Konfigurera serverinställningar för P2S VPN Gateway-certifikatautentisering

Den här artikeln hjälper dig att konfigurera nödvändiga P2S-serverinställningar (punkt-till-plats) för VPN Gateway så att du på ett säkert sätt kan ansluta enskilda klienter som kör Windows, Linux eller macOS till ett virtuellt Azure-nätverk (VNet). P2S VPN-anslutningar är användbara när du vill ansluta till ditt virtuella nätverk från en fjärrplats, till exempel när du distansar hemifrån eller en konferens. Du kan också använda P2S i stället för en plats-till-plats-VPN (S2S) när du bara har ett fåtal klienter som behöver ansluta till ett virtuellt nätverk.

P2S-anslutningar kräver ingen VPN-enhet eller en offentlig IP-adress. Det finns olika konfigurationsalternativ för P2S. Mer information om punkt-till-plats-VPN finns i Om punkt-till-plats-VPN.

Stegen i den här artikeln använder Azure Portal för att konfigurera din Azure VPN-gateway för punkt-till-plats-certifikatautentisering.

P2S Azure-certifikatautentiseringsanslutningar använder följande objekt:

- En routningsbaserad VPN-gateway (inte principbaserad). Mer information om VPN-typ finns i VPN Gateway-inställningar.

- Den offentliga nyckeln (CER-fil) för ett rotcertifikat, som överförts till Azure. När certifikatet har laddats upp betraktas det som ett betrott certifikat och används för autentisering.

- Ett klientcertifikat som genereras från rotcertifikatet. Klientcertifikatet installeras på varje klientdator som ska ansluta till VNet. Det här certifikatet används för klientautentisering.

- VPN-klientkonfigurationsfiler. VPN-klienten konfigureras med vpn-klientkonfigurationsfiler. Dessa filer innehåller nödvändig information för att klienten ska kunna ansluta till det virtuella nätverket. Alla klienter som ansluter måste vara konfigurerade med inställningarna i konfigurationsfilerna.

Förutsättningar

Den här artikeln förutsätter följande krav:

- Ett virtuellt Azure-nätverk.

- En routningsbaserad VPN-gateway som är kompatibel med P2S-konfigurationen som du vill skapa och de anslutande VPN-klienterna. Information om hur du tar reda på vilken P2S-konfiguration du behöver finns i TABELLEN VPN-klient. Om din gateway använder basic-SKU:n förstår du att basic-SKU:n har P2S-begränsningar och inte stöder IKEv2- eller RADIUS-autentisering. Mer information finns i Om gateway-SKU:er.

Om du ännu inte har en fungerande VPN-gateway som är kompatibel med P2S-konfigurationen som du vill skapa kan du läsa Skapa och hantera en VPN-gateway. Skapa en kompatibel VPN-gateway och gå sedan tillbaka till den här artikeln för att konfigurera P2S-inställningar.

Generera certifikat

Certifikat används av Azure för att autentisera klienter som ansluter till ett virtuellt nätverk via en punkt-till-plats-VPN-anslutning. När du har hämtat ett rotcertifikat laddar du upp information om den offentliga nyckeln till Azure. Rotcertifikatet betraktas av Azure som betrott för punkt till plats-anslutning till det virtuella nätverket.

Du skapar också klientcertifikat från det betrodda rotcertifikatet och installerar dem sedan på varje klientdator. Klientcertifikatet används för att autentisera klienten när den initierar en anslutning till det virtuella nätverket.

Rotcertifikatet måste genereras och extraheras innan du konfigurerar inställningarna för punkt-till-plats-gateway.

Generera ett rotcertifikat

Hämta .cer-filen för rotcertifikatet. Du kan antingen använda ett rotcertifikat som har genererats med en företagslösning (rekommenderas) eller generera ett självsignerat certifikat. När du har skapat rotcertifikatet exporterar du offentliga certifikatdata (inte den privata nyckeln) som en Base64-kodad X.509 .cer-fil. Du laddar upp den här filen senare till Azure.

Företagscertifikat: Om du använder en företagslösning kan du använda din befintliga certifikatkedja. Hämta .cer-filen för det rotcertifikat som du vill använda.

Självsignerat rotcertifikat: Om du inte använder en företagscertifikatlösning skapar du ett självsignerat rotcertifikat. Annars är de certifikat som du skapar inte kompatibla med dina P2S-anslutningar och klienterna får ett anslutningsfel när de försöker ansluta. Du kan använda Azure PowerShell, MakeCert eller OpenSSL. Stegen i följande artiklar beskriver hur du genererar ett kompatibelt självsignerat rotcertifikat:

- PowerShell-instruktioner för Windows 10 eller senare: Dessa instruktioner kräver PowerShell på en dator som kör Windows 10 eller senare. Klientcertifikaten som skapas från rotcertifikatet kan installeras på valfri P2S-klient som stöds.

- MakeCert-instruktioner: Använd MakeCert för att generera certifikat om du inte har åtkomst till en dator som kör Windows 10 eller senare. MakeCert är inaktuellt, men du kan fortfarande använda det för att generera certifikat. Klientcertifikat som du genererar från rotcertifikatet kan installeras på valfri P2S-klient som stöds.

- Linux – OpenSSL-instruktioner

- Linux – strongSwan-instruktioner

Generera klientcertifikat

Varje klientdator som du ansluter till ett virtuellt nätverk med en punkt-till-plats-anslutning måste ha ett klientcertifikat installerat. Du kan generera det från rotcertifikatet och installera det på varje klientdator. Om du inte installerar ett giltigt klientcertifikat misslyckas autentiseringen när klienten försöker ansluta till det virtuella nätverket.

Du kan antingen generera ett unikt certifikat för varje klient eller använda samma certifikat för flera klienter. Fördelen med att generera unika klientcertifikat är möjligheten att återkalla ett enskilt certifikat. Om flera klienter i stället använder samma klientcertifikat och du behöver återkalla det, så måste du generera och installera nya certifikat för varje klient som använder certifikatet.

Du kan generera klientcertifikat på följande sätt:

Företagscertifikat:

Om du använder en lösning för företagscertifikat genererar du ett klientcertifikat med det allmänna namnvärdesformatet name@yourdomain.com. Använd det här formatet i stället för formatet domännamn\användarnamn.

Se till att klientcertifikatet baseras på en användarcertifikatmall där Klientautentisering är den första posten i användningslistan. Du kan kontrollera certifikatet genom att dubbelklicka på det och visa Förbättrad nyckelanvändning på fliken Information.

Självsignerat rotcertifikat: Följ stegen i någon av följande P2S-certifikatartiklar så att klientcertifikaten som du skapar är kompatibla med dina P2S-anslutningar.

När du skapar ett klientcertifikat från ett självsignerat rotcertifikat installeras det automatiskt på den dator som du använde för att skapa det. Om du vill installera klientcertifikatet på en annan klientdator ska du exportera det som .pfx tillsammans med hela certifikatkedjan. Då skapas en .pfx-fil som innehåller den rotcertifikatinformation som krävs för att autentisera klienten.

Stegen i de här artiklarna genererar ett kompatibelt klientcertifikat som du sedan kan exportera och distribuera.

PowerShell-instruktioner för Windows 10 eller senare: Dessa instruktioner kräver Windows 10 eller senare och PowerShell för att generera certifikat. Certifikaten som skapas kan installeras på valfri P2S-klient som stöds.

MakeCert-instruktioner: Använd MakeCert om du inte har åtkomst till en Windows 10- eller senare dator för att generera certifikat. MakeCert är inaktuellt, men du kan fortfarande använda det för att generera certifikat. Du kan installera de genererade certifikaten på valfri P2S-klient som stöds.

Linux: Se strongSwan - eller OpenSSL-instruktioner .

Lägga till VPN-klientadresspoolen

Klientens adresspool är ett intervall med privata IP-adresser som du anger. Klienterna som ansluter via ett punkt-till-plats-VPN tar dynamiskt emot en IP-adress från det här intervallet. Använd ett privat IP-adressintervall som inte överlappar den lokala plats som du ansluter från eller det virtuella nätverk som du vill ansluta till. Om du konfigurerar flera protokoll och SSTP är ett av protokollen delas den konfigurerade adresspoolen mellan de konfigurerade protokollen på samma sätt.

I Azure Portal går du till din VPN-gateway.

På sidan för din gateway går du till den vänstra rutan och väljer Punkt-till-plats-konfiguration.

Klicka på Konfigurera nu för att öppna konfigurationssidan.

På konfigurationssidan Punkt-till-plats i Adresspool lägger du till det intervall med privata IP-adresser som du vill använda. VPN-klienter tar dynamiskt emot en IP-adress från intervallet som du anger. Den minsta nätmasken är 29 bitar för aktiv/passiv och 28 bitar för aktiv/aktiv konfiguration.

Fortsätt till nästa avsnitt för att konfigurera fler inställningar.

Ange tunnel- och autentiseringstyp

I det här avsnittet anger du tunneltypen och autentiseringstypen. De här inställningarna kan bli komplexa. Du kan välja alternativ som innehåller flera tunneltyper från listrutan, till exempel IKEv2 och OpenVPN(SSL) eller IKEv2 och SSTP (SSL). Endast vissa kombinationer av tunneltyper och autentiseringstyper är tillgängliga.

Tunneltypen och autentiseringstypen måste motsvara den VPN-klientprogramvara som du vill använda för att ansluta till Azure. När du har olika VPN-klienter som ansluter från olika operativsystem är det viktigt att planera tunneltypen och autentiseringstypen. I följande tabell visas tillgängliga tunneltyper och autentiseringstyper när de relaterar till VPN-klientprogramvara.

VPN-klienttabell

| Autentisering | Tunneltyp | Klientens operativsystem | VPN-klient |

|---|---|---|---|

| Certifikat | |||

| IKEv2, SSTP | Windows | Intern VPN-klient | |

| IKEv2 | macOS | Intern VPN-klient | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Azure VPN-klient OpenVPN-klientversion 2.x OpenVPN-klientversion 3.x |

|

| OpenVPN | macOS | OpenVPN-klient | |

| OpenVPN | iOS | OpenVPN-klient | |

| OpenVPN | Linux | Azure VPN-klient OpenVPN-klient |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN-klient | |

| OpenVPN | macOS | Azure VPN-klient | |

| OpenVPN | Linux | Azure VPN-klient |

Kommentar

Om du inte ser tunneltyp eller autentiseringstyp på sidan Punkt-till-plats-konfiguration använder gatewayen basic-SKU:n. Basic SKU stöder inte IKEv2- eller RADIUS-autentisering. Om du vill använda de här inställningarna måste du ta bort och återskapa gatewayen med en annan gateway-SKU.

För Tunneltyp väljer du den tunneltyp som du vill använda. I den här övningen går du till listrutan och väljer IKEv2 och OpenVPN(SSL).

Som Autentiseringstyp går du till listrutan och väljer Azure-certifikat.

Lägg till ytterligare en offentlig IP-adress

Om du har en aktiv-aktiv lägesgateway måste du ange en tredje offentlig IP-adress för att konfigurera punkt-till-plats. I exemplet skapar vi den tredje offentliga IP-adressen med exempelvärdet VNet1GWpip3. Om din gateway inte är i aktivt-aktivt läge behöver du inte lägga till någon annan offentlig IP-adress.

Ladda upp information om offentlig nyckel för rotcertifikat

I det här avsnittet laddar du upp offentliga rotcertifikatdata till Azure. När de offentliga certifikatdata har laddats upp använder Azure dem för att autentisera anslutande klienter. De anslutande klienterna har ett installerat klientcertifikat som genereras från det betrodda rotcertifikatet.

Kontrollera att du exporterade rotcertifikatet som en Base-64-kodad X.509 (. CER-fil i föregående steg. Du behöver exportera certifikatet i det här formatet så att du kan öppna certifikatet med textredigerare. Du behöver inte exportera den privata nyckeln.

Öppna certifikatet med en textredigerare, till exempel Anteckningar. När du kopierar certifikatdata ser du till att du kopierar texten som en kontinuerlig rad:

Gå till din virtuella nätverksgateway –> punkt-till-plats-konfigurationssida i avsnittet Rotcertifikat . Det här avsnittet visas bara om du har valt Azure-certifikat för autentiseringstypen.

I avsnittet Rotcertifikat kan du lägga till upp till 20 betrodda rotcertifikat.

- Klistra in certifikatdata i fältet Offentliga certifikatdata .

- Namnge certifikatet.

Ytterligare vägar behövs inte för den här övningen. Mer information om den anpassade routningsfunktionen finns i Annonsera anpassade vägar.

Välj Spara överst på sidan för att spara alla konfigurationsinställningar.

Generera konfigurationsfiler för VPN-klientprofil

Alla nödvändiga konfigurationsinställningar för VPN-klienterna finns i en ZIP-fil för VPN-klientprofilkonfiguration. Konfigurationsfiler för VPN-klientprofil är specifika för konfigurationen av P2S VPN-gatewayen för det virtuella nätverket. Om det finns några ändringar i P2S VPN-konfigurationen när du har genererat filerna, till exempel ändringar av VPN-protokolltypen eller autentiseringstypen, måste du generera nya konfigurationsfiler för VPN-klientprofilen och tillämpa den nya konfigurationen på alla VPN-klienter som du vill ansluta till. Mer information om P2S-anslutningar finns i Om punkt-till-plats-VPN.

Du kan generera konfigurationsfiler för klientprofiler med hjälp av PowerShell eller med hjälp av Azure Portal. I följande exempel visas båda metoderna. Båda metoderna returnerar samma zip-fil.

Azure Portal

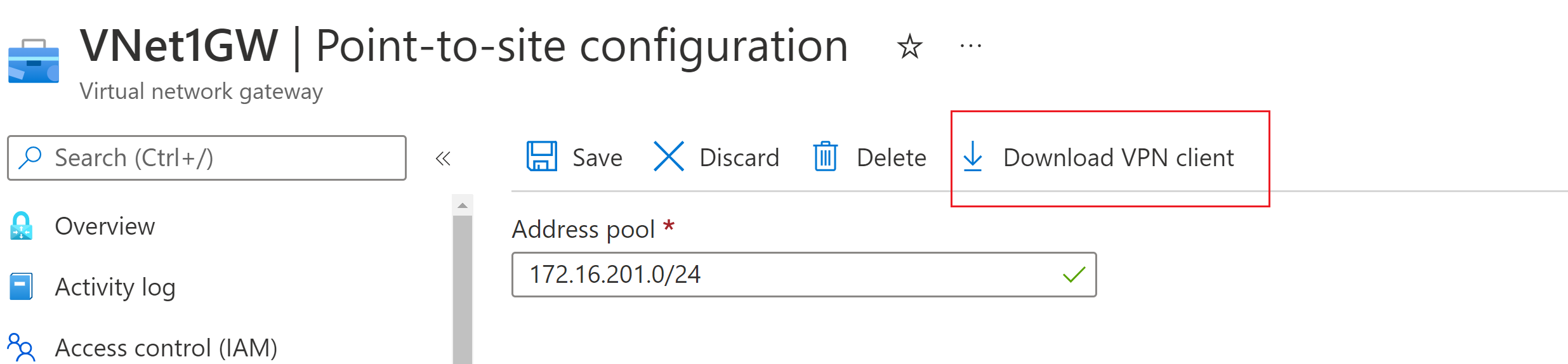

I Azure Portal går du till den virtuella nätverksgatewayen för det virtuella nätverk som du vill ansluta till.

På sidan virtuell nätverksgateway väljer du Punkt-till-plats-konfiguration för att öppna konfigurationssidan punkt-till-plats.

Längst upp på sidan Punkt-till-plats-konfiguration väljer du Ladda ned VPN-klient. Detta laddar inte ned VPN-klientprogramvara, utan genererar konfigurationspaketet som används för att konfigurera VPN-klienter. Det tar några minuter innan klientkonfigurationspaketet genereras. Under den här tiden kanske du inte ser några indikationer förrän paketet genererar.

När konfigurationspaketet har genererats anger webbläsaren att en zip-fil för klientkonfiguration är tillgänglig. Den heter samma namn som din gateway.

Packa upp filen för att visa mapparna. Du använder några eller alla av dessa filer för att konfigurera VPN-klienten. De filer som genereras motsvarar inställningarna för autentisering och tunneltyp som du konfigurerade på P2S-servern.

Konfigurera VPN-klienter och ansluta till Azure

Anvisningar för hur du konfigurerar VPN-klienter och ansluter till Azure finns i tabellen VPN-klient i avsnittet Ange tunnel- och autentiseringstyp . Tabellen innehåller länkar till artiklar som innehåller detaljerade steg för att konfigurera VPN-klientprogramvaran.

Lägga till eller ta bort betrodda rotcertifikat

Du kan lägga till och ta bort betrodda rotcertifikat från Azure. När du tar bort ett rotcertifikat kan klienter som har ett certifikat som genererats från roten inte autentisera och kan därför inte ansluta. Om du vill att en klient ska kunna autentisera och ansluta måste du installera ett nytt klientcertifikat som genererats från ett rotcertifikat som är betrott (uppladdat) i Azure.

Du kan lägga till upp till 20 betrodda CER-filer för rotcertifikat i Azure. Anvisningar finns i avsnittet Ladda upp ett betrott rotcertifikat.

Så här tar du bort ett betrott rotcertifikat:

- Gå till sidan Punkt-till-plats-konfiguration för din virtuella nätverksgateway.

- I avsnittet Rotcertifikat letar du upp det certifikat som du vill ta bort.

- Välj ellipsen bredvid certifikatet och välj sedan Ta bort.

Återkalla ett klientcertifikat

Du kan återkalla certifikat. Med listan över återkallade certifikat kan du selektivt neka P2S-anslutning baserat på enskilda klientcertifikat. Det här skiljer sig från att ta bort ett betrott rotcertifikat. Om du tar bort CER-filen för ett betrott rotcertifikat i Azure återkallas åtkomsten för alla klientcertifikat som genererats/signerats med det återkallade rotcertifikatet. När du återkallar ett klientcertifikat i stället för rotcertifikatet kan de andra certifikat som genererades från rotcertifikatet fortsätta att användas för autentisering.

Den vanligaste metoden är att använda rotcertifikatet för att hantera åtkomst på grupp- eller organisationsnivå, och att återkalla klientcertifikat för mer detaljerad åtkomstkontroll för enskilda användare.

Du kan återkalla ett klientcertifikat genom att lägga till tumavtrycket i listan över återkallade certifikat.

- Hämta klientcertifikatets tumavtryck. Mer information finns i Gör så här: Hämta tumavtrycket för ett certifikat.

- Kopiera informationen till en textredigerare och ta bort alla blanksteg så att den är en kontinuerlig sträng.

- Gå till sidan Punkt-till-plats-konfiguration för den virtuella nätverksgatewayen. Det här är den sida du använde när du laddade upp ett betrott rotcertifikat.

- I avsnittet Återkallade certifikat anger du ett eget namn på certifikatet (det inte behöver vara certifikatets CN-namn).

- Kopiera och klistra in tumavtryckssträngen i fältet Tumavtryck fält.

- Tumavtrycket valideras och läggs automatiskt till i listan över återkallade certifikat. Ett meddelande om att listan uppdateras visas på skärmen.

- När uppdateringen har slutförts kan certifikatet inte längre användas för att ansluta. Klienter som försöker ansluta med det här certifikatet får ett meddelande om att certifikatet inte längre är giltigt.

Vanliga frågor och svar om punkt-till-plats

Vanliga frågor och svar finns i Vanliga frågor och svar.

Nästa steg

När anslutningen är klar kan du lägga till virtuella datorer till dina virtuella nätverk. Mer information finns i Virtuella datorer. Mer information om virtuella datorer och nätverk finns i Azure and Linux VM network overview (Översikt över nätverk för virtuella Azure- och Linux-datorer).

Information om P2S-felsökning finns i Felsöka punkt-till-plats-anslutningar i Azure.