Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Gäller för: Advanced Threat Analytics version 1.9

Även om du gör ditt bästa för att skydda känsliga användare och dina administratörer har komplexa lösenord som de ändrar ofta, deras datorer är förstärkta och deras data lagras på ett säkert sätt, kan angripare fortfarande använda laterala rörelsevägar för att få åtkomst till känsliga konton. Vid laterala förflyttningsattacker drar angriparen nytta av instanser när känsliga användare loggar in på en dator där en meningslös användare har lokala rättigheter. Angripare kan sedan flytta åt sidan, komma åt den mindre känsliga användaren och sedan flytta över datorn för att få autentiseringsuppgifter för den känsliga användaren.

Vad är en lateral rörelseväg?

Lateral förflyttning är när en angripare använder meningslösa konton för att få åtkomst till känsliga konton. Detta kan göras med hjälp av metoderna som beskrivs i guiden Misstänkt aktivitet. Angripare använder lateral förflyttning för att identifiera administratörerna i nätverket och lära sig vilka datorer de kan komma åt. Med den här informationen och ytterligare åtgärder kan angriparen dra nytta av data på dina domänkontrollanter.

MED ATA kan du vidta förebyggande åtgärder i nätverket för att förhindra att angripare lyckas vid lateral förflyttning.

Identifiera dina riskkänsliga konton

Följ dessa steg om du vill ta reda på vilka känsliga konton i nätverket som är sårbara på grund av deras anslutning till meningslösa konton eller resurser:

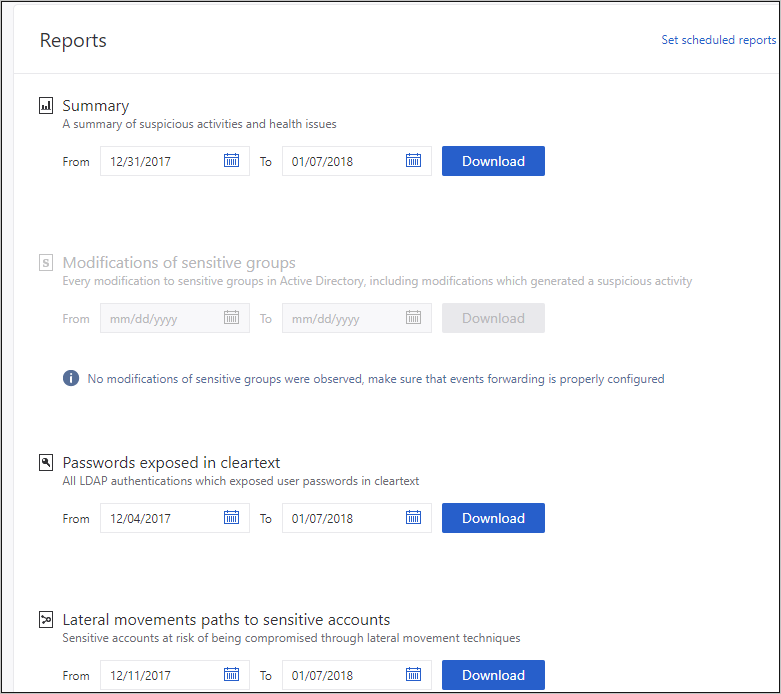

I ATA-konsolmenyn väljer du rapportikonen

.

.Om det inte finns några laterala förflyttningsvägar är rapporten nedtonad under Laterala förflyttningsvägar till känsliga konton. Om det finns laterala förflyttningsvägar väljer rapportens datum automatiskt det första datumet när det finns relevanta data.

Välj Hämta.

Excel-filen som skapas innehåller information om dina känsliga konton i riskzonen. Fliken Sammanfattning innehåller diagram som beskriver antalet känsliga konton, datorer och medelvärden för resurser i riskzonen. Fliken Information innehåller en lista över känsliga konton som du bör oroa dig för. Observera att sökvägarna är sökvägar som fanns tidigare och kanske inte är tillgängliga i dag.

Undersöka

Nu när du vet vilka känsliga konton som är i riskzonen kan du fördjupa dig i ATA för att lära dig mer och vidta förebyggande åtgärder.

I ATA-konsolen söker du efter sidoförflyttningsmärket som läggs till i entitetsprofilen när entiteten är i en lateral förflyttningsbana

eller

eller  . Detta är tillgängligt om det fanns en lateral förflyttningsväg under de senaste två dagarna.

. Detta är tillgängligt om det fanns en lateral förflyttningsväg under de senaste två dagarna.På sidan användarprofil som öppnas väljer du fliken Laterala förflyttningsvägar .

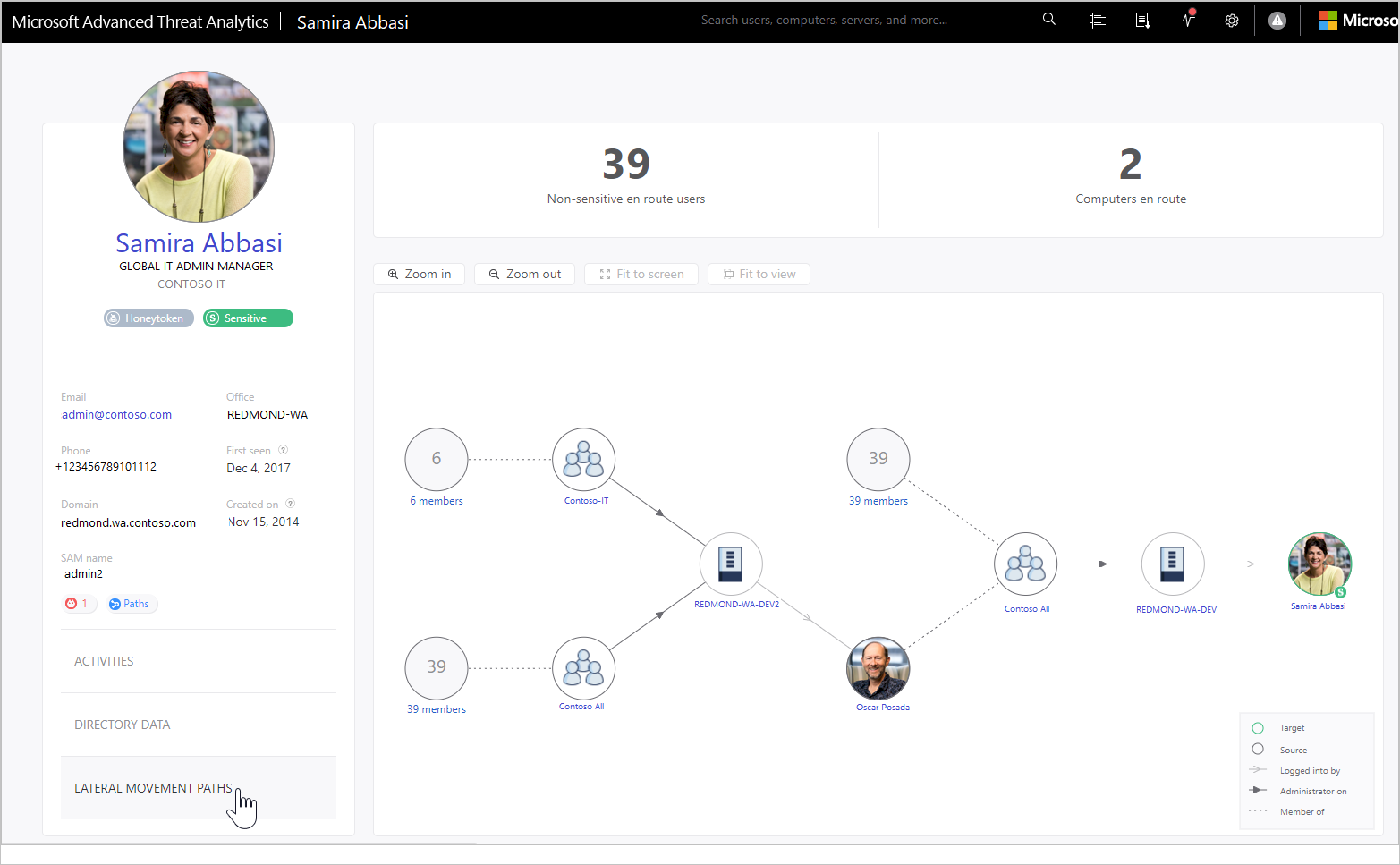

Diagrammet som visas innehåller en karta över möjliga sökvägar till den känsliga användaren. Diagrammet visar anslutningar som har gjorts under de senaste två dagarna.

Granska diagrammet för att se vad du kan lära dig om exponering av din känsliga användares autentiseringsuppgifter. I den här kartan kan du till exempel följa de grå pilarna Logga in med grå pilar för att se var Samira loggade in med sina privilegierade autentiseringsuppgifter. I det här fallet sparades Samiras känsliga autentiseringsuppgifter på datorn REDMOND-WA-DEV. Se sedan vilka andra användare som loggade in på vilka datorer som skapade mest exponering och sårbarhet. Du kan se detta genom att titta på Administratör på svarta pilar för att se vem som har administratörsbehörighet för resursen. I det här exemplet har alla i gruppen Contoso All möjlighet att komma åt användarautentiseringsuppgifter från den resursen.

Förebyggande metodtips

Det bästa sättet att förhindra lateral förflyttning är att se till att känsliga användare endast använder sina administratörsautentiseringsuppgifter när de loggar in på härdade datorer där det inte finns någon meningslös användare som har administratörsbehörighet på samma dator. I exemplet kontrollerar du att om Samira behöver åtkomst till REDMOND-WA-DEV loggar de in med ett annat användarnamn och lösenord än sina administratörsautentiseringsuppgifter, eller tar bort gruppen Contoso All från den lokala administratörsgruppen på REDMOND-WA-DEV.

Vi rekommenderar också att du ser till att ingen har onödiga lokala administrativa behörigheter. I exemplet kontrollerar du om alla i Contoso Alla verkligen behöver administratörsrättigheter för REDMOND-WA-DEV.

Se till att personer bara har åtkomst till nödvändiga resurser. I exemplet ökar Oscar Posada samiras exponering avsevärt. Är det nödvändigt att de ingår i gruppen Contoso All? Finns det undergrupper som du kan skapa för att minimera exponeringen?

Tips

Om aktiviteten inte har identifierats under de senaste två dagarna visas inte diagrammet, men rapporten för lateral förflyttningssökväg är fortfarande tillgänglig för att ge information om laterala rörelsevägar under de senaste 60 dagarna.

Tips

Konfigurera SAM-R för instruktioner om hur du ställer in dina servrar så att ATA kan utföra de SAM-R-åtgärder som krävs för identifiering av lateral förflyttningssökväg.