Installera ATA – steg 7

Gäller för: Advanced Threat Analytics version 1.9

Steg 7: Integrera VPN

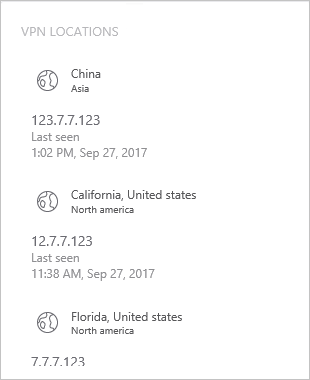

Microsoft Advanced Threat Analytics (ATA) version 1.8 och senare kan samla in redovisningsinformation från VPN-lösningar. När den konfigureras innehåller användarens profilsida information från VPN-anslutningarna, till exempel IP-adresser och platser där anslutningarna har sitt ursprung. Detta kompletterar undersökningsprocessen genom att tillhandahålla ytterligare information om användaraktivitet. Anropet för att matcha en extern IP-adress till en plats är anonymt. Ingen personlig identifierare skickas i det här anropet.

ATA integreras med din VPN-lösning genom att lyssna på RADIUS-redovisningshändelser som vidarebefordras till ATA-gatewayerna. Den här mekanismen baseras på STANDARD RADIUS Accounting (RFC 2866) och följande VPN-leverantörer stöds:

- Microsoft

- F5

- Cisco ASA

Viktigt!

Från och med september 2019 stöder tjänsten Advanced Threat Analytics VPN geo-location som ansvarar för att identifiera VPN-platser nu exklusivt TLS 1.2. Kontrollera att ATA Center har konfigurerats för stöd för TLS 1.2 eftersom versionerna 1.1 och 1.0 inte längre stöds.

Förutsättningar

Om du vill aktivera VPN-integrering måste du ange följande parametrar:

Öppna port UDP 1813 på dina ATA Gateways och ATA Lightweight Gateways.

ATA Center måste kunna komma åt ti.ata.azure.com med HTTPS (port 443) så att det kan fråga platsen för inkommande IP-adresser.

I exemplet nedan används Microsoft Routing and Remote Access Server (RRAS) för att beskriva VPN-konfigurationsprocessen.

Om du använder en VPN-lösning från tredje part kan du läsa deras dokumentation om hur du aktiverar RADIUS-redovisning.

Konfigurera RADIUS-redovisning i VPN-systemet

Utför följande steg på RRAS-servern.

Öppna routnings- och fjärråtkomstkonsolen.

Högerklicka på servernamnet och välj Egenskaper.

På fliken Säkerhet under Redovisningsprovider väljer du RADIUS-redovisning och klickar på Konfigurera.

I fönstret Lägg till RADIUS-server skriver du servernamnet för närmaste ATA Gateway eller ATA Lightweight Gateway. Under Port kontrollerar du att standardvärdet 1813 är konfigurerat. Klicka på Ändra och skriv en ny delad hemlighetssträng med alfanumeriska tecken som du kan komma ihåg. Du måste fylla i den senare i ATA-konfigurationen. Markera rutan Skicka RADIUS-konto på- och redovisningsmeddelanden och klicka sedan på OK i alla öppna dialogrutor.

Konfigurera VPN i ATA

ATA samlar in VPN-data och identifierar när och var autentiseringsuppgifter används via VPN och integrerar dessa data i din undersökning. Detta ger ytterligare information som hjälper dig att undersöka aviseringar som rapporterats av ATA.

Så här konfigurerar du VPN-data i ATA:

I ATA-konsolen öppnar du sidan ATA-konfiguration och går till VPN.

Aktivera Radius Accounting och skriv den delade hemlighet som du konfigurerade tidigare på din RRAS VPN-server. Klicka sedan på Spara.

När detta har aktiverats lyssnar alla ATA Gateways och Lightweight Gateways på port 1813 efter RADIUS-redovisningshändelser.

Installationen är klar och du kan nu se VPN-aktivitet på användarnas profilsida:

När ATA Gateway tar emot VPN-händelserna och skickar dem till ATA Center för bearbetning behöver ATA Center åtkomst till ti.ata.azure.com med HTTPS (port 443) för att kunna matcha de externa IP-adresserna i VPN-händelserna till deras geografiska plats.