Distribuera en Azure Stack HCI, version 23H2 via Azure Resource Manager-distributionsmallen

Gäller för: Azure Stack HCI, version 23H2

Den här artikeln beskriver hur du använder en Azure Resource Manager-mall i Azure Portal för att distribuera en Azure Stack HCI i din miljö. Artikeln innehåller också de förutsättningar och de förberedelsesteg som krävs för att påbörja distributionen.

Viktigt!

Azure Resource Manager-malldistribution av Azure Stack HCI, version 23H2-system är mål för distributioner i stor skala. Den avsedda målgruppen för den här distributionen är IT-administratörer som har erfarenhet av att distribuera Azure Stack HCI-kluster. Vi rekommenderar att du distribuerar ett version 23H2-system via Azure Portal först och sedan utför efterföljande distributioner via Resource Manager-mallen.

Förutsättningar

- Slutförande av Registrera dina servrar med Azure Arc och tilldela distributionsbehörigheter. Kontrollera att:

- Alla obligatoriska tillägg har installerats. De obligatoriska tilläggen är: Azure Edge Lifecycle Manager, Azure Edge Enhetshantering, telemetri och diagnostik samt Fjärrsupport för Azure Edge.

- Alla servrar kör samma version av operativsystemet.

- Alla servrar har samma nätverkskortskonfiguration.

Steg 1: Förbereda Azure-resurser

Följ de här stegen för att förbereda de Azure-resurser som du behöver för distributionen:

Skapa ett huvudnamn för tjänsten och en klienthemlighet

För att autentisera klustret måste du skapa ett huvudnamn för tjänsten och en motsvarande klienthemlighet för Arc Resource Bridge (ARB).

Skapa ett huvudnamn för tjänsten för ARB

Följ stegen i Skapa ett Microsoft Entra-program och tjänstens huvudnamn som kan komma åt resurser via Azure Portal för att skapa tjänstens huvudnamn och tilldela rollerna. Du kan också använda PowerShell-proceduren för att skapa ett Huvudnamn för Azure-tjänsten med Azure PowerShell.

Stegen sammanfattas också här:

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör. Bläddra till Identitetsprogram > > Appregistreringar välj sedan Ny registrering.

Ange ett namn för programmet, välj en kontotyp som stöds och välj sedan Registrera.

När tjänstens huvudnamn har skapats går du till sidan Företagsprogram . Sök efter och välj det SPN som du skapade.

Under egenskaper kopierar du program-ID:t (klient)-ID :t och objekt-ID :t för tjänstens huvudnamn.

Du använder program-ID :t (klient) mot parametern

arbDeploymentAppIDoch objekt-ID:t mot parameternarbDeploymentSPNObjectIDi Resource Manager-mallen.

Skapa en klienthemlighet för ARB-tjänstens huvudnamn

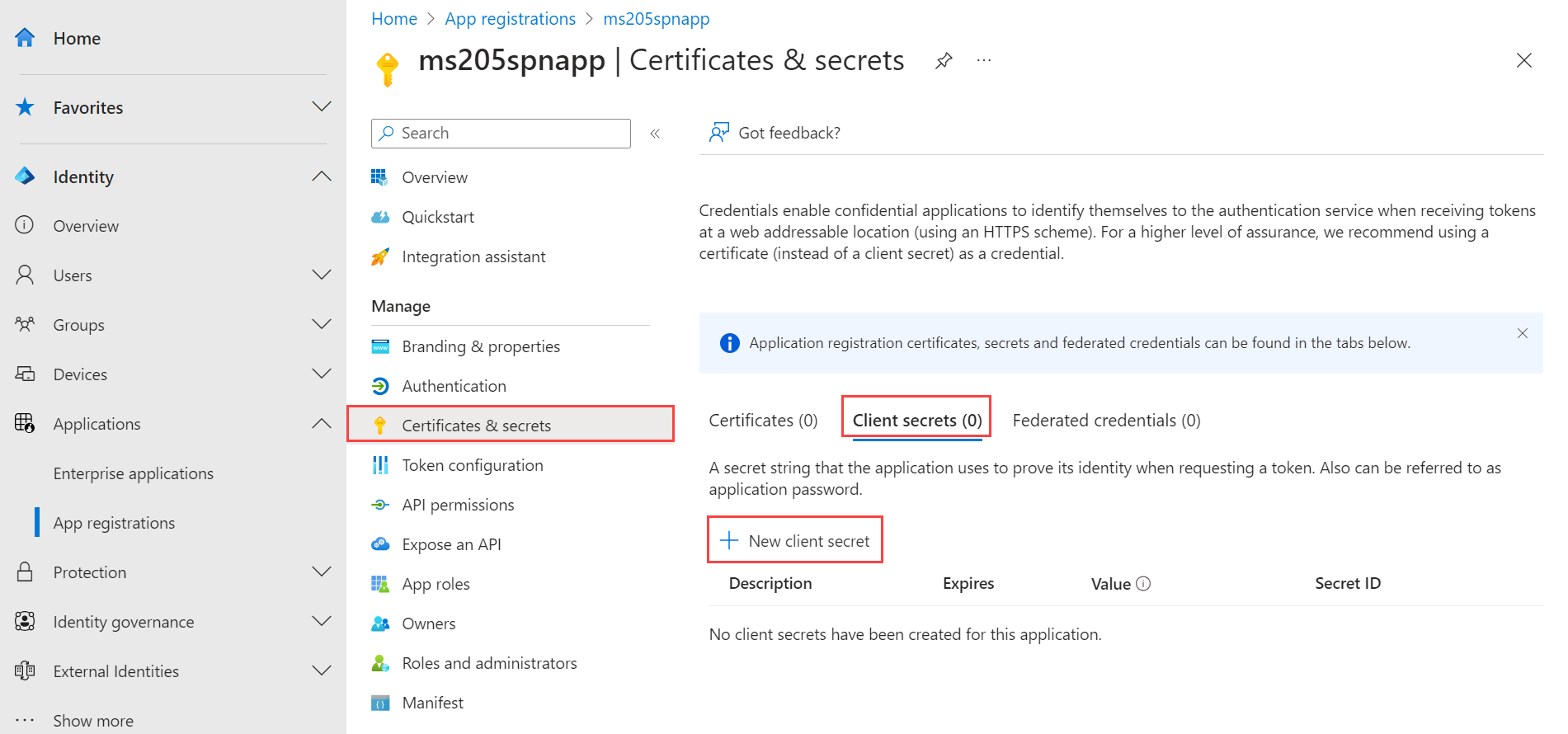

Gå till den programregistrering som du skapade och bläddra till Certifikat och hemligheter > Klienthemligheter.

Välj + Ny klienthemlighet.

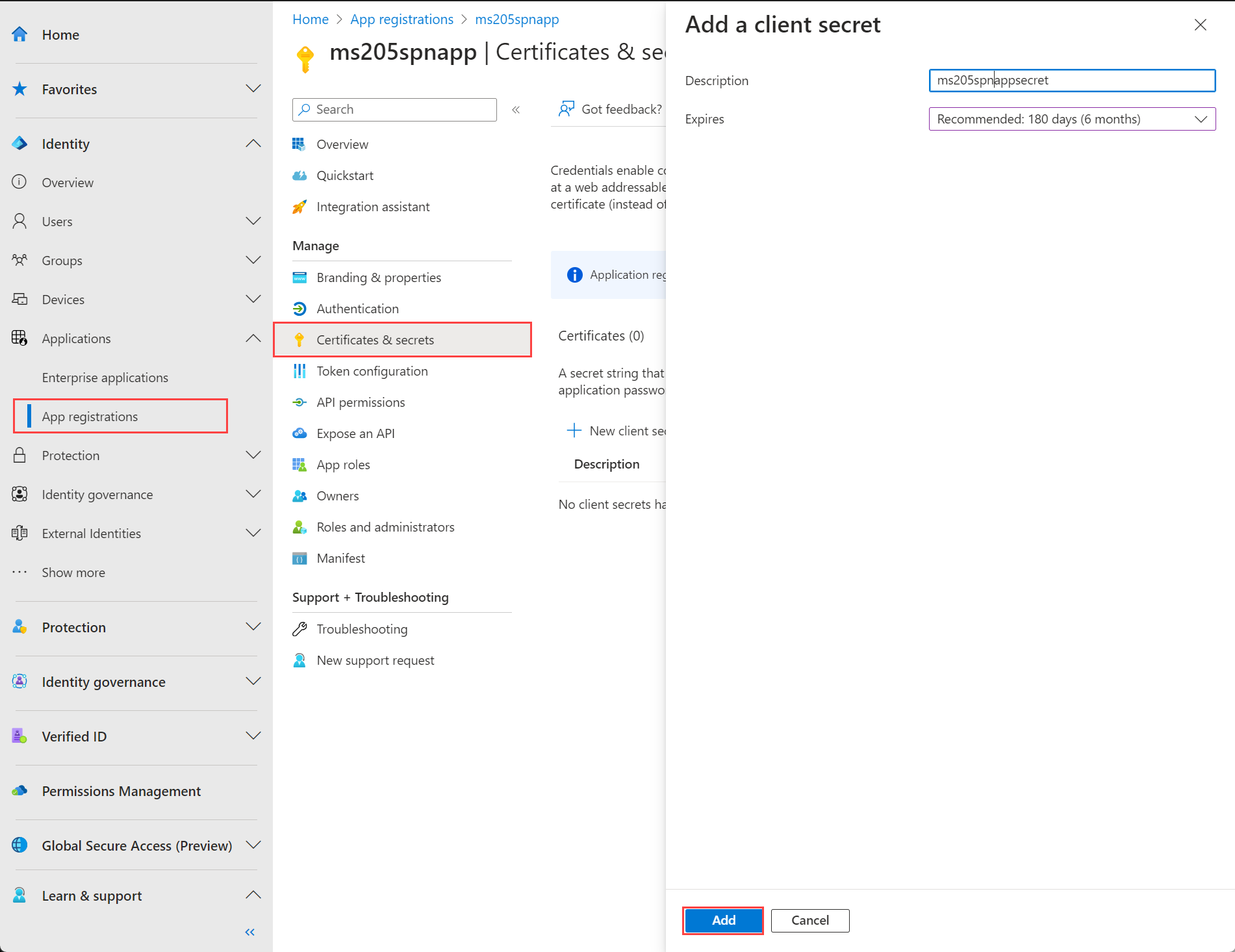

Lägg till en beskrivning för klienthemligheten och ange en tidsram när den upphör att gälla. Markera Lägga till.

Kopiera värdet för klienthemlighet när du använder det senare.

Kommentar

För programklient-ID:t behöver du det hemliga värdet. Klienthemlighetsvärden kan inte visas förutom omedelbart efter att de har skapats. Se till att spara det här värdet när du skapar det innan du lämnar sidan.

Du använder värdet för klienthemlighet mot parametern

arbDeploymentAppSecreti Resource Manager-mallen.

Hämta objekt-ID:t för Azure Stack HCI-resursprovidern

Det här objekt-ID:t för Azure Stack HCI RP är unikt per Azure-klientorganisation.

I Azure Portal söker du efter och går till Microsoft Entra-ID.

Gå till fliken Översikt och sök efter Resursprovidern Microsoft.AzureStackHCI.

Välj det SPN som visas och kopiera objekt-ID :t.

Du kan också använda PowerShell för att hämta objekt-ID:t för Azure Stack HCI RP-tjänstens huvudnamn. Kör följande kommando i PowerShell:

Get-AzADServicePrincipal -DisplayName "Microsoft.AzureStackHCI Resource Provider"Du använder objekt-ID:t mot parametern

hciResourceProviderObjectIDi Resource Manager-mallen.

Steg 2: Distribuera med hjälp av Azure Resource Manager-mall

En Resource Manager-mall skapar och tilldelar alla resursbehörigheter som krävs för distributionen.

När alla nödvändiga och förberedande steg har slutförts är du redo att distribuera med hjälp av en känd bra och testad Resource Manager-distributionsmall och motsvarande JSON-fil för parametrar. Använd parametrarna i JSON-filen för att fylla i alla värden, inklusive de värden som genererades tidigare.

Viktigt!

I den här versionen kontrollerar du att alla parametrar som finns i JSON-värdet är ifyllda, inklusive de som har ett null-värde. Om det finns null-värden måste de fyllas i eller så misslyckas verifieringen.

I Azure Portal går du till Start och väljer + Skapa en resurs.

Välj Skapa under Malldistribution (distribuera med anpassade mallar).

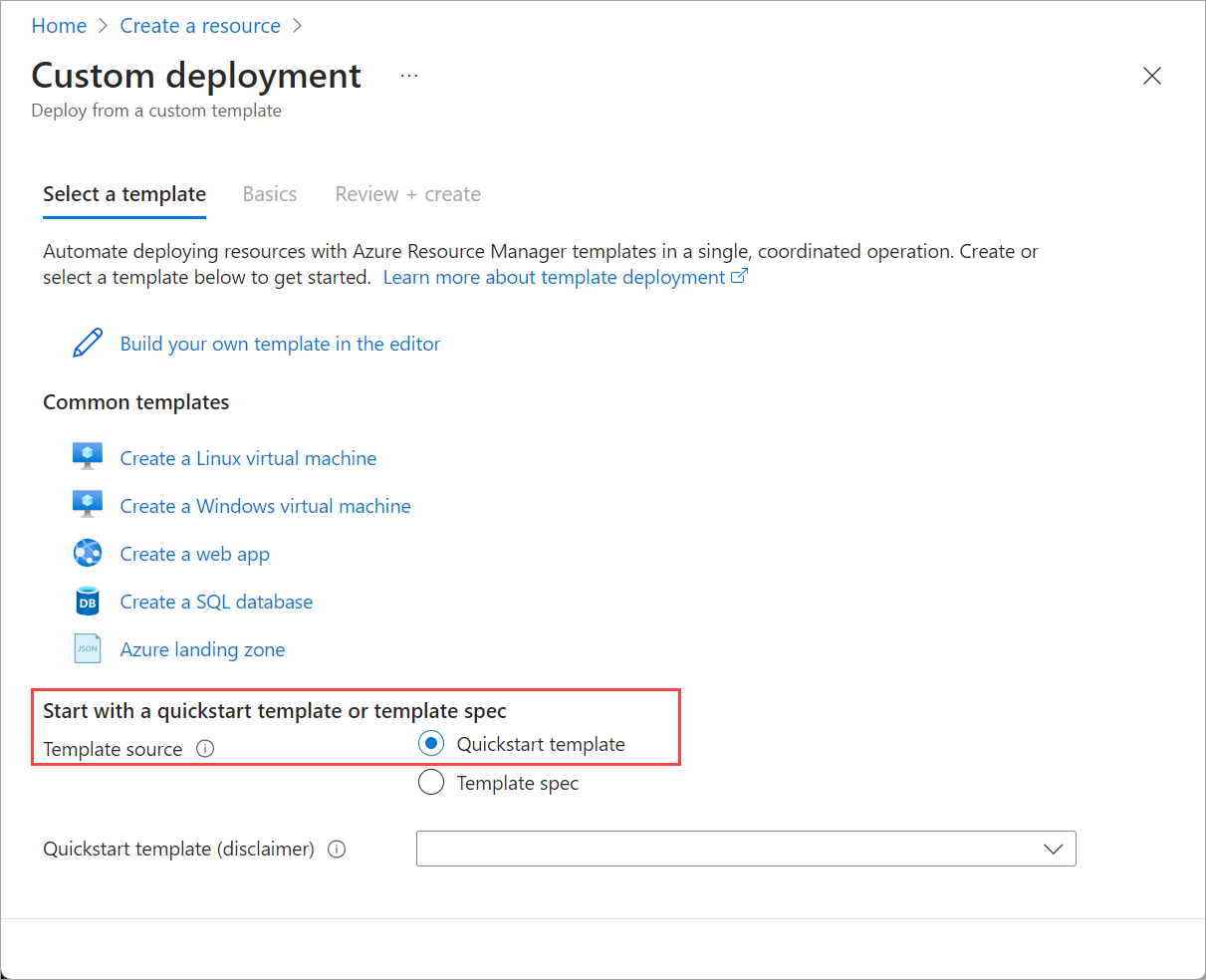

Längst ned på sidan hittar du Avsnittet Börja med en snabbstartsmall eller mallspecifikation . Välj alternativet Snabbstartsmall .

Använd fältet Snabbstartsmall (ansvarsfriskrivning) för att filtrera efter lämplig mall. Skriv azurestackhci/create-cluster för filtret.

När du är klar väljer du mall.

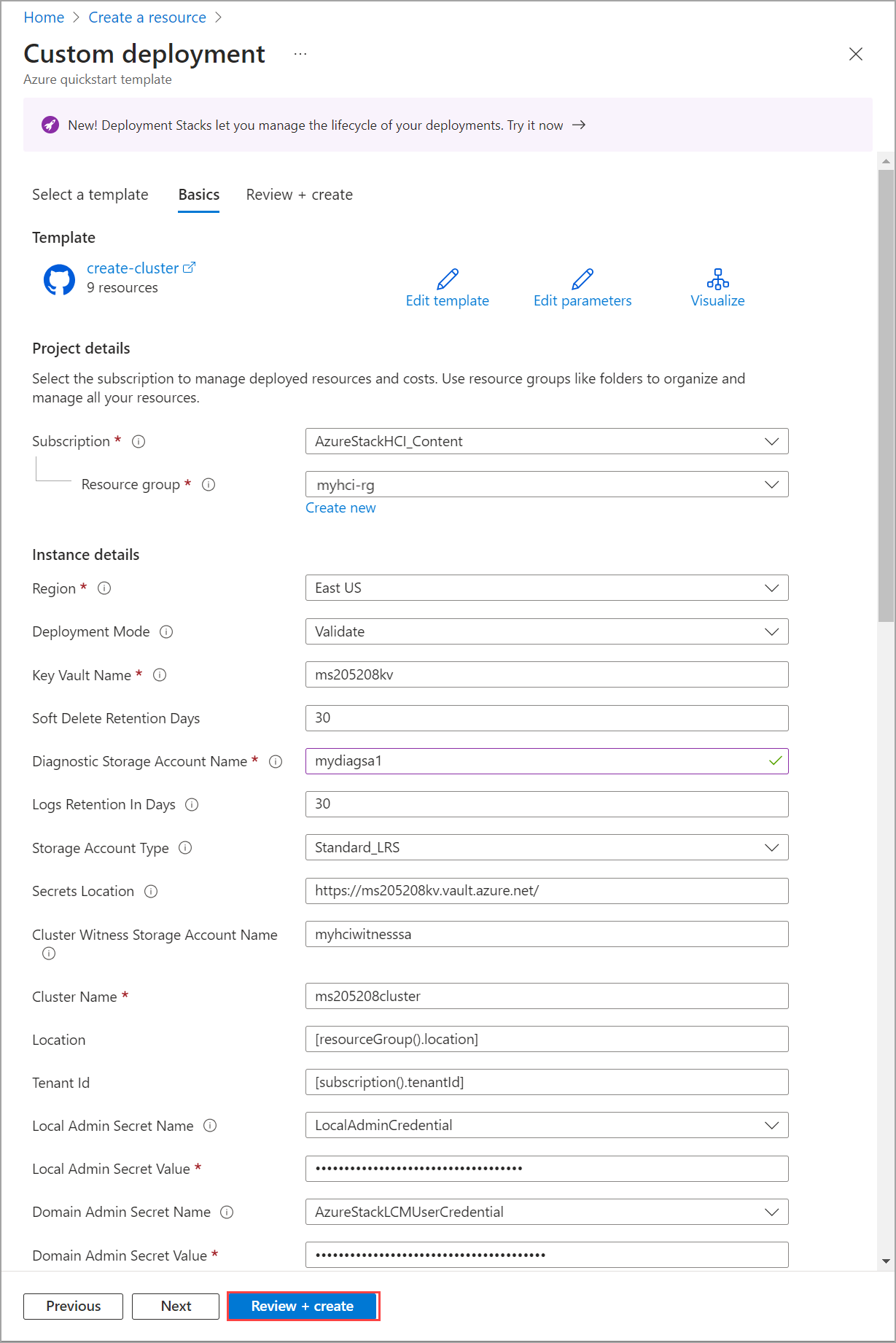

På fliken Grundläggande ser du sidan Anpassad distribution . Du kan välja de olika parametrarna i listrutan eller välja Redigera parametrar.

Redigera parametrar som nätverks avsikt eller lagringsnätverks avsikt. När alla parametrar har fyllts i sparar du parameterfilen.

Välj lämplig resursgrupp för din miljö.

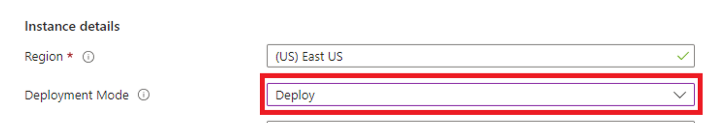

Rulla längst ned och bekräfta att Distributionsläge = Verifiera.

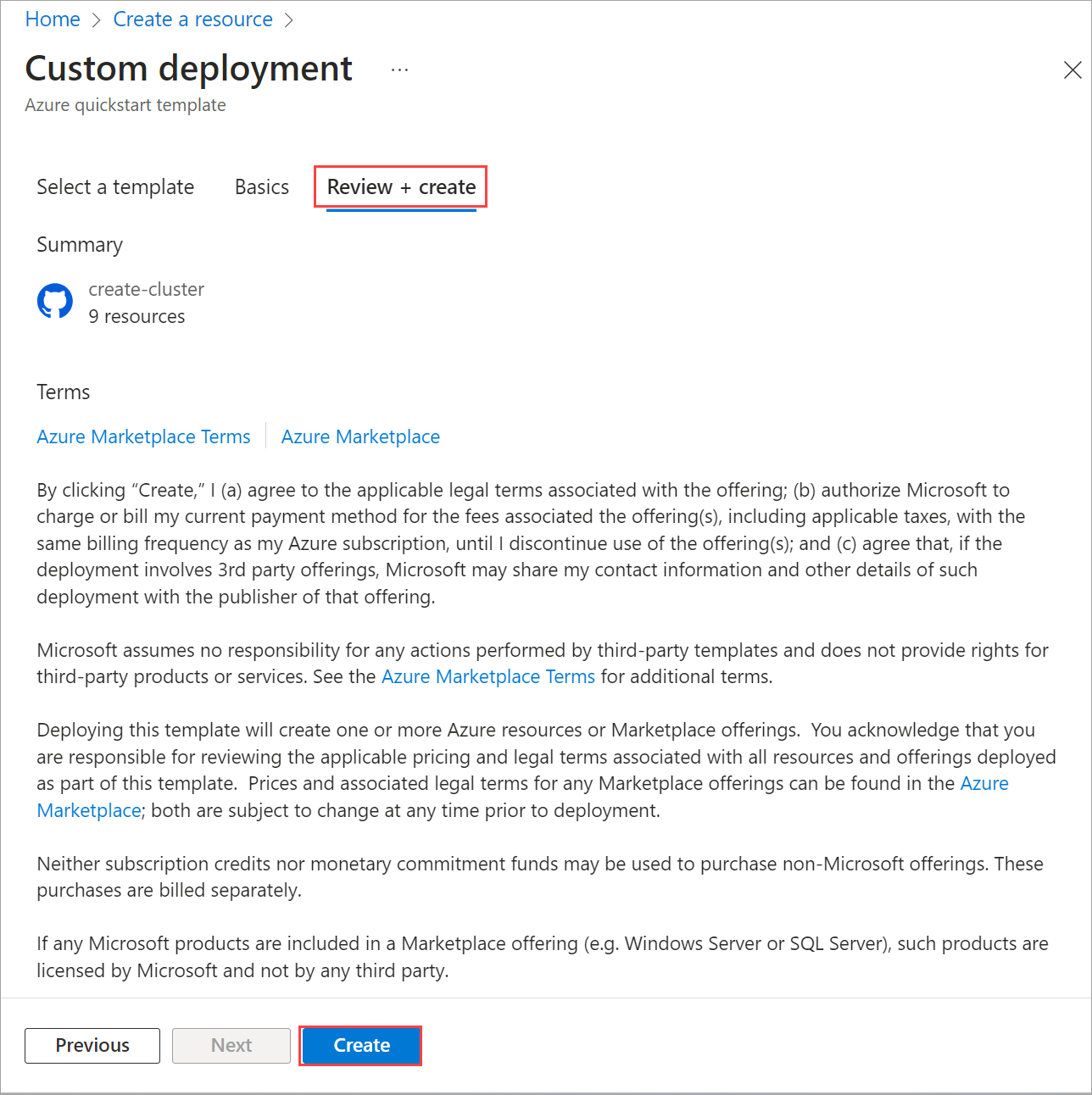

Välj Granska + skapa.

På fliken Granska + skapa väljer du Skapa. Detta skapar de återstående nödvändiga resurserna och verifierar distributionen. Verifieringen tar cirka 10 minuter att slutföra.

När verifieringen är klar väljer du Omdistribuera.

På skärmen Anpassad distribution väljer du Redigera parametrar. Läs in de tidigare sparade parametrarna och välj Spara.

Längst ned på arbetsytan ändrar du det slutliga värdet i JSON från Verifiera till Distribuera, där distributionsläge = Distribuera.

Kontrollera att alla fält för Resource Manager-distributionsmallen fylls i av JSON-parametrarna.

Välj lämplig resursgrupp för din miljö.

Rulla längst ned och bekräfta att Distributionsläge = Distribuera.

Välj Granska + skapa.

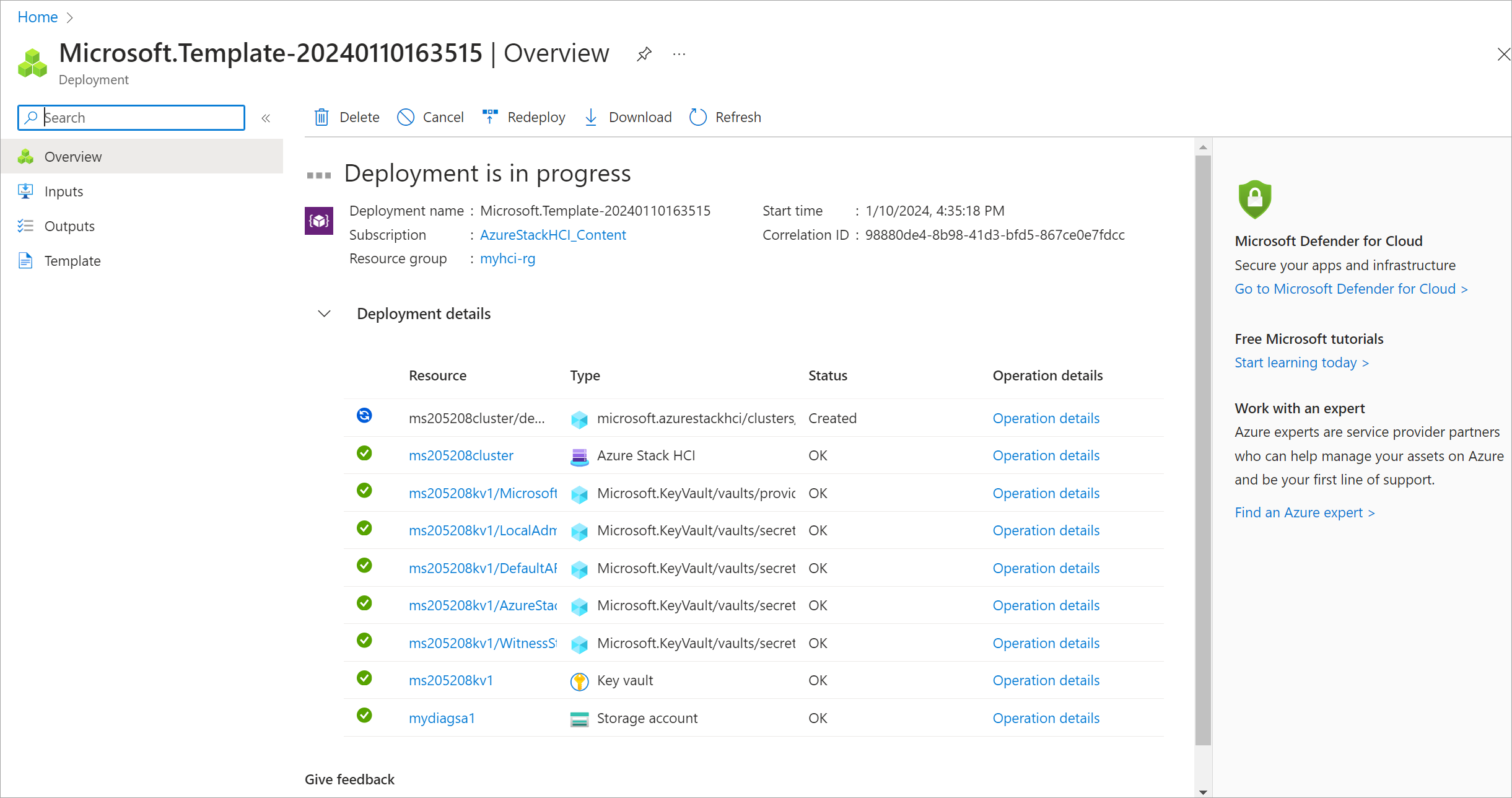

Välj Skapa. Distributionen börjar med de befintliga nödvändiga resurser som skapades under steget Verifiera .

Skärmen Distribution växlar på klusterresursen under distributionen.

När distributionen har initierats finns det en begränsad miljökontrollkörning, en fullständig miljökontrollkörning och molndistributionen startar. Efter några minuter kan du övervaka distributionen i portalen.

I ett nytt webbläsarfönster navigerar du till resursgruppen för din miljö. Välj klusterresursen.

Välj Distributioner.

Uppdatera och titta på distributionsförloppet från den första servern (kallas även för startservern och är den första servern där du distribuerade klustret). Distributionen tar mellan 2,5 och 3 timmar. Flera steg tar 40–50 minuter eller mer.

Det steg i distributionen som tar längst tid är Distribuera Moc och ARB Stack. Det här steget tar 40–45 minuter.

När den är klar uppdateras aktiviteten högst upp med status och sluttid.

Du kan också kolla in den här community-mallen för att distribuera ett Azure Stack HCI- version 23H2-kluster med Bicep.

Felsöka distributionsproblem

Om distributionen misslyckas bör du se ett felmeddelande på distributionssidan.

I distributionsinformationen väljer du felinformationen.

Kopiera felmeddelandet från bladet Fel . Du kan ange det här felmeddelandet till Microsofts support för ytterligare hjälp.

Kända problem med distribution av ARM-mallar

Det här avsnittet innehåller kända problem och lösningar för distribution av ARM-mallar.

Rolltilldelningen finns redan

Problem: I den här versionen kan det hända att rolltilldelningen redan finns . Det här felet uppstår om Azure Stack HCI-klusterdistributionen gjordes från portalen först och samma resursgrupp användes för distribution av ARM-mallar. Du ser det här felet på sidan Översiktsdistributionsinformation > för den aktuella resursen. Det här felet anger att en motsvarande rolltilldelning redan har utförts av en annan identitet för samma resursgruppsomfång och att ARM-malldistributionen inte kan utföra rolltilldelning.

Lösning: Även om dessa fel kan ignoreras och distributionen kan fortsätta via ARM-mallen rekommenderar vi starkt att du inte utbyter distributionslägen mellan portalen och ARM-mallen.

Klientorganisations-ID, program-ID, huvudnamns-ID och omfång tillåts inte uppdateras

Problem: Rolltilldelningen misslyckas med felet Klient-ID, program-ID, huvudnamns-ID och omfång får inte uppdateras. Du ser det här felet på sidan Översiktsdistributionsinformation > för den aktuella resursen. Det här felet kan visas när det finns zombierolltilldelningar i samma resursgrupp. Till exempel när en tidigare distribution utfördes och de resurser som motsvarar distributionen togs bort men rolltilldelningsresurserna lämnades kvar.

Lösning: Om du vill identifiera zombierolltilldelningarna går du till fliken Åtkomstkontroll (IAM) > Rolltilldelningar > Typ: Okänd. Dessa tilldelningar visas som *Identitet hittades inte. Det går inte att hitta identiteten. Ta bort sådana rolltilldelningar och försök sedan distribuera ARM-mallen igen.

Problem med licenssynkronisering

Problem: I den här versionen kan det uppstå problem med licenssynkronisering när du använder DISTRIBUTION av ARM-mallar.

Lösning: När klustret har slutfört valideringssteget rekommenderar vi att du inte initierar någon annan ARM-malldistribution i valideringsläge om klustret är i tillståndet Distributionen misslyckades. Om du startar en annan distribution återställs klusteregenskaperna, vilket kan leda till problem med licenssynkronisering.