Hantera standardinställningar för säkerhet för Azure Stack HCI, version 23H2

Gäller för: Azure Stack HCI, version 23H2

Den här artikeln beskriver hur du hanterar standardsäkerhetsinställningar för ditt Azure Stack HCI-kluster. Du kan också ändra driftkontroll och skyddade säkerhetsinställningar som definierats under distributionen så att enheten börjar i ett känt bra tillstånd.

Förutsättningar

Innan du börjar kontrollerar du att du har åtkomst till ett Azure Stack HCI-system, version 23H2-system som distribueras, registreras och är anslutet till Azure.

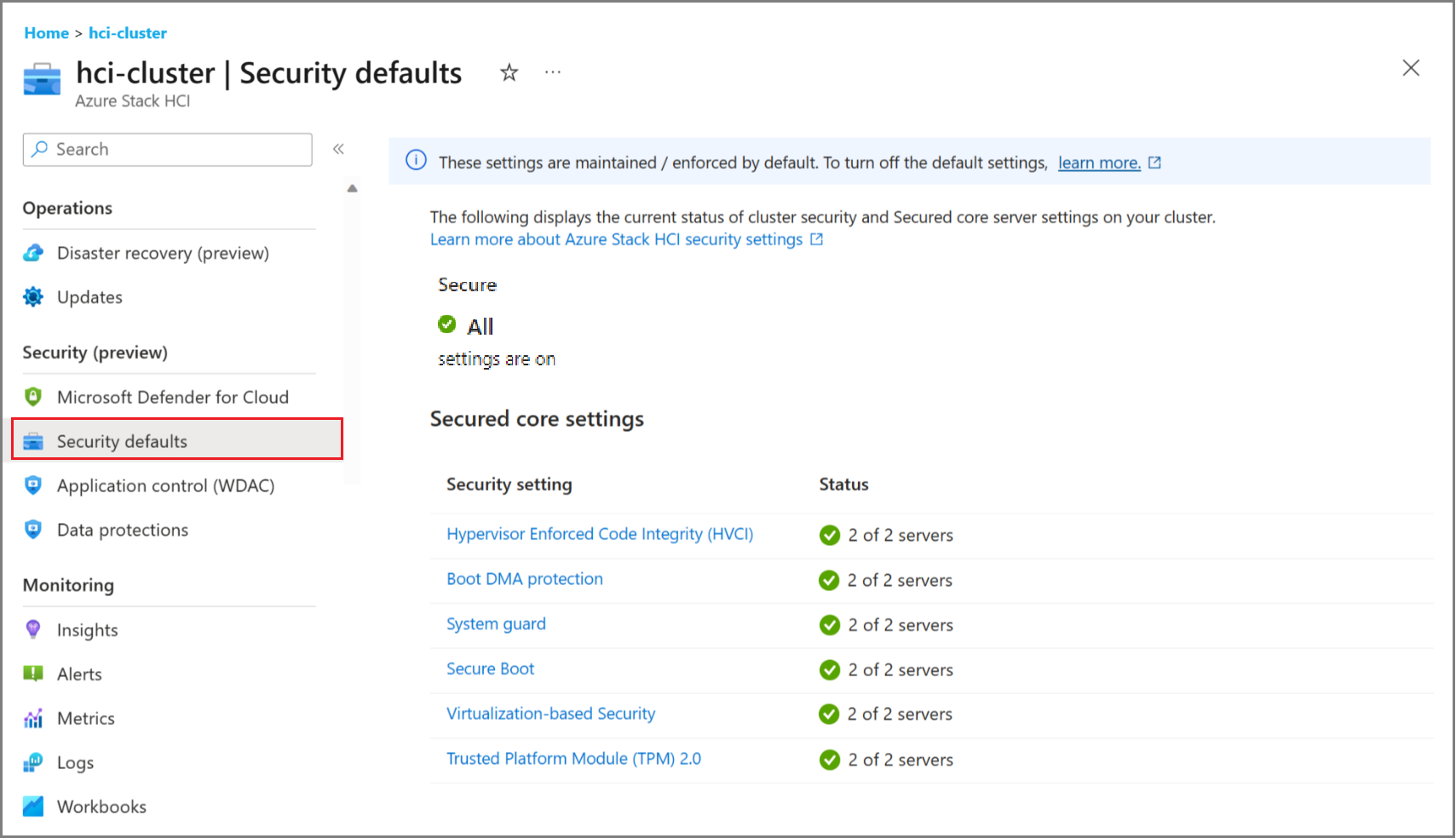

Visa standardinställningar för säkerhet i Azure Portal

Om du vill visa standardinställningarna för säkerhet i Azure Portal kontrollerar du att du har tillämpat MCSB-initiativet. Mer information finns i Tillämpa Microsoft Cloud Security Benchmark-initiativ.

Du kan använda standardinställningarna för säkerhet för att hantera klustersäkerhet, driftkontroll och säkra kärnserverinställningar i klustret.

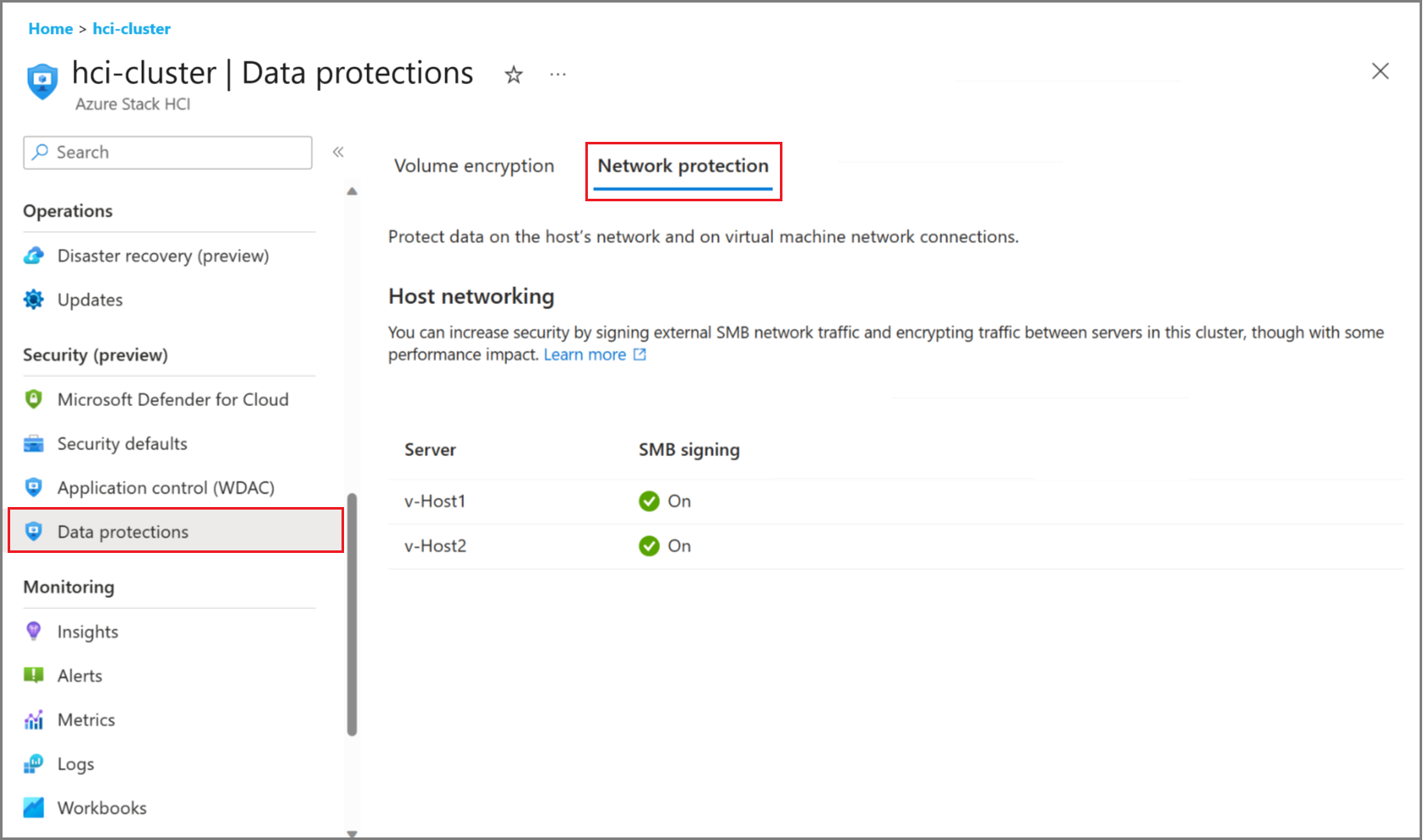

Visa SMB-signeringsstatusen >under fliken Nätverksskydd för dataskydd. Med SMB-signering kan du signera SMB-trafik digitalt mellan ett Azure Stack HCI-system och andra system.

Visa säkerhetsbaslinjeefterlevnad i Azure Portal

När du har registrerat ditt Azure Stack HCI-system med Microsoft Defender för molnet eller tilldelat de inbyggda principdatorerna för Windows ska uppfylla kraven i Azure-beräkningssäkerhetsbaslinjen genereras en efterlevnadsrapport. En fullständig lista över regler som din Azure Stack HCI-server jämförs med finns i Windows säkerhetsbaslinje.

För Azure Stack HCI-servern är efterlevnadspoängen 281 av 288 regler när alla maskinvarukrav för Secured-core uppfylls, det vill sägs att 281 av 288 regler är kompatibla.

I följande tabell förklaras de regler som inte är kompatibla och orsaken till det aktuella gapet:

| Regelnamn | Förväntat | Faktisk | Logik | Kommentarer |

|---|---|---|---|---|

| Interaktiv inloggning: Meddelandetext för användare som försöker logga in | Förväntad: | Faktisk: | Operatör: NOTEQUALS |

Vi förväntar oss att du definierar det här värdet utan driftkontroll på plats. |

| Interaktiv inloggning: Meddelanderubrik för användare som försöker logga in | Förväntad: | Faktisk: | Operatör: NOTEQUALS |

Vi förväntar oss att du definierar det här värdet utan driftkontroll på plats. |

| Minsta längd på lösenord | Förväntat: 14 | Faktisk: 0 | Operatör: GREATEROREQUAL |

Vi förväntar oss att du definierar det här värdet utan någon driftkontroll på plats som överensstämmer med organisationens princip. |

| Förhindra hämtning av enhetsmetadata från Internet | Förväntat: 1 | Faktiskt: (null) | Operatör: MOTSVARAR |

Den här kontrollen gäller inte för Azure Stack HCI. |

| Hindra användare och appar från att komma åt farliga webbplatser | Förväntat: 1 | Faktiskt: (null) | Operatör: MOTSVARAR |

Den här kontrollen är en del av Windows Defender-skyddet, som inte är aktiverat som standard. Du kan utvärdera om du vill aktivera. |

| Härdade UNC-sökvägar – NETLOGON | Förväntad: RequireMutualAuthentication=1 RequireIntegrity=1 |

Faktiskt: RequireMutualAuthentication=1 RequireIntegrity=1 RequirePrivacy=1 |

Operatör: MOTSVARAR |

Azure Stack HCI är mer restriktivt. Den här regeln kan ignoreras på ett säkert sätt. |

| Härdade UNC-sökvägar – SYSVOL | Förväntad: RequireMutualAuthentication=1 RequireIntegrity=1 |

Faktisk: RequireMutualAuthentication=1 RequireIntegrity=1 RequirePrivacy=1 |

Operatör: MOTSVARAR |

Azure Stack HCI är mer restriktivt. Den här regeln kan ignoreras på ett säkert sätt. |

Hantera standardinställningar för säkerhet med PowerShell

Med driftskydd aktiverat kan du bara ändra icke-skyddade säkerhetsinställningar. Om du vill ändra skyddade säkerhetsinställningar som utgör baslinjen måste du först inaktivera driftskydd. Information om hur du visar och laddar ned den fullständiga listan över säkerhetsinställningar finns i Säkerhetsbaslinje.

Ändra standardinställningar för säkerhet

Börja med den inledande säkerhetsbaslinjen och ändra sedan driftkontroll och skyddade säkerhetsinställningar som definierats under distributionen.

Aktivera avdriftskontroll

Använd följande steg för att aktivera driftkontroll:

Anslut till din Azure Stack HCI-nod.

Kör följande cmdlet:

Enable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- Lokal – Påverkar endast den lokala noden.

- Kluster – Påverkar alla noder i klustret med hjälp av orchestrator.

Inaktivera driftkontroll

Använd följande steg för att inaktivera avdriftskontroll:

Anslut till din Azure Stack HCI-nod.

Kör följande cmdlet:

Disable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- Lokal – Påverkar endast den lokala noden.

- Kluster – Påverkar alla noder i klustret med hjälp av orchestrator.

Viktigt!

Om du inaktiverar driftkontroll kan de skyddade inställningarna ändras. Om du aktiverar driftkontroll igen skrivs alla ändringar som du har gjort i de skyddade inställningarna över.

Konfigurera säkerhetsinställningar under distributionen

Som en del av distributionen kan du ändra driftkontroll och andra säkerhetsinställningar som utgör säkerhetsbaslinjen i klustret.

I följande tabell beskrivs säkerhetsinställningar som kan konfigureras i ditt Azure Stack HCI-kluster under distributionen.

| Funktionsområde | Egenskap | beskrivning | Har du stöd för driftkontroll? |

|---|---|---|---|

| Kontroll | Säkerhetsbaslinje | Upprätthåller standardinställningarna för säkerhet på varje server. Hjälper till att skydda mot ändringar. | Ja |

| Skydd av autentiseringsuppgifter | Windows Defender Credential Guard | Använder virtualiseringsbaserad säkerhet för att isolera hemligheter från stöld av autentiseringsuppgifter. | Ja |

| Programkontroll | Windows Defender-programkontroll | Styr vilka drivrutiner och appar som tillåts köras direkt på varje server. | Nej |

| Vilande datakryptering | BitLocker för OS-startvolym | Krypterar os-startvolymen på varje server. | Nej |

| Vilande datakryptering | BitLocker för datavolymer | Krypterar klusterdelade volymer (CSV:er) i det här klustret | Nej |

| Skydd mot data under överföring | Signering för extern SMB-trafik | Signerar SMB-trafik mellan det här systemet och andra för att förhindra reläattacker. | Ja |

| Skydd mot data under överföring | SMB-kryptering för klustertrafik | Krypterar trafik mellan servrar i klustret (i ditt lagringsnätverk). | Nej |

Ändra säkerhetsinställningar efter distributionen

När distributionen är klar kan du använda PowerShell för att ändra säkerhetsinställningarna samtidigt som du behåller driftkontrollen. Vissa funktioner kräver en omstart för att börja gälla.

Egenskaper för PowerShell-cmdlet

Följande cmdlet-egenskaper gäller för modulen AzureStackOSConfigAgent . Modulen installeras under distributionen.

Get-AzsSecurity-Omfattning: <Lokal | Pernod | AllNodes | Kluster>- Lokal – Ger booleskt värde (sant/falskt) på den lokala noden. Kan köras från en vanlig PowerShell-fjärrsession.

- Pernod – Ger booleskt värde (sant/falskt) per nod.

- Rapport – Kräver CredSSP eller en Azure Stack HCI-server med hjälp av en RDP-anslutning (Remote Desktop Protocol).

- AllNodes – ger booleskt värde (sant/falskt) beräknat mellan noder.

- Kluster – Ger booleskt värde från ECE Store. Interagerar med orkestreraren och agerar till alla noder i klustret.

Enable-AzsSecurity-Omfång <lokalt | Kluster>Disable-AzsSecurity-Omfång <lokalt | Kluster>- FeatureName – <CredentialGuard | DriftControl | DRTM | HVCI | SideChannelMitigation | SMBEncryption | SMBSigning | VBS>

- Driftkontroll

- Credential Guard

- VBS (Virtualiseringsbaserad säkerhet)– Vi stöder endast aktivera-kommando.

- DRTM (dynamisk rot av förtroende för mätning)

- HVCI (Hypervisor framtvingas om kodintegritet)

- Minskning av sidokanal

- SMB-signering

- SMB-klusterkryptering

- FeatureName – <CredentialGuard | DriftControl | DRTM | HVCI | SideChannelMitigation | SMBEncryption | SMBSigning | VBS>

I följande tabell dokumenteras säkerhetsfunktioner som stöds, om de stöder driftkontroll och om en omstart krävs för att implementera funktionen.

| Name | Funktion | Stöd för driftkontroll | Omstart krävs |

|---|---|---|---|

| Aktivera |

Virtualiseringsbaserad säkerhet (VBS) | Ja | Ja |

| Aktivera |

Credential Guard | Ja | Ja |

| Aktivera Inaktivera |

Dynamisk rot av förtroende för mätning (DRTM) | Ja | Ja |

| Aktivera Inaktivera |

Hypervisor-skyddad kodintegritet (HVCI) | Ja | Ja |

| Aktivera Inaktivera |

Minskning av sidokanal | Ja | Ja |

| Aktivera Inaktivera |

SMB-signering | Ja | Ja |

| Aktivera Inaktivera |

SMB-klusterkryptering | Nej, klusterinställning | Nej |