Konfigurera VPN-gatewayinställningar för Azure Stack Hub

En VPN-gateway är en typ av virtuell nätverksgateway som skickar krypterad trafik mellan ditt virtuella nätverk i Azure Stack Hub och en fjärransluten VPN-gateway. Den fjärranslutna VPN-gatewayen kan finnas i Azure, en enhet i ditt datacenter eller en enhet på en annan plats. Om det finns en nätverksanslutning mellan de två slutpunkterna kan du upprätta en säker VPN-anslutning från plats till plats (S2S) mellan de två nätverken.

En VPN-gateway förlitar sig på konfigurationen av flera resurser, som var och en innehåller konfigurerbara inställningar. I den här artikeln beskrivs de resurser och inställningar som är relaterade till en VPN-gateway för ett virtuellt nätverk som du skapar i Resource Manager distributionsmodellen. Beskrivningar och topologidiagram för varje anslutningslösning finns i Skapa VPN-gatewayer för Azure Stack Hub.

VPN-gatewayinställningar

Gateway-typer

Varje virtuellt Azure Stack Hub-nätverk stöder en enda virtuell nätverksgateway, som måste vara av typen Vpn. Det här stödet skiljer sig från Azure, som stöder ytterligare typer.

När du skapar en virtuell nätverksgateway måste du se till att gatewaytypen är korrekt för din konfiguration. En VPN-gateway kräver -GatewayType Vpn flaggan, till exempel:

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig -GatewayType Vpn `

-VpnType RouteBased

Gateway-SKU:er utan snabb VPN-sökväg aktiverat

När du skapar en virtuell nätverksgateway måste du ange den SKU som du vill använda. Välj de SKU:er som uppfyller dina krav baserat på typerna av arbetsbelastningar, dataflöde, funktioner och serviceavtal.

Du kan ha 10 gatewayer med höga prestanda eller 20 grundläggande och standard innan du når den maximala kapaciteten.

Azure Stack Hub erbjuder DE VPN-gateway-SKU:er som visas i följande tabell:

| SKU | Maximalt dataflöde för VPN-anslutning | Maximalt antal anslutningar per aktiv VIRTUELL GW-dator | Max antal VPN-anslutningar per stämpel |

|---|---|---|---|

| Basic | 100 Mbit/s Tx/Rx | 10 | 20 |

| Standard | 100 Mbit/s Tx/Rx | 10 | 20 |

| Höga prestanda | 200 Mbit/s Tx/Rx | 5 | 10 |

Gateway-SKU:er med snabb VPN-sökväg aktiverat

Med lanseringen av den offentliga förhandsversionen av VPN Fast Path stöder Azure Stack Hub tre nya SKU:er med högre dataflöde.

Nya gränser och dataflöde aktiveras när snabb vpn-sökväg har aktiverats på din Azure Stack-stämpel.

Azure Stack Hub erbjuder DE VPN-gateway-SKU:er som visas i följande tabell:

| SKU | Maximalt dataflöde för VPN-anslutning | Maximalt antal anslutningar per aktiv VIRTUELL GW-dator | Max antal VPN-anslutningar per stämpel |

|---|---|---|---|

| Basic | 100 Mbit/s Tx/Rx | 25 | 50 |

| Standard | 100 Mbit/s Tx/Rx | 25 | 50 |

| Höga prestanda | 200 Mbit/s Tx/Rx | 12 | 24 |

| VPNGw1 | 650 Mbit/s Tx/Rx | 3 | 6 |

| VPNGw2 | 1 000 Mbit/s Tx/Rx | 2 | 4 |

| VPNGw3 | 1 250 Mbit/s Tx/Rx | 2 | 4 |

Ändra storlek på SKU:er för virtuella nätverksgatewayer

Azure Stack Hub stöder inte en storleksändring från en äldre SKU som stöds (Basic, Standard och HighPerformance) till en nyare SKU som stöds av Azure (VpnGw1, VpnGw2 och VpnGw3).

Nya virtuella nätverksgatewayer och anslutningar måste skapas för att de nya SKU:erna ska kunna användas med snabb VPN-sökväg.

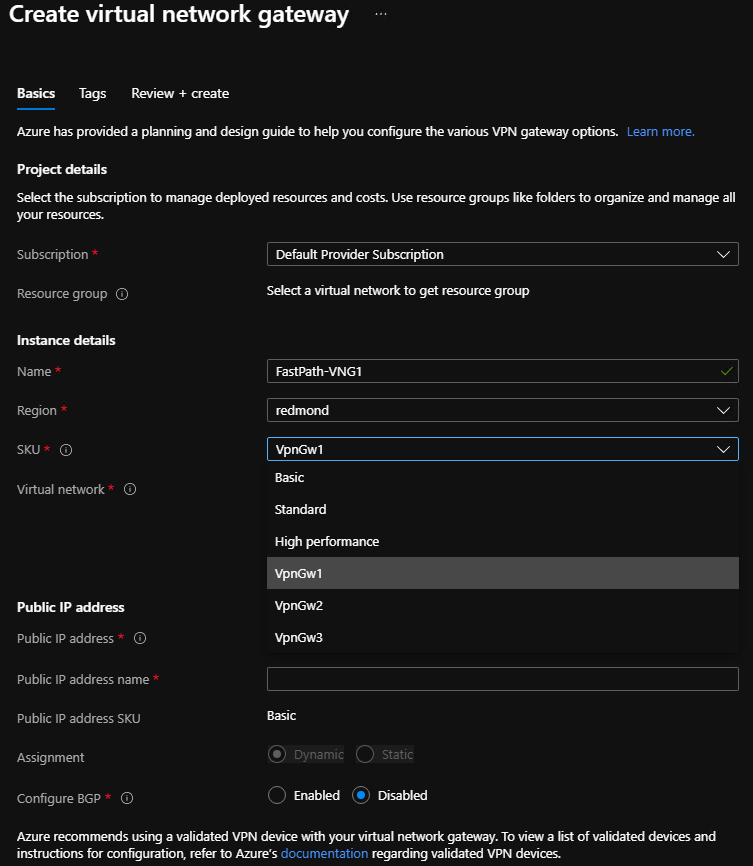

Konfigurera SKU:n för den virtuella nätverksgatewayen

Azure Stack Hub-portalen

Om du använder Azure Stack Hub-portalen för att skapa en virtuell nätverksgateway kan du välja SKU:n med hjälp av listrutan. De nya SKU:erna för snabb vpn-sökväg (VpnGw1, VpnGw2, VpnGw3) visas bara när frågeparametern "?azurestacknewvpnskus=true" har lagts till i URL:en och uppdaterats.

Följande URL-exempel gör de nya SKU:erna för virtuell nätverksgateway synliga i Azure Stack Hub-användarportalen:

https://portal.local.azurestack.local/?azurestacknewvpnskus=true

Innan du skapar dessa resurser måste operatören ha aktiverat snabb VPN-sökväg på Azure Stack Hub-stämpeln. Mer information finns i SNABB VPN-sökväg för operatörer.

PowerShell

I följande PowerShell-exempel anges parametern -GatewaySku som Standard:

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig -GatewaySku Standard `

-GatewayType Vpn -VpnType RouteBased

Anslutningstyper

I den Resource Manager distributionsmodellen kräver varje konfiguration en specifik anslutningstyp för virtuell nätverksgateway. De tillgängliga Resource Manager PowerShell-värden för -ConnectionType är IPsec.

I följande PowerShell-exempel skapas en S2S-anslutning som kräver IPsec-anslutningstypen:

New-AzVirtualNetworkGatewayConnection -Name localtovon -ResourceGroupName testrg `

-Location 'West US' -VirtualNetworkGateway1 $gateway1 -LocalNetworkGateway2 $local `

-ConnectionType IPsec -RoutingWeight 10 -SharedKey 'abc123'

VPN-typer

När du skapar den virtuella nätverksgatewayen för en VPN-gatewaykonfiguration måste du ange en VPN-typ. Vilken VPN-typ du väljer beror på vilken anslutningstopologi du vill skapa. En VPN-typ kan också bero på vilken maskinvara du använder. S2S-konfigurationer kräver en VPN-enhet. Vissa VPN-enheter stöder bara en viss VPN-typ.

Viktigt

För närvarande stöder Azure Stack Hub endast den routningsbaserade VPN-typen. Om enheten bara stöder principbaserade VPN:er stöds inte anslutningar till dessa enheter från Azure Stack Hub.

Dessutom har Azure Stack Hub inte stöd för användning av principbaserade trafikväljare för routningsbaserade gatewayer just nu, eftersom Azure Stack Hub inte stöder principbaserade trafikväljare, även om de stöds i Azure.

PolicyBased: Principbaserade VPN:er krypterar och dirigerar paket via IPsec-tunnlar baserat på IPsec-principer som har konfigurerats med kombinationerna av adressprefix mellan ditt lokala nätverk och det virtuella Azure Stack Hub-nätverket. Principen, eller trafikväljaren, är vanligtvis en åtkomstlista i VPN-enhetskonfigurationen.

Anteckning

PolicyBased stöds i Azure, men inte i Azure Stack Hub.

RouteBased: Routningsbaserade VPN:er använder vägar som är konfigurerade i IP-vidarebefordrings- eller routningstabellen för att dirigera paket till motsvarande tunnelgränssnitt. Tunnelgränssnitten krypterar eller dekrypterar sedan paketen in och ut från tunnlarna. Principen, eller trafikväljaren, för Routningsbaserade VPN:er konfigureras som valfri (eller använder jokertecken). Som standard kan de inte ändras. Värdet för en RouteBased VPN-typ är RouteBased.

I följande PowerShell-exempel anges -VpnType som RouteBased. När du skapar en gateway måste du kontrollera att -VpnType är korrekt för din konfiguration.

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig `

-GatewayType Vpn -VpnType RouteBased

Konfigurationer som stöds av virtuella nätverksgatewayer när vpn-snabbsökväg inte är aktiverad

| VPN-typ | Anslutningstyp | Stöd för aktiv routning (BGP) | NAT-T-aktiverad fjärrslutpunkt | |

|---|---|---|---|---|

| Grundläggande VNG SKU | Routningsbaserad VPN | I förväg delad IPSec-nyckel | Stöds inte | Krävs inte |

| Standard-VNG SKU | Routningsbaserad VPN | I förväg delad IPSec-nyckel | Upp till 150 vägar som stöds | Krävs inte |

| High-Performance VNG SKU | Routningsbaserad VPN | I förväg delad IPSec-nyckel | Upp till 150 vägar som stöds | Krävs inte |

Konfigurationer som stöds av virtuella nätverksgatewayer när snabb sökväg för VPN är aktiverad

| VPN-typ | Anslutningstyp | Stöd för aktiv routning (BGP) | NAT-T-aktiverad fjärrslutpunkt | |

|---|---|---|---|---|

| Grundläggande VNG SKU | Routningsbaserad VPN | I förväg delad IPSec-nyckel | Stöds inte | Obligatorisk |

| Standard-VNG SKU | Routningsbaserad VPN | I förväg delad IPSec-nyckel | Upp till 150 vägar som stöds | Obligatorisk |

| High-Performance VNG SKU | Routningsbaserad VPN | I förväg delad IPSec-nyckel | Upp till 150 vägar som stöds | Obligatorisk |

| VPNGw1 VNG SKU | Routningsbaserad VPN | I förväg delad IPSec-nyckel | Upp till 150 vägar som stöds | Obligatorisk |

| VPNGw2 VNG SKU | Routningsbaserad VPN | I förväg delad IPSec-nyckel | Upp till 150 vägar som stöds | Obligatorisk |

| VPNGw2 VNG SKU | Routningsbaserad VPN | I förväg delad IPSec-nyckel | Upp till 150 vägar som stöds | Obligatorisk |

Gatewayundernät

Innan du skapar en VPN-gateway måste du skapa ett gatewayundernät. Gateway-undernätet har de IP-adresser som virtuella nätverksgatewaydatorer och -tjänster använder. När du skapar din virtuella nätverksgateway och anslutningen länkas den virtuella gatewaydatorn som äger anslutningen till gatewayundernätet och konfigureras med de vpn-gatewayinställningar som krävs. Distribuera inte något annat (till exempel ytterligare virtuella datorer) till gatewayundernätet.

Viktigt

Gateway-undernätet måste ha namnet GatewaySubnet för att fungera korrekt. Azure Stack Hub använder det här namnet för att identifiera det undernät som de virtuella nätverksgatewaydatorerna och tjänsterna ska distribueras till.

När du skapar gatewayundernätet anger du det antal IP-adresser som undernätet innehåller. IP-adresserna i gatewayundernätet allokeras till de virtuella gatewaydatorerna och gatewaytjänsterna. Vissa konfigurationer kräver fler IP-adresser än andra. Titta på anvisningarna för den konfiguration som du vill skapa och kontrollera att gatewayundernätet som du vill skapa uppfyller dessa krav.

Dessutom bör du se till att gatewayundernätet har tillräckligt med IP-adresser för att hantera ytterligare framtida konfigurationer. Även om du kan skapa ett gatewayundernät så litet som /29 rekommenderar vi att du skapar ett gatewayundernät på /28 eller större (/28, /27, /26 och så vidare.) På så sätt, om du lägger till funktioner i framtiden, behöver du inte riva din gateway och sedan ta bort och återskapa gatewayundernätet för att tillåta fler IP-adresser.

Följande Resource Manager PowerShell-exempel visar ett gatewayundernät med namnet GatewaySubnet. Du kan se att CIDR-notationen anger en /27, vilket ger tillräckligt med IP-adresser för de flesta konfigurationer som för närvarande finns.

Add-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -AddressPrefix 10.0.3.0/27

Viktigt

När du arbetar med gateway-undernät, bör du undvika att associera en nätverkssäkerhetsgrupp (NSG) till gateway-undernätet. Om du kopplar en nätverkssäkerhetsgrupp till det här undernätet kan vpn-gatewayen sluta fungera som förväntat. Mer information om nätverkssäkerhetsgrupper finns i Vad är en nätverkssäkerhetsgrupp?.

Lokala nätverksgatewayer

När du skapar en VPN-gatewaykonfiguration i Azure representerar den lokala nätverksgatewayen ofta din lokala plats. I Azure Stack Hub representerar den alla fjärr-VPN-enheter som finns utanför Azure Stack Hub. Den här enheten kan vara en VPN-enhet i ditt datacenter (eller ett fjärranslutet datacenter) eller en VPN-gateway i Azure.

Du ger den lokala nätverksgatewayen ett namn, den offentliga IP-adressen för den fjärranslutna VPN-enheten och anger adressprefixen som finns på den lokala platsen. Azure Stack Hub tittar på måladressprefixen för nätverkstrafik, läser konfigurationen som du har angett för din lokala nätverksgateway och dirigerar paketen därefter.

Det här PowerShell-exemplet skapar en ny lokal nätverksgateway:

New-AzLocalNetworkGateway -Name LocalSite -ResourceGroupName testrg `

-Location 'West US' -GatewayIpAddress '23.99.221.164' -AddressPrefix '10.5.51.0/24'

Ibland behöver du ändra inställningarna för den lokala nätverksgatewayen. när du till exempel lägger till eller ändrar adressintervallet eller om VPN-enhetens IP-adress ändras. Mer information finns i Ändra inställningar för lokal nätverksgateway med PowerShell.

IPsec-/IKE-parametrar

När du konfigurerar en VPN-anslutning i Azure Stack Hub måste du konfigurera anslutningen i båda ändar. Om du konfigurerar en VPN-anslutning mellan Azure Stack Hub och en maskinvaruenhet, till exempel en växel eller router som fungerar som en VPN-gateway, kan den enheten be dig om ytterligare inställningar.

Till skillnad från Azure, som stöder flera erbjudanden som både initierare och svarare, stöder Azure Stack Hub endast ett erbjudande som standard. Om du behöver använda olika IPSec/IKE-inställningar för att arbeta med VPN-enheten finns det fler inställningar för att konfigurera anslutningen manuellt. Mer information finns i Konfigurera IPsec/IKE-princip för VPN-anslutningar från plats till plats.

Viktigt

När du använder S2S-tunneln kapslas paketen in ytterligare med ytterligare rubriker som ökar paketets totala storlek. I dessa scenarier måste du fästa TCP MSS på 1350. Om VPN-enheterna inte stöder MSS-fastspänning kan du också ange MTU :en i tunnelgränssnittet till 1 400 byte i stället. Mer information finns i Prestandajustering för Virutal Network TCPIP.

Parametrar för IKE fas 1 (huvudläge)

| Egenskap | Värde |

|---|---|

| IKE-version | IKEv2 |

| Diffie-Hellman Grupp* | ECP384 |

| Autentiseringsmetod | I förväg delad nyckel |

| Kryptering & hashalgoritmer* | AES256, SHA384 |

| SA-livstid (tid) | 28 800 sekunder |

Parametrar för IKE fas 2 (snabbläge)

| Egenskap | Värde |

|---|---|

| IKE-version | IKEv2 |

| Kryptering & hashalgoritmer (kryptering) | GCMAES256 |

| Kryptering & hashalgoritmer (autentisering) | GCMAES256 |

| SA-livstid (tid) | 27 000 sekunder |

| SA-livslängd (kilobyte) | 33,553,408 |

| Pfs (Perfect Forward Secrecy)* | ECP384 |

| Utebliven peer-identifiering | Stöds |

* Ny eller ändrad parameter.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för