Köra en virtuell Linux-dator på Azure Stack Hub

Varning

Den här artikeln refererar till CentOS, en Linux-distribution som närmar sig EOL-status (End Of Life). Överväg att använda och planera i enlighet med detta. Mer information finns i vägledningen för CentOS End Of Life.

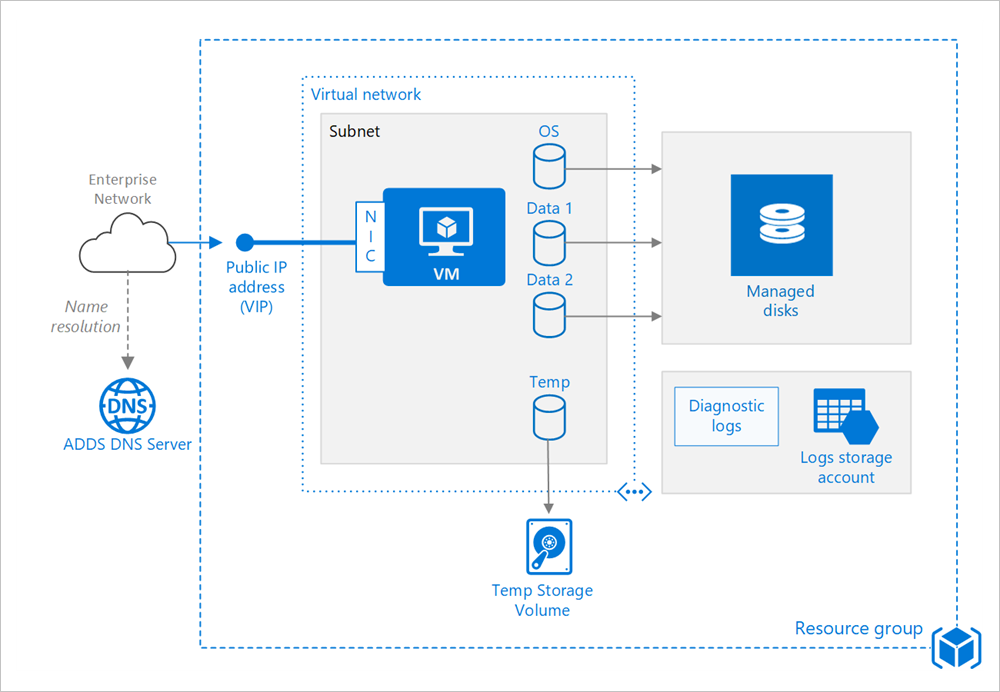

Etablering av en virtuell dator (VM) i Azure Stack Hub, till exempel Azure, kräver vissa ytterligare komponenter förutom själva den virtuella datorn, inklusive nätverks- och lagringsresurser. Den här artikeln visar metodtips för att köra en virtuell Linux-dator på Azure Stack Hub.

Resursgrupp

En resursgrupp är en logisk container som innehåller relaterade Azure Stack Hub-resurser. I allmänhet grupperar du resurser baserat på deras livslängd och vem som ska hantera dem.

Placera nära associerade resurser som delar samma livscykel i samma resursgrupp. Med hjälp av resursgrupper kan du distribuera och övervaka resurser som en grupp och spåra faktureringskostnaderna per resursgrupp. Du kan också ta bort resurser som en uppsättning, vilket är användbart för testdistributioner. Tilldela beskrivande resursnamn för att förenkla identifieringen av en specifik resurs och förstå dess roll. Mer information finns i Rekommenderade namnkonventioner för Azure-resurser.

Virtuell maskin

Du kan etablera en virtuell dator från en lista över publicerade avbildningar eller från en anpassad hanterad avbildning eller VHD-fil (virtuell hårddisk) som laddats upp till Azure Stack Hub Blob Storage. Azure Stack Hub stöder körning av olika populära Linux-distributioner, inklusive CentOS, Debian, Red Hat Enterprise, Ubuntu och SUSE. Mer information finns i Linux på Azure Stack Hub. Du kan också välja att syndikera en av de publicerade Linux-avbildningarna som är tillgängliga på Azure Stack Hub Marketplace.

Azure Stack Hub erbjuder olika storlekar på virtuella datorer från Azure. Mer information finns i Storlekar för virtuella datorer i Azure Stack Hub. Om du flyttar en befintlig arbetsbelastning till Azure Stack Hub börjar du med den VM-storlek som är närmast dina lokala servrar/Azure. Mät sedan prestandan för den faktiska arbetsbelastningen när det gäller cpu-, minnes- och diskindata-/utdataåtgärder per sekund (IOPS) och justera storleken efter behov.

Diskar

Kostnaden baseras på kapaciteten hos den etablerade disken. IOPS och dataflöde (d.v.s. dataöverföringshastighet) beror på storleken på den virtuella datorn, så när du etablerar en disk bör du överväga alla tre faktorerna (kapacitet, IOPS och dataflöde).

Disk-IOPS (indata-/utdataåtgärder per sekund) på Azure Stack Hub är en funktion med VM-storlek i stället för disktypen. Det innebär att för en virtuell dator i Standard_Fs-serien, oavsett om du väljer SSD eller HDD för disktypen, är IOPS-gränsen för en enskild ytterligare datadisk 2 300 IOPS. Den IOPS-gräns som införts är ett tak (maximalt möjligt) för att förhindra störningar i grannar. Det är inte en garanti för IOPS som du får på en specifik VM-storlek.

Vi rekommenderar också att du använder Managed Disks. Hanterade diskar förenklar diskhanteringen genom att hantera lagringen åt dig. Hanterade diskar kräver inte ett lagringskonto. Du anger bara storlek och typ av disk, så distribueras den som en högtillgänglig resurs.

OS-disken är en virtuell hårddisk som lagras i Azure Stack Hub Storage, så den bevaras även när värddatorn är nere. För virtuella Linux-datorer är OS-disken /dev/sda1. Vi rekommenderar också att du skapar en eller flera datadiskar, som är beständiga virtuella hårddiskar som används för programdata.

När du skapar en virtuell hårddisk är den oformaterad. Logga in på den virtuella datorn om du vill formatera disken. I Linux-gränssnittet visas datadiskar som /dev/sdc, /dev/sdd och så vidare. Du kan köra lsblk för att lista blockenheterna, inklusive diskarna. Skapa en partition och ett filsystem och montera disken om du vill använda en datadisk. Exempel:

# Create a partition.

sudo fdisk /dev/sdc \# Enter 'n' to partition, 'w' to write the change.

# Create a file system.

sudo mkfs -t ext3 /dev/sdc1

# Mount the drive.

sudo mkdir /data1

sudo mount /dev/sdc1 /data1

När du lägger till en datadisk tilldelas disken ett logiskt enhetsnummer-ID (LUN-ID). Du kan också ange LUN-ID: t.ex. om du ersätter en disk och vill behålla samma LUN-ID, eller om du har ett program som söker efter ett specifikt LUN-ID. Tänk dock på att LUN-ID:na måste vara unika för varje disk.

Den virtuella datorn skapas med en tillfällig disk. Den här disken lagras på en tillfällig volym i Azure Stack Hub-lagringsinfrastrukturen. Den kan tas bort under omstarter och andra livscykelhändelser för virtuella datorer. Använd enbart den här disken för tillfälliga data, till exempel växlingsfiler. För virtuella Linux-datorer är den tillfälliga disken /dev/sdb1 och monterad på /mnt/resource eller /mnt.

Nätverk

Nätverkskomponenterna innehåller följande resurser:

Virtuellt nätverk. Varje virtuell dator distribueras till ett virtuellt nätverk som kan segmenteras i flera undernät.

Nätverksgränssnitt (NIC). Nätverkskortet som gör det möjligt för den virtuella datorn att kommunicera med det virtuella nätverket. Om du behöver flera nätverkskort för den virtuella datorn bör du vara medveten om att ett maximalt antal nätverkskort har definierats för varje VM-storlek.

Offentlig IP-adress/VIP. En offentlig IP-adress krävs för att kommunicera med den virtuella datorn, till exempel via fjärrskrivbord (RDP). Den offentliga IP-adressen kan vara dynamisk eller statisk. Standardvärdet är dynamiskt. Om du behöver flera nätverkskort för den virtuella datorn bör du vara medveten om att ett maximalt antal nätverkskort har definierats för varje VM-storlek.

Du kan också skapa ett fullständigt domännamn (FQDN) för IP-adressen. Du kan sedan registrera en CNAME-post i DNS som pekar på det fullständiga domännamnet. Mer information finns i Skapa ett fullständigt domännamn i Azure Portal.

Nätverkssäkerhetsgrupp (NSG). Nätverkssäkerhetsgrupper används för att tillåta eller neka nätverkstrafik till virtuella datorer. NSG:er kan antingen associeras med undernät eller med enskilda VM-instanser.

Alla nätverkssäkerhetsgrupper innehåller en uppsättning standardregler, inklusive en regel som blockerar all inkommande Internettrafik. Standardreglerna kan inte tas bort, men andra regler kan åsidosätta dem. Om du vill aktivera Internettrafik skapar du regler som tillåter inkommande trafik till specifika portar, till exempel port 80 för HTTP. Om du vill aktivera SSH lägger du till en NSG-regel som tillåter inkommande trafik till TCP-port 22.

Operations

SSH. Innan du skapar en virtuell Linux-dator skapar du ett 2 048-bitars offentligt/privat RSA-nyckelpar. Använd fil för offentlig nyckel när du skapar den virtuella datorn. Mer information finns i Använda SSH med Linux på Azure.

Diagnostik. Aktivera övervakning och diagnostik, inklusive grundläggande hälsomätvärden, diagnostikinfrastrukturloggar och startdiagnostik. Startdiagnostik kan hjälpa dig att diagnostisera startfel om den virtuella datorn övergår till ett icke startbart tillstånd. Skapa ett Azure Storage-konto för att lagra loggarna. Ett standardkonto för lokalt redundant lagring (LRS) är tillräckligt för diagnostikloggar. Mer information finns i Aktivera övervakning och diagnostik.

Tillgänglighet. Den virtuella datorn kan behöva startas om på grund av planerat underhåll som schemalagts av Azure Stack Hub-operatören. För högre tillgänglighet kan du distribuera flera virtuella datorer i en tillgänglighetsuppsättning.

Säkerhetskopior Rekommendationer om hur du skyddar dina virtuella IaaS-datorer i Azure Stack Hub finns i den här artikeln.

Stoppa en virtuell dator. Azure gör skillnad mellan tillståndet ”stoppad” och tillståndet ”frigjord”. Du debiteras när den virtuella datorns status stoppas, men inte när den virtuella datorn frigörs. I Azure Stack Hub-portalen frigör knappen Stoppa den virtuella datorn. Om du stänger av via operativsystemet när du är inloggad stoppas den virtuella datorn, men frigörs inte, så du kommer fortfarande att debiteras.

Ta bort en virtuell dator. Om du tar bort en virtuell dator tas inte de virtuella datordiskarna bort. Det innebär att du kan ta bort den virtuella datorn på ett säkert sätt utan att förlora data. Men kommer du fortfarande att debiteras för lagring. Ta bort den virtuella datordisken genom att ta bort det hanterade diskobjektet. Om du vill förhindra oavsiktlig borttagning använder du ett resurslås och låser hela resursgruppen eller enskilda resurser, till exempel den virtuella datorn.

Säkerhetsöverväganden

Registrera dina virtuella datorer för att Azure Security Center för att få en central vy över säkerhetstillståndet för dina Azure-resurser. Security Center övervakar potentiella säkerhetsproblem och ger en heltäckande bild av säkerhetshälsotillståndet för distributionen. Security Center konfigureras per Azure-prenumeration. Aktivera insamling av säkerhetsdata enligt beskrivningen i Publicera din Azure-prenumeration till Security Center Standard. När datainsamling har aktiverats söker Security Center automatiskt igenom virtuella datorer som skapats under prenumerationen.

Korrigeringshantering. Information om hur du konfigurerar korrigeringshantering på den virtuella datorn finns i den här artikeln. Om detta aktiverats kontrollerar Security Center om några säkerhetsuppdateringar eller viktiga uppdateringar saknas. Använd Grupprincipinställningar på den virtuella datorn för att aktivera automatiska systemuppdateringar.

Program mot skadlig kod. Om detta aktiverats kontrollerar Security Center om ett program mot skadlig kod har installerats. Du kan också använda Security Center för att installera program mot skadlig kod från Azure-portalen.

Åtkomstkontroll. Använd rollbaserad åtkomstkontroll (RBAC) för att styra åtkomsten till Azure-resurser. Med RBAC kan du tilldela medlemmarna i DevOps-gruppen auktoriseringsroller. Till exempel kan den som har rollen Läsare visa Azure-resurser, men inte skapa, hantera eller ta bort dem. Vissa behörigheter är specifika för en Azure-resurstyp. Exempelvis kan rollen Virtuell datordeltagare starta om eller frigöra en virtuell dator, återställa administratörslösenordet, skapa en ny virtuell dator och så vidare. Andra inbyggda RBAC-roller som kan vara användbara för denna arkitektur är bland annat DevTest Labs-användare och Nätverksdeltagare.

Anteckning

RBAC begränsar inte de åtgärder som en användare som är inloggad på en virtuell dator kan utföra. Dessa behörigheter avgörs av kontotypen i gästoperativsystemet.

Granskningsloggar. Använd aktivitetsloggar för att se etableringsåtgärder och andra VM-händelser.

Datakryptering. Azure Stack Hub skyddar användar- och infrastrukturdata på lagringsundersystemnivå med kryptering i vila. Azure Stack Hubs lagringsundersystem krypteras med BitLocker med 128-bitars AES-kryptering. Mer information finns i den här artikeln.

Nästa steg

- Mer information om virtuella Azure Stack Hub-datorer finns i Azure Stack Hub VM-funktioner.

- Mer information om Azure Cloud Patterns finns i Cloud Design Patterns (Molndesignmönster).

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för