Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Viktigt!

Från och med den 1 maj 2025 är Azure AD B2C inte längre tillgängligt att köpa för nya kunder. Läs mer i våra vanliga frågor och svar.

Med Microsoft Graph kan du hantera resurser i din Azure AD B2C-katalog. Följande Microsoft Graph API-åtgärder stöds för hantering av Azure AD B2C-resurser, inklusive användare, identitetsprovidrar, användarflöden, anpassade principer och principnycklar. Varje länk i följande avsnitt riktar sig till motsvarande sida i Microsoft Graph API-referensen för den åtgärden.

Anmärkning

Du kan också programmatiskt skapa en Azure AD B2C-katalog tillsammans med motsvarande Azure-resurs som är länkad till en Azure-prenumeration. Den här funktionen exponeras inte via Microsoft Graph API, utan via Azure REST API. Mer information finns i B2C-hyresgäster – Skapa.

Förutsättningar

- Om du vill använda MS Graph API och interagera med resurser i din Azure AD B2C-klientorganisation behöver du en programregistrering som ger behörighet att göra det. Följ stegen i artikeln Registrera ett Microsoft Graph-program för att skapa en programregistrering som ditt hanteringsprogram kan använda.

Användarhantering

Anmärkning

Azure AD B2C stöder för närvarande inte avancerade frågefunktioner på katalogobjekt. Det innebär att det inte finns något stöd för $count, $search frågeparametrar och Inte (not), Inte lika med (ne) och Slutar med (endsWith) operatorer i $filter frågeparametern. Mer information finns i frågeparametrar i Microsoft Graph och avancerade frågefunktioner i Microsoft Graph.

- Lista användare

- Skapa en konsumentanvändare

- Hämta en användare

- Uppdatera en användare

- Ta bort en användare

Användarmigrering

Titta på den här videon om du vill lära dig hur användarmigrering till Azure AD B2C kan hanteras med hjälp av Microsoft Graph API.

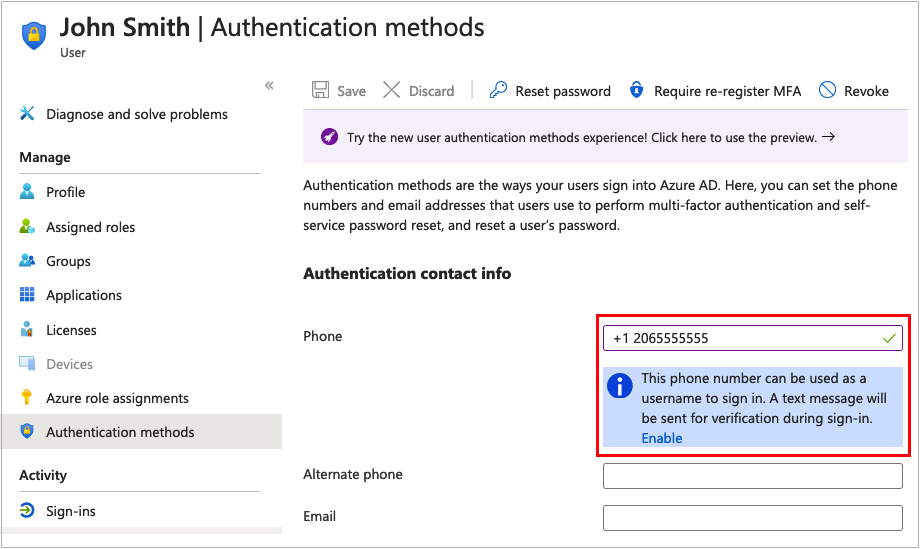

Hantering av användartelefonnummer

Ett telefonnummer som kan användas av en användare för att logga in med SMS- eller röstsamtal eller multifaktorautentisering. Mer information finns i API för Microsoft Entra-autentiseringsmetoder.

Observera att liståtgärden endast returnerar aktiverade telefonnummer. Följande telefonnummer ska vara aktiverat för användning med liståtgärderna.

Anmärkning

Ett korrekt representerat telefonnummer lagras med ett utrymme mellan landskoden och telefonnumret. Azure AD B2C-tjänsten lägger för närvarande inte till det här utrymmet som standard.

E-postadress för lösenordsåterställning via självbetjäning

En e-postadress som kan användas av ett inloggningskonto för användarnamn för att återställa lösenordet. Mer information finns i API för Microsoft Entra-autentiseringsmetoder.

Autentiseringsmetod för OATH-token för programvara

En OATH-token för programvara är en programvarubaserad nummergenerator som använder TOTP-standarden (OATH time-based one-time password) för multifaktorautentisering via en autentiseringsapp. Använd Microsoft Graph API för att hantera en OATH-programvarutoken som registrerats för en användare:

Identitetsprovidrar

Hantera identitetsleverantörer som är tillgängliga för dina användarflöden i din Azure AD B2C-klientorganisation.

- Lista identitetsprovidrar som är tillgängliga i Azure AD B2C-klientorganisationen

- Lista identitetsprovidrar som konfigurerats i Azure AD B2C-klientorganisationen

- Skapa en identitetsprovider

- Hämta en identitetsprovider

- Uppdatera identitetsprovider

- Ta bort en identitetsprovider

Användarflöde (beta)

Konfigurera fördefinierade principer för registrering, inloggning, kombinerad registrering och inloggning, lösenordsåterställning och profiluppdatering.

Autentiseringsmetoder för användarflöde (beta)

Välj en mekanism för att låta användare registrera sig via lokala konton. Ett lokalt konto är ett konto där Azure AD B2C slutför identitetskontrollerna. Mer information finns i resurstypen b2cAuthenticationMethodsPolicy.

Anpassade principer (beta)

Med följande åtgärder kan du hantera dina Azure AD B2C Trust Framework-principer, så kallade anpassade principer.

- Visa en lista över alla principer för förtroenderamverk som konfigurerats i en klientorganisation

- Skapa princip för förtroenderamverk

- Läs egenskaperna hos en befintlig förtroenderamverkspolicy

- Uppdatera eller skapa en princip för förtroenderamverket.

- Ta bort en befintlig princip för förtroenderamverket

Policy-nycklar (beta)

Identity Experience Framework lagrar hemligheterna som refereras i en anpassad princip för att upprätta förtroende mellan komponenter. Dessa hemligheter kan vara symmetriska eller asymmetriska nycklar/värden. I Azure-portalen visas dessa entiteter som principnycklar.

Resursen på den översta nivån för principnycklar i Microsoft Graph-API:et är den betrodda ramverksnyckeluppsättningen. Varje nyckeluppsättning innehåller minst en nyckel. Skapa en nyckel genom att först skapa en tom nyckeluppsättning och sedan generera en nyckel i nyckeluppsättningen. Du kan skapa en manuell hemlighet, ladda upp ett certifikat eller en PKCS12-nyckel. Nyckeln kan vara en genererad hemlighet, en sträng (till exempel Facebook-programhemligheten) eller ett certifikat som du laddar upp. Om en nyckeluppsättning har flera nycklar är bara en av nycklarna aktiv.

Principnyckeluppsättning för Trust Framework

- Visa en lista över säkerhetsramverksnycklarna

- Skapa tillitsramverksnyckeluppsättningar

- Hämta en nyckeluppsättning

- Uppdatera tillitsramverkets nyckluppsättningar

- Ta bort en nyckeluppsättning i ett förtroenderamverk

Principnyckel för Trust Framework

- Hämta aktiv nyckel i nyckeluppsättningen

- Generera en nyckel i nyckeluppsättningen

- Ladda upp en strängbaserad hemlighet

- Ladda upp ett X.509-certifikat

- Ladda upp ett PKCS12-formatcertifikat

Ansökningar

- Lista program

- Skapa ett program

- Uppdatera programmet

- Skapa servicePrincipal

- Skapa OAuth2-behörighetstilldelning

- Ta bort program

Egenskaper för programtillägg (katalogtillägg)

Egenskaper för programtillägg kallas även för katalog- eller Microsoft Entra-tillägg. Om du vill hantera dem i Azure AD B2C använder du resurstypen identityUserFlowAttribute och dess associerade metoder.

- Skapa användarflödesattribut

- Lista användarflödesattribut

- Hämta ett användarflödesattribut

- Uppdatera ett användarflödesattribut

- Ta bort ett användarflödesattribut

Du kan lagra upp till 100 katalogtilläggsvärden per användare. Om du vill hantera egenskaperna för katalogtillägget för en användare använder du följande användar-API:er i Microsoft Graph.

- Uppdatera användare: Om du vill skriva eller ta bort värdet för egenskapen för katalogtillägget från användarobjektet.

-

Hämta en användare: Hämta värdet för katalogtillägget för användaren. Egenskapen returneras som standard via

beta-slutpunkten, men bara på$selectviav1.0-slutpunkten.

För användarflöden hanteras dessa tilläggsegenskaper med hjälp av Azure-portalen. För anpassade principer skapar Azure AD B2C egenskapen åt dig, första gången principen skriver ett värde till tilläggsegenskapen.

Anmärkning

I Microsoft Entra-ID hanteras katalogtillägg via resurstypen extensionProperty och dess associerade metoder. Men eftersom de används i B2C via b2c-extensions-app appen som inte ska uppdateras, hanteras de i Azure AD B2C med resurstypen identityUserFlowAttribute och dess associerade metoder.

Hyresgästanvändning

Använd API:et Hämta organisationsinformation för att hämta din katalogstorlekskvot. Du måste lägga till frågeparametern $select enligt följande HTTP-begäran:

GET https://graph.microsoft.com/v1.0/organization/organization-id?$select=directorySizeQuota

Ersätt organization-id med ditt organisations- eller klientorganisations-ID.

Svaret på ovanstående begäran liknar följande JSON-kodfragment:

{

"directorySizeQuota": {

"used": 156,

"total": 1250000

}

}

Granskningsloggar

Mer information om hur du kommer åt Azure AD B2C-granskningsloggar finns i Komma åt Azure AD B2C-granskningsloggar.

Villkorlig åtkomst

- Visa en lista över inbyggda mallar för principscenarier för villkorsstyrd åtkomst

- Visa en lista över alla principer för villkorsstyrd åtkomst

- Läsa egenskaper och relationer för en princip för villkorsstyrd åtkomst

- Skapa en ny princip för villkorsstyrd åtkomst

- Uppdatera en princip för villkorsstyrd åtkomst

- Ta bort en princip för villkorsstyrd åtkomst

Hämta eller återställa borttagna användare och program

Borttagna användare och appar kan bara återställas om de har tagits bort under de senaste 30 dagarna.

- Lista borttagna objekt

- Hämta ett borttaget objekt

- Återställa ett borttaget objekt

- Ta bort ett borttaget objekt permanent

Så här hanterar du Microsoft Graph programmatiskt

Du kan hantera Microsoft Graph på två sätt:

- Delegerade behörigheter , antingen användaren eller en administratör, samtycker till de behörigheter som appen begär. Appen delegeras med behörighet att fungera som en inloggad användare när den anropar målresursen.

- Programbehörigheter används av appar som inte kräver någon inloggad användare. Därför kan endast administratörer godkänna programbehörigheter.

Anmärkning

Delegerade behörigheter för användare som loggar in via användarflöden eller anpassade principer kan inte användas mot delegerade behörigheter för Microsoft Graph API.

Relaterat innehåll

- Utforska Microsoft Graph API

- Utforska Graph Explorer där du kan prova Microsoft Graph-API:er och lära dig mer om dem.