Konfigurera Azure Active Directory B2C med Akamai Web Application Protector

Lär dig hur du aktiverar Akamai Web Application Protector (WAP) för Azure Active Directory B2C-klientorganisationen (Azure AD B2C) med hjälp av anpassade domäner. Akamai WAP hjälper organisationen att skydda sina webbprogram från skadliga attacker som syftar till att utnyttja sårbarheter som SQL-inmatning och skriptkörning mellan webbplatser.

Läs mer om akamai.com: Vad är en Web Application Firewall (WAF)?

Fördelar med att använda WAF:

- Kontrollera trafikhantering till dina tjänster

- Konfigurera framför en Azure AD B2C-klientorganisation

- Manipulera trafik för att skydda din identitetsinfrastruktur

Den här artikeln gäller för:

WAP: KSD för webbprogramskydd : Kona Site Defender

Förutsättningar

- En Azure-prenumeration

- Om du inte har ett konto kan du skaffa ett kostnadsfritt Azure-konto

- En Azure AD B2C-klientorganisation som är länkad till din Azure-prenumeration

- Ett Akamai WAP-konto

- Gå till akamai.com för utforska alla Akamai-produkter och utvärderingsversioner

Scenariobeskrivning

Akamai WAP-integrering innehåller följande komponenter:

- Azure AD B2C – auktoriseringsservern som verifierar användarautentiseringsuppgifter med anpassade principer i klientorganisationen. Kallas även identitetsprovider (IdP).

- Azure Front Door – aktiverar anpassade domäner för Azure B2C-klientorganisationen

- Trafik från Akamai WAP-routningar till Azure Front Door går sedan till Azure AD B2C-klientorganisationen

- Vad är Azure Front Door?

- Akamai WAP – Brandväggen för webbaserade program som hanterar trafik som skickas till auktoriseringsservern

Integrera med Azure AD B2C

För anpassade domäner i Azure AD B2C använder du funktionen för anpassad domän i Azure Front Door.

Se Aktivera anpassade domäner för Azure AD B2C.

När den anpassade domänen för Azure AD B2C har konfigurerats med Hjälp av Azure Front Door använder du följande instruktioner för att testa den anpassade domänen.

Se Testa din anpassade domän och fortsätt sedan till nästa avsnitt.

Skapa ett Akamai-konto

- Gå till akamai.com.

- Välj Läs mer.

- På sidan Cloud Computing Services väljer du Skapa konto.

Skapa och konfigurera en egenskap

En egenskap är en konfigurationsfil som talar om för våra gränsservrar hur de ska hantera och svara på inkommande begäranden från slutanvändarna. Egenskaper skapas och underhålls i Property Manager.

Mer information finns i techdocs.akamai.com för Vad är en egenskap?

- Gå till control.akamai.com för att logga in: inloggningssidan för Akamai Control Center.

- Gå till Egenskapshanteraren.

- För Egenskapsversion väljer du Standard eller Utökad TLS (rekommenderas).

- För Egenskapsvärdnamn lägger du till en egenskapsvärdnamn, din anpassade domän. Till exempel

login.domain.com.

Viktigt

Skapa eller ändra certifikat med rätt anpassade domännamnsinställningar.

Gå till techdocs.akamai.com för Konfigurera HTTPS-värdnamn.

Konfigurationsinställningar för ursprungsserveregenskaper

Använd följande inställningar för ursprungsservern.

- För Typ av ursprung anger du din typ.

- För Värdnamn för Ursprungsserver anger du ditt värdnamn. Till exempel

yourafddomain.azurefd.net - Använd Inkommande värdhuvud för Vidarebefordra värdhuvud.

- För Värdnamn för cachenyckel använder du Inkommande värdhuvud.

Konfigurera DNS

Skapa en CNAME-post (Canonical Name) i din DNS, till exempel login.domain.com, som pekar på Edge-värdnamnet i fältet Egenskapsvärdnamn .

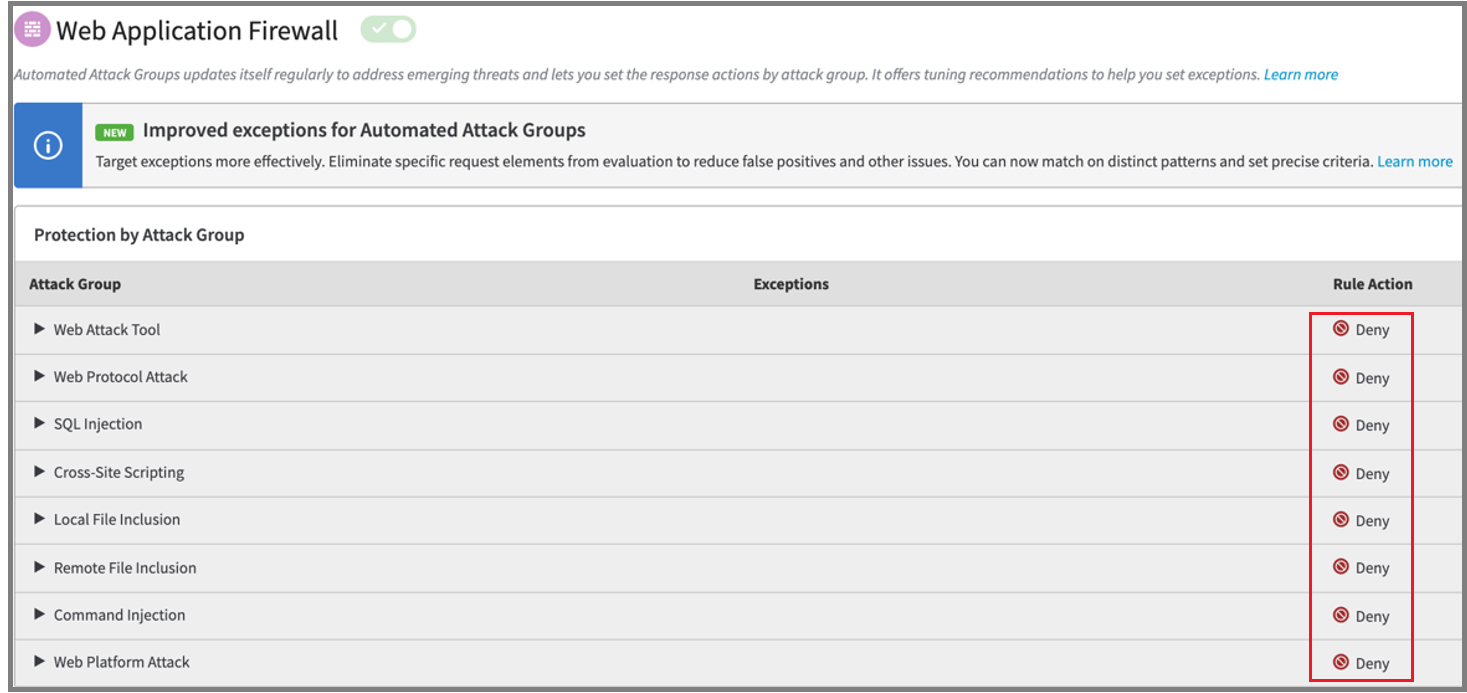

Konfigurera Akamai WAP

Kom igång med WAP-konfigurationen genom att gå till techdocs.akamai.com för App & API Protector.

Under konfigurationen väljer du Neka under Regelåtgärder för objekt i attackgruppen.

Testa inställningarna

Så här ser du till att trafik till Azure AD B2C går genom den anpassade domänen:

- Bekräfta att WAP dirigerar inkommande begäranden till den anpassade Azure AD B2C-domänen

- Kontrollera en giltig TLS-anslutning

- Se till att Azure AD B2C anger cookies korrekt för den anpassade domänen

- WAP-instrumentpanelen i Defender för molnet-konsolen har WAP-trafikdiagram

- Attacktrafik visas också

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för