Självstudie: Konfigurera Grit IAM B2B2C-lösningen med Azure Active Directory B2C

I den här självstudien lär du dig att integrera Azure Active Directory B2C-autentisering (Azure AD B2C) med en Grit IAM B2B2C-lösning. Du kan använda lösningen för att tillhandahålla säker, tillförlitlig, självbetjäningsbar och användarvänlig identitets- och åtkomsthantering till dina kunder. Delade profildata som förnamn, efternamn, hemadress och e-post som används i webb- och mobilprogram lagras på ett centraliserat sätt med hänsyn till efterlevnads- och regelbehov.

Använd Grits B2BB2C-lösning för:

- Autentisering, auktorisering, profil- och rollhantering samt delegerad B2B SaaS-programadministration.

- Rollbaserad åtkomstkontroll för Azure AD B2C-program.

Förutsättningar

Kom igång genom att se till att följande krav uppfylls:

- Ett Grit IAM-konto. Du kan gå till Grit IAM B2B2C-lösningen för att få en demo.

- En Microsoft Entra prenumeration. Om du inte har något kan du skapa ett kostnadsfritt Azure-konto.

- En Azure AD B2C-klientorganisation som är länkad till Azure-prenumerationen. Du kan läsa mer i Självstudie: Skapa en Azure Active Directory B2C-klientorganisation.

- Konfigurera ditt program i Azure Portal.

Scenariobeskrivning

Contoso gör affärer med slutkunder och stora företag, som Fabrikam_big1 och Fabrikam_big2. Det finns små företagskunder som Fabrikam_small1 och Fabrikam_small2 och direkta affärer görs med slutkunder som Smith1 och Smith2.

Contoso har webb- och mobilprogram och utvecklar nya program. Programmen förlitar sig på användardelade profildata som förnamn, efternamn, adress och e-post. De vill centralisera profildata, så att program inte samlar in och lagrar data. De vill lagra profilinformationen i enlighet med vissa efterlevnads- och föreskrifter.

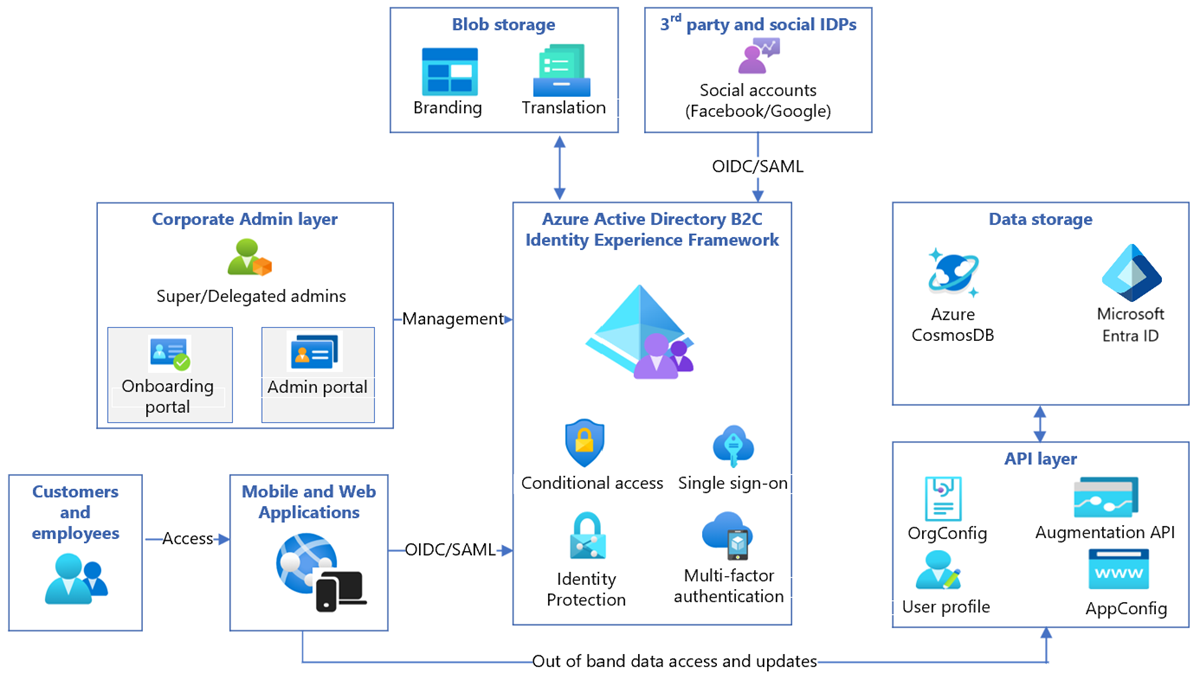

Den här integreringen består av följande komponenter:

Azure AD B2C Identity Experience Framework (IEF): En motor som kör användarresor, som kan inkludera validering av autentiseringsuppgifter, utförande av MFA, kontroll av användaråtkomst. Det underlättas av Microsoft Entra-databasen och API-lagret, som konfigureras med hjälp av XML.

Grit API-lager: Det här lagret exponerar användarprofildata och metadata om organisationer och program. Data lagras i Microsoft Entra ID och Cosmos DB.

Grit Onboarding-portalen: Används av administratörer för att registrera program och organisationer.

Grit Admin-portalen: Används av Contosos administratör och av administratörer för fabrikam_big1 och fabirkam_small1. Delegerade administratörer kan hantera användare och deras åtkomst. Superadministratörer i organisationerna hanterar alla användare.

Grit Visual IEF-redigerare: En låg kod/ingen kodredigerare som anpassar användarresan och tillhandahålls av Grit. Den genererar DEN XML som används av IEF. Contoso-utvecklare använder det för att anpassa användarresor.

Program: Utvecklat av Contoso eller tredje part. Program använder Open ID eller SAML för att ansluta till systemet för kundidentitets- och åtkomsthantering (CIAM). De token som de tar emot innehåller användarprofilinformation, men kan göra API-anrop, med token som autentiseringsmekanism, för att utföra crud-åtgärder (user-profile data create, read, update and delete).

Anteckning

Komponenter som utvecklats av Grit, förutom den visuella IEF-redigeraren, distribueras i Contoso Azure-miljön.

Konfigurera Grit B2B2C med Azure AD B2C

Använd vägledningen i följande avsnitt för att komma igång med konfigurationen.

Steg 1 – Konfigurera infrastruktur

Så här kommer du igång med konfigurationen:

- Kontakta Grit-supporten för att få åtkomst.

- För utvärdering distribuerar Grit-supportteamet infrastrukturen i Grit Azure-prenumerationen och ger dig administratörsrättigheter.

- När du har köpt lösningen installerar Grit-tekniker produktionsversionen i din Azure-prenumeration.

- Infrastrukturen integreras med konfigurationen av ditt virtuella nätverk (VNet), stöder APIM (API-hantering från tredje part) och brandväggen.

- Grut-implementeringstekniker kan ge anpassade rekommendationer baserat på din infrastruktur.

Steg 2 – Skapa administratörer i Admin-portalen

Använd Grit Admin-portalen för att tilldela administratörer åtkomst till portalen där de kan utföra följande uppgifter –

Lägg till andra administratörer som super, organisation, programadministratör i hierarkin beroende på deras behörighetsnivå.

Visa/acceptera/avvisa alla användarens begäranden för programregistreringen.

Sök användare.

Information om hur du tilldelar administratörsroller finns i självstudien.

Steg 3 – Registrera organisationer

Använd onboarding-portalen för en eller flera av dina kunder och deras identitetsprovider (IdP) som stöder OpenID Connect (OIDC) och SAML. Registrera kunder utan IdP för lokal kontoautentisering. Aktivera sociala autentiseringar för B2C-program.

I Grit Onboarding-portalen skapar du en superadministratör för klientorganisationen. Onboarding-portalen definierar anspråken per program och per organisation. Därefter skapar portalen en slutpunkts-URL för användarflödet för inloggning och registrering.

Mer information om hur du registrerar en organisation finns i den här självstudien.

Steg 4 – Integrera program med OIDC eller SAML

När du har registrerat kunden tillhandahåller Grit Onboarding-portalen URL:er för att registrera programmen.

Lär dig hur dina kunder kan registrera sig, logga in och hantera sina profiler.

Testa scenarierna

Kontrollera autentiseringsscenarierna i dina program. Använd Grit-Admin-portalen för att ändra roller och användaregenskaper. Ge delegerad åtkomst till Admin portalen genom att bjuda in användare.