Självstudie: Konfigurera Haventec-autentisering med Azure Active Directory B2C för autentisering utan lösenord i ett steg med flera faktorer

Lär dig att integrera Azure Active Directory B2C (Azure AD B2C) med Haventec Authenticate, en lösenordslös teknik som eliminerar lösenord, delade hemligheter och friktion.

Mer information finns i haventec.com: Haventec

Scenariobeskrivning

Autentiseringsintegrering innehåller följande komponenter:

- Azure AD B2C – auktoriseringsserver som verifierar användarautentiseringsuppgifter

- Kallas även identitetsprovider (IdP)

- Webb- och mobilprogram – OpenID Connect-mobil- eller webbprogram (OIDC) som skyddas av Autentisera och Azure AD B2C

- Haventec Authenticate-tjänsten – extern IdP för Azure AD B2C-klientorganisationen

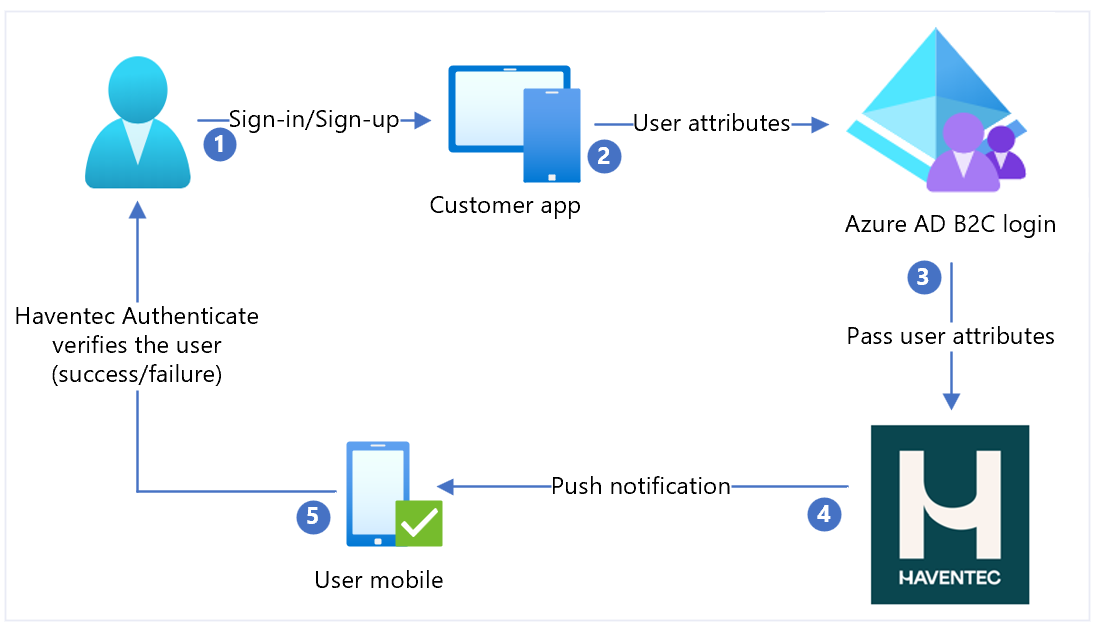

Följande diagram illustrerar användarflöden för registrering och inloggning i Haventec Authenticate-integreringen.

- Användaren väljer inloggning eller registrering och anger ett användarnamn.

- Programmet skickar användarattribut till Azure AD B2C för identitetsverifiering.

- Azure AD B2C samlar in användarattribut och skickar dem till Haventec Authenticate.

- För nya användare skickar Autentisera push-meddelande till användarens mobila enhet. Den kan skicka e-post med ett engångslösenord (OTP) för enhetsregistrering.

- Användaren svarar och beviljas eller nekas åtkomst. Nya kryptografiska nycklar skickas till användarenheten för en framtida session.

Kom igång med Autentisera

Gå till sidan haventec.com Hämta en demo av Haventec Authenticate . I formuläret för personlig demobegäran anger du ditt intresse för Azure AD B2C-integrering. Ett e-postmeddelande kommer när demomiljön är klar.

Integrera autentisera med Azure AD B2C

Använd följande instruktioner för att förbereda för och integrera Azure AD B2C med Authenticate.

Förutsättningar

Du behöver följande för att komma igång:

En Azure-prenumeration

- Om du inte har något får du ett kostnadsfritt Azure-konto

En Azure AD B2C-klientorganisation som är länkad till Azure-prenumerationen

En Haventec Authenticate-demomiljö

Skapa en registrering av webbprogram

Innan program kan interagera med Azure AD B2C registrerar du dem i en klientorganisation som du hanterar.

Se Självstudie: Registrera ett webbprogram i Azure Active Directory B2C

Lägga till en ny identitetsprovider i Azure AD B2C

Använd katalogen med Azure AD B2C-klientorganisationen för följande instruktioner.

- Logga in på Azure Portal som global administratör för din Azure AD B2C-klientorganisation.

- I den översta menyn väljer du Katalog + prenumeration.

- Välj katalogen med klientorganisationen.

- I det övre vänstra hörnet i Azure Portal väljer du Alla tjänster.

- Sök efter och välj Azure AD B2C.

- Gå till Instrumentpanelen>Azure Active Directory B2C-identitetsprovidrar>.

- Välj Ny OpenID Connect-provider.

- Välj Lägg till.

Konfigurera en identitetsprovider

Så här konfigurerar du en identitetsprovider:

- Välj Identitetsprovidertyp>OpenID Connect.

- För Namn anger du Haventec eller ett annat namn.

- För metadata-URL använder du

https://iam.demo.haventec.com/auth/realms/*your\_realm\_name*/.well-known/openid-configuration. - För Klient-ID anger du det program-ID som registrerats från Haventec-administratörsgränssnittet.

- För Klienthemlighet anger du den programhemlighet som registrerats från haventec-administratörsgränssnittet.

- För Omfång väljer du OpenID-e-postprofil.

- Som Svarstyp väljer du Kod.

- I Svarsläge väljer du forms_post.

- Lämna tomt för Domäntips.

- Välj OK.

- Välj Mappa den här identitetsproviderns anspråk.

- För Användar-ID väljer du Från prenumeration.

- Som Visningsnamn väljer du Från prenumeration.

- För Förnamn använder du given_name.

- För Efternamn använder du family_name.

- Använd Email för Email.

- Välj Spara.

Skapa en princip för användarflöde

För följande instruktioner är Haventec en ny OIDC-identitetsprovider i listan över B2C-identitetsprovidrar.

- I Azure AD B2C-klient, under Principer, väljer du Användarflöden.

- Välj Nytt användarflöde.

- Välj Registrera dig och logga in>version>Skapa.

- Ange ett namn för principen.

- I Identitetsprovidrar väljer du den skapade Haventec-identitetsprovidern.

- För Lokala konton väljer du Ingen. Det här valet inaktiverar e-post- och lösenordsautentisering.

- Välj Kör användarflöde.

- I formuläret anger du svars-URL:en, till exempel

https://jwt.ms. - Webbläsaren omdirigeras till haventec-inloggningssidan.

- Användaren uppmanas att registrera sig eller ange en PIN-kod.

- Autentiseringsuppgiften utförs.

- Webbläsaren omdirigeras till svars-URL:en.

Testa användarflödet

- I Azure AD B2C-klient, under Principer, väljer du Användarflöden.

- Välj det skapade användarflödet.

- Välj Kör användarflöde.

- För Program väljer du den registrerade appen. Exemplet är JWT.

- För Svars-URL väljer du omdirigerings-URL:en.

- Välj Kör användarflöde.

- Utför ett registreringsflöde och skapa ett konto.

- Haventec Authenticate anropas.

Nästa steg

- Gå till docs.haventec.com för Haventec-dokumentation

- översikt över Azure AD anpassad B2C-princip