Hur objekt och autentiseringsuppgifter synkroniseras i en hanterad Domän för Microsoft Entra Domain Services

Objekt och behörigheter i en domän som hanteras av Microsoft Entra Domain Services kan antingen skapas lokalt inom domänen eller synkroniseras från en Microsoft Entra-klientorganisation. När du först distribuerar Domain Services konfigureras en automatisk enkelriktad synkronisering och börjar replikera objekten från Microsoft Entra-ID. Den här enkelriktade synkroniseringen fortsätter att köras i bakgrunden för att hålla Domäntjänsters hanterade domän uppdaterad med eventuella ändringar från Microsoft Entra-ID. Ingen synkronisering sker från Domain Services tillbaka till Microsoft Entra-ID.

I en hybridmiljö kan objekt och autentiseringsuppgifter från en lokal AD DS-domän synkroniseras till Microsoft Entra-ID med hjälp av Microsoft Entra Anslut. När dessa objekt har synkroniserats till Microsoft Entra-ID gör den automatiska bakgrundssynkroniseringen dessa objekt och autentiseringsuppgifter tillgängliga för program med hjälp av den hanterade domänen.

Följande diagram visar hur synkronisering fungerar mellan Domain Services, Microsoft Entra ID och en valfri lokal AD DS-miljö:

Synkronisering från Microsoft Entra-ID till Domain Services

Användarkonton, gruppmedlemskap och hashvärden för autentiseringsuppgifter synkroniseras på ett sätt från Microsoft Entra-ID till Domain Services. Den här synkroniseringsprocessen är automatisk. Du behöver inte konfigurera, övervaka eller hantera den här synkroniseringsprocessen. Den inledande synkroniseringen kan ta några timmar till ett par dagar, beroende på antalet objekt i Microsoft Entra-katalogen. När den inledande synkroniseringen är klar synkroniseras ändringar som görs i Microsoft Entra-ID, till exempel lösenords- eller attributändringar, automatiskt till Domain Services.

När en användare skapas i Microsoft Entra-ID synkroniseras de inte med Domain Services förrän de ändrar sitt lösenord i Microsoft Entra-ID. Den här lösenordsändringsprocessen gör att lösenordshasherna för Kerberos- och NTLM-autentisering genereras och lagras i Microsoft Entra-ID. Lösenordshasherna behövs för att autentisera en användare i Domain Services.

Synkroniseringsprocessen är enkelriktad. Det finns ingen omvänd synkronisering av ändringar från Domain Services tillbaka till Microsoft Entra-ID. En hanterad domän är i stort sett skrivskyddad förutom anpassade organisationsenheter som du kan skapa. Du kan inte göra ändringar i användarattribut, användarlösenord eller gruppmedlemskap i en hanterad domän.

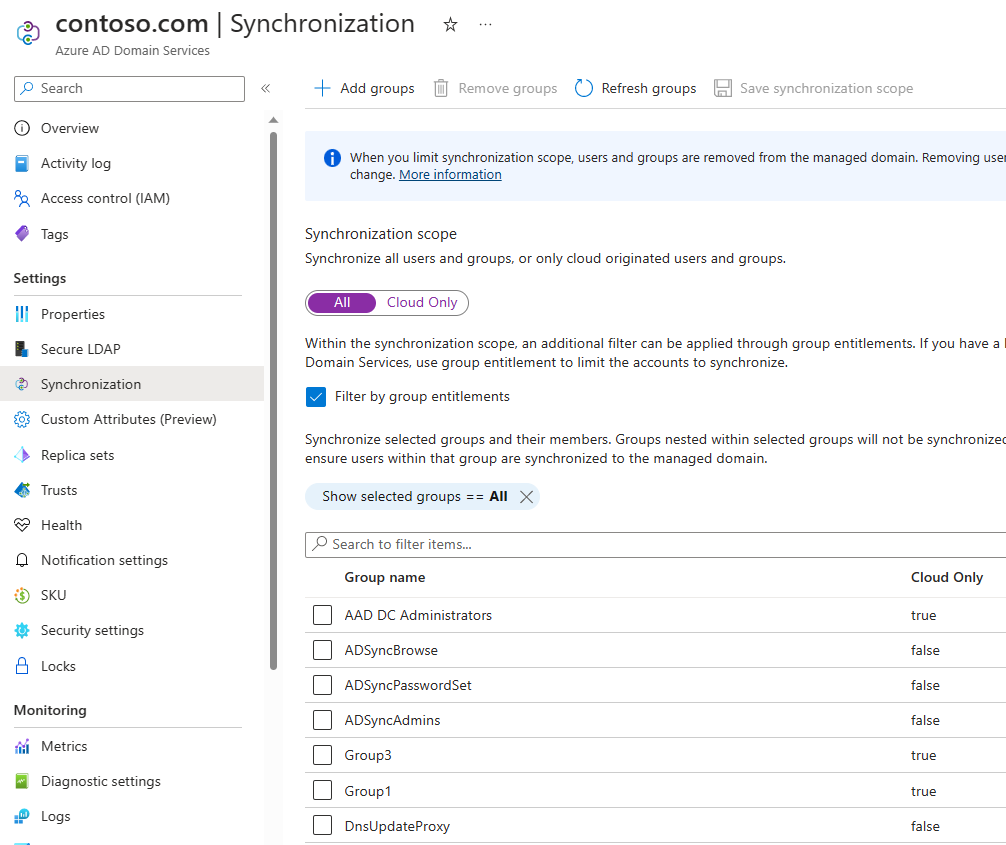

Begränsad synkronisering och gruppfilter

Du kan begränsa synkroniseringen till endast användarkonton som har sitt ursprung i molnet. Inom det synkroniseringsomfånget kan du filtrera efter specifika grupper eller användare. Du kan välja mellan endast molngrupper, lokala grupper eller båda. Mer information om hur du konfigurerar begränsad synkronisering finns i Konfigurera begränsad synkronisering.

Attributsynkronisering och mappning till Domain Services

I följande tabell visas några vanliga attribut och hur de synkroniseras med Domain Services.

| Attribut i Domain Services | Källa | Kommentar |

|---|---|---|

| UPN | Användarens UPN-attribut i Microsoft Entra-klientorganisationen | UPN-attributet från Microsoft Entra-klientorganisationen synkroniseras som det är till Domain Services. Det mest tillförlitliga sättet att logga in på en hanterad domän är att använda UPN. |

| SAMAccountName | Användarens mailNickname-attribut i Microsoft Entra-klientorganisationen eller automatiskt genererad | Attributet SAMAccountName kommer från attributet mailNickname i Microsoft Entra-klientorganisationen. Om flera användarkonton har samma mailNickname-attributgenereras SAMAccountName automatiskt. Om användarens mailNickname- eller UPN-prefix är längre än 20 tecken genereras SAMAccountName automatiskt för att uppfylla gränsen på 20 tecken för SAMAccountName-attribut. |

| Lösenord | Användarens lösenord från Microsoft Entra-klientorganisationen | Äldre lösenordshashvärden som krävs för NTLM- eller Kerberos-autentisering synkroniseras från Microsoft Entra-klientorganisationen. Om Microsoft Entra-klientorganisationen har konfigurerats för hybridsynkronisering med hjälp av Microsoft Entra Anslut hämtas dessa lösenordshashvärden från den lokala AD DS-miljön. |

| Primär användare/grupp-SID | Genereras automatiskt | Det primära SID:et för användar-/gruppkonton genereras automatiskt i Domain Services. Det här attributet matchar inte objektets primära användar-/grupp-SID i en lokal AD DS-miljö. Det här matchningsfelet beror på att den hanterade domänen har ett annat SID-namnområde än den lokala AD DS-domänen. |

| SID-historik för användare och grupper | Lokal primär användare och grupp-SID | SidHistory-attributet för användare och grupper i Domain Services är inställt på att matcha motsvarande primära användare eller grupp-SID i en lokal AD DS-miljö. Den här funktionen gör det enklare att flytta lokala program till Domain Services eftersom du inte behöver ACL-resurser igen. |

Dricks

Logga in på den hanterade domänen med UPN-formatet ATTRIBUTEt SAMAccountName, till exempel AADDSCONTOSO\driley, kan genereras automatiskt för vissa användarkonton i en hanterad domän. Användarnas automatiskt genererade SAMAccountName kan skilja sig från deras UPN-prefix, så det är inte alltid ett tillförlitligt sätt att logga in.

Om till exempel flera användare har samma mailNickname-attribut eller om användarna har alltför långa UPN-prefix kan SAMAccountName för dessa användare genereras automatiskt. Använd UPN-formatet, t.ex. driley@aaddscontoso.com, när du ska logga in på en hanterad domän på ett tillförlitligt sätt.

Attributmappning för användarkonton

I följande tabell visas hur specifika attribut för användarobjekt i Microsoft Entra-ID synkroniseras med motsvarande attribut i Domain Services.

| Användarattribut i Microsoft Entra-ID | Användarattribut i Domain Services |

|---|---|

| accountEnabled | userAccountControl (anger eller rensar den ACCOUNT_DISABLED biten) |

| ort | l |

| companyName | companyName |

| land | co |

| Avdelning | Avdelning |

| displayName | displayName |

| Employeeid | Employeeid |

| facsimileTelephoneNumber | facsimileTelephoneNumber |

| givenName | givenName |

| jobTitle | rubrik |

| e-post | e-post |

| mailNickname | msDS-AzureADMailNickname |

| mailNickname | SAMAccountName (kan ibland genereras automatiskt) |

| Manager | Manager |

| Mobil | Mobil |

| Objectid | msDS-aadObjectId |

| onPremiseSecurityIdentifier | Sidhistory |

| passwordPolicies | userAccountControl (anger eller rensar den DONT_EXPIRE_PASSWORD biten) |

| physicalDeliveryOfficeName | physicalDeliveryOfficeName |

| postalCode | postalCode |

| preferredLanguage | preferredLanguage |

| proxyAddresses | proxyAddresses |

| tillstånd | St |

| streetAddress | streetAddress |

| surname | Sn |

| telephoneNumber | telephoneNumber |

| userPrincipalName | userPrincipalName |

Attributmappning för grupper

I följande tabell visas hur specifika attribut för gruppobjekt i Microsoft Entra-ID synkroniseras med motsvarande attribut i Domain Services.

| Gruppattribut i Microsoft Entra-ID | Gruppattribut i Domain Services |

|---|---|

| displayName | displayName |

| displayName | SAMAccountName (kan ibland genereras automatiskt) |

| e-post | e-post |

| mailNickname | msDS-AzureADMailNickname |

| Objectid | msDS-AzureADObjectId |

| onPremiseSecurityIdentifier | Sidhistory |

| proxyAddresses | proxyAddresses |

| securityEnabled | groupType |

Synkronisering från lokal AD DS till Microsoft Entra ID och Domain Services

Microsoft Entra Anslut används för att synkronisera användarkonton, gruppmedlemskap och hashvärden för autentiseringsuppgifter från en lokal AD DS-miljö till Microsoft Entra-ID. Attribut för användarkonton som UPN och lokal säkerhetsidentifierare (SID) synkroniseras. För att logga in med Domain Services synkroniseras även äldre lösenordshashvärden som krävs för NTLM- och Kerberos-autentisering med Microsoft Entra-ID.

Viktigt!

Microsoft Entra Anslut bör endast installeras och konfigureras för synkronisering med lokala AD DS-miljöer. Det går inte att installera Microsoft Entra Anslut i en hanterad domän för att synkronisera objekt tillbaka till Microsoft Entra-ID.

Om du konfigurerar tillbakaskrivning synkroniseras ändringar från Microsoft Entra-ID tillbaka till den lokala AD DS-miljön. Om en användare till exempel ändrar sitt lösenord med hjälp av Microsoft Entras lösenordshantering via självbetjäning uppdateras lösenordet tillbaka i den lokala AD DS-miljön.

Kommentar

Använd alltid den senaste versionen av Microsoft Entra Anslut för att säkerställa att du har korrigeringar för alla kända buggar.

Synkronisering från en lokal miljö med flera skogar

Många organisationer har en ganska komplex lokal AD DS-miljö som innehåller flera skogar. Microsoft Entra Anslut stöder synkronisering av användare, grupper och hashar för autentiseringsuppgifter från miljöer med flera skogar till Microsoft Entra-ID.

Microsoft Entra ID har ett mycket enklare och platt namnområde. Lös UPN-konflikter mellan användarkonton i olika skogar för att göra det möjligt för användare att på ett tillförlitligt sätt komma åt program som skyddas av Microsoft Entra-ID. Hanterade domäner använder en platt organisationsenhetsstruktur som liknar Microsoft Entra-ID. Alla användarkonton och grupper lagras i containern AADDC-användare , trots att de synkroniseras från olika lokala domäner eller skogar, även om du har konfigurerat en hierarkisk organisationsenhetsstruktur lokalt. Den hanterade domänen plattar ut alla hierarkiska organisationsenhetsstrukturer.

Som tidigare beskrivits finns det ingen synkronisering från Domain Services tillbaka till Microsoft Entra-ID. Du kan skapa en anpassad organisationsenhet (OU) i Domain Services och sedan användare, grupper eller tjänstkonton inom dessa anpassade organisationsenheter. Inget av objekten som skapats i anpassade organisationsenheter synkroniseras tillbaka till Microsoft Entra-ID. Dessa objekt är endast tillgängliga i den hanterade domänen och visas inte med Microsoft Graph PowerShell-cmdletar, Microsoft Graph API eller med hjälp av administrationscentret för Microsoft Entra.

Vad som inte synkroniseras med Domain Services

Följande objekt eller attribut synkroniseras inte från en lokal AD DS-miljö till Microsoft Entra ID eller Domain Services:

- Undantagna attribut: Du kan välja att undanta vissa attribut från synkronisering till Microsoft Entra-ID från en lokal AD DS-miljö med hjälp av Microsoft Entra Anslut. Dessa undantagna attribut är då inte tillgängliga i Domain Services.

- Grupprinciper: Grupprinciper som konfigurerats i en lokal AD DS-miljö synkroniseras inte med Domain Services.

- Sysvol-mapp: Innehållet i sysvol-mappen i en lokal AD DS-miljö synkroniseras inte med Domain Services.

- Datorobjekt: Datorobjekt för datorer som är anslutna till en lokal AD DS-miljö synkroniseras inte med Domain Services. Dessa datorer har ingen förtroenderelation med den hanterade domänen och tillhör bara den lokala AD DS-miljön. I Domain Services visas endast datorobjekt för datorer som uttryckligen har domänanslutna till den hanterade domänen.

- SidHistory-attribut för användare och grupper: De primära användar- och primärgrupps-SID:erna från en lokal AD DS-miljö synkroniseras med Domain Services. Befintliga SidHistory-attribut för användare och grupper synkroniseras dock inte från den lokala AD DS-miljön till Domain Services.

- Organisationsenheter (OU) strukturer: Organisationsenheter som definierats i en lokal AD DS-miljö synkroniseras inte med Domain Services. Det finns två inbyggda organisationsenheter i Domain Services – en för användare och en för datorer. Den hanterade domänen har en platt organisationsenhetsstruktur. Du kan välja att skapa en anpassad organisationsenhet i din hanterade domän.

Lösenordshashsynkronisering och säkerhetsöverväganden

När du aktiverar Domain Services krävs äldre lösenordshashvärden för NTLM- och Kerberos-autentisering. Microsoft Entra-ID lagrar inte lösenord med klartext, så dessa hashvärden kan inte genereras automatiskt för befintliga användarkonton. NTLM- och Kerberos-kompatibla lösenordshashvärden lagras alltid på ett krypterat sätt i Microsoft Entra-ID.

Krypteringsnycklarna är unika för varje Microsoft Entra-klientorganisation. Dessa hashar är krypterade så att endast Domain Services har åtkomst till dekrypteringsnycklarna. Ingen annan tjänst eller komponent i Microsoft Entra ID har åtkomst till dekrypteringsnycklarna.

Äldre lösenordshashvärden synkroniseras sedan från Microsoft Entra-ID till domänkontrollanterna för en hanterad domän. Diskarna för dessa hanterade domänkontrollanter i Domain Services krypteras i vila. Dessa lösenordshashvärden lagras och skyddas på dessa domänkontrollanter på liknande sätt som lösenord lagras och skyddas i en lokal AD DS-miljö.

För Microsoft Entra-miljöer i molnet måste användarna återställa/ändra sitt lösenord för att de lösenordshashvärden som krävs ska genereras och lagras i Microsoft Entra-ID. För alla molnanvändarkonton som skapats i Microsoft Entra-ID efter aktivering av Microsoft Entra Domain Services genereras och lagras lösenordshasherna i NTLM- och Kerberos-kompatibla format. Alla molnanvändarkonton måste ändra sitt lösenord innan de synkroniseras till Domain Services.

För hybridanvändarkonton som synkroniseras från en lokal AD DS-miljö med Microsoft Entra Anslut måste du konfigurera Microsoft Entra Anslut för att synkronisera lösenordshashvärden i NTLM- och Kerberos-kompatibla format.

Nästa steg

Mer information om detaljerna för lösenordssynkronisering finns i Så här fungerar synkronisering av lösenordshash med Microsoft Entra Anslut.

Kom igång med Domain Services genom att skapa en hanterad domän.