Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Med certifikatbaserad autentisering (CBA) med federation kan Microsoft Entra-ID autentisera dig med ett klientcertifikat på en Windows-, Android- eller iOS-enhet när du ansluter ditt Exchange Online-konto till:

- Microsoft-mobilprogram som Microsoft Outlook och Microsoft Word

- Exchange ActiveSync-klienter (EAS)

Om du konfigurerar den här funktionen eliminerar du behovet av att ange en kombination av användarnamn och lösenord i vissa e-post- och Microsoft Office-program på din mobila enhet.

Anteckning

Som ett alternativ kan organisationer distribuera Microsoft Entra CBA utan att behöva federation. Mer information finns i Översikt över Microsoft Entra-certifikatbaserad autentisering mot Microsoft Entra-ID.

Det här avsnittet:

- Innehåller steg för att konfigurera och använda CBA för användare av klientorganisationer i Office 365 Enterprise-, Business-, Education- och US Government-planer.

- Förutsätter att du redan har en offentlig nyckelinfrastruktur (PKI) och AD FS konfigurerad.

Krav

För att konfigurera CBA med federation måste följande instruktioner vara sanna:

- CBA med federation stöds endast för federerade miljöer för webbläsarprogram, interna klienter som använder modern autentisering eller MSAL-bibliotek. Det enda undantaget är Exchange Active Sync (EAS) för Exchange Online (EXO), som kan användas för federerade och hanterade konton. Information om hur du konfigurerar Microsoft Entra CBA utan att behöva federation finns i Konfigurera Microsoft Entra-certifikatbaserad autentisering.

- Rotcertifikatutfärdaren och eventuella mellanliggande certifikatutfärdare måste konfigureras i Microsoft Entra-ID.

- Varje certifikatutfärdare måste ha en lista över återkallade certifikat (CRL) som kan refereras via en internetuppkopplad URL.

- Du måste ha minst en certifikatutfärdare konfigurerad i Microsoft Entra-ID. Du hittar relaterade steg i avsnittet Konfigurera certifikatutfärdare .

- För Exchange ActiveSync-klienter måste klientcertifikatet ha användarens routningsbara e-postadress i Exchange Online antingen i huvudnamnet (Principal Name) eller namnvärdet RFC822 (RFC822 Name) för fältet Subject Alternative Name. Microsoft Entra ID mappar RFC822-värdet till attributet Proxyadress i katalogen.

- Klientenheten måste ha åtkomst till minst en certifikatutfärdare som utfärdar klientcertifikat.

- Ett klientcertifikat för klientautentisering måste ha utfärdats till klienten.

Viktig

Den maximala storleken på en CRL för Microsoft Entra-ID för att ladda ned och cachelagra är 20 MB, och den tid som krävs för att ladda ned CRL får inte överstiga 10 sekunder. Om Microsoft Entra-ID inte kan ladda ned en CRL misslyckas certifikatbaserade autentiseringar med certifikat som utfärdats av motsvarande certifikatutfärdare. Bästa praxis för att säkerställa att CRL-filer ligger inom storleksbegränsningar är att hålla certifikatets livslängd inom rimliga gränser och rensa utgångna certifikat.

Steg 1: Välj din enhetsplattform

Som ett första steg måste du granska följande för den enhetsplattform du bryr dig om:

- Stöd för Office-mobilprogram

- De specifika implementeringskraven

Den relaterade informationen finns för följande enhetsplattformar:

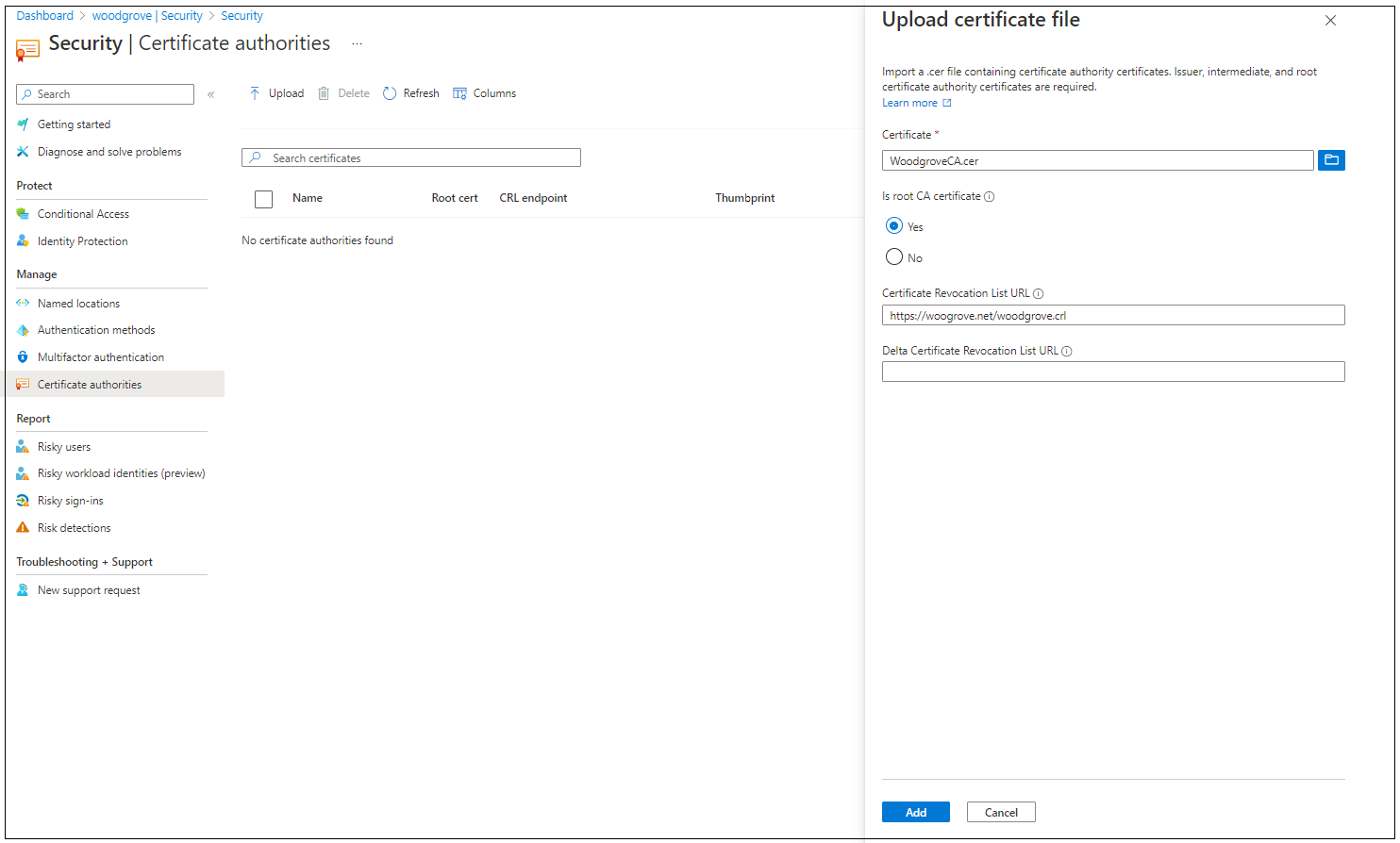

Steg 2: Konfigurera certifikatutfärdarna

Om du vill konfigurera certifikatutfärdarna i Microsoft Entra-ID laddar du upp följande för varje certifikatutfärdare:

- Den offentliga delen av certifikatet i .cer format

- Internetuppkopplade URL:er där listor över återkallade certifikat finns

Schemat för en certifikatutfärdare ser ut så här:

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

För konfigurationen kan du använda Microsoft Graph PowerShell:

Starta Windows PowerShell med administratörsbehörighet.

Installera Microsoft Graph PowerShell:

Install-Module Microsoft.Graph

Som ett första konfigurationssteg måste du upprätta en anslutning till din klientorganisation. Så snart det finns en anslutning till din klientorganisation kan du granska, lägga till, ta bort och ändra de betrodda certifikatutfärdare som har definierats i din katalog.

Ansluta

Om du vill upprätta en anslutning med din klient använder du Connect-MgGraph:

Connect-MgGraph

Hämta

Om du vill hämta de betrodda certifikatutfärdare som har definierats i din katalog använder du Get-MgOrganizationCertificateBasedAuthConfiguration.

Get-MgOrganizationCertificateBasedAuthConfiguration

Viktig

Microsoft rekommenderar att du använder roller med minst behörighet. Den här metoden hjälper till att förbättra säkerheten för din organisation. Global administratör är en mycket privilegierad roll som bör begränsas till nödsituationsscenarier eller när du inte kan använda en befintlig roll.

Om du vill lägga till, ändra eller ta bort en ca använder du administrationscentret för Microsoft Entra:

Logga in på administrationscentret för Microsoft Entra som global administratör.

Bläddra till Entra ID>Identity Secure Score>Certifikatutfärdare.

Om du vill ladda upp en ca väljer du Ladda upp:

Välj CA-filen.

Välj Ja om certifikatutfärdare är ett rotcertifikat, annars väljer du Nej.

För URL:en för certifikatets återkallelse-lista anger du den internetpublika URL:en för den CA-baserade CRL som innehåller alla återkallade certifikat. Om URL:en inte har angetts misslyckas inte autentiseringen med återkallade certifikat.

För URL:en för listan över återkallade deltacertifikat anger du den Internetuppkopplade URL:en för den crl som innehåller alla återkallade certifikat sedan den senaste bas-CRL:en publicerades.

Välj Lägg till.

Om du vill ta bort ett CA-certifikat väljer du certifikatet och väljer Ta bort.

Välj Kolumner för att lägga till eller ta bort kolumner.

Steg 3: Konfigurera återkallande

För att återkalla ett klientcertifikat hämtar Microsoft Entra-ID listan över återkallade certifikat (CRL) från URL:erna som laddats upp som en del av certifikatutfärdarens information och cachelagrar den. Den senaste publiceringstidsstämpeln (egenskapen Gällande datum ) i CRL används för att säkerställa att CRL fortfarande är giltig. CRL refereras regelbundet till för att återkalla åtkomsten till certifikat som ingår i listan.

Om ett mer omedelbart återkallning krävs (till exempel om en användare förlorar en enhet) kan användarens auktoriseringstoken ogiltigförklaras. Om du vill ogiltigförklara auktoriseringstoken anger du fältet StsRefreshTokensValidFrom för den här användaren med hjälp av Windows PowerShell. Du måste uppdatera fältet StsRefreshTokensValidFrom för varje användare som du vill återkalla åtkomst för.

För att säkerställa att återkallningen kvarstår måste du ange det gällande datumet för listan över återkallade certifikat till ett datum efter det värde som angetts av StsRefreshTokensValidFrom och se till att certifikatet i fråga finns i CRL.

Följande steg beskriver processen för att uppdatera och ogiltigförklara auktoriseringstoken genom att ange fältet StsRefreshTokensValidFrom .

# Authenticate to Microsoft Graph

Connect-MgGraph -Scopes "User.Read.All"

# Get the user

$user = Get-MgUser -UserPrincipalName "test@yourdomain.com"

# Get the StsRefreshTokensValidFrom property

$user.StsRefreshTokensValidFrom

Det datum du anger måste vara i framtiden. Om datumet inte är i framtiden anges inte egenskapen StsRefreshTokensValidFrom . Om datumet är i framtiden anges StsRefreshTokensValidFrom till aktuell tid (inte det datum som anges av kommandot Set-MsolUser).

Steg 4: Testa din konfiguration

Testa certifikatet

Som ett första konfigurationstest bör du försöka logga in på Outlook Web Access eller SharePoint Online med hjälp av webbläsaren på enheten.

Om inloggningen lyckas vet du att:

- Användarcertifikatet har tilldelats din testenhet

- AD FS är korrekt konfigurerat

Testa Office-mobilappar

- Installera ett Mobilt Office-program på testenheten (till exempel OneDrive).

- Starta programmet.

- Ange ditt användarnamn och välj sedan det användarcertifikat som du vill använda.

Du bör vara framgångsrikt inloggad.

Testa Exchange ActiveSync-klientprogram

För att få åtkomst till Exchange ActiveSync (EAS) via certifikatbaserad autentisering måste en EAS-profil som innehåller klientcertifikatet vara tillgänglig för programmet.

EAS-profilen måste innehålla följande information:

Det användarcertifikat som ska användas för autentisering

EAS-slutpunkten (till exempel outlook.office365.com)

En EAS-profil kan konfigureras och placeras på enheten genom användning av hantering av mobila enheter (MDM), till exempel Microsoft Intune eller genom att manuellt placera certifikatet i EAS-profilen på enheten.

Testa EAS-klientprogram på Android

- Konfigurera en EAS-profil i programmet som uppfyller kraven i föregående avsnitt.

- Öppna programmet och kontrollera att e-postmeddelandet synkroniseras.

Nästa steg

Ytterligare information om certifikatbaserad autentisering på Android-enheter.

Ytterligare information om certifikatbaserad autentisering på iOS-enheter.