Autentiseringsmetoder i Microsoft Entra-ID – OATH-token

OATH-tidsbaserat engångslösenord (TOTP) är en öppen standard som anger hur engångslösenordkoder (OTP) genereras. OATH TOTP kan implementeras med antingen programvara eller maskinvara för att generera koderna. Microsoft Entra-ID stöder inte OATH HOTP, en annan kodgenereringsstandard.

OATH-programvarutoken

Oath-token för programvara är vanligtvis program som Microsoft Authenticator-appen och andra autentiseringsappar. Microsoft Entra-ID genererar den hemliga nyckeln, eller seed, som är indata i appen och används för att generera varje OTP.

Authenticator-appen genererar automatiskt koder när den konfigureras för att skicka push-meddelanden så att en användare har en säkerhetskopia även om deras enhet inte har någon anslutning. Program från tredje part som använder OATH TOTP för att generera koder kan också användas.

Vissa OATH TOTP-maskinvarutoken är programmerbara, vilket innebär att de inte levereras med en hemlig nyckel eller en förprogrammerad startnyckel. Dessa programmerbara maskinvarutoken kan konfigureras med hjälp av den hemliga nyckeln eller det frö som hämtas från installationsflödet för programvarutoken. Kunder kan köpa dessa token från valfri leverantör och använda den hemliga nyckeln eller fröet i leverantörens installationsprocess.

OATH-maskinvarutoken (förhandsversion)

Microsoft Entra ID stöder användning av OATH-TOTP SHA-1-token som uppdaterar koder var 30:e eller 60:e sekund. Kunder kan köpa dessa token från valfri leverantör. Oath-maskinvarutoken är tillgängliga för användare med en Microsoft Entra-ID P1- eller P2-licens.

Viktig

Förhandsversionen stöds endast i Azure Global- och Azure Government-moln.

OATH TOTP-maskinvarutoken levereras vanligtvis med en hemlig nyckel, eller ett frö, som är förprogramllt i token. Dessa nycklar måste matas in i Microsoft Entra-ID enligt beskrivningen i följande steg. Hemliga nycklar är begränsade till 128 tecken, vilket inte är kompatibelt med vissa token. Den hemliga nyckeln får bara innehålla tecknen a-z eller A-Z och siffrorna 2-7 och måste kodas i Base32.

Programmerbara OATH TOTP-maskinvarutoken som kan återställas kan också konfigureras med Microsoft Entra-ID i installationsflödet för programvarutoken.

OATH-maskinvarutoken stöds som en del av en offentlig förhandsversion. Mer information om förhandsversioner finns i Kompletterande användningsvillkor för Förhandsversioner av Microsoft Azure.

När token har hämtats måste de laddas upp i filformatet kommaavgränsade värden (CSV). Filen ska innehålla UPN, serienummer, hemlig nyckel, tidsintervall, tillverkare och modell, enligt följande exempel:

upn,serial number,secret key,time interval,manufacturer,model

Helga@contoso.com,1234567,2234567abcdef2234567abcdef,60,Contoso,HardwareKey

Not

Se till att du inkluderar rubrikraden i CSV-filen.

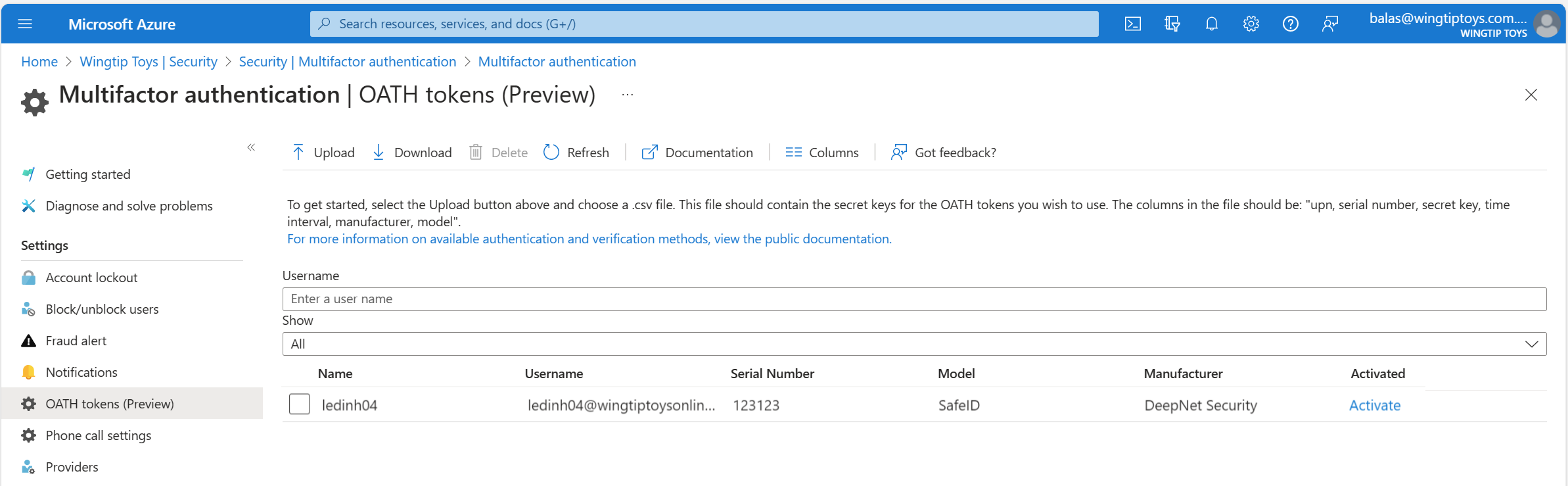

När den har formaterats korrekt som en CSV-fil kan en administratör sedan logga in på administrationscentret för Microsoft Entra, navigera till OATH-token för skydd>multifaktorautentisering>och ladda upp den resulterande CSV-filen.

Beroende på csv-filens storlek kan det ta några minuter att bearbeta. Välj knappen Uppdatera för att hämta aktuell status. Om det finns några fel i filen kan du ladda ned en CSV-fil som visar eventuella fel som du kan lösa. Fältnamnen i den nedladdade CSV-filen skiljer sig från den uppladdade versionen.

När eventuella fel har åtgärdats kan administratören sedan aktivera varje nyckel genom att välja Aktivera för token och ange den OTP som visas på token. Du kan aktivera högst 200 OATH-token var 5:e minut.

Användare kan ha en kombination av upp till fem OATH-maskinvarutoken eller autentiseringsprogram, till exempel Microsoft Authenticator-appen, som konfigurerats för användning när som helst. Maskinvaru-OATH-token kan inte tilldelas till gästanvändare i resursklientorganisationen.

Viktig

Se till att endast tilldela varje token till en enskild användare. I framtiden stoppas stöd för tilldelning av en enskild token till flera användare för att förhindra en säkerhetsrisk.

Felsöka ett fel vid uppladdningsbearbetning

Ibland kan det uppstå konflikter eller problem med bearbetningen av en uppladdning av CSV-filen. Om det uppstår konflikter eller problem får du ett meddelande som liknar följande:

För att fastställa felmeddelandet måste du vara säker och välja Visa information. Bladet Status för maskinvarutoken öppnas och innehåller en sammanfattning av status för uppladdningen. Det visar att det har uppstått ett fel, eller flera fel, som i följande exempel:

Om du vill ta reda på orsaken till felet i listan måste du klicka på kryssrutan bredvid den status som du vill visa, vilket aktiverar alternativet Ladda ned . Detta laddar ned en CSV-fil som innehåller det identifierade felet.

Den nedladdade filen heter Failures_filename.csv där filnamnet är namnet på den uppladdade filen. Den sparas i din standardkatalog för nedladdningar för webbläsaren.

Det här exemplet visar felet som identifieras som en användare som för närvarande inte finns i klientkatalogen:

När du har åtgärdat felen i listan laddar du upp CSV:en igen tills den har bearbetats. Statusinformationen för varje försök finns kvar i 30 dagar. CSV kan tas bort manuellt genom att klicka på kryssrutan bredvid statusen och sedan välja Ta bort status om så önskas.

Fastställa registreringstyp för OATH-token

Användare kan hantera och lägga till OATH-tokenregistreringar genom att komma åt mysecurityinfo eller genom att välja Säkerhetsinformation från Mitt konto. Specifika ikoner används för att skilja mellan om OATH-tokenregistreringen är maskinvaru- eller programvarubaserad.

| Typ av tokenregistrering | Ikon |

|---|---|

| OATH-programvarutoken | |

| OATH-maskinvarutoken |

Nästa steg

Läs mer om hur du konfigurerar autentiseringsmetoder med hjälp av Microsoft Graph REST API. Läs mer om FIDO2-säkerhetsnyckelprovidrar som är kompatibla med lösenordslös autentisering.