Så här kör du en registreringskampanj för att konfigurera Microsoft Authenticator

Du kan knuffa användare att konfigurera Microsoft Authenticator under inloggningen. Användarna går igenom sin vanliga inloggning, utför multifaktorautentisering som vanligt och uppmanas sedan att konfigurera Microsoft Authenticator. Du kan inkludera eller exkludera användare eller grupper för att styra vem som knuffas för att konfigurera appen. Detta gör att riktade kampanjer kan flytta användare från mindre säkra autentiseringsmetoder till Authenticator.

Du kan också definiera hur många dagar en användare kan skjuta upp, eller "snooze", knuffa. Om en användare trycker på Hoppa över för tillfället för att skjuta upp appkonfigurationen knuffas de igen vid nästa MFA-försök efter att snooze-varaktigheten har förflutit. Du kan bestämma om användaren kan snooza på obestämd tid eller upp till tre gånger (varefter registrering krävs).

Kommentar

När användarna går igenom sin vanliga inloggning gäller principer för villkorsstyrd åtkomst som styr registrering av säkerhetsinformation innan användaren uppmanas att konfigurera Authenticator. Om en princip för villkorsstyrd åtkomst till exempel kräver uppdateringar av säkerhetsinformation endast kan ske i ett internt nätverk uppmanas användarna inte att konfigurera Authenticator om de inte finns i det interna nätverket.

Förutsättningar

- Din organisation måste ha aktiverat Microsoft Entra multifaktorautentisering. Varje utgåva av Microsoft Entra ID innehåller Microsoft Entra multifaktorautentisering. Ingen annan licens krävs för en registreringskampanj.

- Användare kan inte redan ha konfigurerat Authenticator-appen för push-meddelanden på sitt konto.

- Administratörer måste aktivera användare för Authenticator-appen med någon av dessa principer:

- MFA-registreringsprincip: Användare måste vara aktiverade för Avisering via mobilapp.

- Princip för autentiseringsmetoder: Användare måste vara aktiverade för authenticatorappen och autentiseringsläget inställt på Valfri eller Push. Om principen är inställd på Lösenordslös är användaren inte berättigad till knuffen. Mer information om hur du anger autentiseringsläget finns i Aktivera lösenordslös inloggning med Microsoft Authenticator.

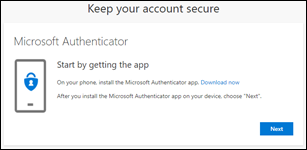

Användarupplevelse

Först måste du autentisera med hjälp av Microsoft Entra multifaktorautentisering (MFA).

Om du har aktiverat för Authenticator-push-meddelanden och inte redan har konfigurerat det uppmanas du att konfigurera Authenticator för att förbättra inloggningen.

Kommentar

Andra säkerhetsfunktioner, till exempel lösenordslös nyckel, lösenordsåterställning via självbetjäning eller standardinställningar för säkerhet, kan också uppmana dig att konfigurera.

Tryck på Nästa och gå igenom konfigurationen av Authenticator-appen.

Ladda först ned appen.

Se hur du konfigurerar Authenticator-appen.

Skanna QR Code.

Verifiera din identitet.

Godkänn testmeddelandet på enheten.

Authenticator-appen har nu konfigurerats.

Om du inte vill installera Authenticator-appen kan du trycka på Hoppa över för tillfället för att snooza uppmaningen i upp till 14 dagar, vilket kan ställas in av en administratör. Användare med kostnadsfria prenumerationer och utvärderingsprenumerationer kan snooza uppmaningen upp till tre gånger.

Aktivera registreringskampanjprincipen med hjälp av administrationscentret för Microsoft Entra

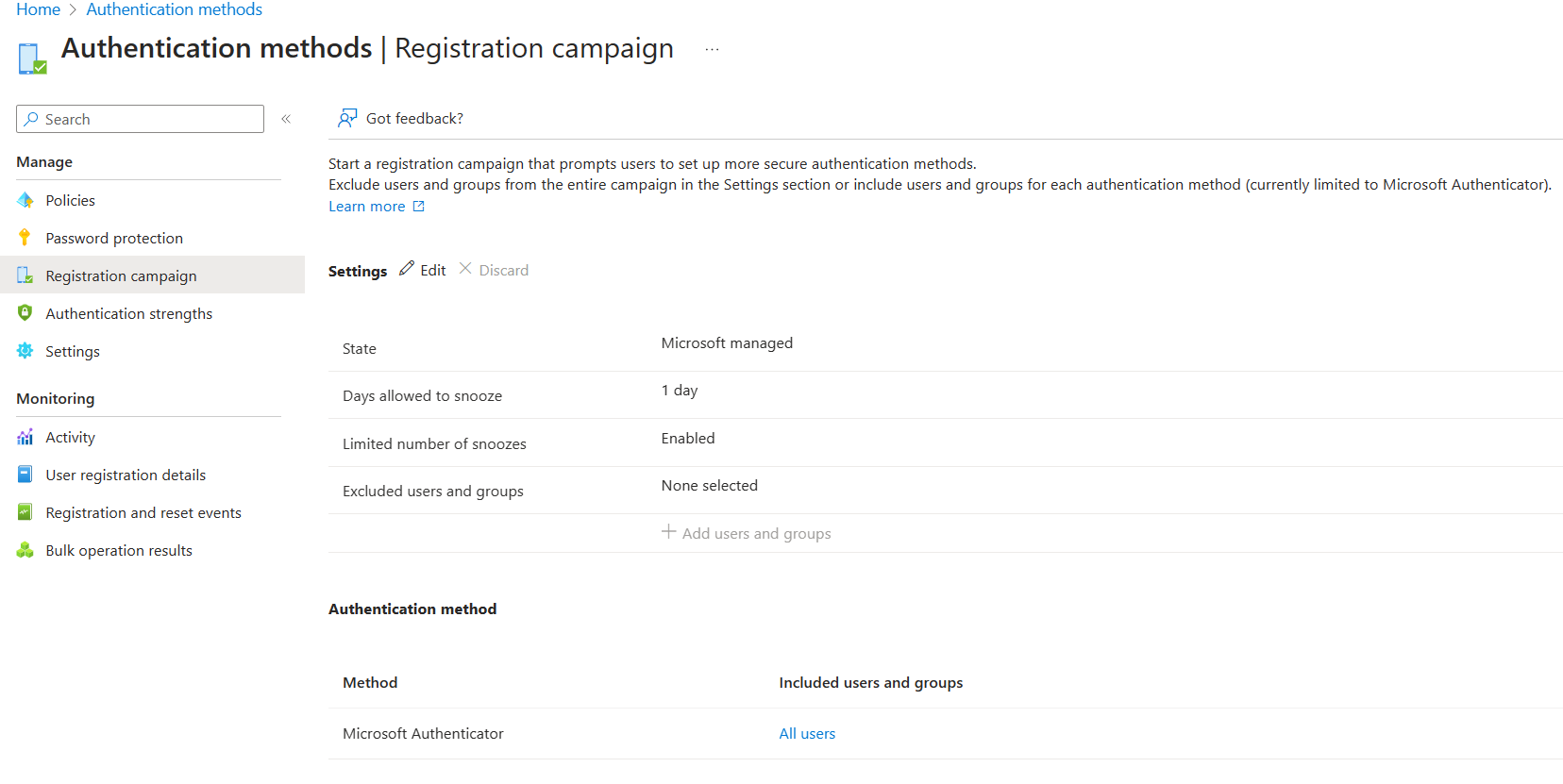

Utför följande steg för att aktivera en registreringskampanj i administrationscentret för Microsoft Entra:

Logga in på administrationscentret för Microsoft Entra som administratör för autentiseringsprincip eller global administratör.

Bläddra till Skydd>autentiseringsmetoder>Registreringskampanj och klicka på Redigera.

För tillstånd:

- Välj Aktiverad för att aktivera registreringskampanjen för alla användare.

- Välj Microsoft hanterad för att aktivera registreringskampanjen endast för röstsamtals- eller sms-användare. Med microsofts hanterade inställning kan Microsoft ange standardvärdet. Mer information finns i Skydda autentiseringsmetoder i Microsoft Entra-ID.

Om registreringskampanjtillståndet är inställt på Aktiverad eller Microsoft hanterad kan du konfigurera upplevelsen för slutanvändare med hjälp av Begränsat antal snoozes:

- Om Begränsat antal snoozes är Aktiverat kan användarna hoppa över avbrottsprompten 3 gånger, varefter de tvingas registrera Authenticator.

- Om begränsat antal snoozes är Inaktiverat kan användarna snooza ett obegränsat antal gånger och undvika att registrera Authenticator.

Dagar som tillåts att snooze anger perioden mellan två efterföljande avbrottsprompter. Om det till exempel är inställt på 3 dagar uppmanas inte användare som hoppade över registreringen igen förrän efter 3 dagar.

Välj de användare eller grupper som ska undantas från registreringskampanjen och klicka sedan på Spara.

Aktivera registreringskampanjprincipen med Hjälp av Graph Explorer

Förutom att använda administrationscentret för Microsoft Entra kan du även aktivera registreringskampanjprincipen med hjälp av Graph Explorer. Om du vill aktivera registreringskampanjprincipen måste du använda policyn för autentiseringsmetoder med graph-API:er. Globala administratörer och autentiseringsprincipadministratörer kan uppdatera principen.

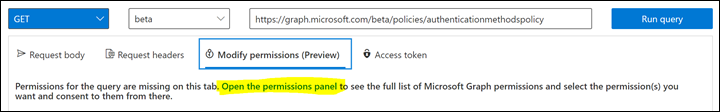

Så här konfigurerar du principen med Hjälp av Graph Explorer:

Logga in på Graph Explorer och kontrollera att du har samtyckt till behörigheterna Policy.Read.All och Policy.ReadWrite.AuthenticationMethod .

Så här öppnar du panelen Behörigheter:

Hämta principen för autentiseringsmetoder:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyUppdatera avsnittet registrationEnforcement and authenticationMethodsRegistrationCampaign i principen för att aktivera knuffa på en användare eller grupp.

Om du vill uppdatera principen utför du en PATCH på policyn för autentiseringsmetoder med endast det uppdaterade avsnittet registrationEnforcement:

PATCH https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy

I följande tabell visas egenskaper för authenticationMethodsRegistrationCampaign .

| Name | Möjliga värden | beskrivning |

|---|---|---|

| snoozeDurationInDays | Intervall: 0 –14 | Definierar antalet dagar innan användaren knuffas igen. Om värdet är 0 knuffas användaren under varje MFA-försök. Standard: 1 dag |

| enforceRegistrationAfterAllowedSnoozes | "true" "falskt" |

Avgör om en användare måste utföra installationen efter 3 snoozes. Om sant måste användaren registrera sig. Om det är falskt kan användaren snooza på obestämd tid. Standardvärde: "true" |

| tillstånd | "aktiverad" "inaktiverad" "standard" |

Gör att du kan aktivera eller inaktivera funktionen. Standardvärdet används när konfigurationen inte uttryckligen har angetts och använder Standardvärdet för Microsoft Entra-ID för den här inställningen. Standardtillståndet är aktiverat för röstsamtals- och textmeddelandeanvändare i alla klienter. Ändra tillstånd till aktiverat (för alla användare) eller inaktiverat efter behov. |

| excludeTargets | Ej tillämpligt | Gör att du kan exkludera olika användare och grupper som du vill utelämna från funktionen. Om en användare finns i en grupp som är exkluderad och en grupp som ingår utesluts användaren från funktionen. |

| includeTargets | Ej tillämpligt | Gör att du kan inkludera olika användare och grupper som du vill att funktionen ska rikta in sig på. |

Följande tabell visar bland annatEgenskaper förTargets .

| Name | Möjliga värden | beskrivning |

|---|---|---|

| targetType | "användare" "grupp" |

Den typ av entitet som är mål. |

| Id | En guid-identifierare | ID:t för användaren eller gruppen som är mål. |

| targetedAuthenticationMethod | "microsoftAuthenticator" | Användaren av autentiseringsmetoden uppmanas att registrera sig. Det enda tillåtna värdet är "microsoftAuthenticator". |

I följande tabell visas excludeTargets-egenskaper .

| Name | Möjliga värden | beskrivning |

|---|---|---|

| targetType | "användare" "grupp" |

Den typ av entitet som är mål. |

| Id | En sträng | ID:t för användaren eller gruppen som är mål. |

Exempel

Här är några exempel på JSON:er som du kan använda för att komma igång!

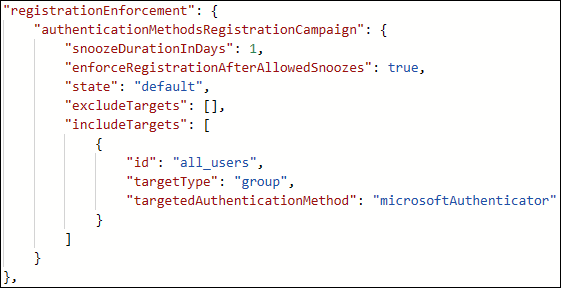

Inkludera alla användare

Om du vill inkludera ALLA användare i din klientorganisation uppdaterar du följande JSON-exempel med relevanta GUID:er för dina användare och grupper. Klistra sedan in den i Graph Explorer och kör

PATCHden på slutpunkten.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "all_users", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }Inkludera specifika användare eller grupper av användare

Om du vill inkludera vissa användare eller grupper i klientorganisationen uppdaterar du följande JSON-exempel med relevanta GUID:er för dina användare och grupper. Klistra sedan in JSON i Graph Explorer och kör

PATCHpå slutpunkten.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }Inkludera och exkludera specifika användare eller grupper

Om du vill inkludera OCH exkludera vissa användare eller grupper i din klientorganisation uppdaterar du följande JSON-exempel med relevanta GUID:er för dina användare och grupper. Klistra sedan in den i Graph Explorer och kör

PATCHden på slutpunkten.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user" } ], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }

Identifiera GUID:erna för användare som ska infogas i JSON:erna

Logga in på administrationscentret för Microsoft Entra som minst administratör för autentiseringsprinciper.

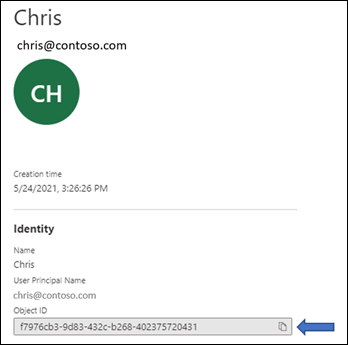

Tryck på Användare på bladet Hantera.

På sidan Användare identifierar du den specifika användare som du vill rikta in dig på.

När du trycker på den specifika användaren visas deras objekt-ID, vilket är användarens GUID.

Identifiera GUID:erna för grupper som ska infogas i JSON:erna

Logga in på administrationscentret för Microsoft Entra som minst administratör för autentiseringsprinciper.

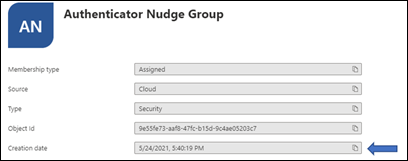

Tryck på Grupper på bladet Hantera.

På sidan Grupper identifierar du den specifika grupp som du vill rikta in dig på.

Tryck på gruppen och hämta objekt-ID:t.

Begränsningar

Knuffen visas inte på mobila enheter som kör Android eller iOS.

Vanliga frågor och svar

Är registreringskampanjen tillgänglig för MFA Server?

Nej, registreringskampanjen är endast tillgänglig för användare som använder Microsoft Entra multifaktorautentisering.

Kan användare knuffas i ett program?

Ja, vi stöder inbäddade webbläsarvyer i vissa program. Vi knuffar inte användare direkt eller i webbläsarvyer som är inbäddade i Windows-inställningar.

Kan användare knuffas på en mobil enhet?

Registreringskampanjen är inte tillgänglig på mobila enheter.

Hur länge pågår kampanjen?

Du kan aktivera kampanjen så länge du vill. När du vill köra kampanjen använder du administrationscentret eller API:erna för att inaktivera kampanjen.

Kan varje grupp med användare ha olika varaktighet för snooze?

Nej. Snooze-varaktigheten för prompten är en klientomfattande inställning och gäller för alla grupper i omfånget.

Kan användare knuffas för att konfigurera lösenordslös telefoninloggning?

Funktionen syftar till att ge administratörer möjlighet att få användare att konfigurera med MFA med hjälp av Authenticator-appen och inte lösenordslös telefoninloggning.

Kommer en användare som loggar in med en autentiseringsapp från tredje part att se knuffen?

Ja. Om en användare är aktiverad för registreringskampanjen och inte har Microsoft Authenticator konfigurerad för push-meddelanden knuffas användaren för att konfigurera Authenticator.

Ser en användare som har Authenticator konfigurerad endast för TOTP-koder knuffas?

Ja. Om en användare är aktiverad för registreringskampanjen och Authenticator-appen inte har konfigurerats för push-meddelanden knuffas användaren för att konfigurera push-meddelanden med Authenticator.

Om en användare precis har gått igenom MFA-registrering, knuffas de i samma inloggningssession?

Nej. För att ge en bra användarupplevelse kommer användarna inte att knuffas för att konfigurera Authenticator i samma session som de registrerade andra autentiseringsmetoder.

Kan jag knuffa mina användare att registrera en annan autentiseringsmetod?

Nej. Funktionen syftar för tillfället till att knuffa användare att endast konfigurera Authenticator-appen.

Finns det något sätt för mig att dölja alternativet snooze och tvinga mina användare att konfigurera Authenticator-appen?

Ange det begränsade antalet snoozes till Aktiverad så att användarna kan skjuta upp appkonfigurationen upp till tre gånger, varefter konfiguration krävs.

Kommer jag att kunna knuffa mina användare om jag inte använder Microsoft Entra multifaktorautentisering?

Nej. Nudge fungerar bara för användare som utför MFA med hjälp av Multifaktorautentiseringstjänsten Microsoft Entra.

Kommer gäst-/B2B-användare i min klientorganisation att knuffas?

Ja. Om de har begränsats för knuffa med hjälp av principen.

Vad händer om användaren stänger webbläsaren?

Det är samma sak som att snooza. Om installationen krävs för en användare efter att användaren har snoozat tre gånger uppmanas användaren att logga in nästa gång de loggar in.

Varför ser inte vissa användare en knuff när det finns en princip för villkorsstyrd åtkomst för "Registrera säkerhetsinformation"?

En knuff visas inte om en användare finns i omfånget för en princip för villkorsstyrd åtkomst som blockerar åtkomsten till sidan Registrera säkerhetsinformation .

Ser användarna en knuff när det finns en användarvillkorsskärm (ToU) som visas för användaren under inloggningen?

En nudge visas inte om en användare visas med användarvillkoren (ToU) under inloggningen.

Ser användarna en knuff när anpassade kontroller för villkorsstyrd åtkomst gäller för inloggningen?

En knuff visas inte om en användare omdirigeras under inloggningen på grund av inställningar för anpassade kontroller för villkorsstyrd åtkomst.

Finns det några planer på att avbryta SMS och Voice som metoder som kan användas för MFA?

Nej, det finns inga sådana planer.

Nästa steg

Aktivera lösenordsfri autentisering med Microsoft Authenticator