Migrera till Microsoft Entra multifaktorautentisering och Microsoft Entra-användarautentisering

Multifaktorautentisering hjälper till att skydda din infrastruktur och dina tillgångar från dåliga aktörer. Microsoft Multi-Factor Authentication Server (MFA Server) erbjuds inte längre för nya distributioner. Kunder som använder MFA Server bör gå över till Microsoft Entra multifaktorautentisering (Microsoft Entra multifaktorautentisering).

Det finns flera alternativ för migrering från MFA Server till Microsoft Entra ID:

- Bra: Flytta endast MFA-tjänsten till Microsoft Entra-ID.

- Bättre: Flytta din MFA-tjänst och användarautentisering till Microsoft Entra-ID som beskrivs i den här artikeln.

- Bäst: Flytta alla dina program, din MFA-tjänst och användarautentisering till Microsoft Entra-ID. Se avsnittet Flytta program till Microsoft Entra ID i den här artikeln om du planerar att flytta program som beskrivs i den här artikeln.

Information om hur du väljer lämpligt MFA-migreringsalternativ för din organisation finns i övervägandena i Migrera från MFA Server till Microsoft Entra multifaktorautentisering.

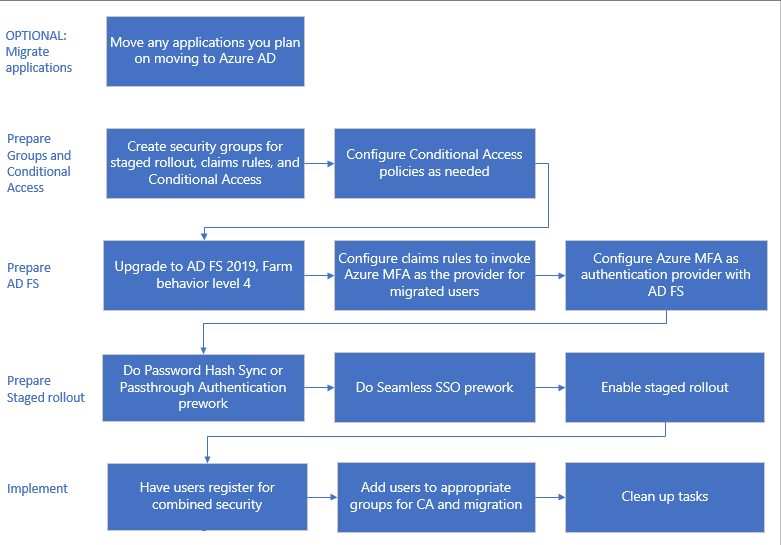

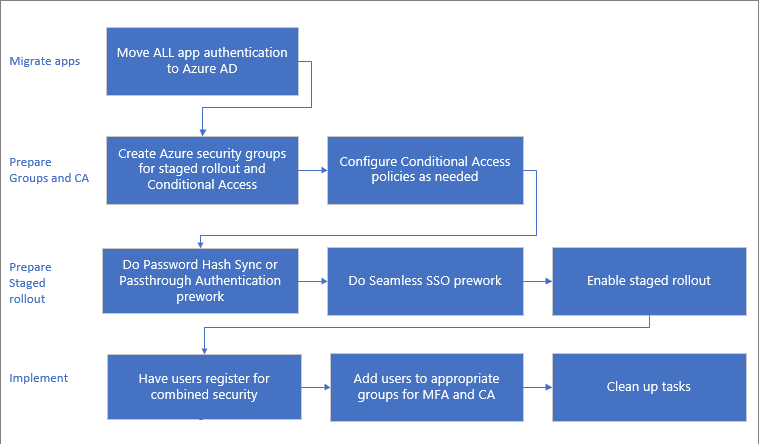

Följande diagram visar processen för att migrera till Microsoft Entra multifaktorautentisering och molnautentisering samtidigt som vissa av dina program finns kvar på AD FS. Den här processen möjliggör iterativ migrering av användare från MFA Server till Microsoft Entra multifaktorautentisering baserat på gruppmedlemskap.

Varje steg förklaras i de efterföljande avsnitten i den här artikeln.

Kommentar

Om du planerar att flytta program till Microsoft Entra-ID som en del av den här migreringen bör du göra det före MFA-migreringen. Om du flyttar alla dina appar kan du hoppa över delar av MFA-migreringsprocessen. Se avsnittet om hur du flyttar program i slutet av den här artikeln.

Bearbeta migrering till Microsoft Entra-ID och användarautentisering

Förbereda grupper och villkorlig åtkomst

Grupper används i tre kapaciteter för MFA-migrering.

För att iterativt flytta användare till Microsoft Entra multifaktorautentisering med stegvis distribution.

Använd en grupp som skapats i Microsoft Entra-ID, även kallat en molnbaserad grupp. Du kan använda Microsoft Entra-säkerhetsgrupper eller Microsoft 365-grupper för att både flytta användare till MFA och för principer för villkorsstyrd åtkomst.

Viktigt!

Kapslade och dynamiska grupper stöds inte för stegvis distribution. Använd inte dessa typer av grupper.

Principer för villkorsstyrd åtkomst. Du kan använda antingen Microsoft Entra-ID eller lokala grupper för villkorlig åtkomst.

Så här anropar du Microsoft Entra multifaktorautentisering för AD FS-program med anspråksregler. Det här steget gäller endast om du använder program med AD FS.

Du måste använda en lokal Active Directory säkerhetsgrupp. När Microsoft Entra multifaktorautentisering är en ytterligare autentiseringsmetod kan du ange grupper av användare som ska använda den metoden på varje förlitande parts förtroende. Du kan till exempel anropa Microsoft Entra multifaktorautentisering för användare som du redan har migrerat och MFA Server för användare som inte har migrerats ännu. Den här strategin är användbar både vid testning och under migreringen.

Kommentar

Vi rekommenderar inte att du återanvänder grupper som används för säkerhet. Använd endast säkerhetsgruppen för att skydda en grupp med värdefulla appar med en princip för villkorsstyrd åtkomst.

Konfigurera principer för villkorsstyrd åtkomst

Om du redan använder villkorsstyrd åtkomst för att avgöra när användare uppmanas att använda MFA behöver du inga ändringar i dina principer. När användarna migreras till molnautentisering börjar de använda Microsoft Entra multifaktorautentisering enligt definitionen i dina principer för villkorsstyrd åtkomst. De omdirigeras inte längre till AD FS och MFA Server.

Om dina federerade domäner har federatedIdpMfaBehavior inställt på enforceMfaByFederatedIdp eller SupportsMfa-flaggan inställd $True på (federatedIdpMfaBehavioråsidosätter SupportsMfa när båda anges), tillämpar du förmodligen MFA på AD FS med hjälp av anspråksregler.

I det här fallet måste du analysera dina anspråksregler på microsoft Entra-ID:ts förtroende för förlitande part och skapa principer för villkorsstyrd åtkomst som stöder samma säkerhetsmål.

Om det behövs konfigurerar du principer för villkorsstyrd åtkomst innan du aktiverar stegvis distribution. Mer information finns i följande resurser:

Förbereda AD FS

Om du inte har några program i AD FS som kräver MFA kan du hoppa över det här avsnittet och gå till avsnittet Förbered stegvis distribution.

Uppgradera AD FS-servergruppen till 2019, FBL 4

I AD FS 2019 släppte Microsoft nya funktioner för att ange ytterligare autentiseringsmetoder för en förlitande part, till exempel ett program. Du kan ange ytterligare en autentiseringsmetod genom att använda gruppmedlemskap för att fastställa autentiseringsprovidern. Genom att ange ytterligare en autentiseringsmetod kan du övergå till Microsoft Entra multifaktorautentisering samtidigt som annan autentisering hålls intakt under övergången.

Mer information finns i Uppgradera till AD FS i Windows Server 2016 med hjälp av en WID-databas. Artikeln beskriver både uppgradering av din servergrupp till AD FS 2019 och uppgradering av din FBL till 4.

Konfigurera anspråksregler för att anropa Microsoft Entra multifaktorautentisering

Nu när Microsoft Entra multifaktorautentisering är en ytterligare autentiseringsmetod kan du tilldela grupper av användare att använda Microsoft Entra multifaktorautentisering genom att konfigurera anspråksregler, även kallade förlitande partförtroenden. Med hjälp av grupper kan du styra vilken autentiseringsprovider som anropas antingen globalt eller efter program. Du kan till exempel anropa Microsoft Entra multifaktorautentisering för användare som har registrerat sig för kombinerad säkerhetsinformation eller fått sina telefonnummer migrerade, samtidigt som du ringer MFA Server för användare vars telefonnummer inte har migrerats.

Kommentar

Anspråksregler kräver en lokal säkerhetsgrupp.

Säkerhetskopiera regler

Säkerhetskopiera dina regler innan du konfigurerar nya anspråksregler. Du måste återställa anspråksregler som en del av dina rensningssteg.

Beroende på konfigurationen kan du också behöva kopiera den befintliga regeln och lägga till de nya reglerna som skapas för migreringen.

Om du vill visa globala regler kör du:

Get-AdfsAdditionalAuthenticationRule

Om du vill visa förtroenden för förlitande part kör du följande kommando och ersätter RPTrustName med namnet på anspråksregeln för förlitande part:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Principer för åtkomstkontroll

Kommentar

Åtkomstkontrollprinciper kan inte konfigureras så att en specifik autentiseringsprovider anropas baserat på gruppmedlemskap.

Om du vill övergå från dina åtkomstkontrollprinciper till ytterligare autentiseringsregler kör du det här kommandot för var och en av dina förlitande partförtroenden med hjälp av MFA Server-autentiseringsprovidern:

Set-AdfsRelyingPartyTrust -**TargetName AppA -AccessControlPolicyName $Null**

Det här kommandot flyttar logiken från din aktuella princip för åtkomstkontroll till Ytterligare autentiseringsregler.

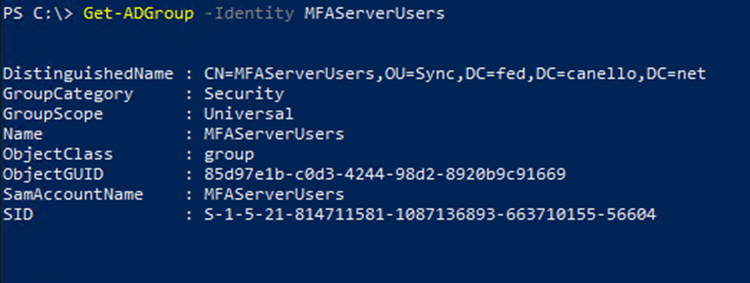

Konfigurera gruppen och hitta SID

Du måste ha en specifik grupp där du placerar användare som du vill anropa Microsoft Entra multifaktorautentisering för. Du måste hitta säkerhetsidentifieraren (SID) för den gruppen.

Om du vill hitta grupp-SID kör du följande kommando och ersätter GroupName med gruppnamnet:

Get-ADGroup GroupName

Ange anspråksregler för att anropa Microsoft Entra multifaktorautentisering

Följande Microsoft Graph PowerShell-cmdletar anropar Microsoft Entra multifaktorautentisering för användare i gruppen när de inte finns i företagsnätverket.

Ersätt "YourGroupSid" med DET SID som hittades genom att köra föregående cmdlet.

Kontrollera att du granskar Hur du väljer ytterligare autentiseringsproviders under 2019.

Viktigt!

Säkerhetskopiera dina anspråksregler innan du fortsätter.

Ange regel för globala anspråk

Kör följande kommando och ersätt RPTrustName med namnet på anspråksregeln för förlitande part:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Kommandot returnerar dina aktuella ytterligare autentiseringsregler för det förlitande partförtroendet.

Du måste lägga till följande regler i dina aktuella anspråksregler:

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

I följande exempel förutsätter vi att dina aktuella anspråksregler har konfigurerats för att fråga efter MFA när användare ansluter utanför nätverket. Det här exemplet innehåller de ytterligare regler som du behöver lägga till.

Set-AdfsAdditionalAuthenticationRule -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Ange anspråksregel per program

I det här exemplet ändras anspråksregler för ett specifikt förlitande partsförtroende (program). Den innehåller de ytterligare regler som du behöver lägga till.

Set-AdfsRelyingPartyTrust -TargetName AppA -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

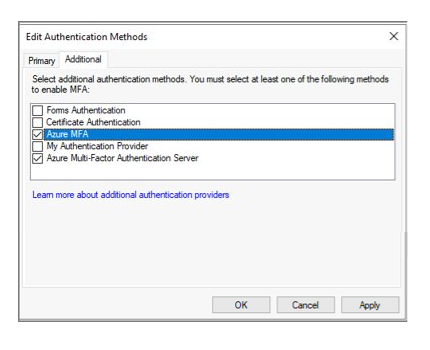

Konfigurera Microsoft Entra multifaktorautentisering som autentiseringsprovider i AD FS

För att konfigurera Microsoft Entra multifaktorautentisering för AD FS måste du konfigurera varje AD FS-server. Om flera AD FS-servrar finns i din servergrupp kan du konfigurera dem via fjärranslutning med Hjälp av Microsoft Graph PowerShell.

Stegvisa anvisningar för den här processen finns i Konfigurera AD FS-servrarna.

När du har konfigurerat servrarna kan du lägga till Microsoft Entra multifaktorautentisering som ytterligare en autentiseringsmetod.

Förbereda stegvis distribution

Nu är du redo att aktivera stegvis distribution. Stegvis distribution hjälper dig att iterativt flytta dina användare till antingen PHS eller PTA samtidigt som de migrerar sina lokala MFA-inställningar.

- Se till att granska scenarierna som stöds.

- Först måste du göra antingen förarbetet för PHS eller förarbetet för PTA. Vi rekommenderar PHS.

- Nu ska du göra förarbetet för sömlös enkel inloggning.

- Aktivera stegvis distribution av molnautentisering för den valda autentiseringsmetoden.

- Lägg till de grupper som du skapade för stegvis distribution. Kom ihåg att du lägger till användare i grupper iterativt och att de inte kan vara dynamiska grupper eller kapslade grupper.

Registrera användare för Microsoft Entra multifaktorautentisering

Det här avsnittet beskriver hur användare kan registrera sig för kombinerad säkerhet (MFA och självbetjäning av lösenordsåterställning) och hur de migrerar sina MFA-inställningar. Microsoft Authenticator kan användas som i lösenordslöst läge. Det kan också användas som en andra faktor för MFA med någon av registreringsmetoderna.

Registrera dig för kombinerad säkerhetsregistrering (rekommenderas)

Vi rekommenderar att användarna registrerar sig för kombinerad säkerhetsinformation, vilket är en enda plats där de kan registrera sina autentiseringsmetoder och enheter för både MFA och SSPR.

Microsoft tillhandahåller kommunikationsmallar som du kan tillhandahålla till dina användare för att vägleda dem genom den kombinerade registreringsprocessen.

Dessa inkluderar mallar för e-post, affischer, bordtält och olika andra tillgångar. Användare registrerar sin information på https://aka.ms/mysecurityinfo, vilket tar dem till den kombinerade säkerhetsregistreringsskärmen.

Vi rekommenderar att du skyddar processen för säkerhetsregistrering med villkorsstyrd åtkomst som kräver att registreringen sker från en betrodd enhet eller plats. Information om hur du spårar registreringsstatusar finns i Autentiseringsmetodaktivitet för Microsoft Entra-ID.

Kommentar

Användare som MÅSTE registrera sin kombinerade säkerhetsinformation från en icke-betrodd plats eller enhet kan utfärdas ett tillfälligt åtkomstpass eller alternativt tillfälligt undantas från principen.

Migrera MFA-inställningar från MFA Server

Du kan använda migreringsverktyget för MFA Server för att synkronisera registrerade MFA-inställningar för användare från MFA Server till Microsoft Entra ID. Du kan synkronisera telefonnummer, maskinvarutoken och enhetsregistreringar, till exempel Appinställningar för Microsoft Authenticator.

Lägga till användare i lämpliga grupper

- Om du har skapat nya principer för villkorsstyrd åtkomst lägger du till lämpliga användare i dessa grupper.

- Om du har skapat lokala säkerhetsgrupper för anspråksregler lägger du till lämpliga användare i dessa grupper.

- Först när du har lagt till användare i lämpliga regler för villkorsstyrd åtkomst lägger du till användare i gruppen som du skapade för stegvis distribution. När det är klart börjar de använda den Azure-autentiseringsmetod som du valde (PHS eller PTA) och Microsoft Entra multifaktorautentisering när de måste utföra MFA.

Viktigt!

Kapslade och dynamiska grupper stöds inte för stegvis distribution. Använd inte dessa typer av grupper.

Vi rekommenderar inte att du återanvänder grupper som används för säkerhet. Om du använder en säkerhetsgrupp för att skydda en grupp med värdefulla appar med en princip för villkorsstyrd åtkomst använder du bara gruppen för det ändamålet.

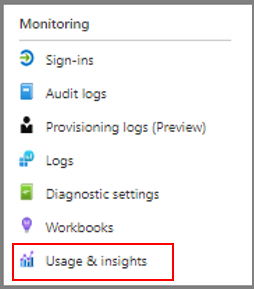

Övervakning

Många Azure Monitor-arbetsböcker och användnings- och insiktsrapporter är tillgängliga för att övervaka distributionen. Dessa rapporter finns i Microsoft Entra-ID i navigeringsfönstret under Övervakning.

Övervaka stegvis distribution

I avsnittet arbetsböcker väljer du Offentliga mallar. Under avsnittet HybridAuth väljer du arbetsboken Grupper, Användare och inloggningar i mellanlagrad distribution .

Den här arbetsboken kan användas för att övervaka följande aktiviteter:

- Användare och grupper har lagts till i stegvis distribution.

- Användare och grupper som tagits bort från stegvis distribution.

- Inloggningsfel för användare i stegvis distribution och orsakerna till fel.

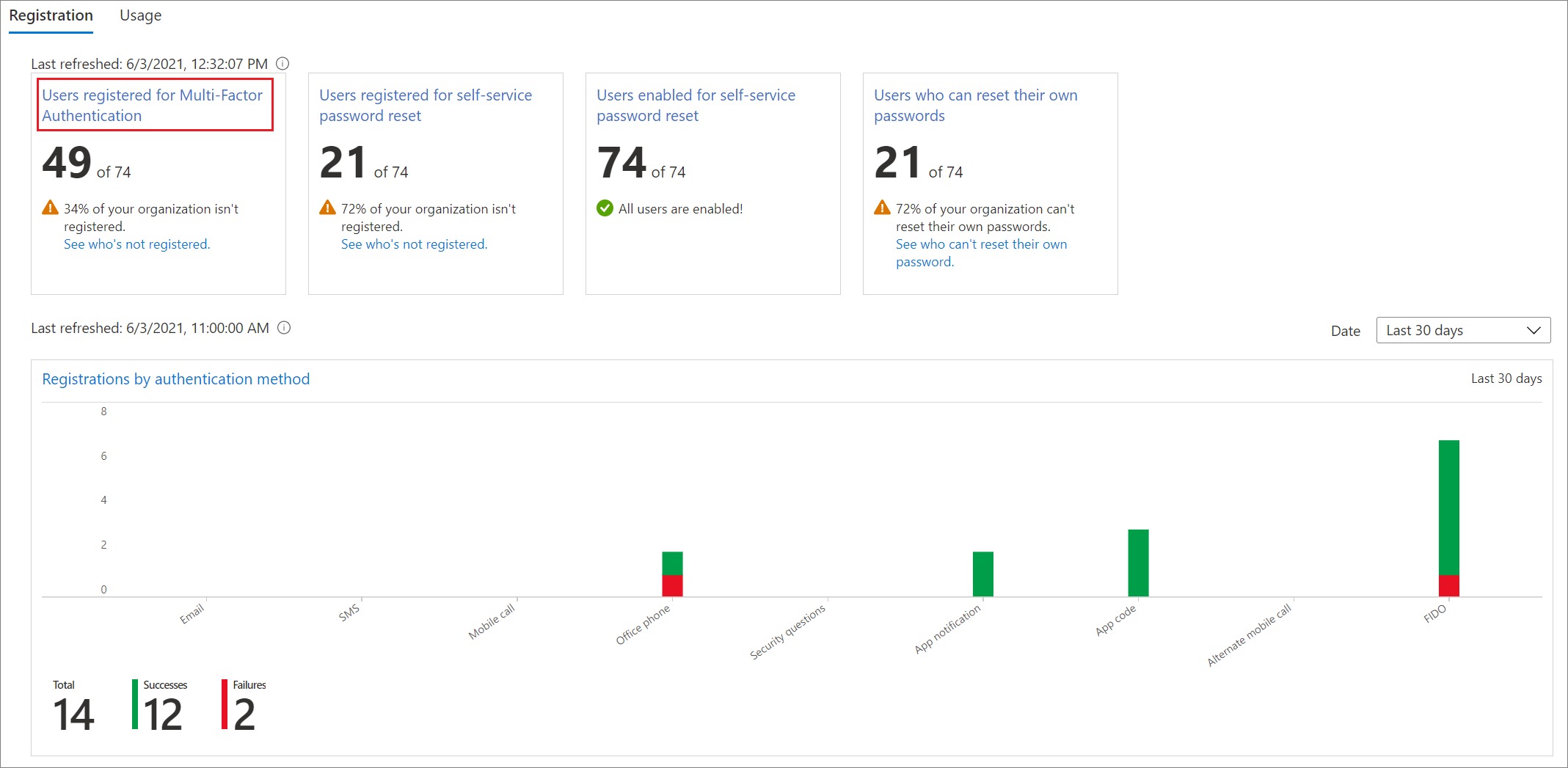

Övervaka registrering av multifaktorautentisering i Microsoft Entra

Registrering av multifaktorautentisering i Microsoft Entra kan övervakas med hjälp av rapporten Autentiseringsmetoder för användning och insikter. Den här rapporten finns i Microsoft Entra-ID. Välj Övervakning och sedan Användning och insikter.

I Användning och insikter väljer du Autentiseringsmetoder.

Detaljerad information om registrering av multifaktorautentisering i Microsoft Entra finns på fliken Registrering. Du kan öka detaljnivån för att visa en lista över registrerade användare genom att välja hyperlänken Användare som är registrerade för Azure multifaktorautentisering .

Övervaka appens inloggningshälsa

Övervaka program som du har flyttat till Microsoft Entra-ID med arbetsboken för appinloggningshälsa eller användningsrapporten för programaktivitet.

- Hälsoarbetsbok för appinloggning. Mer information om hur du använder den här arbetsboken finns i Övervaka programinloggningshälsa .

- Användningsrapport för Microsoft Entra-programaktivitet. Den här rapporten kan användas för att visa lyckade och misslyckade inloggningar för enskilda program samt möjligheten att öka detaljnivån och visa inloggningsaktivitet för ett visst program.

Rensa uppgifter

När du har flyttat alla användare till Microsoft Entra-molnautentisering och Microsoft Entra multifaktorautentisering är du redo att inaktivera MFA-servern. Vi rekommenderar att du granskar MFA Server-loggarna för att säkerställa att inga användare eller program använder den innan du tar bort servern.

Konvertera dina domäner till hanterad autentisering

Nu bör du konvertera dina federerade domäner i Microsoft Entra-ID till hanterad och ta bort konfigurationen för stegvis distribution. Den här konverteringen säkerställer att nya användare använder molnautentisering utan att läggas till i migreringsgrupperna.

Återställ anspråksregler på AD FS och ta bort MFA Server-autentiseringsprovidern

Följ stegen under Konfigurera anspråksregler för att anropa Microsoft Entra multifaktorautentisering för att återställa anspråksreglerna och ta bort anspråksregler för AzureMFAServerAuthentication.

Ta till exempel bort följande avsnitt från regeln eller reglerna:

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"**YourGroupSID**"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Inaktivera MFA Server som autentiseringsprovider i AD FS

Den här ändringen säkerställer att endast Microsoft Entra multifaktorautentisering används som autentiseringsprovider.

- Öppna AD FS-hanteringskonsolen.

- Under Tjänster högerklickar du på Autentiseringsmetoder och väljer Redigera metoder för multifaktorautentisering.

- Avmarkera kryssrutan Azure Multi-Factor Authentication Server .

Inaktivera MFA-servern

Följ processen för att inaktivera företagsservern för att ta bort MFA-servrarna i din miljö.

Möjliga överväganden när MFA-servern inaktiveras är:

- Vi rekommenderar att du granskar MFA Server-loggarna för att säkerställa att inga användare eller program använder den innan du tar bort servern.

- Avinstallera Multi-Factor Authentication Server från Kontrollpanelen på servern.

- Du kan också rensa loggar och datakataloger som lämnas kvar efter säkerhetskopieringen först.

- Avinstallera webbserver-SDK:n för multifaktorautentisering, om tillämpligt, inklusive filer som lämnas över inetpub\wwwroot\MultiFactorAuthWebServiceSdk och/eller MultiFactorAuth-kataloger.

- För versioner före 8.0.x av MFA Server kan det också vara nödvändigt att ta bort multifaktorautentiseringen Telefon App Web Service.

Flytta programautentisering till Microsoft Entra-ID

Om du migrerar all programautentisering med din MFA och användarautentisering kan du ta bort betydande delar av din lokala infrastruktur, vilket minskar kostnaderna och riskerna. Om du flyttar all programautentisering kan du hoppa över fasen Förbered AD FS och förenkla MFA-migreringen.

Processen för att flytta all programautentisering visas i följande diagram.

Om du inte kan flytta alla dina program före migreringen flyttar du så många som möjligt innan du börjar. Mer information om hur du migrerar program till Azure finns i Resurser för att migrera program till Microsoft Entra-ID.