Felsöka kombinerad registrering av säkerhetsinformation

Informationen i den här artikeln är avsedd att vägleda administratörer som felsöker problem som rapporteras av användare av den kombinerade registreringsupplevelsen.

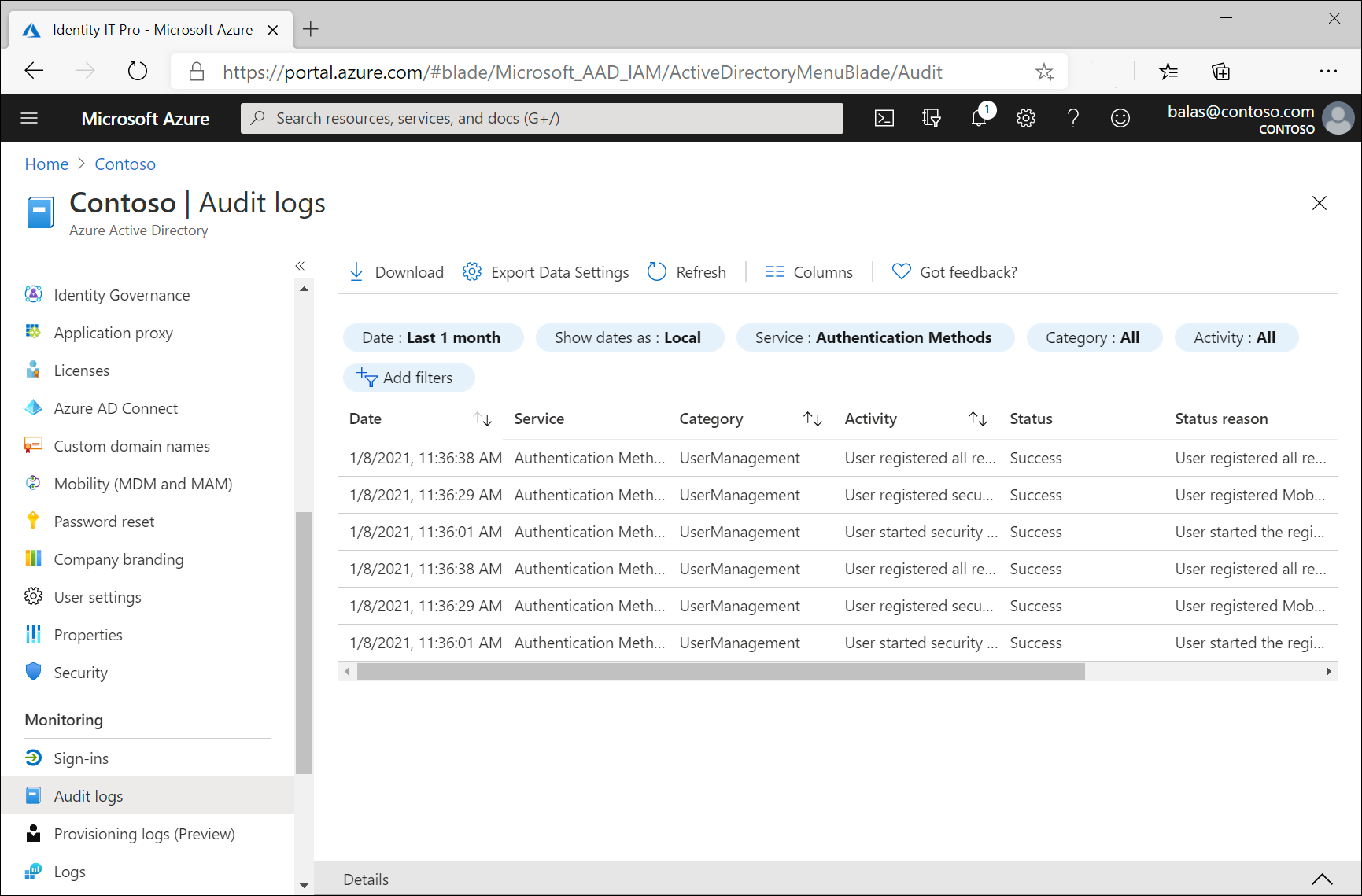

Granskningsloggar

De händelser som loggas för kombinerad registrering finns i tjänsten Autentiseringsmetoder i Microsoft Entra-granskningsloggarna.

I följande tabell visas alla granskningshändelser som genereras av kombinerad registrering:

| Aktivitet | Status | Anledning | beskrivning |

|---|---|---|---|

| Användaren registrerade all nödvändig säkerhetsinformation | Klart | Användaren registrerade all nödvändig säkerhetsinformation. | Den här händelsen inträffar när en användare har slutfört registreringen. |

| Användaren registrerade all nödvändig säkerhetsinformation | Fel | Användaren avbröt registreringen av säkerhetsinformation. | Den här händelsen inträffar när en användare avbryter registreringen från avbrottsläge. |

| Användarregistrerad säkerhetsinformation | Klart | Användarregistrerad metod. | Den här händelsen inträffar när en användare registrerar en enskild metod. Metoden kan vara Authenticator-app, Telefon, e-post, säkerhetsfrågor, applösenord, alternativ telefon och så vidare. |

| Användargranskning av säkerhetsinformation | Klart | Användaren har granskat säkerhetsinformationen. | Den här händelsen inträffar när en användare väljer Ser bra ut på granskningssidan för säkerhetsinformation. |

| Användargranskning av säkerhetsinformation | Fel | Användaren kunde inte granska säkerhetsinformationen. | Den här händelsen inträffar när en användare väljer Ser bra ut på granskningssidan för säkerhetsinformation, men något misslyckas på serverdelen. |

| Användar borttagen säkerhetsinformation | Klart | Användarborttagningsmetod. | Den här händelsen inträffar när en användare tar bort en enskild metod. Metoden kan vara Authenticator-app, Telefon, e-post, säkerhetsfrågor, applösenord, alternativ telefon och så vidare. |

| Användar borttagen säkerhetsinformation | Fel | Användaren kunde inte ta bort metoden. | Den här händelsen inträffar när en användare försöker ta bort en metod, men försöket misslyckas av någon anledning. Metoden kan vara Authenticator-app, Telefon, e-post, säkerhetsfrågor, applösenord, alternativ telefon och så vidare. |

| Användaren har ändrat standardsäkerhetsinformation | Klart | Användaren har ändrat standardsäkerhetsinformationen för metoden. | Den här händelsen inträffar när en användare ändrar standardmetoden. Metoden kan vara Authenticator-appavisering, En kod från min autentiseringsapp eller token, Anropa +X XXXXXXXXXX, Texta en kod till +X XXXXXXXXX och så vidare. |

| Användaren har ändrat standardsäkerhetsinformation | Fel | Användaren kunde inte ändra standardsäkerhetsinformationen för metoden. | Den här händelsen inträffar när en användare försöker ändra standardmetoden, men försöket misslyckas av någon anledning. Metoden kan vara Authenticator-appavisering, En kod från min autentiseringsapp eller token, Anropa +X XXXXXXXXXX, Texta en kod till +X XXXXXXXXX och så vidare. |

Felsöka avbrottsläge

| Symptom | Felsökningsanvisningar |

|---|---|

| Jag ser inte de metoder jag förväntade mig att se. | 1. Kontrollera om användaren har en Administratörsroll för Microsoft Entra. Om ja, visa skillnaderna mellan SSPR-administratörsprinciperna. 2. Avgör om användaren avbryts på grund av tillämpning av multifaktorautentiseringsregistrering eller tillämpning av SSPR-registrering. Se flödesschemat under "Kombinerade registreringslägen" för att avgöra vilka metoder som ska visas. 3. Avgör hur nyligen multifaktorautentiseringen eller SSPR-principen har ändrats. Om ändringen var nyligen kan det ta lite tid innan den uppdaterade principen sprids. |

Felsöka hanteringsläge

| Symptom | Felsökningsanvisningar |

|---|---|

| Jag har inte möjlighet att lägga till en viss metod. | 1. Avgör om metoden är aktiverad för multifaktorautentisering eller för SSPR. 2. Om metoden är aktiverad sparar du principerna igen och väntar 1–2 timmar innan du testar igen. 3. Om metoden är aktiverad kontrollerar du att användaren inte redan har konfigurerat det maximala antalet av den metoden som de får konfigurera. |

Så här återställer du användare

Om du som administratör vill återställa en användares inställningar för multifaktorautentisering kan du använda PowerShell-skriptet som anges i nästa avsnitt. Skriptet rensar egenskapen StrongAuthenticationMethods för en användares mobilapp och/eller telefonnummer. Om du kör det här skriptet för dina användare måste de registrera om för multifaktorautentisering om de behöver det. Vi rekommenderar att du testar återställning med en eller två användare innan du återställer alla berörda användare.

Stegen som följer hjälper dig att återställa en användare eller grupp med användare.

Förutsättningar

Viktigt!

Azure AD PowerShell planeras för utfasning den 30 mars 2024. Mer information finns i utfasningsuppdateringen. Vi rekommenderar att du migrerar till Microsoft Graph PowerShell för att interagera med Microsoft Entra-ID (tidigare Azure AD). Microsoft Graph PowerShell ger åtkomst till alla Microsoft Graph-API:er och är tillgängligt i PowerShell 7. Svar på vanliga migreringsfrågor finns i Vanliga frågor och svar om migrering.

Installera lämpliga Azure AD PowerShell-moduler. I ett PowerShell-fönster kör du dessa kommandon för att installera modulerna:

Install-Module -Name MSOnline Import-Module MSOnlineSpara listan över berörda användarobjekt-ID:t på datorn som en textfil med ett ID per rad. Anteckna platsen för filen.

Spara följande skript på datorn och anteckna platsen för skriptet:

<# //******************************************************** //* * //* Copyright (C) Microsoft. All rights reserved. * //* * //******************************************************** #> param($path) # Define Remediation Fn function RemediateUser { param ( $ObjectId ) $user = Get-MsolUser -ObjectId $ObjectId Write-Host "Checking if user is eligible for rollback: UPN: " $user.UserPrincipalName " ObjectId: " $user.ObjectId -ForegroundColor Yellow $hasMfaRelyingParty = $false foreach($p in $user.StrongAuthenticationRequirements) { if ($p.RelyingParty -eq "*") { $hasMfaRelyingParty = $true Write-Host "User was enabled for per-user MFA." -ForegroundColor Yellow } } if ($user.StrongAuthenticationMethods.Count -gt 0 -and -not $hasMfaRelyingParty) { Write-Host $user.UserPrincipalName " is eligible for rollback" -ForegroundColor Yellow Write-Host "Rolling back user ..." -ForegroundColor Yellow Reset-MsolStrongAuthenticationMethodByUpn -UserPrincipalName $user.UserPrincipalName Write-Host "Successfully rolled back user " $user.UserPrincipalName -ForegroundColor Green } else { Write-Host $user.UserPrincipalName " is not eligible for rollback. No action required." } Write-Host "" Start-Sleep -Milliseconds 750 } # Connect Import-Module MSOnline Connect-MsolService foreach($line in Get-Content $path) { RemediateUser -ObjectId $line }

Återställning

I ett PowerShell-fönster kör du följande kommando med skript- och användarfilplatserna. Ange autentiseringsuppgifter för global administratör när du uppmanas att göra det. Skriptet matar ut resultatet av varje användaruppdateringsåtgärd.

<script location> -path <user file location>