Villkorsstyrd åtkomst: Filtrera för enheter

När du skapar principer för villkorsstyrd åtkomst har administratörer bett om möjligheten att rikta in sig på eller exkludera specifika enheter i sin miljö. Villkorsfiltret för enheter ger administratörer den här möjligheten. Nu kan du rikta in dig på specifika enheter med operatorer och egenskaper som stöds för enhetsfilter och andra tillgängliga tilldelningsvillkor i dina principer för villkorsstyrd åtkomst.

Vanliga scenarier

Det finns flera scenarier som organisationer nu kan aktivera med hjälp av filter för enheters villkor. Följande scenarier innehåller exempel på hur du använder det här nya villkoret.

- Begränsa åtkomsten till privilegierade resurser. I det här exemplet kan vi säga att du vill tillåta åtkomst till Windows Azure Service Management API från en användare som har tilldelats en privilegierad roll, har uppfyllt multifaktorautentisering och åtkomst från en enhet som är privilegierad eller säker administratörsarbetsstationer och som har intygats som kompatibel. I det här scenariot skulle organisationer skapa två principer för villkorsstyrd åtkomst:

- Princip 1: Alla användare med administratörsroll, åtkomst till Windows Azure Service Management API-molnappen och åtkomstkontroller, Bevilja åtkomst, men kräver multifaktorautentisering och kräver att enheten markeras som kompatibel.

- Princip 2: Alla användare med en administratör som har åtkomst till Windows Azure Service Management API-molnappen, exklusive ett filter för enheter som använder regeluttrycket device.extensionAttribute1 är lika med SAW och för åtkomstkontroller, Blockera. Lär dig hur du uppdaterar tilläggetAttributes på ett Microsoft Entra-enhetsobjekt.

- Blockera åtkomst till organisationsresurser från enheter som kör ett operativsystem som inte stöds. I det här exemplet kan du säga att du vill blockera åtkomst till resurser från Windows OS-version som är äldre än Windows 10. I det här scenariot skulle organisationer skapa följande princip för villkorsstyrd åtkomst:

- Alla användare, som har åtkomst till alla molnappar, exklusive ett filter för enheter med hjälp av regeluttrycket device.operatingSystem är lika med Windows och device.operatingSystemVersion startsWith "10.0" och för Åtkomstkontroller, Blockera.

- Kräver inte multifaktorautentisering för specifika konton på specifika enheter. I det här exemplet kan du säga att du inte vill kräva multifaktorautentisering när du använder tjänstkonton på specifika enheter som Teams-telefoner eller Surface Hub-enheter. I det här scenariot skulle organisationer skapa följande två principer för villkorsstyrd åtkomst:

- Princip 1: Alla användare exklusive tjänstkonton, åtkomst till alla molnappar och åtkomstkontroller, Bevilja åtkomst, men kräver multifaktorautentisering.

- Princip 2: Välj användare och grupper och inkludera grupper som endast innehåller tjänstkonton, åtkomst till alla molnappar, exklusive ett filter för enheter som använder regeluttrycket device.extensionAttribute2 är inte lika med Teams Telefon Enhet och åtkomstkontroller, Blockera.

Kommentar

Microsoft Entra-ID använder enhetsautentisering för att utvärdera regler för enhetsfilter. För en enhet som är oregistrerad med Microsoft Entra-ID betraktas alla enhetsegenskaper som null-värden och enhetsattributen kan inte fastställas eftersom enheten inte finns i katalogen. Det bästa sättet att rikta principer för oregistrerade enheter är att använda den negativa operatorn eftersom den konfigurerade filterregeln skulle gälla. Om du skulle använda en positiv operator skulle filterregeln endast gälla när en enhet finns i katalogen och den konfigurerade regeln matchar attributet på enheten.

Skapa en princip för villkorsstyrd åtkomst

Filter för enheter är en valfri kontroll när du skapar en princip för villkorsstyrd åtkomst.

Följande steg hjälper dig att skapa två principer för villkorsstyrd åtkomst som stöder det första scenariot under Vanliga scenarier.

Princip 1: Alla användare med administratörsroll, åtkomst till Windows Azure Service Management API-molnappen och åtkomstkontroller, Bevilja åtkomst, men kräver multifaktorautentisering och kräver att enheten markeras som kompatibel.

- Logga in på Microsoft Entra admincenter som administratör för villkorsstyrd åtkomst.

- Bläddra till Villkorlig åtkomst för skydd>.

- Välj Skapa ny princip.

- Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

- Under Tilldelningar väljer du Användare eller arbetsbelastningsidentiteter.

Under Inkludera väljer du Katalogroller och sedan alla roller med administratören i namnet.

Varning

Principer för villkorlig åtkomst stöder inbyggda roller. Principer för villkorsstyrd åtkomst tillämpas inte för andra rolltyper, inklusive administrativa enhetsomfattningar eller anpassade roller.

Under Exkludera väljer du Användare och grupper och väljer organisationens konton för nödåtkomst eller break-glass.

Välj Klar.

- Under Målresurser>Molnappar>Inkludera>Välj appar väljer du Windows Azure Service Management API och väljer Välj.

- Under Åtkomstkontroller>Bevilja väljer du Bevilja åtkomst, Kräv multifaktorautentisering och Kräv att enheten markeras som kompatibel och väljer sedan Välj.

- Bekräfta inställningarna och ange Aktivera princip till På.

- Välj Skapa för att skapa för att aktivera principen.

Princip 2: Alla användare med administratörsrollen åtkomst till molnappen Windows Azure Service Management API, exklusive ett filter för enheter som använder regeluttrycket device.extensionAttribute1 är lika med SAW och för åtkomstkontroller, Blockera.

- Välj Skapa ny princip.

- Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

- Under Tilldelningar väljer du Användare eller arbetsbelastningsidentiteter.

Under Inkludera väljer du Katalogroller och sedan alla roller med administratören i namnet

Varning

Principer för villkorlig åtkomst stöder inbyggda roller. Principer för villkorsstyrd åtkomst tillämpas inte för andra rolltyper, inklusive administrativa enhetsomfattningar eller anpassade roller.

Under Exkludera väljer du Användare och grupper och väljer organisationens konton för nödåtkomst eller break-glass.

Välj Klar.

- Under Målresurser>Molnappar>Inkludera>Välj appar väljer du Windows Azure Service Management API och väljer Välj.

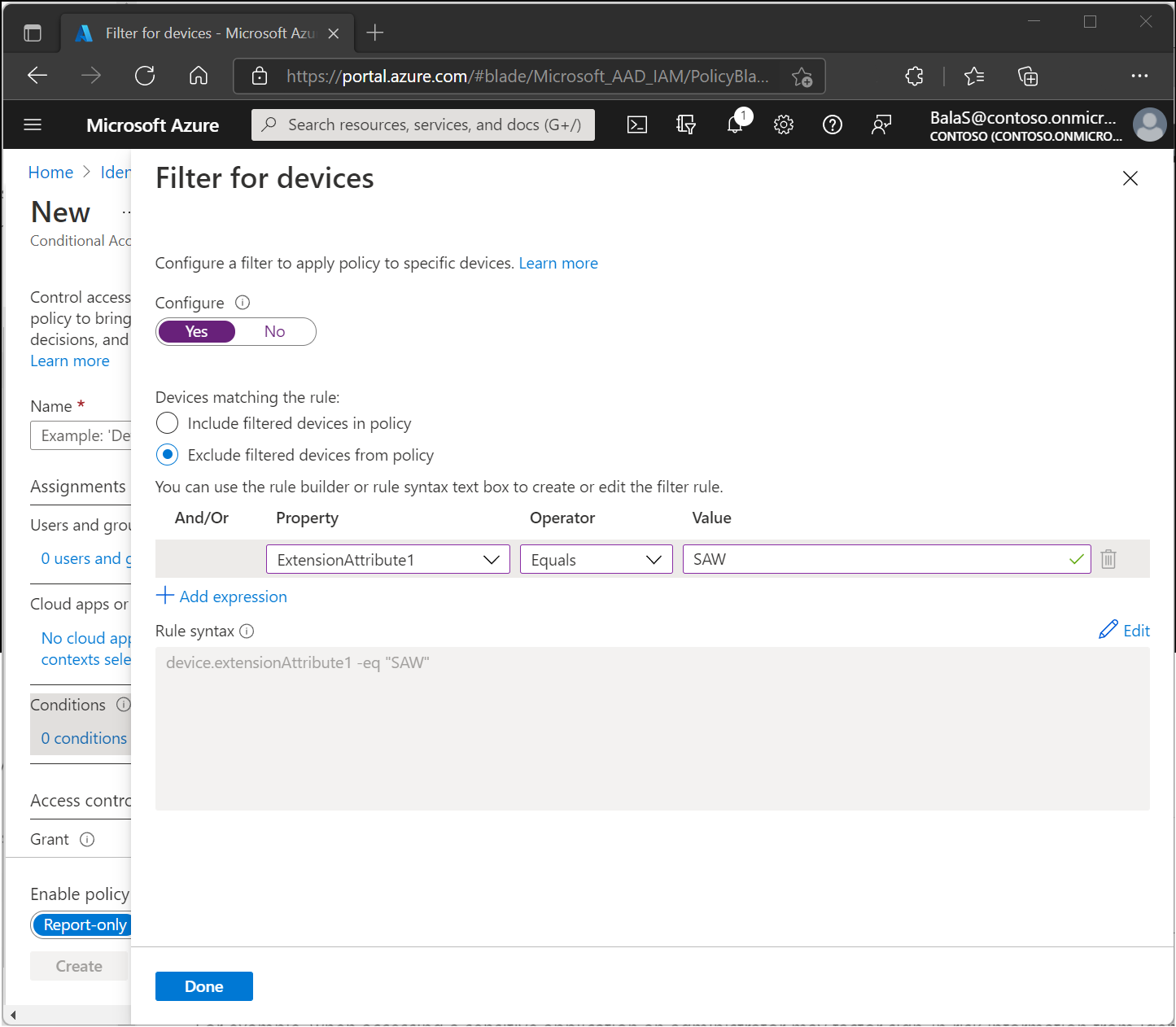

- Under Villkor filtrerar du efter enheter.

- Växla Konfigurera till Ja.

- Ange Enheter som matchar regeln till Exkludera filtrerade enheter från principen.

- Ange egenskapen till

ExtensionAttribute1, operatorn tillEqualsoch värdet tillSAW. - Välj Klar.

- Under Åtkomstkontroller>Bevilja väljer du Blockera åtkomst och sedan Välj.

- Bekräfta inställningarna och ange Aktivera princip till På.

- Välj Skapa för att skapa för att aktivera principen.

Varning

Principer som kräver kompatibla enheter kan uppmana användare på Mac, iOS och Android att välja ett enhetscertifikat under principutvärderingen, även om enhetsefterlevnad inte tillämpas. Dessa uppmaningar kan upprepas tills enheten är kompatibel.

Ange attributvärden

Du kan ställa in tilläggsattribut via Graph API. Mer information om hur du anger enhetsattribut finns i artikeln Uppdatera enhet.

Filtrera för enheter Graph API

Filtret för enhets-API:et är tillgängligt i Microsoft Graph v1.0-slutpunkten och kan nås med hjälp av slutpunkten https://graph.microsoft.com/v1.0/identity/conditionalaccess/policies/. Du kan konfigurera ett filter för enheter när du skapar en ny princip för villkorsstyrd åtkomst eller uppdatera en befintlig princip för att konfigurera filtret för enheternas villkor. Om du vill uppdatera en befintlig princip kan du göra ett korrigeringsanrop på Microsoft Graph v1.0-slutpunkten genom att lägga till princip-ID:t för en befintlig princip och köra följande begärandetext. Exemplet här visar hur du konfigurerar ett filter för enheters villkor, exklusive enheter som inte har markerats som SAW-enheter. Regelsyntaxen kan bestå av mer än ett enda uttryck. Mer information om syntaxen finns i regler för dynamiskt medlemskap för grupper i Microsoft Entra-ID.

{

"conditions": {

"devices": {

"deviceFilter": {

"mode": "exclude",

"rule": "device.extensionAttribute1 -ne \"SAW\""

}

}

}

}

Operatorer och enhetsegenskaper som stöds för filter

Följande enhetsattribut kan användas med filtret för enhetsvillkoret i villkorsstyrd åtkomst.

Kommentar

Microsoft Entra-ID använder enhetsautentisering för att utvärdera regler för enhetsfilter. För en enhet som är oregistrerad med Microsoft Entra-ID betraktas alla enhetsegenskaper som null-värden och enhetsattributen kan inte fastställas eftersom enheten inte finns i katalogen. Det bästa sättet att rikta principer för oregistrerade enheter är att använda den negativa operatorn eftersom den konfigurerade filterregeln skulle gälla. Om du skulle använda en positiv operator skulle filterregeln endast gälla när en enhet finns i katalogen och den konfigurerade regeln matchar attributet på enheten.

| Enhetsattribut som stöds | Operatorer som stöds | Värden som stöds | Exempel |

|---|---|---|---|

| deviceId | Lika med, NotEquals, In, NotIn | Ett giltigt deviceId som är ett GUID | (device.deviceid -eq "498c4de7-1aee-4ded-8d5d-0000000000000") |

| displayName | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Valfri sträng | (device.displayName -innehåller "ABC") |

| deviceOwnership | Lika med, NotEquals | Värden som stöds är "Personliga" för bring your own devices och "Company" för företagsägda enheter | (device.deviceOwnership -eq "Företag") |

| isCompliant | Lika med, NotEquals | Värden som stöds är "True" för kompatibla enheter och "False" för icke-kompatibla enheter | (device.isCompliant -eq "True") |

| manufacturer | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Valfri sträng | (device.manufacturer -startsWith "Microsoft") |

| mdmAppId | Lika med, NotEquals, In, NotIn | Ett giltigt MDM-program-ID | (device.mdmAppId -in ["0000000a-0000-0000-c000-000000000000"] |

| modell | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Valfri sträng | (device.model -notContains "Surface") |

| operatingSystem | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Ett giltigt operativsystem (till exempel Windows, iOS eller Android) | (device.operatingSystem -eq "Windows") |

| operatingSystemVersion | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | En giltig operativsystemversion (till exempel 6.1 för Windows 7, 6.2 för Windows 8 eller 10.0 för Windows 10 och Windows 11) | (device.operatingSystemVersion -in ["10.0.18363", "10.0.19041", "10.0.19042", "10.0.22000"]) |

| physicalIds | Contains, NotContains | Till exempel lagrar alla Windows Autopilot-enheter ZTDId (ett unikt värde som tilldelats alla importerade Windows Autopilot-enheter) i egenskapen device physicalIds. | (device.physicalIds -contains "[ZTDId]:value") |

| profileType | Lika med, NotEquals | En giltig profiltypuppsättning för en enhet. Värden som stöds är: RegisteredDevice (standard), SecureVM (används för virtuella Windows-datorer i Azure aktiverat med Microsoft Entra-inloggning), Skrivare (används för skrivare), Delad (används för delade enheter), IoT (används för IoT-enheter) | (device.profileType -eq "Skrivare") |

| systemLabels | Contains, NotContains | Lista över etiketter som tillämpas på enheten av systemet. Några av de värden som stöds är: AzureResource (används för virtuella Windows-datorer i Azure aktiverat med Microsoft Entra-inloggning), M365Managed (används för enheter som hanteras med Microsoft Managed Desktop), MultiUser (används för delade enheter) | (device.systemLabels -contains "M365Managed") |

| trustType | Lika med, NotEquals | Ett giltigt registrerat tillstånd för enheter. Värden som stöds är: AzureAD (används för Microsoft Entra-anslutna enheter), ServerAD (används för Microsoft Entra Hybrid-anslutna enheter), Workplace (används för Microsoft Entra-registrerade enheter) | (device.trustType -eq "ServerAD") |

| extensionAttribute1-15 | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | extensionAttributes1-15 är attribut som kunder kan använda för enhetsobjekt. Kunder kan uppdatera något av tilläggetAttributes1 till och med 15 med anpassade värden och använda dem i filtret för enhetsvillkoret i villkorlig åtkomst. Valfritt strängvärde kan användas. | (device.extensionAttribute1 -eq "SAW") |

Kommentar

När du skapar komplexa regler eller använder för många enskilda identifierare som deviceid för enhetsidentiteter bör du tänka på "Den maximala längden för filterregeln är 3 072 tecken".

Kommentar

Operatorerna ContainsNotContains och fungerar olika beroende på attributtyper. För strängattribut som operatingSystem och modelanger operatorn Contains om en angiven delsträng inträffar inom attributet. För strängsamlingsattribut som physicalIds och systemLabelsanger operatorn Contains om en angiven sträng matchar en av hela strängarna i samlingen.

Varning

Enheterna måste vara Microsoft Intune-hanterade, kompatibla eller Microsoft Entra-hybridanslutningar för att ett värde ska vara tillgängligt i extensionAttributes1-15 vid tidpunkten för utvärderingen av principen för villkorsstyrd åtkomst.

Principbeteende med filter för enheter

Filtret för enheters villkor i villkorsstyrd åtkomst utvärderar principen baserat på enhetsattribut för en registrerad enhet i Microsoft Entra-ID och därför är det viktigt att förstå under vilka omständigheter principen tillämpas eller inte tillämpas. Följande tabell illustrerar beteendet när ett filter för enheters villkor har konfigurerats.

| Villkor för filter för enheter | Tillstånd för enhetsregistrering | Enhetsfilter tillämpat |

|---|---|---|

| Inkludera/exkludera läge med positiva operatorer (Lika med, StartsWith, EndsWith, Contains, In) och användning av attribut | Oregistrerad enhet | Nej |

| Inkludera/exkludera läge med positiva operatorer (Lika med, StartsWith, EndsWith, Contains, In) och användning av attribut exklusive extensionAttributes1-15 | Registrerad enhet | Ja, om kriterierna är uppfyllda |

| Inkludera/exkludera läge med positiva operatorer (Lika med, StartsWith, EndsWith, Contains, In) och användning av attribut inklusive extensionAttributes1-15 | Registrerad enhet som hanteras av Intune | Ja, om kriterierna är uppfyllda |

| Inkludera/exkludera läge med positiva operatorer (Lika med, StartsWith, EndsWith, Contains, In) och användning av attribut inklusive extensionAttributes1-15 | Registrerad enhet som inte hanteras av Intune | Ja, om kriterierna uppfylls. När extensionAttributes1-15 används gäller principen om enheten är kompatibel eller Microsoft Entra-hybridanslutning |

| Inkludera/exkludera läge med negativa operatorer (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) och användning av attribut | Oregistrerad enhet | Ja |

| Inkludera/exkludera läge med negativa operatorer (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) och användning av attribut exklusive extensionAttributes1-15 | Registrerad enhet | Ja, om kriterierna är uppfyllda |

| Inkludera/exkludera läge med negativa operatorer (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) och användning av attribut inklusive extensionAttributes1-15 | Registrerad enhet som hanteras av Intune | Ja, om kriterierna är uppfyllda |

| Inkludera/exkludera läge med negativa operatorer (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) och användning av attribut inklusive extensionAttributes1-15 | Registrerad enhet som inte hanteras av Intune | Ja, om kriterierna uppfylls. När extensionAttributes1-15 används gäller principen om enheten är kompatibel eller Microsoft Entra-hybridanslutning |