Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

I den här artikeln får du lära dig hur du skapar ett Microsoft Entra-program och tjänstens huvudnamn som kan användas med rollbaserad åtkomstkontroll (RBAC). När du registrerar ett nytt program i Microsoft Entra-ID skapas automatiskt ett huvudnamn för tjänsten för appregistreringen. Tjänstens huvudnamn är appens identitet i Microsoft Entra-klientorganisationen. Åtkomsten till resurser begränsas av de roller som tilldelats tjänstens huvudnamn, vilket ger dig kontroll över vilka resurser som kan nås och på vilken nivå. Av säkerhetsskäl rekommenderar vi alltid att du använder tjänstens huvudnamn med automatiserade verktyg i stället för att tillåta dem att logga in med en användaridentitet.

Det här exemplet gäller för verksamhetsspecifika program som används i en organisation. Du kan också använda Azure PowerShell eller Azure CLI för att skapa ett huvudnamn för tjänsten.

Viktigt!

I stället för att skapa ett huvudnamn för tjänsten bör du överväga att använda hanterade identiteter för Azure-resurser för din programidentitet. Om koden körs på en tjänst som stöder hanterade identiteter och har åtkomst till resurser som stöder Microsoft Entra-autentisering är hanterade identiteter ett bättre alternativ för dig. Mer information om hanterade identiteter för Azure-resurser, inklusive vilka tjänster som för närvarande stöder det, finns i Vad är hanterade identiteter för Azure-resurser?.

Mer information om relationen mellan appregistrering, programobjekt och tjänstens huvudnamn finns i Objekt för program och tjänstens huvudnamn i Microsoft Entra-ID.

Förutsättningar

Om du vill registrera ett program i din Microsoft Entra-klientorganisation behöver du:

- Ett Microsoft Entra-användarkonto. Om du inte redan har ett konto kan du skapa ett konto kostnadsfritt.

- Tillräcklig behörighet för att registrera ett program med din Microsoft Entra-klientorganisation och tilldela programmet en roll i din Azure-prenumeration. För att slutföra de här uppgifterna behöver du behörigheten

Application.ReadWrite.All.

Registrera ett program med Microsoft Entra-ID och skapa ett huvudnamn för tjänsten

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Entra ID>Appregistreringar och välj sedan Ny registrering.

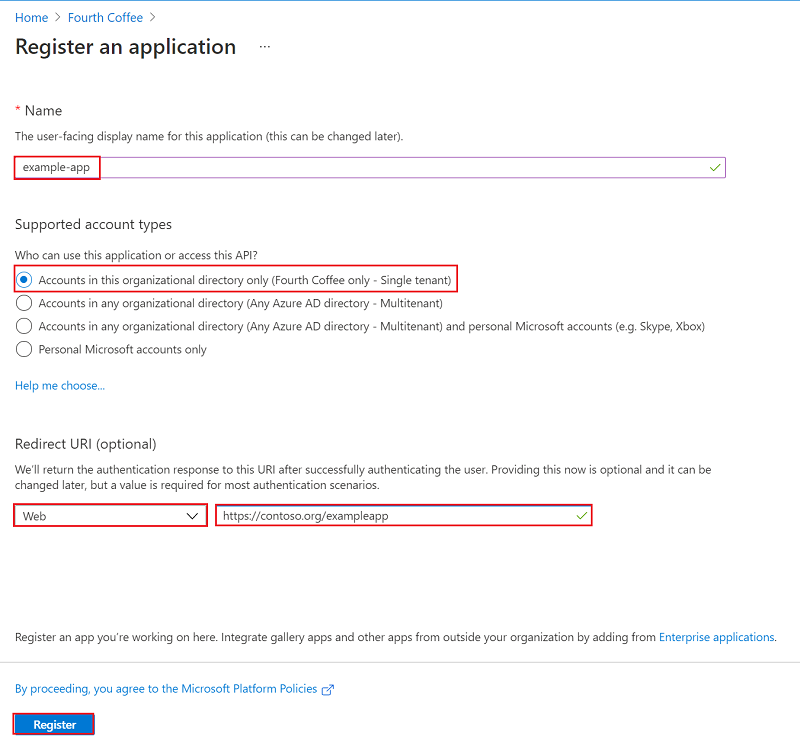

Ge programmet ett namn, till exempel exempel-app.

Under Kontotyper som stöds väljer du Endast Konton i den här organisationskatalogen.

Under Omdirigerings-URI väljer du Webb för den typ av program som du vill skapa. Ange den URI där åtkomsttoken skickas till.

Välj Registrera.

Tilldela en roll till programmet

För att få åtkomst till resurser i din prenumeration måste du tilldela programmet en roll. Detta måste göras via Azure-portalen. Bestäm vilken roll som ger rätt behörigheter för programmet. Mer information om tillgängliga roller finns i Inbyggda Roller i Azure.

Du kan ange omfånget på prenumerationsnivå, resursgrupp eller resursnivå. Behörigheter ärvs till lägre omfångsnivåer.

Logga in på Azure-portalen.

I sökfältet överst på skärmen söker du efter och väljer Prenumerationer.

I det nya fönstret väljer du den prenumeration som du vill ändra. Om du inte ser den prenumeration du letar efter väljer du filter för globala prenumerationer. Kontrollera att den prenumeration som du vill ha har valts för klientorganisationen.

Välj Åtkomstkontroll (IAM) i den vänstra rutan.

Välj Lägg till och sedan Lägg till rolltilldelning.

På fliken Roll väljer du den roll som du vill tilldela till programmet i listan och väljer sedan Nästa.

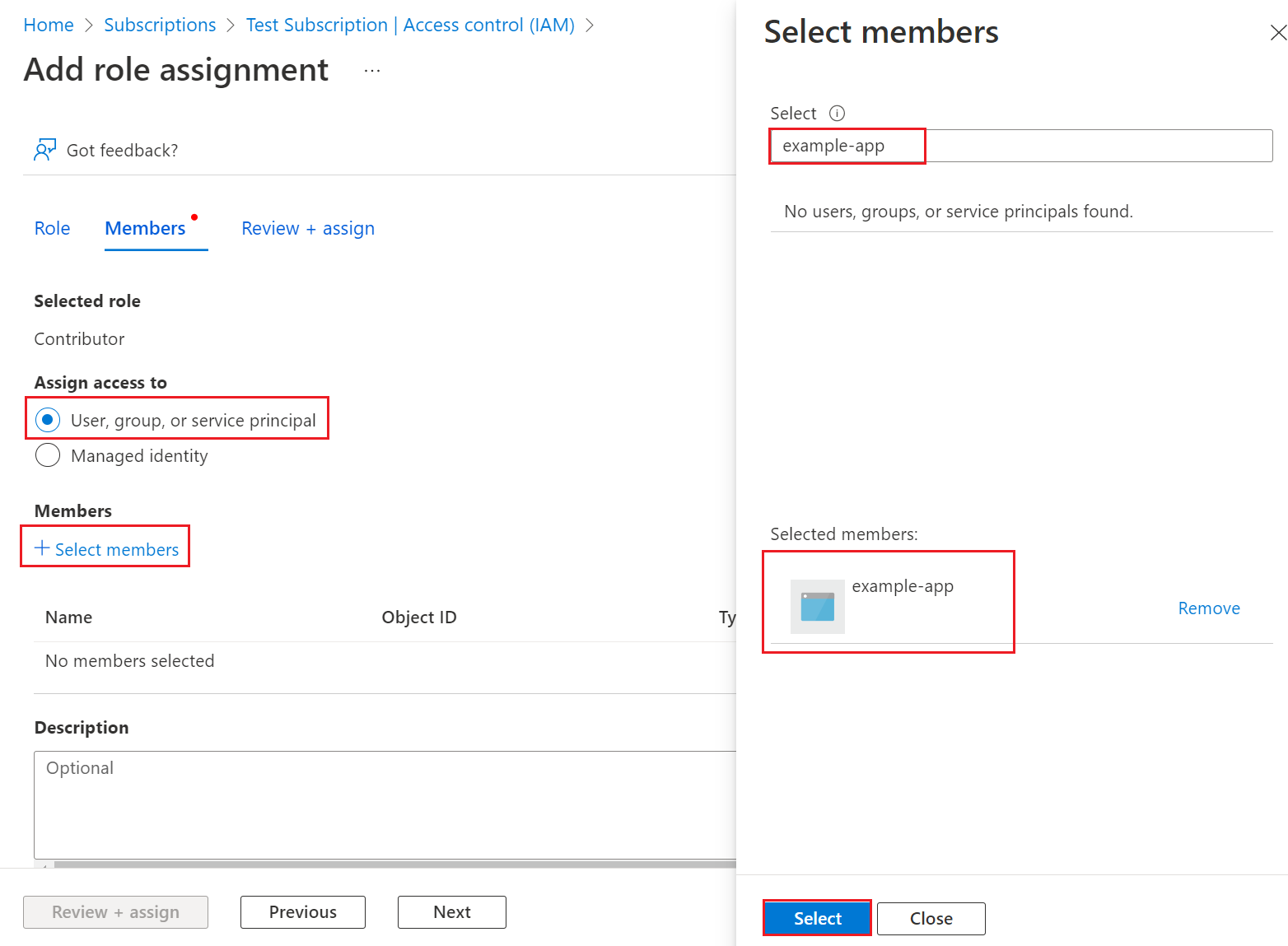

På fliken Medlemmar för Tilldela åtkomst till väljer du Användare, grupp eller tjänstens huvudnamn.

Välj Välj medlemmar. Som standard visas inte Microsoft Entra-program i de tillgängliga alternativen. Om du vill hitta ditt program söker du efter det efter namn.

Tryck på Välj-knappen och välj sedan Granska + tilldela.

Tjänstens huvudnamn har konfigurerats. Du kan börja använda den för att köra skript eller appar. Om du vill hantera tjänstens huvudnamn (behörigheter, användarmedgivande behörigheter, se vilka användare som har samtyckt, granska behörigheter, se inloggningsinformation med mera) går du till Företagsprogram.

Nästa avsnitt visar hur du hämtar värden som behövs när du loggar in programmatiskt.

Logga in på programmet

När du loggar in programmatiskt skickar du katalog-ID:t (klient- och klient-ID:t) i din autentiseringsbegäran. Du behöver också ett certifikat eller en autentiseringsnyckel. Så här hämtar du katalog-ID och program-ID:

- Öppna startsidan för administrationscentret för Microsoft Entra.

- Bläddra till Entra ID>Appregistreringar och välj sedan ditt program.

- På appens översiktssida kopierar du värdet för katalog-ID (klientorganisation) och lagrar det i programkoden.

- Kopiera värdet för program-ID :t (klient) och lagra det i programkoden.

Konfigurera autentisering

Det finns två typer av autentisering för tjänsthuvudnamn: lösenordsbaserad autentisering (programhemlighet) och certifikatbaserad autentisering. Vi rekommenderar att du använder ett betrott certifikat som utfärdats av en certifikatutfärdare, men du kan också skapa en programhemlighet eller skapa ett självsignerat certifikat för testning.

Alternativ 1 (rekommenderas): Ladda upp ett betrott certifikat som utfärdats av en certifikatutfärdare

Så här laddar du upp certifikatfilen:

- Bläddra till Entra ID>Appregistreringar och välj sedan ditt program.

- Välj Certifikat och hemligheter.

- Välj Certifikat, välj sedan Ladda upp certifikat och välj sedan certifikatfilen som ska laddas upp.

- Välj Lägg till. När certifikatet har laddats upp visas tumavtrycket, startdatumet och förfallovärdet.

När du har registrerat certifikatet med ditt program i programregistreringsportalen aktiverar du den konfidentiella klientprogramkoden för att använda certifikatet.

Alternativ 2: Endast testning: Skapa och ladda upp ett självsignerat certifikat

Du kan också skapa ett självsignerat certifikat endast i testsyfte. Om du vill skapa ett självsignerat certifikat öppnar du Windows PowerShell och kör New-SelfSignedCertificate med följande parametrar för att skapa certifikatet i användarcertifikatarkivet på datorn:

$cert=New-SelfSignedCertificate -Subject "CN=DaemonConsoleCert" -CertStoreLocation "Cert:\CurrentUser\My" -KeyExportPolicy Exportable -KeySpec Signature

Exportera det här certifikatet till en fil med mmc-snapin-modulen Hantera användarcertifikat som är tillgänglig från Windows Kontrollpanel.

- Välj Kör på Start-menyn och ange sedan certmgr.msc. Verktyget Certifikathanteraren för den aktuella användaren visas.

- Om du vill visa dina certifikat under Certifikat – Aktuell användare i den vänstra rutan expanderar du katalogen Personlig .

- Högerklicka på certifikatet du skapade och välj Alla uppgifter–>Exportera.

- Följ guiden Certifikatexport.

Så här laddar du upp certifikatet:

- Bläddra till Entra ID>Appregistreringar och välj sedan ditt program.

- Välj Certifikat och hemligheter.

- Välj Certifikat, välj sedan Ladda upp certifikat och välj sedan certifikatet (ett befintligt certifikat eller det självsignerade certifikatet som du exporterade).

- Välj Lägg till.

När du har registrerat certifikatet med ditt program i programregistreringsportalen aktiverar du den konfidentiella klientprogramkoden för att använda certifikatet.

Alternativ 3: Skapa en ny klienthemlighet

Om du väljer att inte använda ett certifikat kan du skapa en ny klienthemlighet.

- Bläddra till Entra ID>Appregistreringar och välj sedan ditt program.

- Välj Certifikat och hemligheter.

- Välj Klienthemligheter och välj sedan Ny klienthemlighet.

- Tillhandahåll beskrivning av och varaktighet för hemligheten.

- Välj Lägg till.

När du har sparat klienthemligheten visas värdet för klienthemligheten. Detta visas bara en gång, så kopiera det här värdet och lagra det där programmet kan hämta det, vanligtvis där programmet behåller värden som clientId, eller authority i källkoden. Du anger det hemliga värdet tillsammans med programmets klient-ID för att logga in som programmet.

Konfigurera åtkomstprinciper för resurser

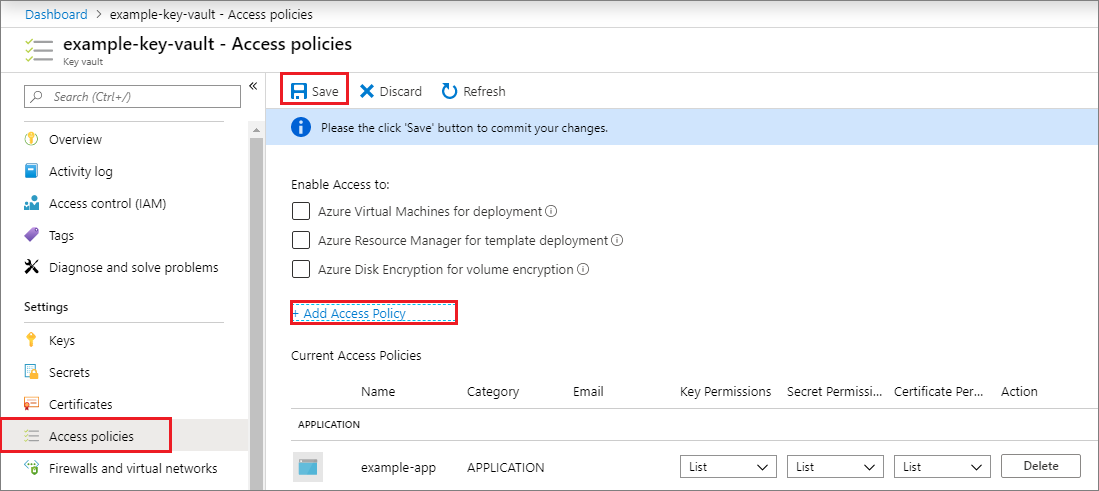

Du kan behöva konfigurera extra behörigheter för resurser som programmet behöver åtkomst till. Du måste till exempel även uppdatera åtkomstprinciperna för ett nyckelvalv för att ge ditt program åtkomst till nycklar, hemligheter eller certifikat.

Så här konfigurerar du åtkomstprinciper:

Logga in på Azure-portalen.

Välj ditt nyckelvalv och välj Åtkomstprinciper.

Välj Lägg till åtkomstprincip och välj sedan de nyckel-, hemlighets- och certifikatbehörigheter som du vill bevilja ditt program. Välj tjänstens huvudnamn som du skapade tidigare.

Välj Lägg till för att lägga till åtkomstprincipen och välj sedan Spara.

Relaterat innehåll

- Lär dig hur du använder Azure PowerShell eller Azure CLI för att skapa ett huvudnamn för tjänsten.

- Mer information om hur du anger säkerhetsprinciper finns i Rollbaserad åtkomstkontroll i Azure (Azure RBAC).

- En lista över tillgängliga åtgärder som kan beviljas eller nekas användare finns i Åtgärder för Azure Resource Manager-resursprovider.

- Information om hur du arbetar med appregistreringar med hjälp av Microsoft Graph finns i api-referensen för program .