Så här fungerar det: Enhetsregistrering

Enhetsregistrering är en förutsättning för molnbaserad autentisering. Enheter är vanligtvis Microsoft Entra-ID eller Microsoft Entra-hybridanslutningar för att slutföra enhetsregistreringen. Den här artikeln innehåller information om hur Microsoft Entra-anslutning och Microsoft Entra-hybridanslutning fungerar i hanterade och federerade miljöer. Mer information om hur Microsoft Entra-autentisering fungerar på dessa enheter finns i artikeln Primära uppdateringstoken.

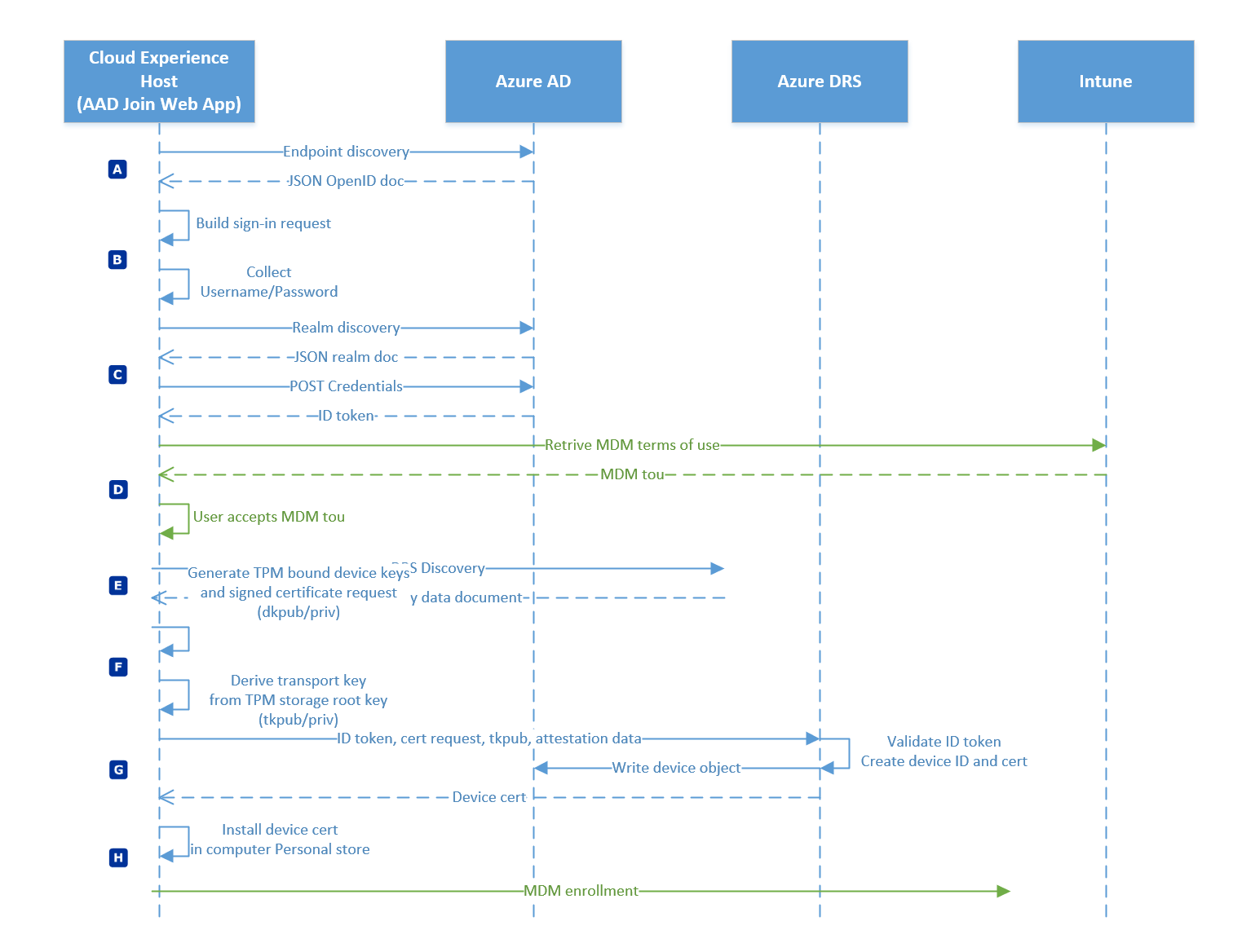

Microsoft Entra är anslutet i hanterade miljöer

| Fas | beskrivning |

|---|---|

| A | Det vanligaste sättet för Microsoft Entra-anslutna enheter att registrera sig är under den färdiga upplevelsen (OOBE) där den läser in Microsoft Entra-anslutningswebbprogrammet i CXH-programmet (Cloud Experience Host). Programmet skickar en GET-begäran till Microsoft Entra OpenID-konfigurationsslutpunkten för att identifiera auktoriseringsslutpunkter. Microsoft Entra ID returnerar OpenID-konfigurationen, som innehåller auktoriseringsslutpunkterna, till programmet som JSON-dokument. |

| F | Programmet skapar en inloggningsbegäran för auktoriseringsslutpunkten och samlar in användarautentiseringsuppgifter. |

| C | När användaren har fått sitt användarhuvudnamn (UPN) skickar programmet en GET-begäran till Microsoft Entra-ID för att identifiera motsvarande sfärinformation för användaren. Den här informationen avgör om miljön hanteras eller federeras. Microsoft Entra-ID returnerar informationen i ett JSON-objekt. Programmet avgör att miljön hanteras (ej hanterad). Det sista steget i den här fasen är att programmet skapar en autentiseringsbuffert och om det är i OOBE cachelagrar det tillfälligt för automatisk inloggning i slutet av OOBE. Programmet posts autentiseringsuppgifterna till Microsoft Entra ID där de verifieras. Microsoft Entra ID returnerar en ID-token med anspråk. |

| D | Programmet söker efter användningsvillkor för hantering av mobila enheter (MDM) (det mdm_tou_url anspråket). Om det finns hämtar programmet användningsvillkoren från anspråkets värde, presenterar innehållet för användaren och väntar på att användaren ska acceptera användningsvillkoren. Det här steget är valfritt och hoppas över om anspråket inte finns eller om anspråksvärdet är tomt. |

| E | Programmet skickar en begäran om identifiering av enhetsregistrering till Azure Device Registration Service (DRS). Azure DRS returnerar ett identifieringsdatadokument som returnerar klientspecifika URI:er för att slutföra enhetsregistreringen. |

| F | Programmet skapar TPM-bundna (föredragna) RSA 2048-bitars nyckelpar som kallas enhetsnyckeln (dkpub/dkpriv). Programmet skapar en certifikatbegäran med dkpub och den offentliga nyckeln och signerar certifikatbegäran med hjälp av dkpriv. Därefter härleder programmet det andra nyckelparet från TPM:s lagringsrotnyckel. Den här nyckeln är transportnyckeln (tkpub/tkpriv). |

| G | Programmet skickar en begäran om enhetsregistrering till Azure DRS som innehåller ID-token, certifikatbegäran, tkpub och attesteringsdata. Azure DRS verifierar ID-token, skapar ett enhets-ID och skapar ett certifikat baserat på den inkluderade certifikatbegäran. Azure DRS skriver sedan ett enhetsobjekt i Microsoft Entra-ID och skickar enhets-ID:t och enhetscertifikatet till klienten. |

| H | Enhetsregistreringen slutförs genom att ta emot enhets-ID:t och enhetscertifikatet från Azure DRS. Enhets-ID:t sparas för framtida referens (kan visas från dsregcmd.exe /status) och enhetscertifikatet installeras i datorns personliga arkiv. När enhetsregistreringen är klar fortsätter processen med MDM-registrering. |

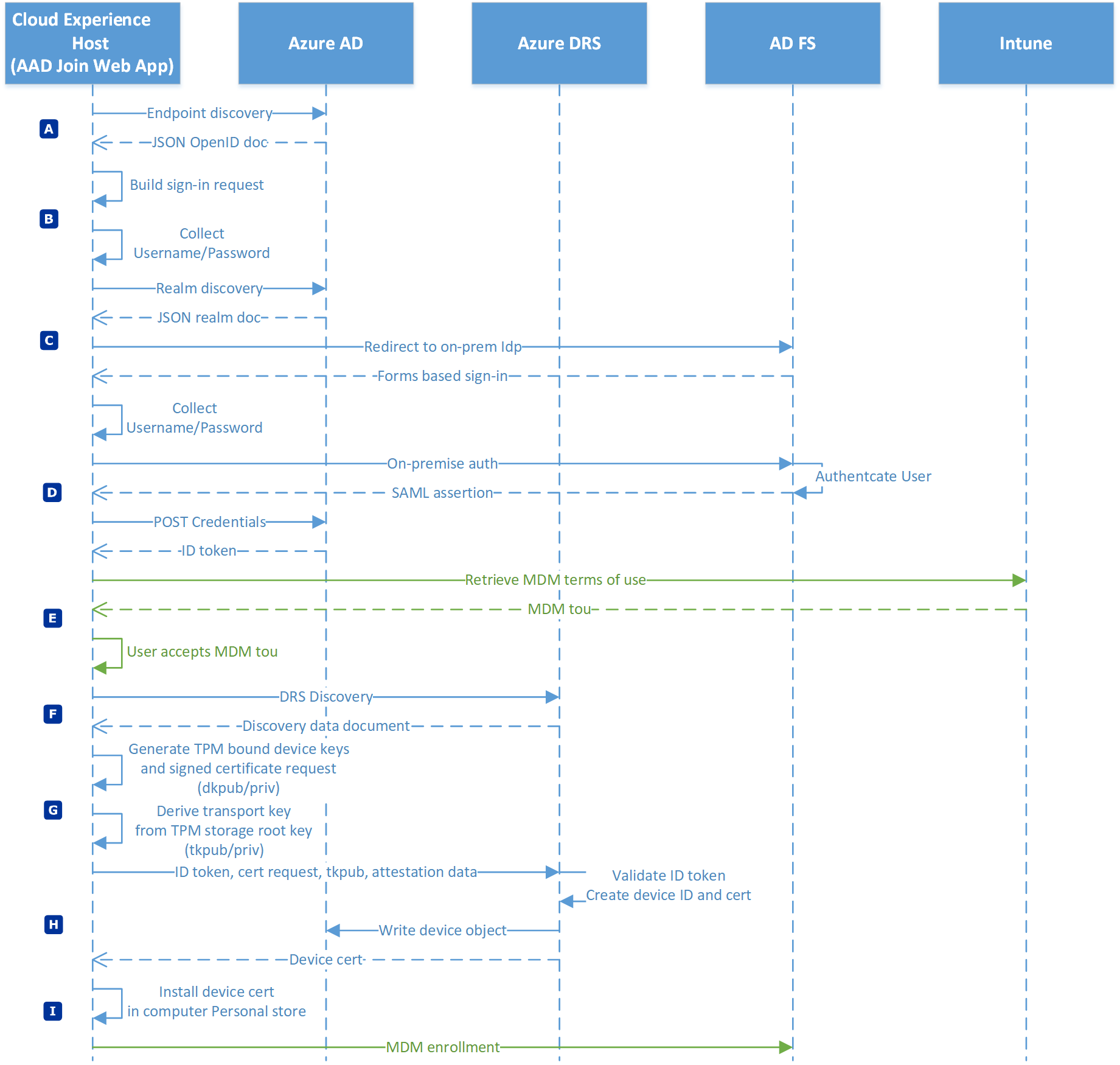

Microsoft Entra-ansluten i federerade miljöer

| Fas | beskrivning |

|---|---|

| A | Det vanligaste sättet för Microsoft Entra-anslutna enheter att registrera sig är under den färdiga upplevelsen (OOBE) där den läser in Microsoft Entra-anslutningswebbprogrammet i CXH-programmet (Cloud Experience Host). Programmet skickar en GET-begäran till Microsoft Entra OpenID-konfigurationsslutpunkten för att identifiera auktoriseringsslutpunkter. Microsoft Entra ID returnerar OpenID-konfigurationen, som innehåller auktoriseringsslutpunkterna, till programmet som JSON-dokument. |

| F | Programmet skapar en inloggningsbegäran för auktoriseringsslutpunkten och samlar in användarautentiseringsuppgifter. |

| C | När användaren har fått sitt användarnamn (i UPN-format) skickar programmet en GET-begäran till Microsoft Entra-ID för att identifiera motsvarande sfärinformation för användaren. Den här informationen avgör om miljön hanteras eller federeras. Microsoft Entra-ID returnerar informationen i ett JSON-objekt. Programmet avgör att miljön är federerad. Programmet omdirigeras till AuthURL-värdet (lokal STS-inloggningssida) i det returnerade JSON-sfärobjektet. Programmet samlar in autentiseringsuppgifter via STS-webbsidan. |

| D | Programmet POSTar autentiseringsuppgifterna till den lokala STS:en, vilket kan kräva extra autentiseringsfaktorer. Den lokala STS:en autentiserar användaren och returnerar en token. Programmet POSTs token till Microsoft Entra ID för autentisering. Microsoft Entra-ID verifierar token och returnerar en ID-token med anspråk. |

| E | Programmet söker efter MDM-användningsvillkor (det mdm_tou_url anspråket). Om det finns hämtar programmet användningsvillkoren från anspråkets värde, presenterar innehållet för användaren och väntar på att användaren ska acceptera användningsvillkoren. Det här steget är valfritt och hoppas över om anspråket inte finns eller om anspråksvärdet är tomt. |

| F | Programmet skickar en begäran om identifiering av enhetsregistrering till Azure Device Registration Service (DRS). Azure DRS returnerar ett identifieringsdatadokument som returnerar klientspecifika URI:er för att slutföra enhetsregistreringen. |

| G | Programmet skapar TPM-bundna (föredragna) RSA 2048-bitars nyckelpar som kallas enhetsnyckeln (dkpub/dkpriv). Programmet skapar en certifikatbegäran med dkpub och den offentliga nyckeln och signerar certifikatbegäran med hjälp av dkpriv. Därefter härleder programmet det andra nyckelparet från TPM:s lagringsrotnyckel. Den här nyckeln är transportnyckeln (tkpub/tkpriv). |

| H | Programmet skickar en begäran om enhetsregistrering till Azure DRS som innehåller ID-token, certifikatbegäran, tkpub och attesteringsdata. Azure DRS verifierar ID-token, skapar ett enhets-ID och skapar ett certifikat baserat på den inkluderade certifikatbegäran. Azure DRS skriver sedan ett enhetsobjekt i Microsoft Entra-ID och skickar enhets-ID:t och enhetscertifikatet till klienten. |

| I | Enhetsregistreringen slutförs genom att ta emot enhets-ID:t och enhetscertifikatet från Azure DRS. Enhets-ID:t sparas för framtida referens (kan visas från dsregcmd.exe /status) och enhetscertifikatet installeras i datorns personliga arkiv. När enhetsregistreringen är klar fortsätter processen med MDM-registrering. |

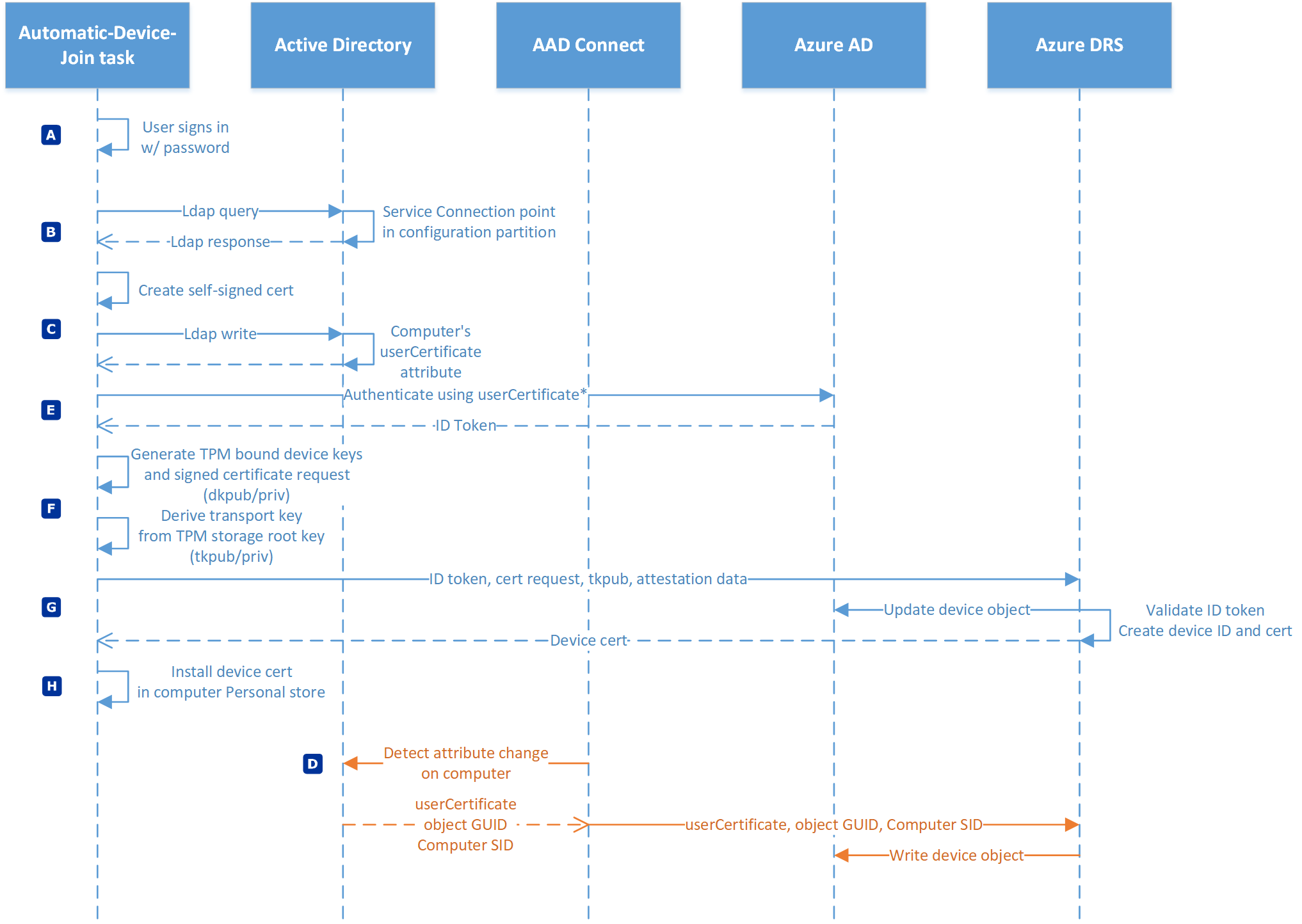

Microsoft Entra-hybridanslutning i hanterade miljöer

| Fas | beskrivning |

|---|---|

| A | Användaren loggar in på en domänansluten Windows 10- eller senare dator med domänautentiseringsuppgifter. Den här autentiseringsuppgiften kan vara användarnamn och lösenord eller smartkortautentisering. Användarens inloggning utlöser aktiviteten Automatisk enhetsanslutning. Aktiviteterna Automatisk enhetsanslutning utlöses vid domänanslutning och görs om varje timme. Det beror inte bara på användarens inloggning. |

| F | Uppgiften frågar Active Directory med hjälp av LDAP-protokollet för nyckelordsattributet på tjänstanslutningspunkten som lagras i konfigurationspartitionen i Active Directory (CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=corp,DC=contoso,DC=com). Värdet som returneras i nyckelordsattributet avgör om enhetsregistrering dirigeras till Azure Device Registration Service (DRS) eller den företagsenhetsregistreringstjänst som finns lokalt. |

| C | För den hanterade miljön skapar uppgiften en inledande autentiseringsautentiseringsuppgift i form av ett självsignerat certifikat. Uppgiften skriver certifikatet till attributet userCertificate på datorobjektet i Active Directory med LDAP. |

| D | Datorn kan inte autentisera till Azure DRS förrän ett enhetsobjekt som representerar datorn som innehåller certifikatet på attributet userCertificate har skapats i Microsoft Entra-ID. Microsoft Entra Anslut identifierar en attributändring. I nästa synkroniseringscykel skickar Microsoft Entra Anslut userCertificate, object GUID och dator-SID till Azure DRS. Azure DRS använder attributinformationen för att skapa ett enhetsobjekt i Microsoft Entra-ID. |

| E | Aktiviteten Automatisk enhetsanslutning utlöses med varje användares inloggning eller varje timme och försöker autentisera datorn till Microsoft Entra-ID med motsvarande privata nyckel för den offentliga nyckeln i attributet userCertificate. Microsoft Entra autentiserar datorn och utfärdar en ID-token till datorn. |

| F | Uppgiften skapar TPM-bundna (föredragna) RSA 2048-bitars nyckelpar som kallas enhetsnyckeln (dkpub/dkpriv). Programmet skapar en certifikatbegäran med dkpub och den offentliga nyckeln och signerar certifikatbegäran med hjälp av dkpriv. Därefter härleder programmet det andra nyckelparet från TPM:s lagringsrotnyckel. Den här nyckeln är transportnyckeln (tkpub/tkpriv). |

| G | Uppgiften skickar en begäran om enhetsregistrering till Azure DRS som innehåller ID-token, certifikatbegäran, tkpub och attesteringsdata. Azure DRS verifierar ID-token, skapar ett enhets-ID och skapar ett certifikat baserat på den inkluderade certifikatbegäran. Azure DRS uppdaterar sedan enhetsobjektet i Microsoft Entra-ID:t och skickar enhets-ID:t och enhetscertifikatet till klienten. |

| H | Enhetsregistreringen slutförs genom att ta emot enhets-ID:t och enhetscertifikatet från Azure DRS. Enhets-ID:t sparas för framtida referens (kan visas från dsregcmd.exe /status) och enhetscertifikatet installeras i datorns personliga arkiv. När enhetsregistreringen är klar avslutas uppgiften. |

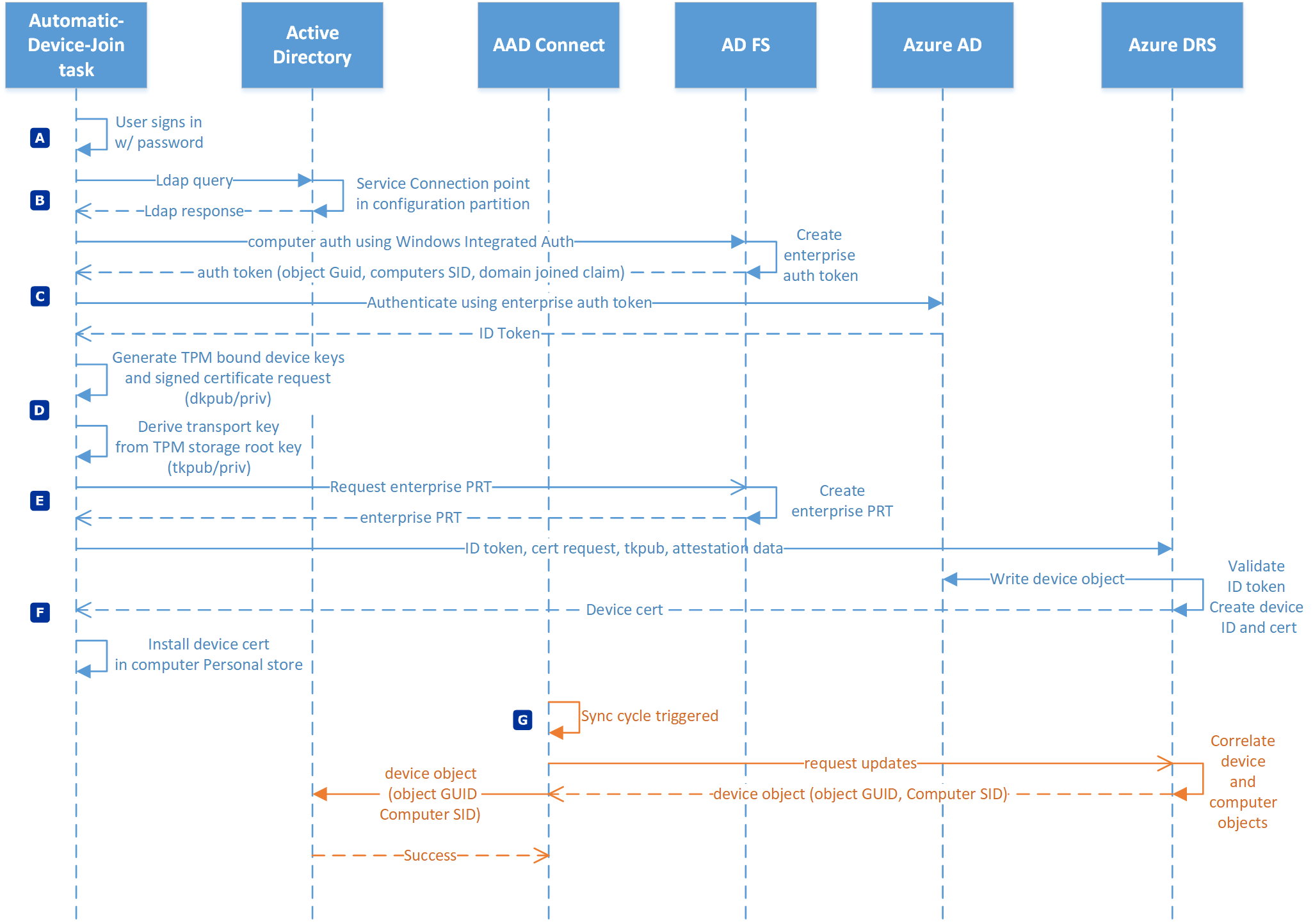

Microsoft Entra-hybridanslutning i federerade miljöer

| Fas | beskrivning |

|---|---|

| A | Användaren loggar in på en domänansluten Windows 10- eller senare dator med domänautentiseringsuppgifter. Den här autentiseringsuppgiften kan vara användarnamn och lösenord eller smartkortautentisering. Användarens inloggning utlöser aktiviteten Automatisk enhetsanslutning. Aktiviteterna Automatisk enhetsanslutning utlöses vid domänanslutning och görs om varje timme. Det beror inte bara på användarens inloggning. |

| F | Uppgiften frågar Active Directory med hjälp av LDAP-protokollet för nyckelordsattributet på tjänstanslutningspunkten som lagras i konfigurationspartitionen i Active Directory (CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=corp,DC=contoso,DC=com). Värdet som returneras i nyckelordsattributet avgör om enhetsregistrering dirigeras till Azure Device Registration Service (DRS) eller den företagsenhetsregistreringstjänst som finns lokalt. |

| C | För federerade miljöer autentiserar datorn slutpunkten för företagsregistrering med windowsintegrerad autentisering. Registreringstjänsten för företagsenheter skapar och returnerar en token som innehåller anspråk för objektets GUID, dator-SID och domänanslutna tillstånd. Uppgiften skickar token och anspråk till Microsoft Entra-ID där de verifieras. Microsoft Entra-ID returnerar en ID-token till den aktivitet som körs. |

| D | Programmet skapar TPM-bundna (föredragna) RSA 2048-bitars nyckelpar som kallas enhetsnyckeln (dkpub/dkpriv). Programmet skapar en certifikatbegäran med dkpub och den offentliga nyckeln och signerar certifikatbegäran med hjälp av dkpriv. Därefter härleder programmet det andra nyckelparet från TPM:s lagringsrotnyckel. Den här nyckeln är transportnyckeln (tkpub/tkpriv). |

| E | För att tillhandahålla enkel inloggning för lokalt federerat program begär uppgiften en företags-PRT från den lokala STS:en. Windows Server 2016 som kör Active Directory Federation Services (AD FS)-rollen verifierar begäran och returnerar den aktivitet som körs. |

| F | Uppgiften skickar en begäran om enhetsregistrering till Azure DRS som innehåller ID-token, certifikatbegäran, tkpub och attesteringsdata. Azure DRS verifierar ID-token, skapar ett enhets-ID och skapar ett certifikat baserat på den inkluderade certifikatbegäran. Azure DRS skriver sedan ett enhetsobjekt i Microsoft Entra-ID och skickar enhets-ID:t och enhetscertifikatet till klienten. Enhetsregistreringen slutförs genom att ta emot enhets-ID:t och enhetscertifikatet från Azure DRS. Enhets-ID:t sparas för framtida referens (kan visas från dsregcmd.exe /status) och enhetscertifikatet installeras i datorns personliga arkiv. När enhetsregistreringen är klar avslutas uppgiften. |

| G | Om Microsoft Entra Anslut tillbakaskrivning av enheter är aktiverat begär Microsoft Entra Anslut uppdateringar från Microsoft Entra-ID vid nästa synkroniseringscykel (tillbakaskrivning av enheter krävs för hybriddistribution med certifikatförtroende). Microsoft Entra-ID korrelerar enhetsobjektet med ett matchande synkroniserat datorobjekt. Microsoft Entra Anslut tar emot enhetsobjektet som innehåller objektets GUID och dator-SID och skriver enhetsobjektet till Active Directory. |

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för