Standardinställningar för säkerhet i Microsoft Entra-ID

Säkerhetsstandarder gör det enklare att skydda din organisation från identitetsrelaterade attacker som lösenordsspray, återspelning och nätfiske som är vanliga i dagens miljöer.

Microsoft gör dessa förkonfigurerade säkerhetsinställningar tillgängliga för alla eftersom vi vet att det kan vara svårt att hantera säkerheten. Baserat på våra lärdomar stoppas mer än 99,9 % av dessa vanliga identitetsrelaterade attacker med hjälp av multifaktorautentisering och blockering av äldre autentisering. Vårt mål är att säkerställa att alla organisationer har minst en grundläggande säkerhetsnivå aktiverad utan extra kostnad.

Dessa grundläggande kontroller omfattar:

- Kräva att alla användare registrerar sig för multifaktorautentisering

- Kräva att administratörer utför multifaktorautentisering

- Kräva att användare utför multifaktorautentisering vid behov

- Blockera äldre autentiseringsprotokoll

- Skydda privilegierade aktiviteter som åtkomst till Azure Portal

Vem är det för?

- Organisationer som vill öka sin säkerhetsstatus, men som inte vet hur eller var de ska börja.

- Organisationer som använder den kostnadsfria nivån för Microsoft Entra ID-licensiering.

Vem ska använda villkorsstyrd åtkomst?

- Om du är en organisation med Microsoft Entra ID P1- eller P2-licenser är säkerhetsstandarder förmodligen inte rätt för dig.

- Om din organisation har komplexa säkerhetskrav bör du överväga villkorsstyrd åtkomst.

Aktivera standardinställningar för säkerhet

Om din klientorganisation skapades den 22 oktober 2019 eller senare kan säkerhetsstandarder vara aktiverade i klientorganisationen. För att skydda alla våra användare distribueras säkerhetsstandarder till alla nya klienter när de skapas.

För att skydda organisationer arbetar vi alltid med att förbättra säkerheten för Microsoft-kontotjänster. Som en del av det här skyddet meddelas kunderna regelbundet om automatisk aktivering av standardinställningarna för säkerhet om de:

- Har inga principer för villkorsstyrd åtkomst

- Har inte premiumlicenser

- Använder inte aktivt äldre autentiseringsklienter

När den här inställningen har aktiverats måste alla användare i organisationen registrera sig för multifaktorautentisering. För att undvika förvirring kan du läsa det e-postmeddelande som du fick och du kan också inaktivera standardinställningar för säkerhet när det har aktiverats.

Om du vill konfigurera standardinställningar för säkerhet i din katalog måste du tilldelas minst rollen Säkerhetsadministratör . Som standard tilldelas det första kontot i en katalog en högre privilegierad roll som kallas global administratör.

Så här aktiverar du standardinställningar för säkerhet:

- Logga in på administrationscentret för Microsoft Entra som minst säkerhetsadministratör.

- Bläddra till Egenskaper för identitetsöversikt>>.

- Välj Hantera standardinställningar för säkerhet.

- Ange Standardinställningar för Säkerhet till Aktiverad.

- Välj Spara.

Återkalla aktiva token

Som en del av aktivering av standardinställningar för säkerhet bör administratörer återkalla alla befintliga token för att kräva att alla användare registrerar sig för multifaktorautentisering. Den här återkallelsehändelsen tvingar tidigare autentiserade användare att autentisera och registrera sig för multifaktorautentisering. Den här uppgiften kan utföras med powershell-cmdleten Revoke-AzureADUserAllRefreshToken .

Framtvingade säkerhetsprinciper

Kräv att alla användare registrerar sig för Microsoft Entra multifaktorautentisering

Not

Från och med den 29 juli 2024 kanske nya klienter inte har 14-dagars respitperiod för användare att registrera sig för MFA. Vi gör den här ändringen för att minska risken för att kontot komprometteras under 14-dagarsfönstret, eftersom MFA kan blockera över 99,2 % av identitetsbaserade attacker.

Alla användare har 14 dagar på sig att registrera sig med hjälp av Microsoft Authenticator-appen eller någon app som stöder OATH TOTP. När de 14 dagarna har passerat kan användaren inte logga in förrän registreringen har slutförts. En användares 14-dagarsperiod börjar efter den första lyckade interaktiva inloggningen efter aktivering av standardinställningar för säkerhet.

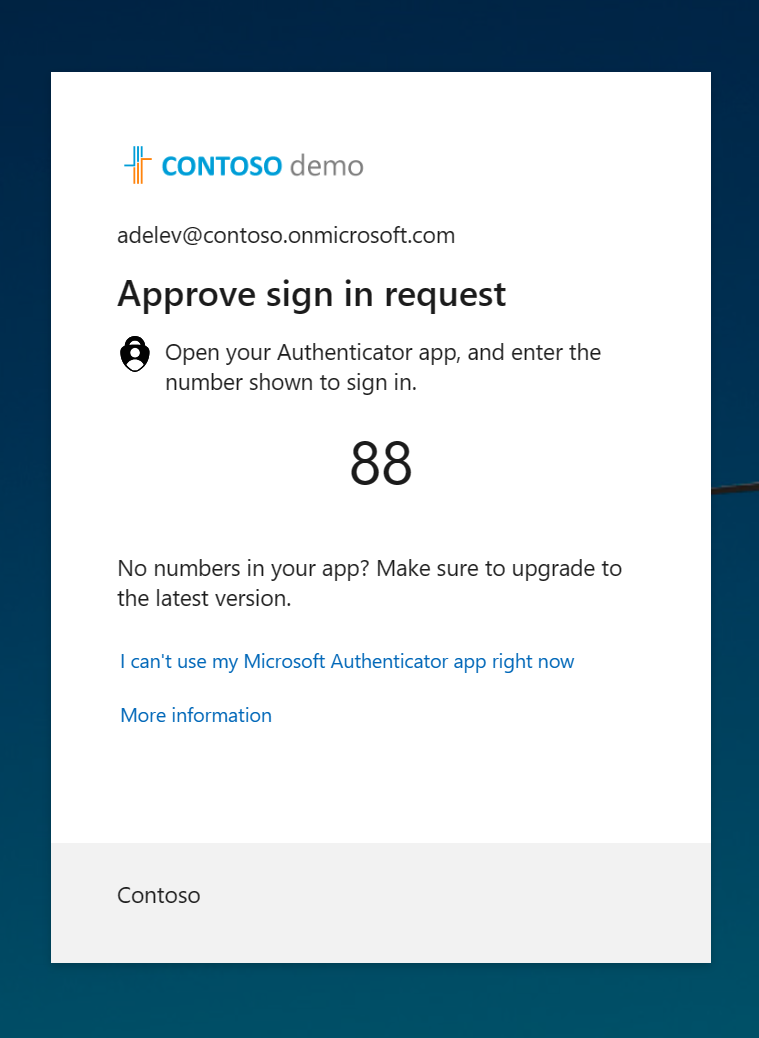

När användare loggar in och uppmanas att utföra multifaktorautentisering ser de en skärm som ger dem ett nummer att ange i Microsoft Authenticator-appen. Det här måttet hjälper till att förhindra att användare faller för MFA-trötthetsattacker.

Kräv att administratörer utför multifaktorautentisering

Administratörer har ökad åtkomst till din miljö. På grund av den makt dessa mycket privilegierade konton har bör du behandla dem med särskild försiktighet. En vanlig metod för att förbättra skyddet av privilegierade konton är att kräva en starkare form av kontoverifiering för inloggning, som att kräva multifaktorautentisering.

Dricks

Rekommendationer för dina administratörer:

- Se till att alla administratörer loggar in när de har aktiverat standardinställningar för säkerhet så att de kan registrera sig för autentiseringsmetoder.

- Ha separata konton för administrations- och standardproduktivitetsuppgifter för att avsevärt minska antalet gånger som dina administratörer uppmanas att använda MFA.

När registreringen är klar måste följande administratörsroller utföra multifaktorautentisering varje gång de loggar in:

- Global administratör

- Programadministratör

- Autentiseringsadministratör

- Faktureringsadministratör

- Molnprogramadministratör

- Administratör för villkorsstyrd åtkomst

- Exchange-administratör

- Supportadministratör

- Lösenordsadministratör

- Administratör för privilegierad autentisering

- Privilegierad rolladministratör

- Säkerhetsadministratör

- SharePoint-administratör

- Användaradministratör

- Administratör för autentiseringsprincip

- Administratör för identitetsstyrning

Kräv att användare utför multifaktorautentisering vid behov

Vi tenderar att tro att administratörskonton är de enda konton som behöver extra autentiseringsnivåer. Administratörer har bred åtkomst till känslig information och kan göra ändringar i prenumerationsomfattande inställningar. Men angripare riktar ofta in sig på slutanvändare.

När dessa angripare har fått åtkomst kan de begära åtkomst till privilegierad information för den ursprungliga kontoinnehavaren. De kan till och med ladda ned hela katalogen för att utföra en nätfiskeattack mot hela organisationen.

En vanlig metod för att förbättra skyddet för alla användare är att kräva en starkare form av kontoverifiering, till exempel multifaktorautentisering, för alla. När användarna har slutfört registreringen uppmanas de att göra en ny autentisering när det behövs. Microsoft bestämmer när en användare uppmanas till multifaktorautentisering, baserat på faktorer som plats, enhet, roll och uppgift. Den här funktionen skyddar alla registrerade program, inklusive SaaS-program.

Not

Om det gäller B2B-direktanslutningsanvändare måste alla krav på multifaktorautentisering från säkerhetsstandarder som aktiveras i resursklientorganisationen uppfyllas, inklusive registrering av multifaktorautentisering av direktanslutningsanvändaren i deras hemklientorganisation.

Blockera äldre autentiseringsprotokoll

För att ge användarna enkel åtkomst till dina molnappar stöder vi olika autentiseringsprotokoll, inklusive äldre autentisering. Äldre autentisering är en term som refererar till en autentiseringsbegäran som görs av:

- Klienter som inte använder modern autentisering (till exempel en Office 2010-klient)

- Alla klienter som använder äldre e-postprotokoll som IMAP, SMTP eller POP3

I dag kommer de flesta komprometterande inloggningsförsök från äldre autentisering. Äldre autentisering stöder inte multifaktorautentisering. Även om du har en princip för multifaktorautentisering aktiverad i din katalog kan en angripare autentisera med hjälp av ett äldre protokoll och kringgå multifaktorautentisering.

När standardinställningarna för säkerhet har aktiverats i klientorganisationen blockeras alla autentiseringsbegäranden som görs av ett äldre protokoll. Standardinställningar för säkerhet blockerar grundläggande Exchange Active Sync-autentisering.

Varning

Innan du aktiverar standardinställningar för säkerhet kontrollerar du att dina administratörer inte använder äldre autentiseringsprotokoll. Mer information finns i Flytta från äldre autentisering.

Skydda privilegierade aktiviteter som åtkomst till Azure Portal

Organisationer använder olika Azure-tjänster som hanteras via Azure Resource Manager-API:et, inklusive:

- Azure Portal

- Administrationscenter för Microsoft Entra

- Azure PowerShell

- Azure CLI

Att använda Azure Resource Manager för att hantera dina tjänster är en mycket privilegierad åtgärd. Azure Resource Manager kan ändra klientomfattande konfigurationer, till exempel tjänstinställningar och prenumerationsfakturering. Enfaktorautentisering är sårbart för olika attacker som nätfiske och lösenordsspray.

Det är viktigt att verifiera identiteten för användare som vill komma åt Azure Resource Manager och uppdatera konfigurationer. Du verifierar deras identitet genom att kräva mer autentisering innan du tillåter åtkomst.

När du har aktiverat standardinställningar för säkerhet i klientorganisationen måste alla användare som har åtkomst till följande tjänster slutföra multifaktorautentisering:

- Azure Portal

- Administrationscenter för Microsoft Entra

- Azure PowerShell

- Azure CLI

Den här principen gäller för alla användare som har åtkomst till Azure Resource Manager-tjänster, oavsett om de är administratör eller användare. Den här principen gäller för Azure Resource Manager-API:er, till exempel åtkomst till din prenumeration, virtuella datorer, lagringskonton och så vidare. Den här principen innehåller inte Microsoft Entra-ID eller Microsoft Graph.

Not

Exchange Online-klientorganisationer före 2017 har modern autentisering inaktiverad som standard. För att undvika möjligheten till en inloggningsloop när du autentiserar via dessa klienter måste du aktivera modern autentisering.

Not

Microsoft Entra Connect-synkroniseringskontot undantas från säkerhetsstandarder och uppmanas inte att registrera sig för eller utföra multifaktorautentisering. Organisationer bör inte använda det här kontot i andra syften.

Distributionsöverväganden

Förbereda dina användare

Det är viktigt att informera användarna om kommande ändringar, registreringskrav och eventuella nödvändiga användaråtgärder. Vi tillhandahåller kommunikationsmallar och användardokumentation för att förbereda användarna för den nya upplevelsen och för att säkerställa en lyckad distribution. Skicka användare till https://myprofile.microsoft.com för att registrera sig genom att välja länken Säkerhetsinformation på den sidan.

Autentiseringsmetoder

Standardinställningar för säkerhet som användare måste registrera sig för och använda multifaktorautentisering med hjälp av Microsoft Authenticator-appen med hjälp av meddelanden. Användare kan använda verifieringskoder från Microsoft Authenticator-appen men kan bara registrera sig med hjälp av meddelandealternativet. Användare kan också använda valfritt program från tredje part med OATH TOTP för att generera koder.

Varning

Inaktivera inte metoder för din organisation om du använder säkerhetsstandarder. Inaktivering av metoder kan leda till att du låser dig ute från din klientorganisation. Lämna alla metoder tillgängliga för användare som är aktiverade i MFA-tjänstinställningsportalen.

B2B-användare

Alla B2B-gästanvändare eller B2B-direktanslutna användare som kommer åt din katalog behandlas på samma sätt som organisationens användare.

Inaktiverad MFA-status

Om din organisation är en tidigare användare av per användarbaserad multifaktorautentisering ska du inte oroa dig för att inte se användare med statusen Aktiverad eller Framtvingad om du tittar på sidan status för multifaktorautentisering. Inaktiverad är lämplig status för användare som använder standardinställningar för säkerhet eller villkorsstyrd åtkomstbaserad multifaktorautentisering.

Inaktivera standardinställningar för säkerhet

Organisationer som väljer att implementera principer för villkorsstyrd åtkomst som ersätter standardinställningar för säkerhet måste inaktivera standardinställningar för säkerhet.

Så här inaktiverar du standardinställningar för säkerhet i din katalog:

- Logga in på administrationscentret för Microsoft Entra som minst säkerhetsadministratör.

- Bläddra till Egenskaper för identitetsöversikt>>.

- Välj Hantera standardinställningar för säkerhet.

- Ange Standardinställningar för Säkerhet till Inaktiverad (rekommenderas inte).

- Välj Spara.

Flytta från standardinställningar för säkerhet till villkorlig åtkomst

Även om säkerhetsstandardvärden är en bra baslinje för att starta din säkerhetsstatus från, tillåter de inte den anpassning som många organisationer behöver. Principer för villkorsstyrd åtkomst ger ett komplett utbud av anpassningar som mer komplexa organisationer behöver.

| Standardinställningar för säkerhet | Villkorlig åtkomst | |

|---|---|---|

| Nödvändiga licenser | Ingen | Minst Microsoft Entra ID P1 |

| Kundanpassning | Ingen anpassning (på eller av) | Helt anpassningsbar |

| Aktiverad av | Microsoft eller administratör | Administratör |

| Komplexitet | Enkelt att använda | Helt anpassningsbart baserat på dina krav |

Rekommenderade steg när du flyttar från standardinställningar för säkerhet

Organisationer som vill testa funktionerna i villkorlig åtkomst kan registrera sig för en kostnadsfri utvärderingsversion för att komma igång.

När administratörer har inaktiverat standardinställningar för säkerhet bör organisationer omedelbart aktivera principer för villkorsstyrd åtkomst för att skydda sin organisation. Dessa principer bör innehålla minst dessa principer i kategorin säkra grunder för mallar för villkorsstyrd åtkomst. Organisationer med Microsoft Entra ID P2-licenser som innehåller Microsoft Entra ID Protection kan utöka listan till att omfatta användare och logga in riskbaserade principer för att ytterligare stärka deras hållning.

Microsoft rekommenderar att organisationer har två molnbaserade konton för nödåtkomst permanent tilldelade rollen Global administratör . Dessa konton är mycket privilegierade och tilldelas inte till specifika individer. Kontona är begränsade till nödsituations- eller "break glass"-scenarier där normala konton inte kan användas eller alla andra administratörer av misstag är utelåst. Dessa konton bör skapas enligt rekommendationerna för kontot för nödåtkomst.

Nästa steg

- Blogg: Introduktion till standardinställningar för säkerhet

- Mer information om licensiering finns på prissidan för Microsoft Entra.