Inloggningsalternativ för Microsoft Entra Anslut användare

Med Microsoft Entra Anslut kan användarna logga in på både molnresurser och lokala resurser med samma lösenord. Den här artikeln beskriver viktiga begrepp för varje identitetsmodell som hjälper dig att välja den identitet som du vill använda för att logga in på Microsoft Entra-ID.

Om du redan är bekant med Microsoft Entra-identitetsmodellen och vill veta mer om en specifik metod kan du läsa lämplig länk:

- Synkronisering av lösenordshash med sömlös enkel inloggning (SSO)

- Direktautentisering med sömlös enkel inloggning (SSO)

- Federerad enkel inloggning (med Active Directory Federation Services (AD FS) (AD FS))

- Federation med PingFederate

Kommentar

Det är viktigt att komma ihåg att du genom att konfigurera federation för Microsoft Entra-ID upprättar förtroende mellan din Microsoft Entra-klientorganisation och dina federerade domäner. Med den här betrodda federerade domänen kommer användare att ha åtkomst till Microsoft Entra-molnresurser i klientorganisationen.

Välja användarinloggningsmetod för din organisation

Det första beslutet att implementera Microsoft Entra Anslut är att välja vilken autentiseringsmetod som användarna ska använda för att logga in. Det är viktigt att du väljer rätt metod som uppfyller organisationens säkerhet och avancerade krav. Autentiseringen är kritisk eftersom den validerar användarens identiteter för åtkomst till appar och data i molnet. Om du vill välja rätt autentiseringsmetod måste du tänka på tiden, den befintliga infrastrukturen, komplexiteten och kostnaden för att implementera ditt val. Dessa faktorer skiljer sig åt för varje organisation och kan ändras över tid.

Microsoft Entra ID stöder följande autentiseringsmetoder:

- Molnautentisering – När du väljer den här autentiseringsmetoden hanterar Microsoft Entra-ID autentiseringsprocessen för användarens inloggning. Med molnautentisering kan du välja mellan två alternativ:

- Synkronisering av lösenordshash (PHS) – Synkronisering av lösenordshash gör det möjligt för användare att använda samma användarnamn och lösenord som de använder lokalt utan att behöva distribuera någon ytterligare infrastruktur förutom Microsoft Entra Anslut.

- Direktautentisering (PTA) – Det här alternativet liknar synkronisering av lösenordshash, men ger en enkel lösenordsverifiering med lokala programvaruagenter för organisationer med starka säkerhets- och efterlevnadsprinciper.

- Federerad autentisering – När du väljer den här autentiseringsmetoden lämnar Microsoft Entra-ID över autentiseringsprocessen till ett separat betrott autentiseringssystem, till exempel AD FS eller ett federationssystem från tredje part, för att verifiera användarens inloggning.

För de flesta organisationer som bara vill aktivera användarinloggning till Microsoft 365, SaaS-program och andra Microsoft Entra-ID-baserade resurser rekommenderar vi standardalternativet för synkronisering av lösenordshash.

Detaljerad information om hur du väljer en autentiseringsmetod finns i Välja rätt autentiseringsmetod för din Hybrididentitetslösning för Microsoft Entra

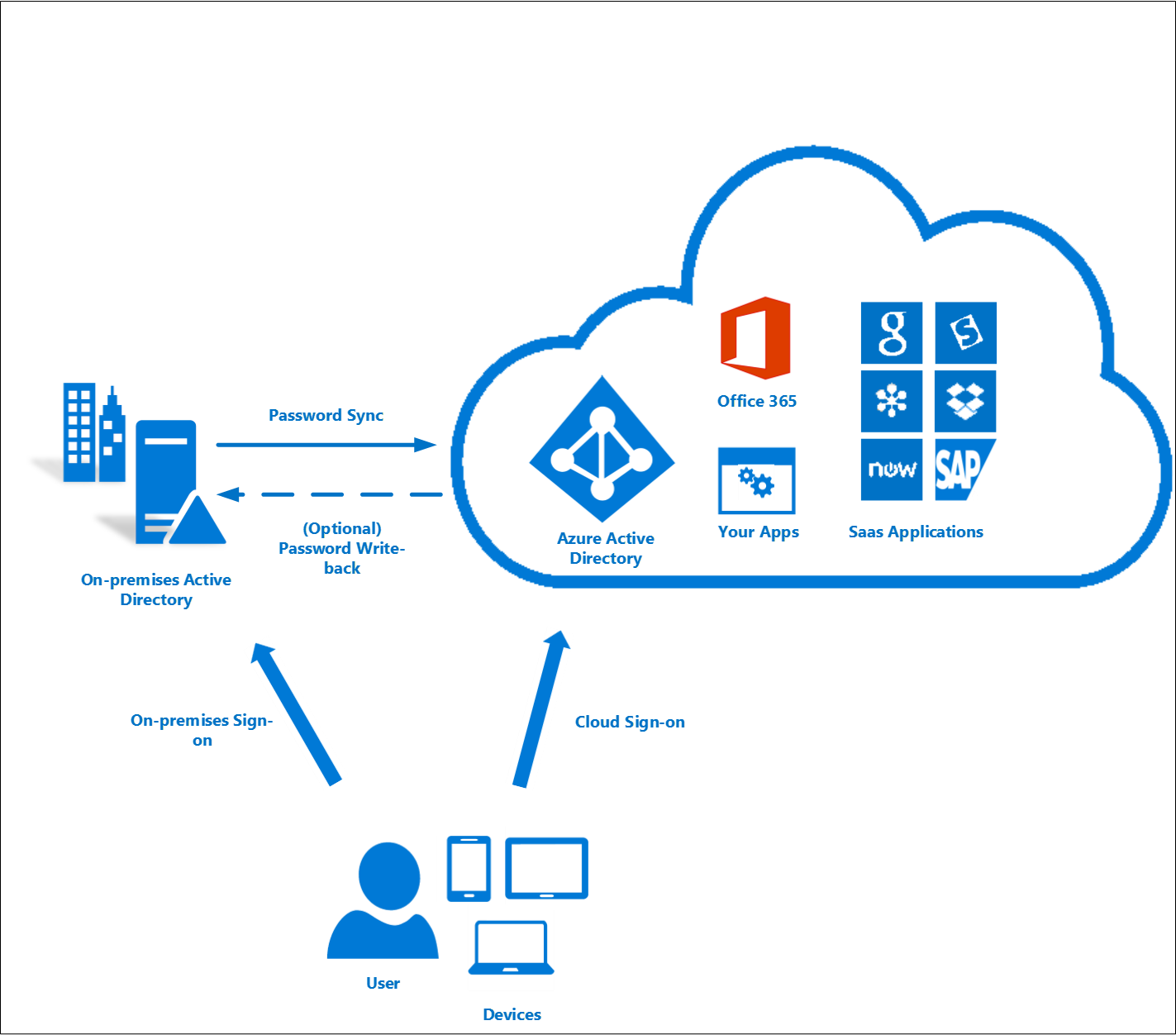

Synkronisering av lösenordshash

Med synkronisering av lösenordshash synkroniseras hashar för användarlösenord från lokal Active Directory till Microsoft Entra-ID. När lösenord ändras eller återställs lokalt synkroniseras de nya lösenordshasherna till Microsoft Entra-ID omedelbart så att användarna alltid kan använda samma lösenord för molnresurser och lokala resurser. Lösenorden skickas aldrig till Microsoft Entra-ID eller lagras i Microsoft Entra-ID i klartext. Du kan använda synkronisering av lösenordshash tillsammans med tillbakaskrivning av lösenord för att aktivera självbetjäning av lösenordsåterställning i Microsoft Entra-ID.

Dessutom kan du aktivera sömlös enkel inloggning för användare på domänanslutna datorer som finns i företagsnätverket. Med enkel inloggning behöver aktiverade användare bara ange ett användarnamn för att hjälpa dem att komma åt molnresurser på ett säkert sätt.

Mer information finns i artikeln om synkronisering av lösenordshash.

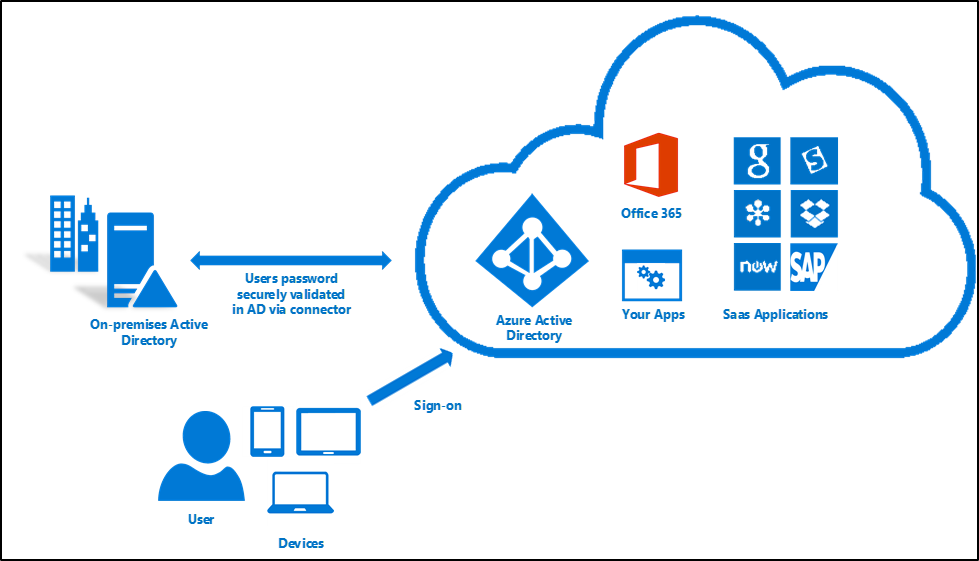

Direktautentisering

Med direktautentisering verifieras användarens lösenord mot den lokal Active Directory kontrollanten. Lösenordet behöver inte finnas i Microsoft Entra-ID i någon form. Detta gör att lokala principer, till exempel begränsningar för inloggningstid, kan utvärderas under autentisering till molntjänster.

Direktautentisering använder en enkel agent på en domänansluten Windows Server 2012 R2-dator i den lokala miljön. Den här agenten lyssnar efter begäranden om lösenordsverifiering. Det kräver inte att några inkommande portar är öppna för Internet.

Dessutom kan du aktivera enkel inloggning för användare på domänanslutna datorer som finns i företagsnätverket. Med enkel inloggning behöver aktiverade användare bara ange ett användarnamn för att hjälpa dem att komma åt molnresurser på ett säkert sätt.

Mer information finns i:

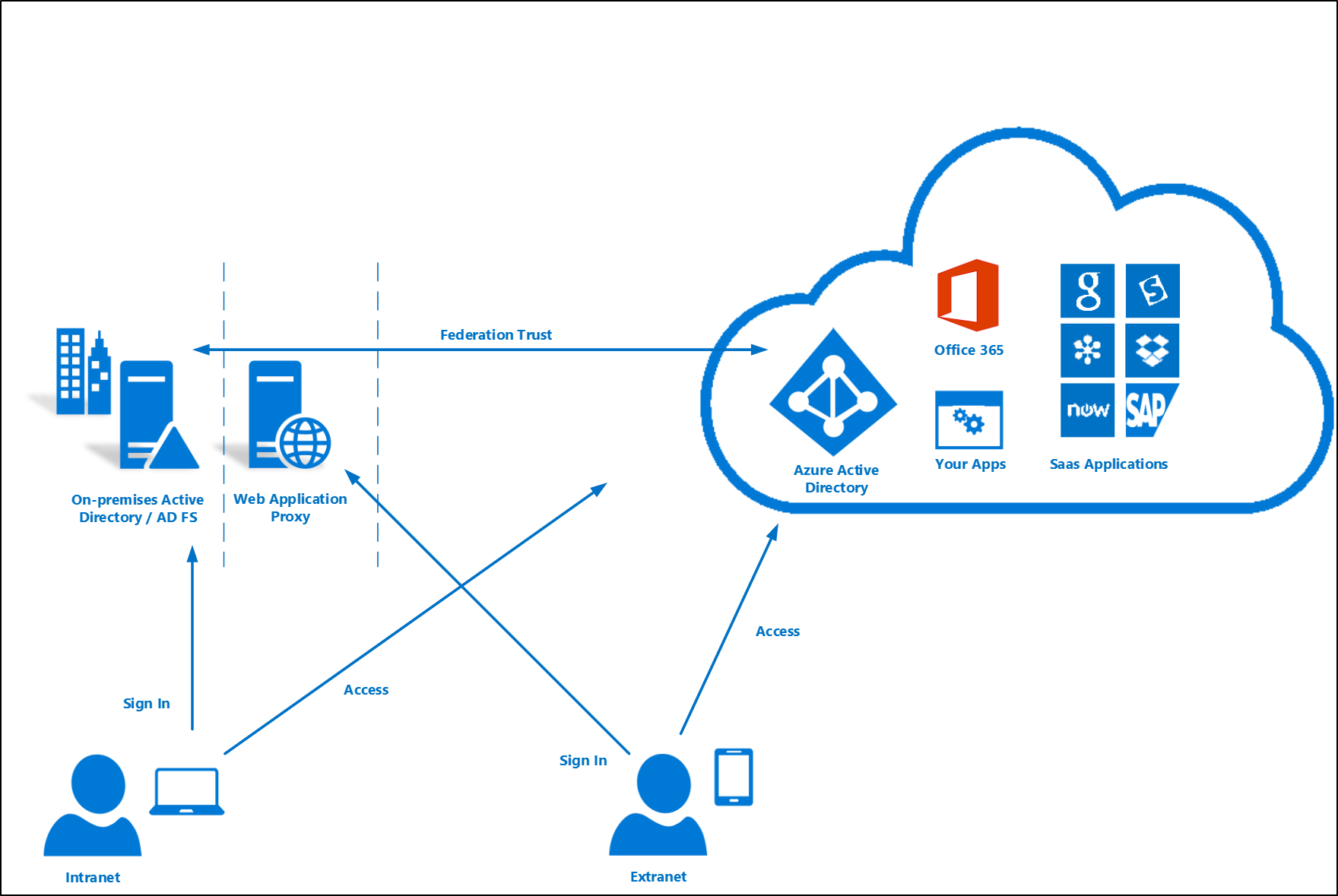

Federation som använder en ny eller befintlig servergrupp med AD FS i Windows Server 2012 R2

Med federerad inloggning kan användarna logga in på Microsoft Entra-ID-baserade tjänster med sina lokala lösenord. När de är i företagsnätverket behöver de inte ens ange sina lösenord. Genom att använda federationsalternativet med AD FS kan du distribuera en ny eller befintlig servergrupp med AD FS i Windows Server 2012 R2. Om du väljer att ange en befintlig servergrupp konfigurerar Microsoft Entra Anslut förtroendet mellan din servergrupp och Microsoft Entra-ID så att användarna kan logga in.

Distribuera federation med AD FS i Windows Server 2012 R2

Om du distribuerar en ny servergrupp behöver du:

- En Windows Server 2012 R2-server för federationsservern.

- En Windows Server 2012 R2-server för web-Programproxy.

- En .pfx-fil med ett TLS/SSL-certifikat för ditt avsedda federationstjänstnamn. Till exempel: fs.contoso.com.

Om du distribuerar en ny servergrupp eller använder en befintlig servergrupp behöver du:

- Autentiseringsuppgifter för lokal administratör på federationsservrarna.

- Autentiseringsuppgifter för lokal administratör på arbetsgruppsservrar (inte domänanslutna) som du tänker distribuera webb-Programproxy roll på.

- Den dator som du kör guiden på för att kunna ansluta till andra datorer som du vill installera AD FS eller Web Programproxy på med hjälp av Windows Remote Management.

Mer information finns i Konfigurera enkel inloggning med AD FS.

Federation med PingFederate

Med federerad inloggning kan användarna logga in på Microsoft Entra-ID-baserade tjänster med sina lokala lösenord. När de är i företagsnätverket behöver de inte ens ange sina lösenord.

Mer information om hur du konfigurerar PingFederate för användning med Microsoft Entra-ID finns i PingFederate-integrering med Microsoft Entra ID och Microsoft 365.

Information om hur du konfigurerar Microsoft Entra-Anslut med PingFederate finns i Microsoft Entra Anslut anpassad installation

Logga in med hjälp av en tidigare version av AD FS eller en lösning från tredje part

Om du redan har konfigurerat molninloggning med hjälp av en tidigare version av AD FS (till exempel AD FS 2.0) eller en federationsprovider från tredje part kan du välja att hoppa över konfigurationen av användarinloggning via Microsoft Entra Anslut. På så sätt kan du hämta den senaste synkroniseringen och andra funktioner i Microsoft Entra Anslut medan du fortfarande använder din befintliga lösning för inloggning.

Mer information finns i kompatibilitetslistan för Microsoft Entra-federation från tredje part.

Användarens inloggning och användarens huvudnamn

Förstå användarens huvudnamn

I Active Directory är UPN-standardsuffixet (User Principal Name) DNS-namnet för domänen där användarkontot skapades. I de flesta fall är det här domännamnet som är registrerat som företagsdomän på Internet. Du kan dock lägga till fler UPN-suffix med hjälp av Active Directory-domän och förtroenden.

UPN för användaren har formatet username@domain. För en Active Directory-domän med namnet "contoso.com" kan till exempel en användare med namnet John ha UPN .john@contoso.com. UPN för användaren baseras på RFC 822. Även om UPN och e-postmeddelandet har samma format kan värdet för UPN för en användare vara detsamma som användarens e-postadress.

Användarens huvudnamn i Microsoft Entra-ID

Microsoft Entra Anslut-guiden använder attributet userPrincipalName eller låter dig ange attributet (i en anpassad installation) som ska användas lokalt som användarens huvudnamn i Microsoft Entra-ID. Det här är värdet som används för att logga in på Microsoft Entra-ID. Om värdet för attributet userPrincipalName inte motsvarar en verifierad domän i Microsoft Entra-ID ersätter Microsoft Entra-ID det med ett standardvärde för .onmicrosoft.com.

Varje katalog i Microsoft Entra-ID levereras med ett inbyggt domännamn, med formatet contoso.onmicrosoft.com, som gör att du kan komma igång med azure eller andra Microsoft-tjänster. Du kan förbättra och förenkla inloggningen med hjälp av anpassade domäner. Information om anpassade domännamn i Microsoft Entra-ID och hur du verifierar en domän finns i Lägga till ditt anpassade domännamn i Microsoft Entra-ID.

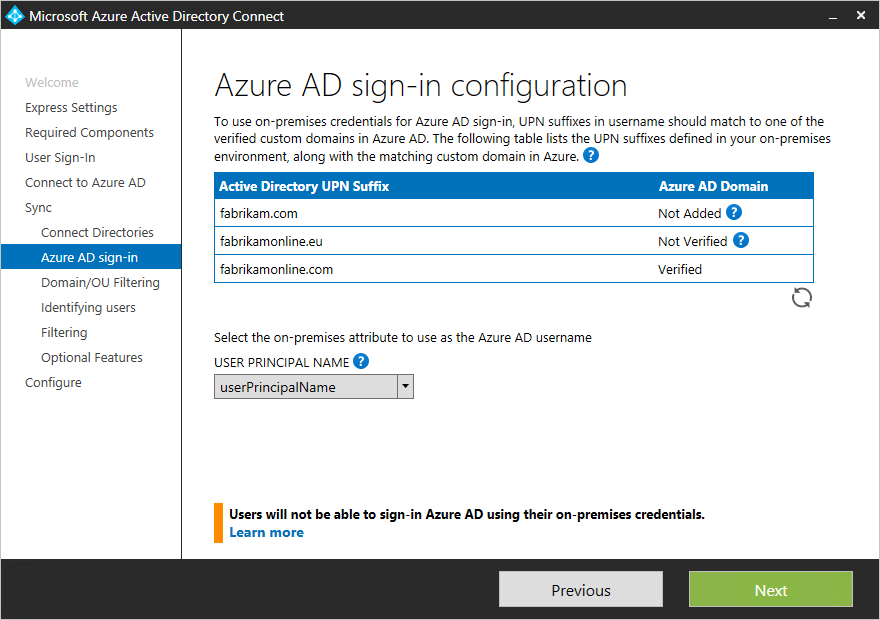

Microsoft Entra-inloggningskonfiguration

Microsoft Entra-inloggningskonfiguration med Microsoft Entra Anslut

Microsoft Entra-inloggningsupplevelsen beror på om Microsoft Entra-ID kan matcha suffixet för användarens huvudnamn för en användare som synkroniseras till en av de anpassade domäner som verifieras i Microsoft Entra-katalogen. Microsoft Entra Anslut ger hjälp när du konfigurerar inloggningsinställningar för Microsoft Entra, så att användarinloggningsupplevelsen i molnet liknar den lokala upplevelsen.

Microsoft Entra Anslut visar de UPN-suffix som har definierats för domänerna och försöker matcha dem med en anpassad domän i Microsoft Entra-ID. Sedan hjälper det dig med lämpliga åtgärder som måste vidtas. Microsoft Entra-inloggningssidan visar de UPN-suffix som har definierats för lokal Active Directory och visar motsvarande status mot varje suffix. Statusvärdena kan vara något av följande:

| Stat/län | beskrivning | Åtgärd krävs |

|---|---|---|

| Bekräftat | Microsoft Entra Anslut hittat en matchande verifierad domän i Microsoft Entra-ID. Alla användare för den här domänen kan logga in med sina lokala autentiseringsuppgifter. | Ingen åtgärd krävs. |

| Inte verifierad | Microsoft Entra Anslut hittat en matchande anpassad domän i Microsoft Entra-ID, men den är inte verifierad. UPN-suffixet för användare av den här domänen ändras till standardsuffixet .onmicrosoft.com efter synkroniseringen om domänen inte har verifierats. | Verifiera den anpassade domänen i Microsoft Entra-ID. |

| Har inte lagts till | Microsoft Entra Anslut hittade ingen anpassad domän som motsvarade UPN-suffixet. UPN-suffixet för användare av den här domänen ändras till standardsuffixet .onmicrosoft.com om domänen inte läggs till och verifieras i Azure. | Lägg till och verifiera en anpassad domän som motsvarar UPN-suffixet. |

Microsoft Entra-inloggningssidan visar de UPN-suffix som har definierats för lokal Active Directory och motsvarande anpassade domän i Microsoft Entra-ID med aktuell verifieringsstatus. I en anpassad installation kan du nu välja attributet för användarens huvudnamn på inloggningssidan för Microsoft Entra.

Du kan klicka på uppdateringsknappen för att hämta den senaste statusen för de anpassade domänerna från Microsoft Entra-ID.

Välja attributet för användarens huvudnamn i Microsoft Entra-ID

Attributet userPrincipalName är det attribut som användarna använder när de loggar in på Microsoft Entra ID och Microsoft 365. Du bör kontrollera de domäner (även kallade UPN-suffix) som används i Microsoft Entra-ID innan användarna synkroniseras.

Vi rekommenderar starkt att du behåller standardattributet userPrincipalName. Om det här attributet inte kan verifieras och inte kan verifieras kan du välja ett annat attribut (t.ex. e-post) som det attribut som innehåller inloggnings-ID:t. Detta kallas alternativt ID. Attributet Alternativt ID måste följa RFC 822-standarden. Du kan använda ett alternativt ID med både lösenords-SSO och federations-SSO som inloggningslösning.

Kommentar

Att använda ett alternativt ID är inte kompatibelt med alla Microsoft 365-arbetsbelastningar. Mer information finns i Konfigurera alternativt inloggnings-ID.

Olika anpassade domäntillstånd och deras effekt på Azure-inloggningsupplevelsen

Det är mycket viktigt att förstå relationen mellan de anpassade domäntillstånden i din Microsoft Entra-katalog och DE UPN-suffix som definieras lokalt. Nu ska vi gå igenom de olika möjliga azure-inloggningsfunktionerna när du konfigurerar synkronisering med hjälp av Microsoft Entra Anslut.

För följande information antar vi att vi arbetar med UPN-suffixet contoso.com, som används i den lokala katalogen som en del av UPN– till exempel user@contoso.com.

Expressinställningar/Synkronisering av lösenordshash

| Tillstånd | Effekt på användarens Azure-inloggningsupplevelse |

|---|---|

| Har inte lagts till | I det här fallet har ingen anpassad domän för contoso.com lagts till i Microsoft Entra-katalogen. Användare som har UPN lokalt med suffixet @contoso.com kan inte använda sitt lokala UPN för att logga in på Azure. De måste i stället använda ett nytt UPN som tillhandahålls av Microsoft Entra-ID genom att lägga till suffixet för microsoft entra-standardkatalogen. Om du till exempel synkroniserar användare till Microsoft Entra-katalogen azurecontoso.onmicrosoft.com får den lokala användaren user@contoso.com ett UPN av user@azurecontoso.onmicrosoft.com. |

| Inte verifierad | I det här fallet har vi en anpassad domän contoso.com som läggs till i Microsoft Entra-katalogen. Det är dock inte verifierat ännu. Om du fortsätter med att synkronisera användare utan att verifiera domänen tilldelas användarna ett nytt UPN av Microsoft Entra-ID, precis som i scenariot "Inte tillagda". |

| Bekräftat | I det här fallet har vi en anpassad domän contoso.com som redan har lagts till och verifierats i Microsoft Entra-ID för UPN-suffixet. Användarna kommer att kunna använda sitt lokala användarhuvudnamn, till exempel user@contoso.com, för att logga in på Azure när de har synkroniserats med Microsoft Entra-ID. |

AD FS-federation

Du kan inte skapa en federation med standarddomänen .onmicrosoft.com i Microsoft Entra-ID eller en overifierad anpassad domän i Microsoft Entra-ID. När du kör guiden Microsoft Entra Anslut, om du väljer en overifierad domän att skapa en federation med, uppmanar Microsoft Entra Anslut dig med de poster som krävs för att skapas där din DNS finns för domänen. Mer information finns i Verifiera den Microsoft Entra-domän som valts för federation.

Om du har valt användarinloggningsalternativet Federation med AD FS måste du ha en anpassad domän för att fortsätta skapa en federation i Microsoft Entra-ID. För vår diskussion innebär det att vi bör ha en anpassad domän contoso.com läggas till i Microsoft Entra-katalogen.

| Tillstånd | Effekt på användarens Azure-inloggningsupplevelse |

|---|---|

| Har inte lagts till | I det här fallet hittade Inte Microsoft Entra Anslut någon matchande anpassad domän för UPN-suffixet contoso.com i Microsoft Entra-katalogen. Du måste lägga till en anpassad domän contoso.com om du behöver användare för att logga in med hjälp av AD FS med deras lokala UPN (till exempel user@contoso.com). |

| Inte verifierad | I det här fallet uppmanar Microsoft Entra Anslut dig med lämplig information om hur du kan verifiera din domän i ett senare skede. |

| Bekräftat | I det här fallet kan du gå vidare med konfigurationen utan ytterligare åtgärder. |

Ändra användarinloggningsmetod

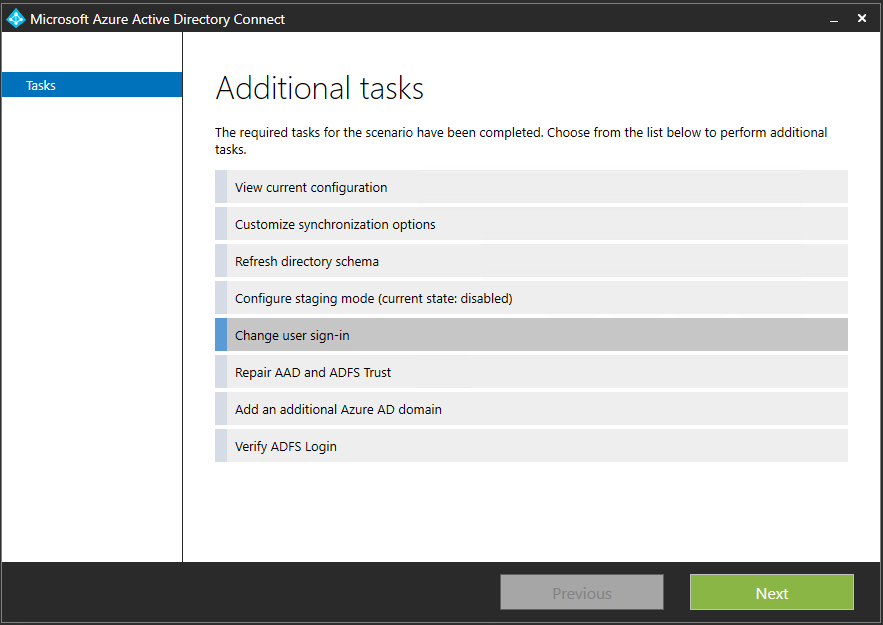

Du kan ändra användarinloggningsmetoden från federation, synkronisering av lösenordshash eller direktautentisering med hjälp av de uppgifter som är tillgängliga i Microsoft Entra Anslut efter den första konfigurationen av Microsoft Entra Anslut med guiden. Kör guiden Microsoft Entra Anslut igen så visas en lista över uppgifter som du kan utföra. Välj Ändra användarinloggning i listan över uppgifter.

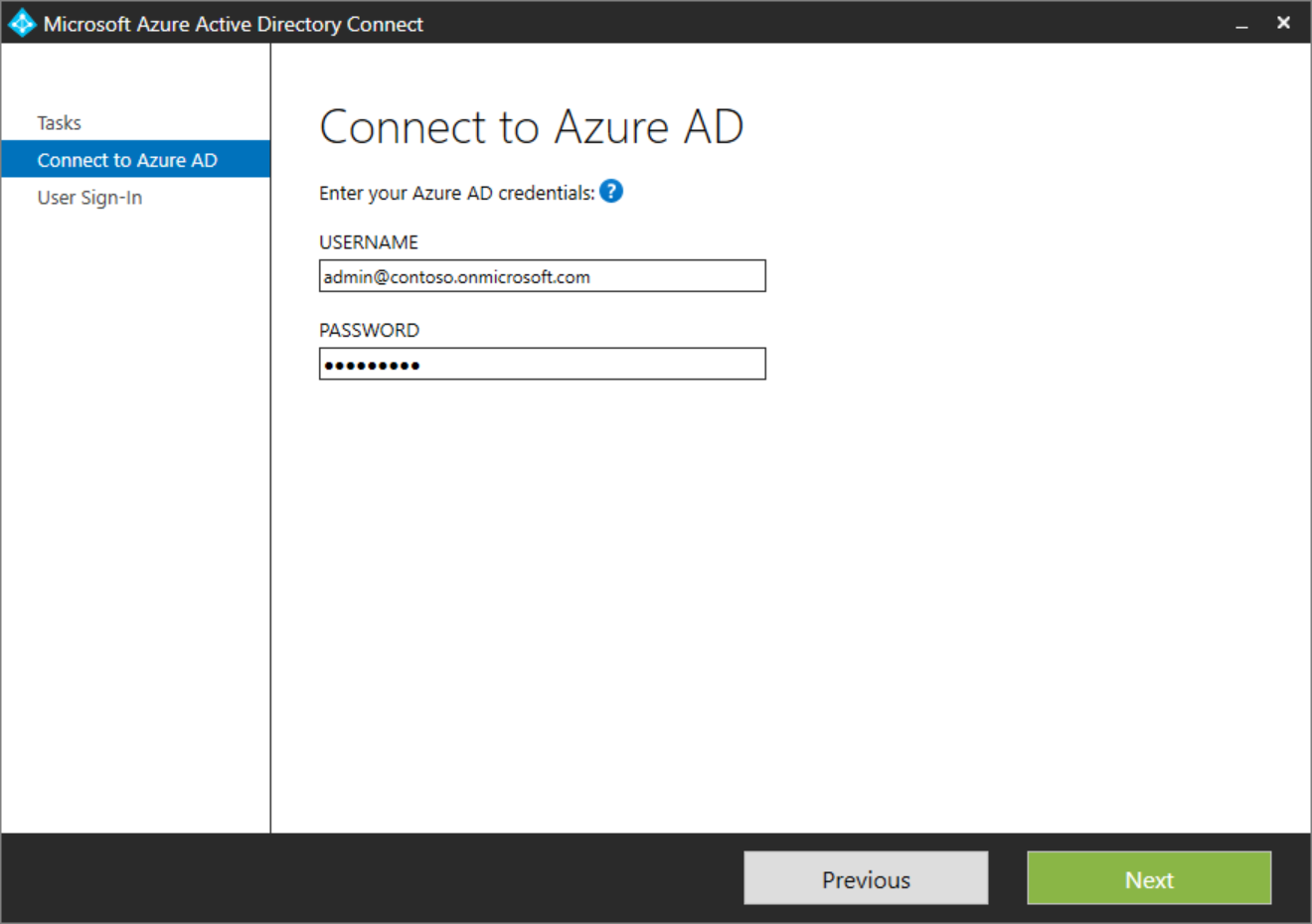

På nästa sida uppmanas du att ange autentiseringsuppgifterna för Microsoft Entra-ID.

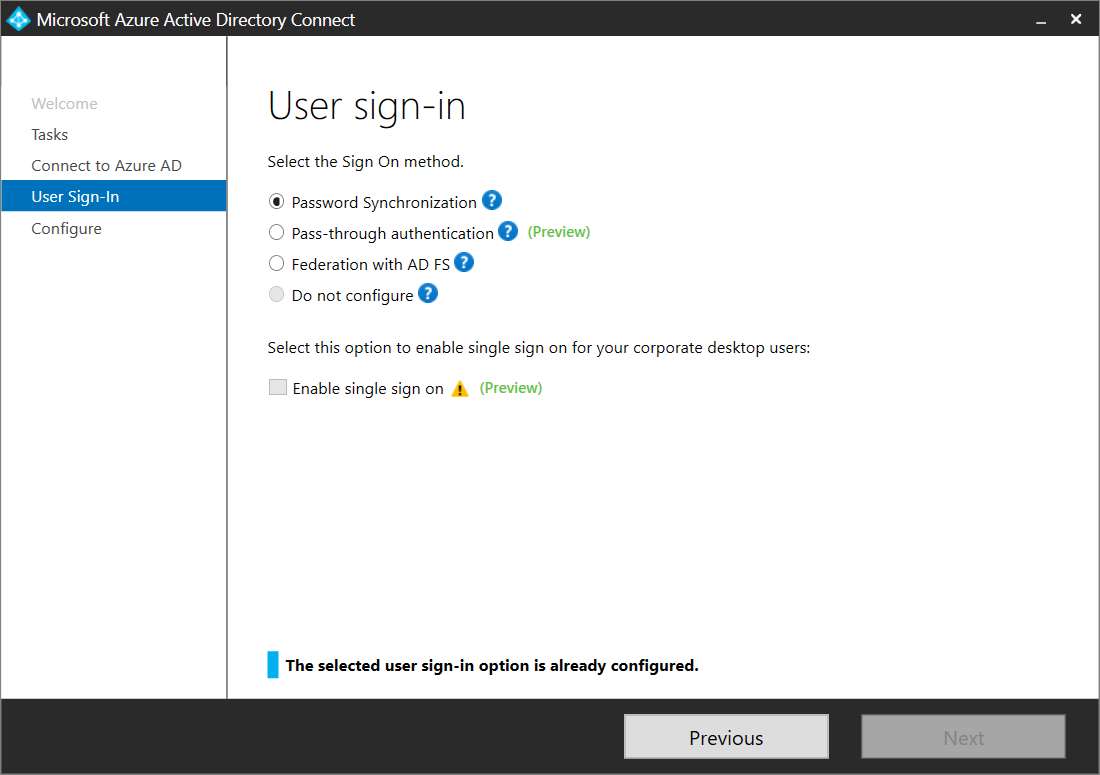

På sidan Användarinloggning väljer du önskad användarinloggning.

Kommentar

Om du bara gör en tillfällig växling till synkronisering av lösenordshash markerar du kryssrutan Konvertera inte användarkonton . Om du inte kontrollerar alternativet konverteras varje användare till federerad, och det kan ta flera timmar.

Nästa steg

- Läs mer om att integrera dina lokala identiteter med Microsoft Entra-ID.

- Läs mer om designkoncept för Microsoft Entra Anslut.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för