Tilldela Microsoft Entra-roller i Privileged Identity Management

Med Microsoft Entra-ID kan en global administratör göra permanenta administratörsrolltilldelningar för Microsoft Entra. Dessa rolltilldelningar kan skapas med hjälp av administrationscentret för Microsoft Entra eller med hjälp av PowerShell-kommandon.

Tjänsten Microsoft Entra Privileged Identity Management (PIM) gör det också möjligt för privilegierade rolladministratörer att göra permanenta administratörsrolltilldelningar. Dessutom kan privilegierade rolladministratörer göra användare berättigade till Microsoft Entra-administratörsroller. En berättigad administratör kan aktivera rollen när de behöver den och sedan upphör deras behörigheter att gälla när de är klara.

Privileged Identity Management stöder både inbyggda och anpassade Microsoft Entra-roller. Mer information om anpassade Microsoft Entra-roller finns i Rollbaserad åtkomstkontroll i Microsoft Entra-ID.

Kommentar

När en roll tilldelas tilldelas tilldelningen:

- Det går inte att tilldelas under en varaktighet på mindre än fem minuter

- Det går inte att ta bort det inom fem minuter efter att det har tilldelats

Tilldela en roll

Följ de här stegen för att göra en användare berättigad till en Administratörsroll för Microsoft Entra.

Logga in på administrationscentret för Microsoft Entra som minst en privilegierad rolladministratör.

Bläddra till Microsoft Entra-roller för identitetsstyrning>Privileged Identity Management.>

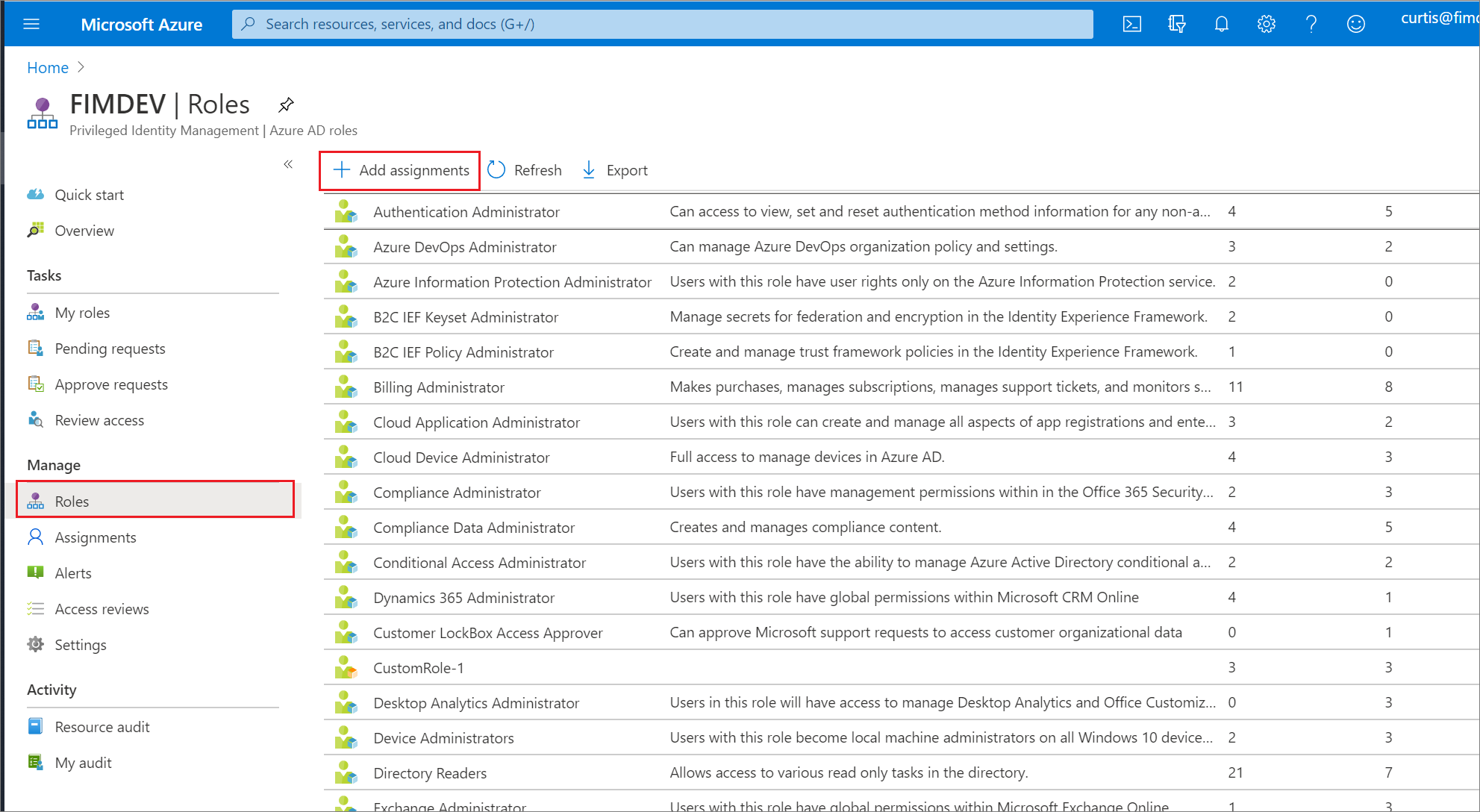

Välj Roller för att se listan över roller för Microsoft Entra-behörigheter.

Välj Lägg till tilldelningar för att öppna sidan Lägg till tilldelningar .

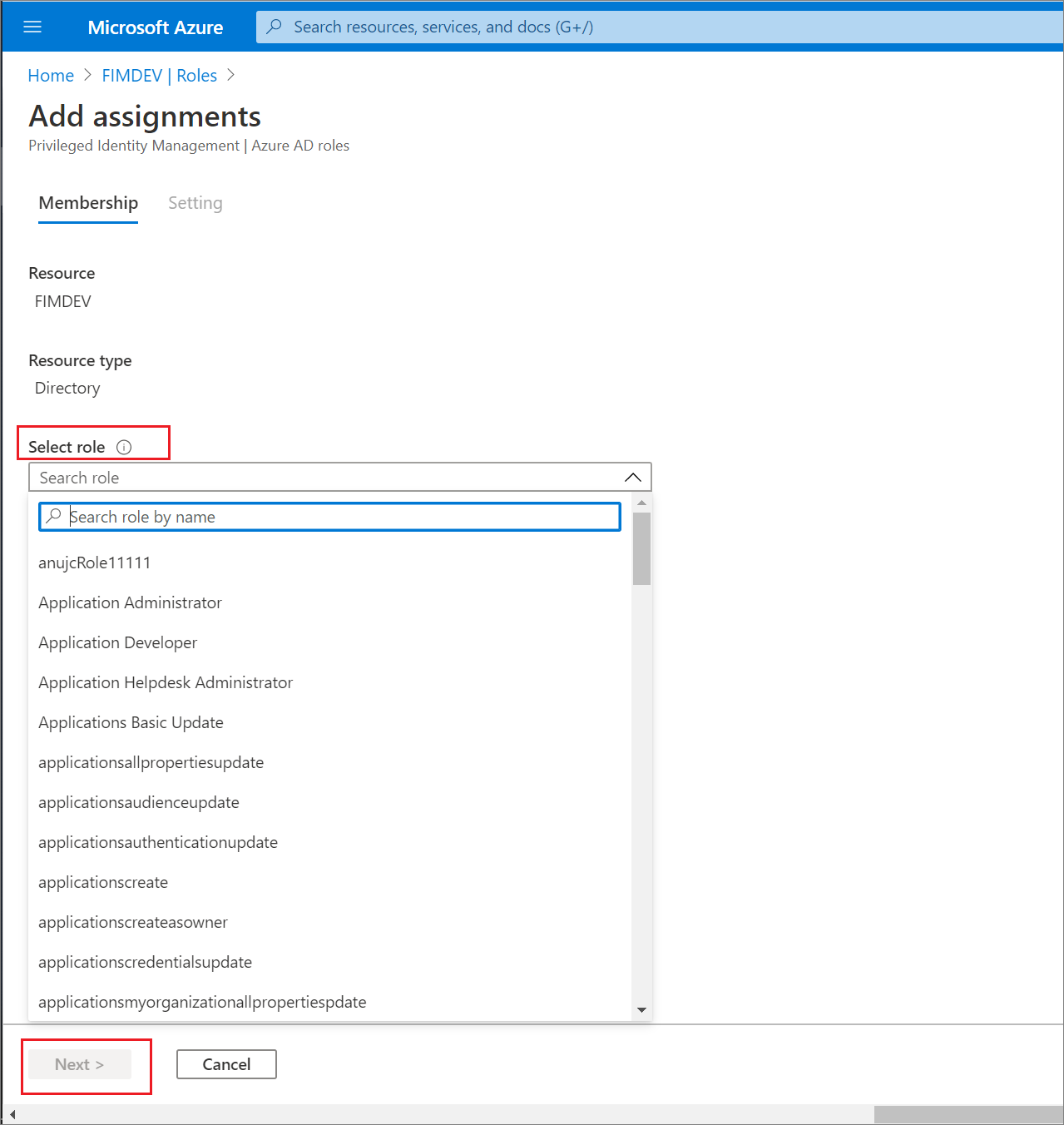

Välj Välj en roll för att öppna sidan Välj en roll .

Välj en roll som du vill tilldela, välj en medlem som du vill tilldela rollen till och välj sedan Nästa.

Kommentar

Om du tilldelar en inbyggd Microsoft Entra-roll till en gästanvändare utökas gästanvändaren till att ha samma behörigheter som en medlemsanvändare. Information om standardbehörigheter för medlemmar och gästanvändare finns i Vilka är standardanvändarbehörigheterna i Microsoft Entra-ID?

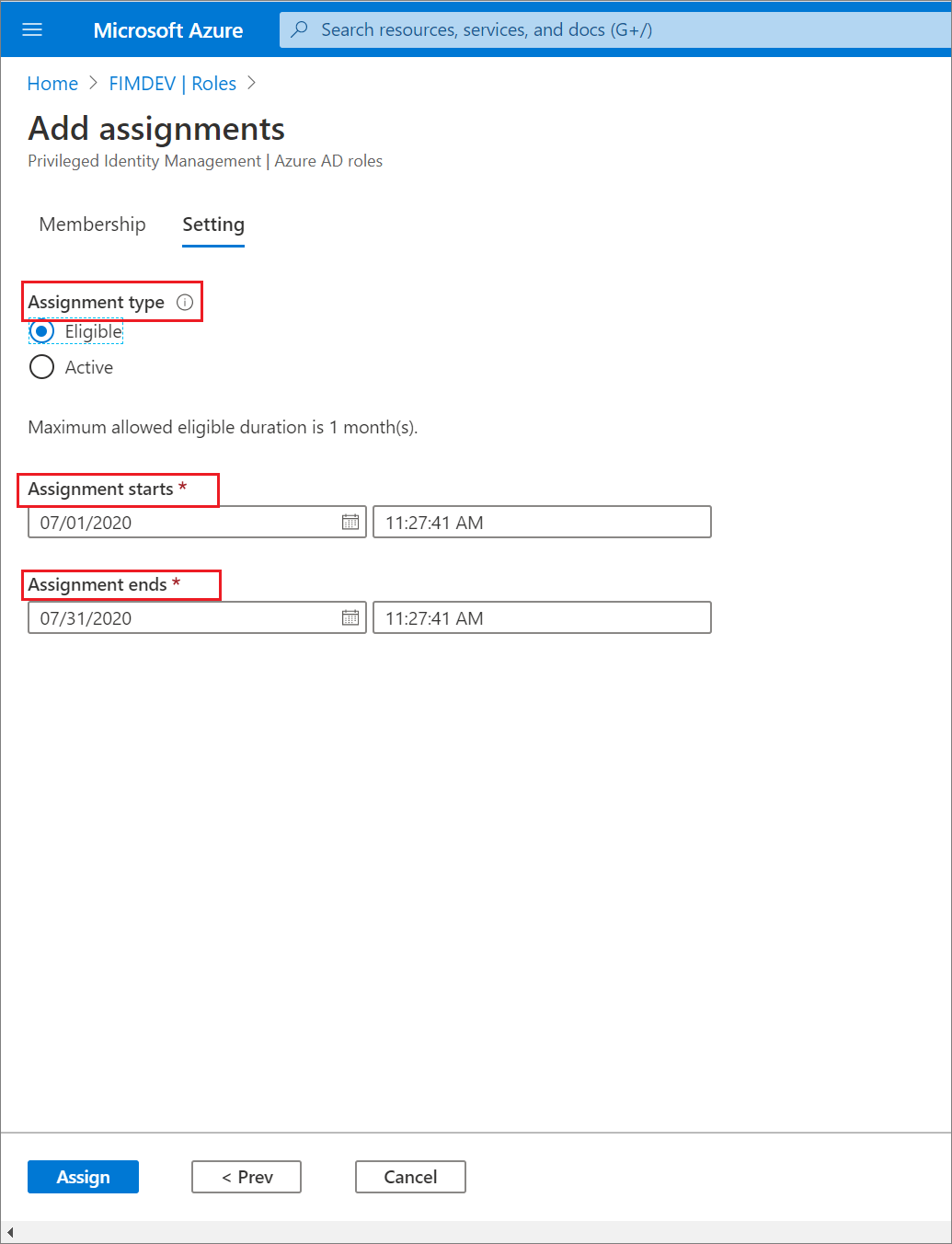

I listan Tilldelningstyp i fönstret Medlemskapsinställningar väljer du Berättigad eller Aktiv.

Berättigade tilldelningar kräver att rollens medlem utför en åtgärd för att använda rollen. Åtgärder kan vara att utföra en MFA-kontroll (multifaktorautentisering), tillhandahålla en affärsmotivering eller begära godkännande från utsedda godkännare.

Aktiva tilldelningar kräver inte att medlemmen utför någon åtgärd för att använda rollen. Medlemmar som har tilldelats som aktiva har behörigheter tilldelade till rollen hela tiden.

Om du vill ange en viss tilldelningstid lägger du till rutorna start- och slutdatum och tid. När du är klar väljer du Tilldela för att skapa den nya rolltilldelningen.

Permanenta tilldelningar har inget förfallodatum. Använd det här alternativet för fast anställda som ofta behöver rollbehörigheterna.

Tidsbundna tilldelningar upphör att gälla i slutet av en angiven period. Använd det här alternativet med tillfälligt anställda eller kontraktsanställda, till exempel vars projektslutdatum och tid är kända.

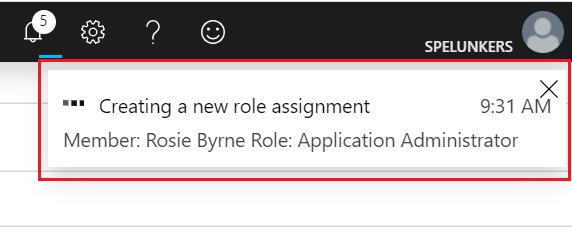

När rollen har tilldelats visas ett meddelande om tilldelningsstatus.

Tilldela en roll med begränsat omfång

För vissa roller kan omfattningen av de beviljade behörigheterna begränsas till en enda administratörsenhet, tjänstens huvudnamn eller program. Den här proceduren är ett exempel om du tilldelar en roll som har omfånget för en administrativ enhet. En lista över roller som stöder omfång via administrativ enhet finns i Tilldela begränsade roller till en administrativ enhet. Den här funktionen distribueras för närvarande till Microsoft Entra-organisationer.

Logga in på administrationscentret för Microsoft Entra som minst en privilegierad rolladministratör.

Bläddra till Identitetsroller>och administratörsroller>och administratörer.

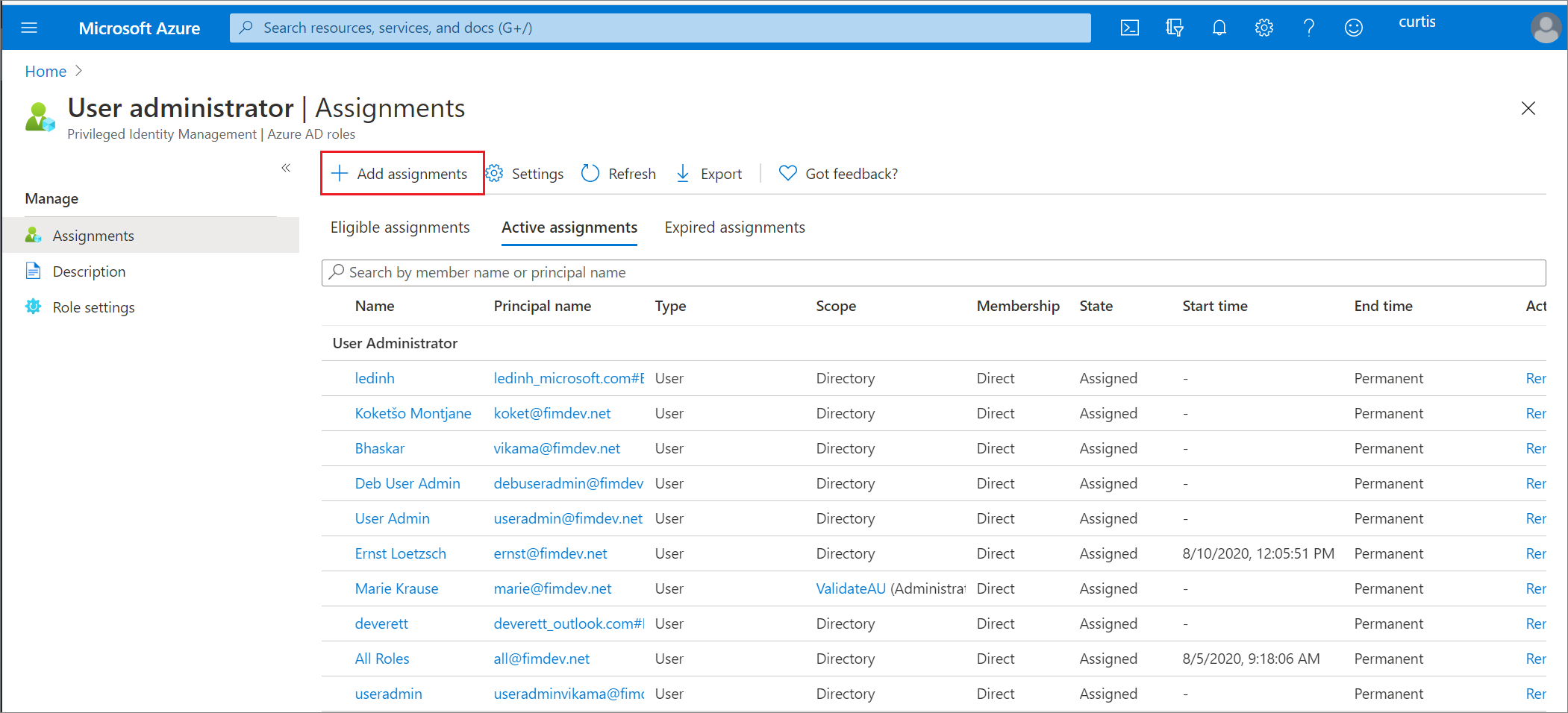

Välj Användaradministratör.

Välj Lägg till tilldelningar.

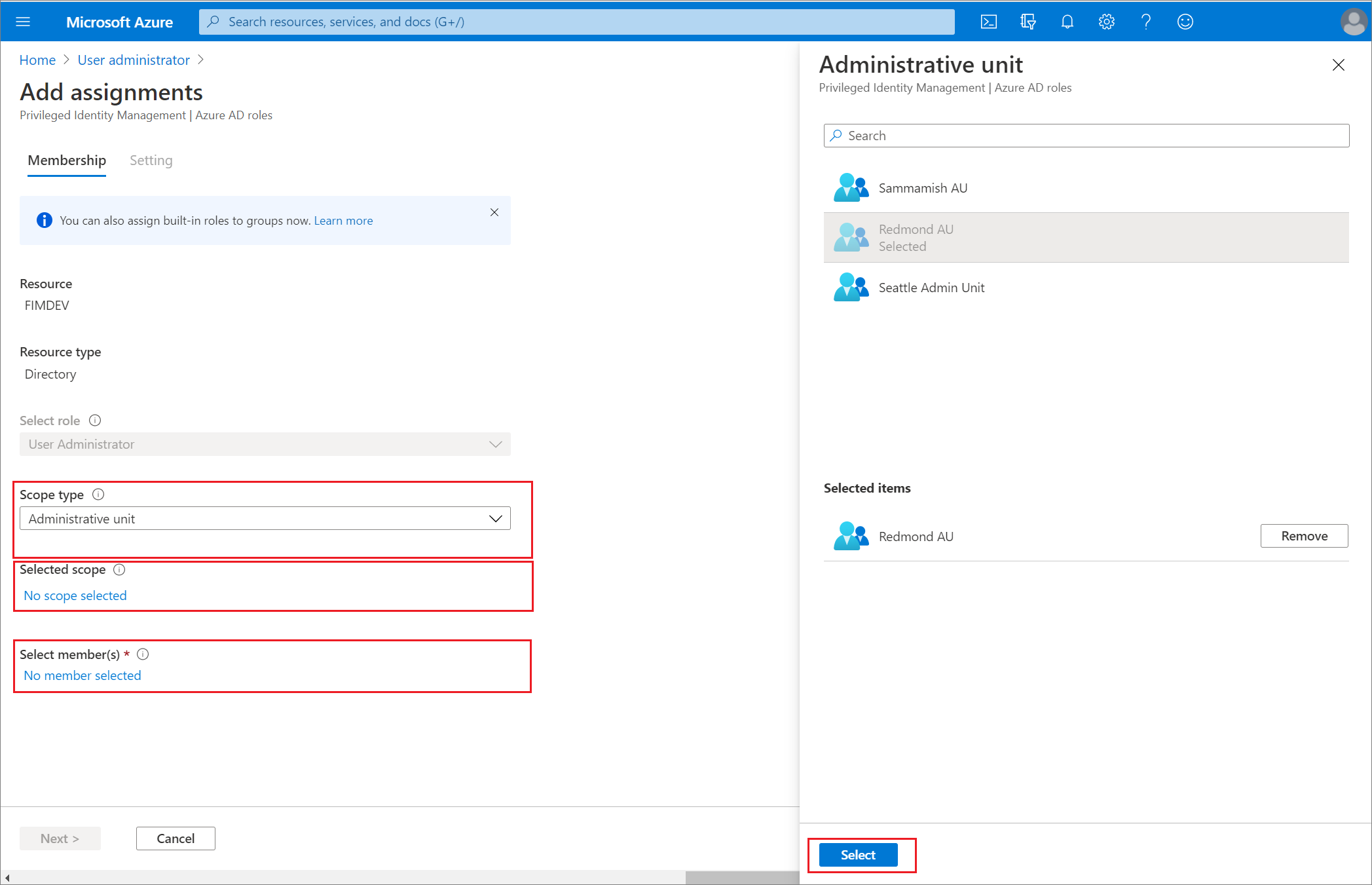

På sidan Lägg till tilldelningar kan du:

- Välj en användare eller grupp som ska tilldelas rollen

- Välj rollomfånget (i det här fallet administrativa enheter)

- Välj en administrativ enhet för omfånget

Mer information om hur du skapar administrativa enheter finns i Lägga till och ta bort administrativa enheter.

Tilldela en roll med hjälp av Microsoft Graph API

Mer information om Microsoft Graph-API:er för PIM finns i Översikt över rollhantering via PIM-API:et (Privileged Identity Management).

Behörigheter som krävs för att använda PIM-API :et finns i Förstå API:erna för privileged Identity Management.

Berättigande utan slutdatum

Följande är en HTTP-exempelbegäran för att skapa en berättigad tilldelning utan slutdatum. Mer information om API-kommandona, inklusive begärandeexempel på språk som C# och JavaScript, finns i Skapa roleEligibilityScheduleRequests.

HTTP-begäran

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

Content-Type: application/json

{

"action": "adminAssign",

"justification": "Permanently assign the Global Reader to the auditor",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "noExpiration"

}

}

}

HTTP-svar

Följande är ett exempel på svaret. Svarsobjektet som visas här kan förkortas för läsbarhet.

HTTP/1.1 201 Created

Content-Type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "42159c11-45a9-4631-97e4-b64abdd42c25",

"status": "Provisioned",

"createdDateTime": "2022-05-13T13:40:33.2364309Z",

"completedDateTime": "2022-05-13T13:40:34.6270851Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "42159c11-45a9-4631-97e4-b64abdd42c25",

"justification": "Permanently assign the Global Reader to the auditor",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T13:40:34.6270851Z",

"recurrence": null,

"expiration": {

"type": "noExpiration",

"endDateTime": null,

"duration": null

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

Aktiv och tidsbunden

Följande är en HTTP-exempelbegäran för att skapa en aktiv tilldelning som är tidsbunden. Mer information om API-kommandona, inklusive begärandeexempel på språk som C# och JavaScript, finns i Skapa roleAssignmentScheduleRequests.

HTTP-begäran

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests

{

"action": "adminAssign",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "afterDuration",

"duration": "PT3H"

}

}

}

HTTP-svar

Följande är ett exempel på svaret. Svarsobjektet som visas här kan förkortas för läsbarhet.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity",

"id": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"status": "Provisioned",

"createdDateTime": "2022-05-13T14:01:48.0145711Z",

"completedDateTime": "2022-05-13T14:01:49.8589701Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T14:01:49.8589701Z",

"recurrence": null,

"expiration": {

"type": "afterDuration",

"endDateTime": null,

"duration": "PT3H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

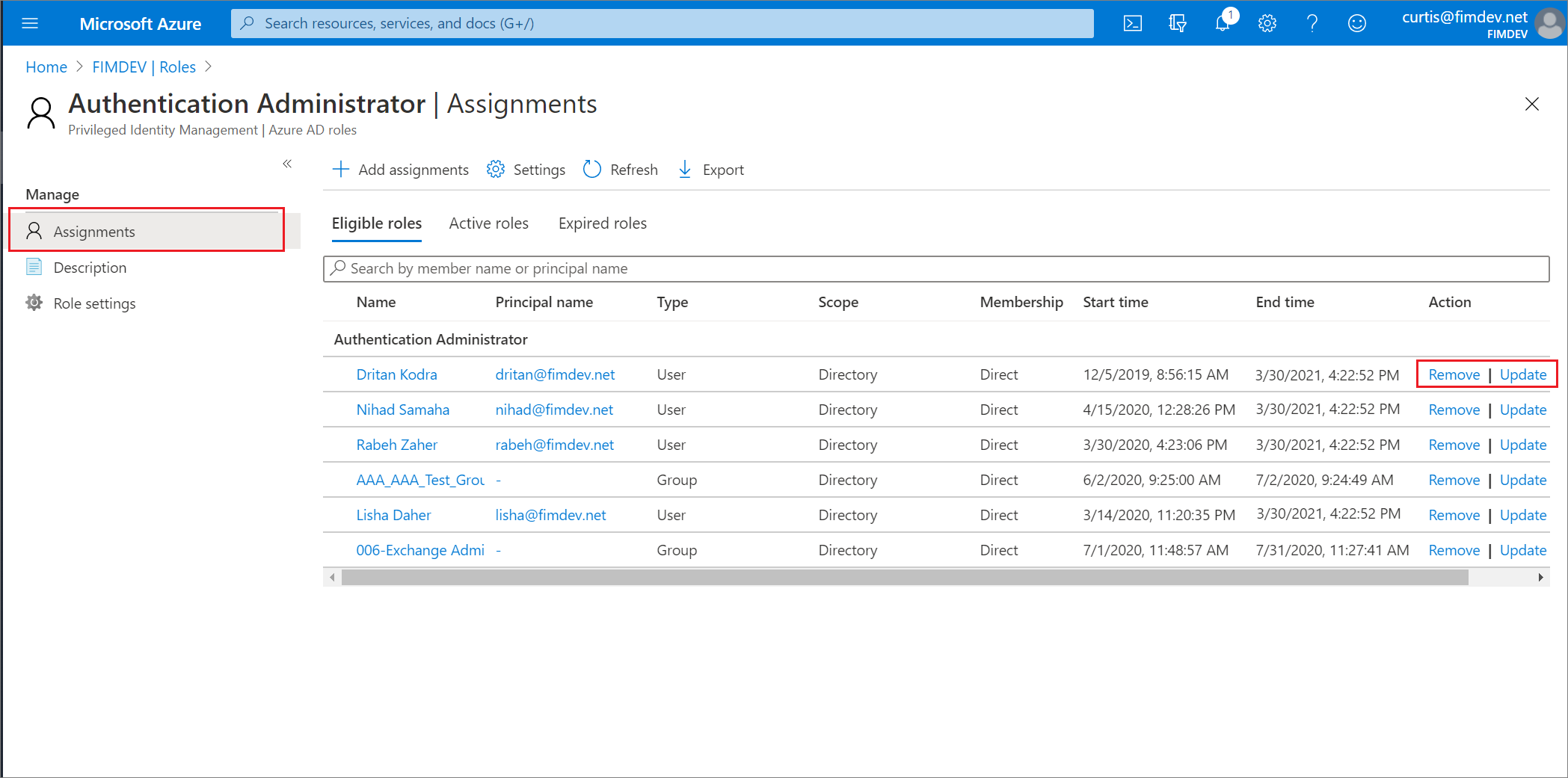

Uppdatera eller ta bort en befintlig rolltilldelning

Följ de här stegen för att uppdatera eller ta bort en befintlig rolltilldelning. Microsoft Entra ID P2 eller Microsoft Entra ID Governance licensierade kunder endast: Tilldela inte en grupp som aktiv till en roll via både Microsoft Entra ID och Privileged Identity Management (PIM). En detaljerad förklaring finns i Kända problem.

Logga in på administrationscentret för Microsoft Entra som minst en privilegierad rolladministratör.

Bläddra till Microsoft Entra-roller för identitetsstyrning>Privileged Identity Management.>

Välj Roller för att se listan över roller för Microsoft Entra-ID.

Välj den roll som du vill uppdatera eller ta bort.

Leta upp rolltilldelningen på flikarna Berättigade roller eller Aktiva roller .

Välj Uppdatera eller ta bort för att uppdatera eller ta bort rolltilldelningen.

Ta bort berättigad tilldelning via Microsoft Graph API

Följande är en HTTP-exempelbegäran för att återkalla en berättigad tilldelning till en roll från ett huvudnamn. Mer information om API-kommandona, inklusive begärandeexempel på språk som C# och JavaScript, finns i Skapa roleEligibilityScheduleRequests.

Begär

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

{

"action": "AdminRemove",

"justification": "abcde",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b"

}

Response

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "fc7bb2ca-b505-4ca7-ad2a-576d152633de",

"status": "Revoked",

"createdDateTime": "2021-07-15T20:23:23.85453Z",

"completedDateTime": null,

"approvalId": null,

"customData": null,

"action": "AdminRemove",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": null,

"justification": "test",

"scheduleInfo": null,

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "5d851eeb-b593-4d43-a78d-c8bd2f5144d2"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}