Vad är Inloggningsloggar för Microsoft Entra?

Microsoft Entra loggar alla inloggningar till en Azure-klientorganisation, som innehåller dina interna appar och resurser. Som IT-administratör behöver du veta vad värdena i inloggningsloggarna betyder, så att du kan tolka loggvärdena korrekt.

Genom att granska inloggningsfel och mönster får du värdefull insikt i hur användarna får åtkomst till program och tjänster. Inloggningsloggarna som tillhandahålls av Microsoft Entra ID är en kraftfull typ av aktivitetslogg som du kan analysera. Den här artikeln beskriver hur du kommer åt och använder inloggningsloggarna.

Förhandsgranskningsvyn för inloggningsloggarna innehåller interaktiva och icke-interaktiva användarinloggningar samt inloggningar för tjänstens huvudnamn och hanterade identiteter. Du kan fortfarande visa de klassiska inloggningsloggarna, som endast innehåller interaktiva inloggningar.

Två andra aktivitetsloggar är också tillgängliga för att övervaka hälsotillståndet för din klientorganisation:

- Granskning – Information om ändringar som tillämpas på din klientorganisation, till exempel användare och grupphantering eller uppdateringar som tillämpas på klientorganisationens resurser.

- Etablering – aktiviteter som utförs av en etableringstjänst, till exempel skapandet av en grupp i ServiceNow eller en användare som importerats från Workday.

Licens- och rollbehörigheter

De roller och licenser som krävs varierar beroende på rapporten. Separata behörigheter krävs för åtkomst till övervaknings- och hälsodata i Microsoft Graph. Vi rekommenderar att du använder en roll med minst behörighet för att anpassa till Nolltillit vägledning.

| Logg/rapport | Roller | Licenser |

|---|---|---|

| Audit | Rapportläsare Säkerhetsläsare Säkerhetsadministratör Global läsare |

Alla utgåvor av Microsoft Entra ID |

| Inloggningar | Rapportläsare Säkerhetsläsare Säkerhetsadministratör Global läsare |

Alla utgåvor av Microsoft Entra ID |

| Etablerar | Rapportläsare Säkerhetsläsare Säkerhetsadministratör Global läsare Säkerhetsoperator Programadministratör Molnappadministratör |

Microsoft Entra ID P1 eller P2 |

| Granskningsloggar för anpassade säkerhetsattribut* | Administratör för attributlogg Attributloggläsare |

Alla utgåvor av Microsoft Entra ID |

| Användning och insikter | Rapportläsare Säkerhetsläsare Säkerhetsadministratör |

Microsoft Entra ID P1 eller P2 |

| Identitetsskydd** | Säkerhetsadministratör Säkerhetsoperator Säkerhetsläsare Global läsare |

Microsoft Entra ID Free Microsoft 365-appar Microsoft Entra ID P1 eller P2 |

| Microsoft Graph-aktivitetsloggar | Säkerhetsadministratör Behörigheter för åtkomst till data i motsvarande loggmål |

Microsoft Entra ID P1 eller P2 |

*Om du vill visa anpassade säkerhetsattribut i granskningsloggarna eller skapa diagnostikinställningar för anpassade säkerhetsattribut krävs en av rollerna i attributloggen. Du behöver också rätt roll för att visa standardgranskningsloggarna.

**Åtkomstnivån och funktionerna för Identity Protection varierar med rollen och licensen. Mer information finns i licenskraven för Identity Protection.

Vad kan du göra med inloggningsloggar?

Du kan använda inloggningsloggarna för att besvara frågor som:

- Hur många användare har loggat in på ett visst program den här veckan?

- Hur många misslyckade inloggningsförsök har inträffat under de senaste 24 timmarna?

- Loggar användare in från specifika webbläsare eller operativsystem?

- Vilka av mina Azure-resurser användes av hanterade identiteter och tjänstens huvudnamn?

Du kan också beskriva aktiviteten som är associerad med en inloggningsbegäran genom att identifiera följande information:

- Vem – Identiteten (användaren) som utför inloggningen.

- How – Klienten (programmet) som används för inloggningen.

- Vad – målet (resursen) som används av identiteten.

Vilka är typerna av inloggningsloggar?

Det finns fyra typer av loggar i förhandsversionen av inloggningsloggarna:

- Interaktiva användarinloggningar

- Icke-interaktiva användarinloggningar

- Inloggningar för tjänstens huvudnamn

- Inloggningar för hanterad identitet

De klassiska inloggningsloggarna innehåller bara interaktiva användarinloggningar.

Kommentar

Poster i inloggningsloggarna genereras av systemet och kan inte ändras eller tas bort.

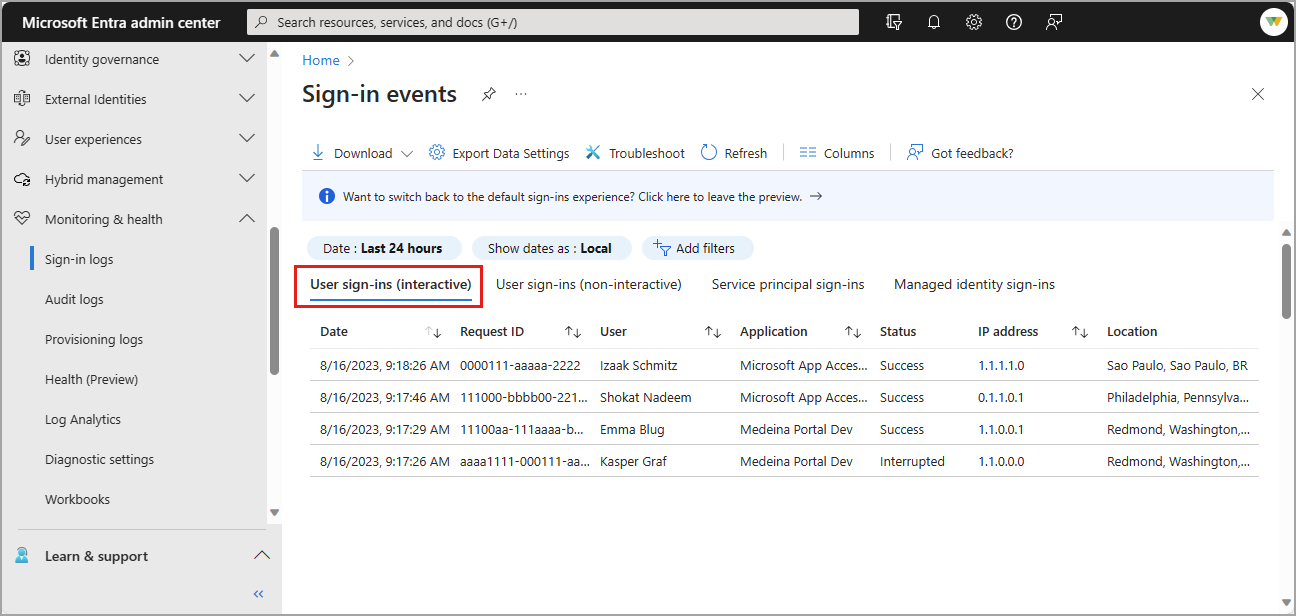

Interaktiva användarinloggningar

Interaktiva inloggningar utförs av en användare. De tillhandahåller en autentiseringsfaktor för Microsoft Entra-ID. Den autentiseringsfaktorn kan också interagera med en hjälpapp, till exempel Microsoft Authenticator-appen. Användare kan ange lösenord, svar på MFA-utmaningar, biometriska faktorer eller QR-koder till Microsoft Entra-ID eller till en hjälpapp. Den här loggen innehåller även federerade inloggningar från identitetsprovidrar som är federerade till Microsoft Entra-ID.

Rapportstorlek: små

exempel:

- En användare tillhandahåller användarnamn och lösenord på inloggningsskärmen för Microsoft Entra.

- En användare klarar en SMS MFA-utmaning.

- En användare ger en biometrisk gest för att låsa upp sin Windows-dator med Windows Hello för företag.

- En användare federeras till Microsoft Entra-ID med en AD FS SAML-försäkran.

Förutom standardfälten visar den interaktiva inloggningsloggen även:

- Inloggningsplatsen

- Om villkorsstyrd åtkomst tillämpades

Särskilda beaktanden

Icke-interaktiva inloggningar i de interaktiva inloggningsloggarna

Tidigare inkluderades vissa icke-interaktiva inloggningar från Microsoft Exchange-klienter i den interaktiva inloggningsloggen för användare för bättre synlighet. Den här ökade synligheten var nödvändig innan inloggningsloggarna för icke-interaktiva användare introducerades i november 2020. Det är dock viktigt att observera att vissa icke-interaktiva inloggningar, till exempel de som använder FIDO2-nycklar, fortfarande kan markeras som interaktiva på grund av hur systemet konfigurerades innan de separata icke-interaktiva loggarna introducerades. Dessa inloggningar kan visa interaktiv information som typ av klientautentiseringsuppgifter och webbläsarinformation, även om de tekniskt sett inte är interaktiva inloggningar.

Inloggningar för genomströmning

Microsoft Entra ID utfärdar token för autentisering och auktorisering. I vissa fall kan en användare som är inloggad på Contoso-klientorganisationen försöka komma åt resurser i Fabrikam-klientorganisationen, där de inte har åtkomst. En token utan auktorisering som kallas för en genomströmningstoken utfärdas till Fabrikam-klientorganisationen. Token för genomströmning tillåter inte att användaren får åtkomst till några resurser.

Tidigare, när du granskade loggarna för den här situationen, visade inloggningsloggarna för hemklientorganisationen (i det här scenariot Contoso) inte ett inloggningsförsök eftersom token inte gav åtkomst till en resurs med några anspråk. Inloggningstoken användes bara för att visa lämpligt felmeddelande.

Inloggningsförsök för genomströmning visas nu i inloggningsloggarna för hemklientorganisationen och eventuella relevanta inloggningsloggar för klientbegränsningar. Den här uppdateringen ger mer insyn i användarinloggningsförsök från dina användare och djupare insikter om klientbegränsningsprinciperna.

Egenskapen crossTenantAccessType visar passthrough nu för att särskilja genomströmningsinloggningar och är tillgänglig i administrationscentret för Microsoft Entra och Microsoft Graph.

Inloggningar för tjänstens huvudnamn från första part

Inloggningsloggarna för tjänstens huvudnamn innehåller inte inloggningsaktivitet från första part, endast för appar. Den här typen av aktivitet inträffar när appar från första part hämtar token för ett internt Microsoft-jobb där det inte finns någon riktning eller kontext från en användare. Vi exkluderar dessa loggar så att du inte betalar för loggar relaterade till interna Microsoft-token i din klientorganisation.

Du kan identifiera Microsoft Graph-händelser som inte korrelerar med en inloggning med tjänstens huvudnamn om du dirigerar MicrosoftGraphActivityLogs med SignInLogs till samma Log Analytics-arbetsyta. Med den här integreringen kan du korsreferensa token som utfärdats för Microsoft Graph API-anropet med inloggningsaktiviteten. UniqueTokenIdentifier Inloggningsloggarna och SignInActivityId i Microsoft Graph-aktivitetsloggarna saknas i inloggningsloggarna för tjänstens huvudnamn.

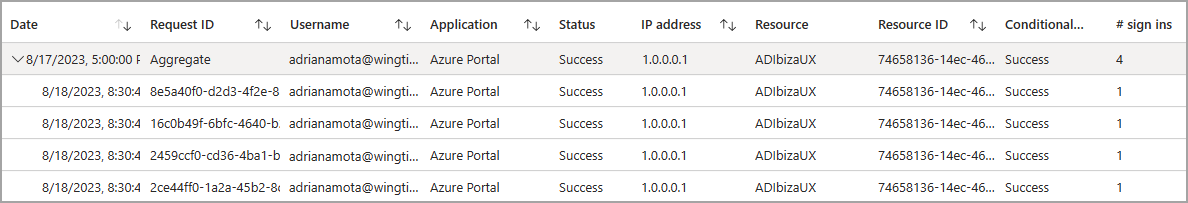

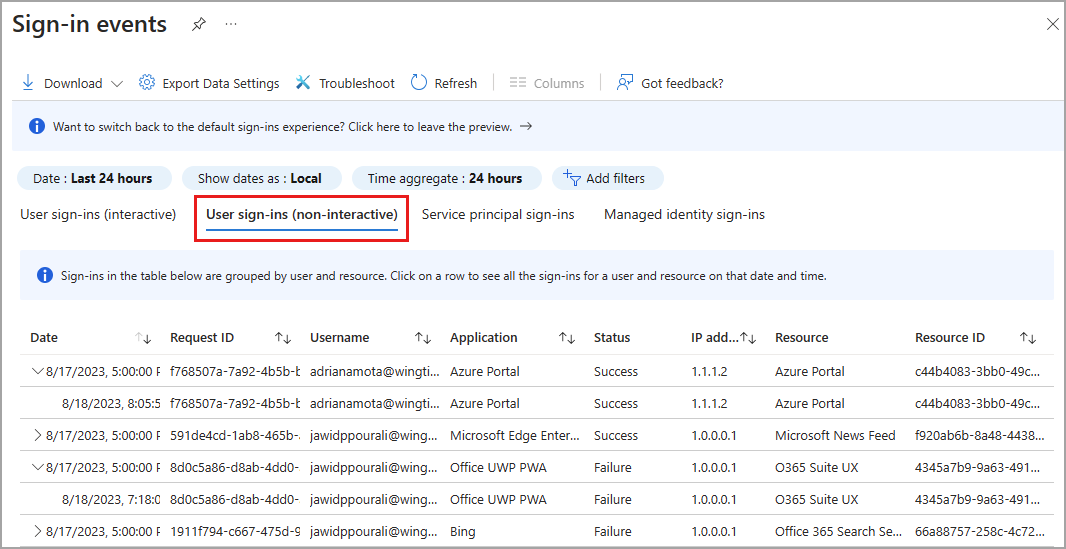

Icke-interaktiva användarinloggningar

Icke-interaktiva inloggningar görs för en användares räkning. Dessa delegerade inloggningar utfördes av en klientapp eller os-komponenter för en användares räkning och kräver inte att användaren anger någon autentiseringsfaktor. I stället identifierar Microsoft Entra-ID när användarens token behöver uppdateras och gör det i bakgrunden, utan att avbryta användarens session. I allmänhet uppfattar användaren dessa inloggningar som inträffar i bakgrunden.

Rapportstorlek: Stora

exempel:

- En klientapp använder en OAuth 2.0-uppdateringstoken för att hämta en åtkomsttoken.

- En klient använder en OAuth 2.0-auktoriseringskod för att hämta en åtkomsttoken och uppdateringstoken.

- En användare utför enkel inloggning (SSO) till en webb- eller Windows-app på en Microsoft Entra-ansluten dator (utan att ange en autentiseringsfaktor eller interagera med en Microsoft Entra-prompt).

- En användare loggar in på en andra Microsoft-Office-appen medan de har en session på en mobil enhet med FOCI (Family of Client IDs).

Förutom standardfälten visas även den icke-interaktiva inloggningsloggen:

- Resurs-ID

- Antal grupperade inloggningar

Du kan inte anpassa fälten som visas i den här rapporten.

För att göra det enklare att sammanfatta data grupperas icke-interaktiva inloggningshändelser. Klienter skapar ofta många icke-interaktiva inloggningar för samma användare på kort tid. De icke-interaktiva inloggningarna har samma egenskaper förutom när inloggningen gjordes. En klient kan till exempel få en åtkomsttoken en gång i timmen för en användares räkning. Om tillståndet för användaren eller klienten inte ändras är IP-adressen, resursen och all annan information densamma för varje begäran om åtkomsttoken. Det enda tillstånd som ändras är datum och tid för inloggningen.

När Microsoft Entra loggar flera inloggningar som är identiska förutom tid och datum, kommer dessa inloggningar från samma entitet och aggregeras till en enda rad. En rad med flera identiska inloggningar (förutom datum och tid som utfärdats) har ett värde som är större än ett i kolumnen #-inloggningar . Dessa aggregerade inloggningar kan också verka ha samma tidsstämplar. Filtret Tidsaggregering kan anges till 1 timme, 6 timmar eller 24 timmar. Du kan expandera raden för att se alla olika inloggningar och deras olika tidsstämplar.

Inloggningar aggregeras i icke-interaktiva användare när följande data matchar:

- Program

- User

- IP-adress

- Status

- Resurs-ID

Kommentar

IP-adressen för icke-interaktiva inloggningar som utförs av konfidentiella klienter matchar inte den faktiska käll-IP-adressen för den plats där begäran om uppdateringstoken kommer från. I stället visas den ursprungliga IP-adressen som användes för den ursprungliga tokenutfärdningen.

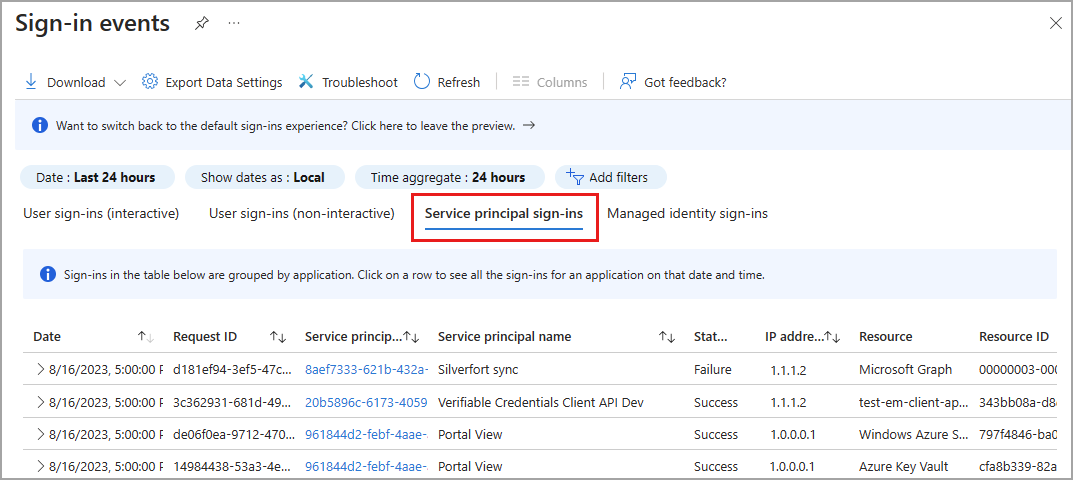

Inloggningar för tjänstens huvudnamn

Till skillnad från interaktiva och icke-interaktiva användarinloggningar innebär inloggningar med tjänstens huvudnamn inte någon användare. I stället loggas de in av ett konto som inte används, till exempel appar eller tjänstens huvudnamn (förutom inloggning med hanterad identitet, som endast ingår i inloggningsloggen för hanterad identitet). I dessa inloggningar tillhandahåller appen eller tjänsten sina egna autentiseringsuppgifter, till exempel ett certifikat eller en apphemlighet för att autentisera eller komma åt resurser.

Rapportstorlek: Stora

exempel:

- Ett huvudnamn för tjänsten använder ett certifikat för att autentisera och komma åt Microsoft Graph.

- Ett program använder en klienthemlighet för att autentisera i OAuth-flödet för klientautentiseringsuppgifter.

Du kan inte anpassa fälten som visas i den här rapporten.

För att göra det enklare att sammanfatta data i inloggningsloggarna för tjänstens huvudnamn grupperas inloggningshändelser för tjänstens huvudnamn. Inloggningar från samma entitet under samma villkor aggregeras till en enda rad. Du kan expandera raden för att se alla olika inloggningar och deras olika tidsstämplar. Inloggningar aggregeras i rapporten för tjänstens huvudnamn när följande data matchar:

- Tjänstens huvudnamn eller ID

- Status

- IP-adress

- Resursnamn eller ID

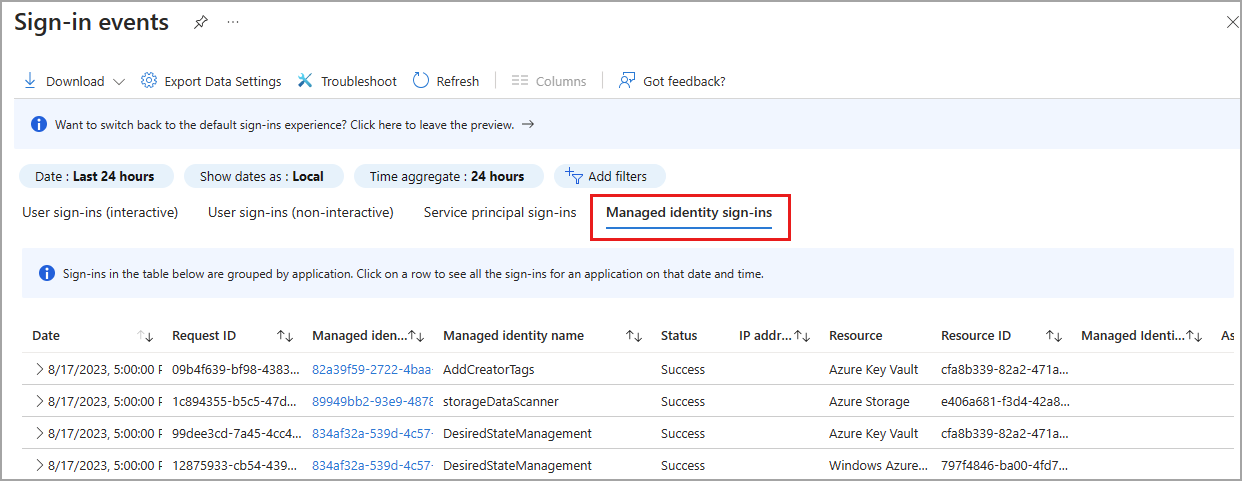

Inloggningar för hanterad identitet

Hanterade identiteter för Azure-resursers inloggningar är inloggningar som har utförts av resurser som har sina hemligheter hanterade av Azure för att förenkla autentiseringshanteringen. En virtuell dator med hanterade autentiseringsuppgifter använder Microsoft Entra-ID för att hämta en åtkomsttoken.

Rapportstorlek: Små

exempel:

Du kan inte anpassa fälten som visas i den här rapporten.

För att göra det enklare att sammanfatta data grupperas hanterade identiteter för Inloggningsloggar för Azure-resurser, icke-interaktiva inloggningshändelser. Inloggningar från samma entitet aggregeras till en enda rad. Du kan expandera raden för att se alla olika inloggningar och deras olika tidsstämplar. Inloggningar aggregeras i rapporten över hanterade identiteter när alla följande data matchar:

- Hanterat identitetsnamn eller ID

- Status

- Resursnamn eller ID

Välj ett objekt i listvyn för att visa alla inloggningar som är grupperade under en nod. Välj ett grupperat objekt om du vill visa all information om inloggningen.

Inloggningsdata som används av andra tjänster

Inloggningsdata används av flera tjänster i Azure för att övervaka riskfyllda inloggningar, ge insikter om programanvändning med mera.

Microsoft Entra ID Protection

Visualisering av inloggningsloggdata som relaterar till riskfyllda inloggningar finns i översikten över Microsoft Entra ID Protection , som använder följande data:

- Riskfyllda användare

- Riskfyllda användarinloggningar

- Riskfyllda arbetsbelastningsidentiteter

Mer information om Microsoft Entra ID Protection-verktygen finns i översikten över Microsoft Entra ID Protection.

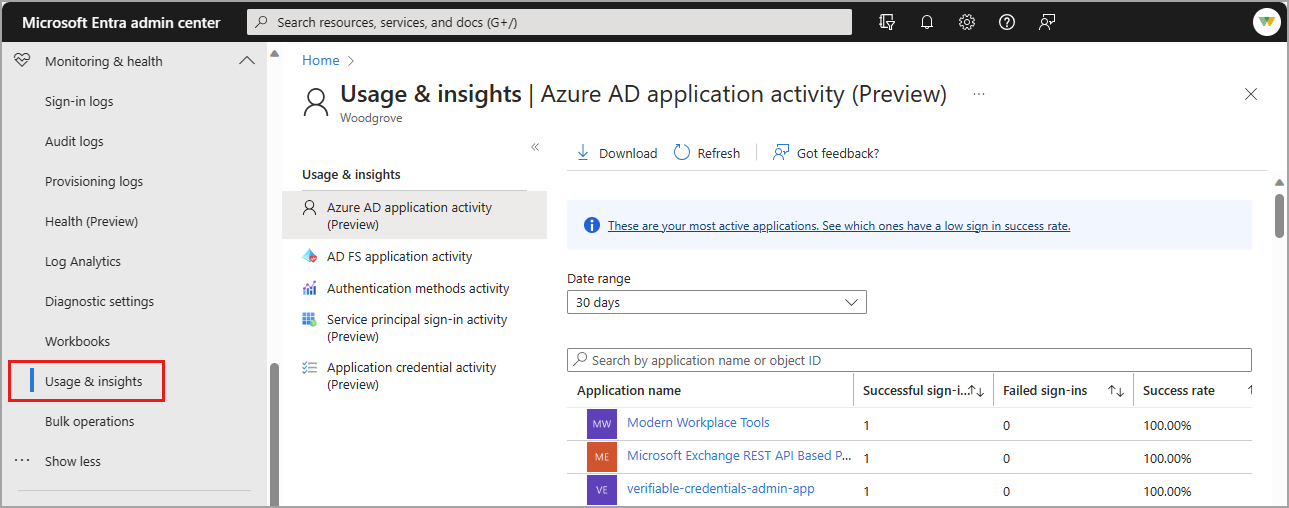

Microsoft Entra-användning och insikter

Om du vill visa programspecifika inloggningsdata bläddrar du till Microsoft Entra ID>Monitoring &health Usage &insights (Övervakning och hälsoanvändning>i Microsoft Entra). Dessa rapporter ger en närmare titt på inloggningar för Microsoft Entra-programaktivitet och AD FS-programaktivitet. Mer information finns i Microsoft Entra Usage &insights .

Det finns flera rapporter i Användning och insikter. Vissa av dessa rapporter är i förhandsversion.

- Microsoft Entra-programaktivitet (förhandsversion)

- AD FS-programaktivitet

- Aktivitet för autentiseringsmetoder

- Inloggningsaktivitet för tjänstens huvudnamn

- Aktivitet för programautentiseringsuppgifter

Microsoft 365-aktivitetsloggar

Du kan visa Microsoft 365-aktivitetsloggar från Administrationscenter för Microsoft 365. Microsoft 365-aktivitets- och Microsoft Entra-aktivitetsloggar delar ett stort antal katalogresurser. Endast Administrationscenter för Microsoft 365 ger en fullständig vy över Microsoft 365-aktivitetsloggarna.

Du kan komma åt Microsoft 365-aktivitetsloggarna programmatiskt med hjälp av Api:erna för Office 365-hantering.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för