Använda molngrupper för att hantera rolltilldelningar i Microsoft Entra

Med Microsoft Entra ID P1 eller P2 kan du skapa rolltilldelningsbara grupper och tilldela Microsoft Entra-roller till dessa grupper. Den här funktionen förenklar rollhantering, säkerställer konsekvent åtkomst och gör granskningsbehörigheter enklare. Genom att tilldela roller till en grupp i stället för enskilda användare kan du enkelt lägga till eller ta bort användare från en roll och skapa konsekventa behörigheter för alla medlemmar i gruppen. Du kan också skapa anpassade roller med specifika behörigheter och tilldela dem till grupper.

Varför tilldela roller till grupper?

Tänk på exemplet där Contoso-företaget har anlitat personer i olika geografiska områden för att hantera och återställa lösenord för anställda i sin Microsoft Entra-organisation. I stället för att be en privilegierad rolladministratör att tilldela rollen Supportadministratör till varje person individuellt kan de skapa en Contoso_Helpdesk_Administrators grupp och tilldela rollen till gruppen. När personer ansluter till gruppen tilldelas de rollen indirekt. Ditt befintliga styrningsarbetsflöde kan sedan ta hand om godkännandeprocessen och granskning av gruppens medlemskap för att säkerställa att endast legitima användare är medlemmar i gruppen och därför tilldelas rollen Supportadministratör.

Så här fungerar rolltilldelningar till grupper

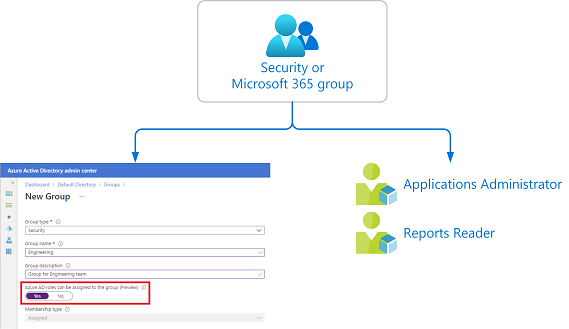

Om du vill tilldela en roll till en grupp måste du skapa en ny säkerhets- eller Microsoft 365-grupp med isAssignableToRole egenskapen inställd på true. I administrationscentret för Microsoft Entra kan du ange Att Microsoft Entra-rollerna ska tilldelas gruppalternativet till Ja. Hur som helst kan du tilldela en eller flera Microsoft Entra-roller till gruppen på samma sätt som du tilldelar roller till användare.

Begränsningar för rolltilldelningsbara grupper

Rolltilldelningsbara grupper har följande begränsningar:

- Du kan bara ange

isAssignableToRoleegenskapen eller så kan Microsoft Entra-rollerna tilldelas till gruppalternativet för nya grupper. - Egenskapen

isAssignableToRoleär oföränderlig. När en grupp har skapats med den här egenskapsuppsättningen kan den inte ändras. - Du kan inte göra en befintlig grupp till en rolltilldelningsbar grupp.

- Högst 500 rolltilldelningsbara grupper kan skapas i en enda Microsoft Entra-organisation (klientorganisation).

Hur skyddas rolltilldelningsbara grupper?

Om en grupp tilldelas en roll kan alla IT-administratörer som kan hantera dynamiska medlemskapsgrupper också indirekt hantera medlemskapet i den rollen. Anta till exempel att en grupp med namnet Contoso_User_Administrators tilldelas rollen Användaradministratör. En Exchange-administratör som kan ändra dynamiska medlemskapsgrupper kan lägga till sig själva i den Contoso_User_Administrators gruppen och på så sätt bli användaradministratör. Som du ser kan en administratör höja sina privilegier på ett sätt som du inte har tänkt dig.

Endast grupper som har egenskapen isAssignableToRole inställd true på när den skapas kan tilldelas en roll. Den här egenskapen är oföränderlig. När en grupp har skapats med den här egenskapsuppsättningen kan den inte ändras. Du kan inte ange egenskapen för en befintlig grupp.

Rolltilldelningsbara grupper är utformade för att förhindra potentiella överträdelser genom att ha följande begränsningar:

- Du måste tilldelas rollen Privilegierad rolladministratör för att skapa en rolltilldelningsbar grupp.

- Medlemskapstypen för rolltilldelningsbara grupper måste tilldelas och kan inte vara en dynamisk Microsoft Entra-grupp. Automatiserad population av dynamiska medlemskapsgrupper kan leda till att ett oönskat konto läggs till i gruppen och därmed tilldelas rollen.

- Som standard kan privilegierade rolladministratörer hantera medlemskap i en rolltilldelningsbar grupp, men du kan delegera hanteringen av rolltilldelningsbara grupper genom att lägga till gruppägare.

- För Microsoft Graph krävs behörigheten RoleManagement.ReadWrite.Directory för att kunna hantera medlemskap i rolltilldelningsbara grupper. Behörigheten Group.ReadWrite.All fungerar inte.

- För att förhindra utökade privilegier måste du tilldelas rollen Administratör för privilegierad autentisering för att ändra autentiseringsuppgifterna eller återställa MFA eller ändra känsliga attribut för medlemmar och ägare av en rolltilldelningsbar grupp.

- Gruppkapsling stöds inte. Det går inte att lägga till en grupp som medlem i en rolltilldelningsbar grupp.

Använda PIM för att göra en grupp berättigad till en rolltilldelning

Om du inte vill att medlemmar i gruppen ska ha stående åtkomst till en roll kan du använda Microsoft Entra Privileged Identity Management (PIM) för att göra en grupp berättigad till en rolltilldelning. Varje medlem i gruppen är sedan berättigad att aktivera rolltilldelningen under en fast tidsperiod.

Kommentar

För grupper som används för att höja till Microsoft Entra-roller rekommenderar vi att du behöver en godkännandeprocess för berättigade medlemstilldelningar. Tilldelningar som kan aktiveras utan godkännande kan göra dig sårbar för en säkerhetsrisk från mindre privilegierade administratörer. Supportadministratören har till exempel behörighet att återställa en berättigad användares lösenord.

Scenarier stöds inte

Följande scenarier stöds inte:

- Tilldela Microsoft Entra-roller (inbyggda eller anpassade) till lokala grupper.

Kända problem

Följande är kända problem med rolltilldelningsbara grupper:

- Endast Microsoft Entra ID P2-licensierade kunder: Även efter borttagning av gruppen visas den fortfarande som berättigad medlem i rollen i PIM-användargränssnittet. Funktionellt finns det inga problem; det är bara ett cacheproblem i administrationscentret för Microsoft Entra.

- Använd det nya administrationscentret för Exchange för rolltilldelningar via dynamiska medlemskapsgrupper. Det gamla administrationscentret för Exchange stöder inte den här funktionen. Om åtkomst till det gamla Administrationscenter för Exchange krävs tilldelar du den kvalificerade rollen direkt till användaren (inte via rolltilldelningsbara grupper). Exchange PowerShell-cmdletar fungerar som förväntat.

- Om en administratörsroll tilldelas till en rolltilldelningsbar grupp i stället för enskilda användare kommer medlemmar i gruppen inte att kunna komma åt regler, organisation eller gemensamma mappar i det nya administrationscentret för Exchange. Lösningen är att tilldela rollen direkt till användare i stället för gruppen.

- Azure Information Protection-portalen (den klassiska portalen) känner inte igen rollmedlemskap via grupp ännu. Du kan migrera till den enhetliga plattformen för känslighetsetiketter och sedan använda Microsoft Purview-efterlevnadsportalen för att använda grupptilldelningar för att hantera roller.

Licenskrav

För att kunna använda den här funktionen krävs en Microsoft Entra ID P1-licens. Privileged Identity Management för just-in-time-rollaktivering kräver en Microsoft Entra ID P2-licens. Information om hur du hittar rätt licens för dina krav finns i Jämföra allmänt tillgängliga funktioner i de kostnadsfria versionerna och Premium-utgåvorna.