Om du vill bevilja åtkomst till användare i Microsoft Entra-ID tilldelar du Microsoft Entra-roller. En roll är en uppsättning behörigheter. Den här artikeln beskriver hur du tilldelar Microsoft Entra-roller med hjälp av administrationscentret för Microsoft Entra och PowerShell.

Tilldela Microsoft Entra-roller till användare

Förutsättningar

- Privilegierad rolladministratör. Information om vem din privilegierade rolladministratör är finns i Lista rolltilldelningar för Microsoft Entra

- Microsoft Entra ID P2-licens när du använder Privileged Identity Management (PIM)

- Microsoft Graph PowerShell-modul när du använder PowerShell

- Administratörsmedgivande när Graph Explorer för Microsoft Graph API används

Mer information finns i Krav för att använda PowerShell eller Graph Explorer.

Administrationscenter för Microsoft Entra

Följ de här stegen för att tilldela Microsoft Entra-roller med hjälp av administrationscentret för Microsoft Entra. Din upplevelse varierar beroende på om du har Aktiverat Microsoft Entra Privileged Identity Management (PIM).

Tilldela en roll

Dricks

Stegen i den här artikeln kan variera något beroende på vilken portal du börjar från.

Logga in på administrationscentret för Microsoft Entra som minst en privilegierad rolladministratör.

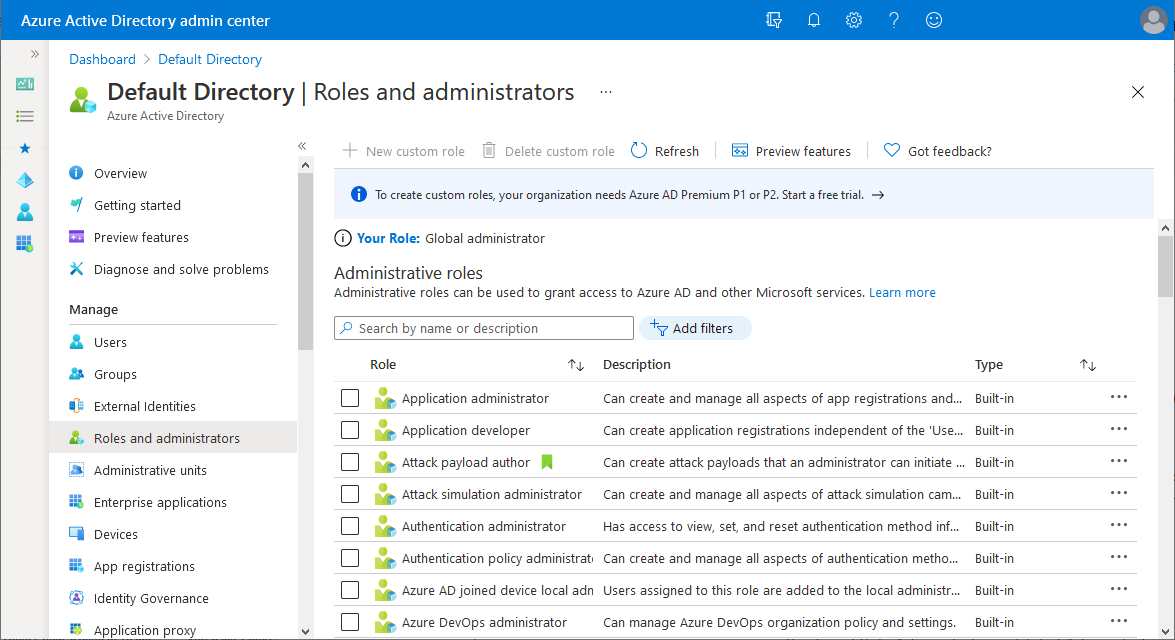

Bläddra till Identitetsroller>och administratörsroller>och administratörer.

Hitta den roll du behöver. Du kan använda sökrutan eller Lägg till filter för att filtrera rollerna.

Välj rollnamnet för att öppna rollen. Lägg inte till någon bock bredvid rollen.

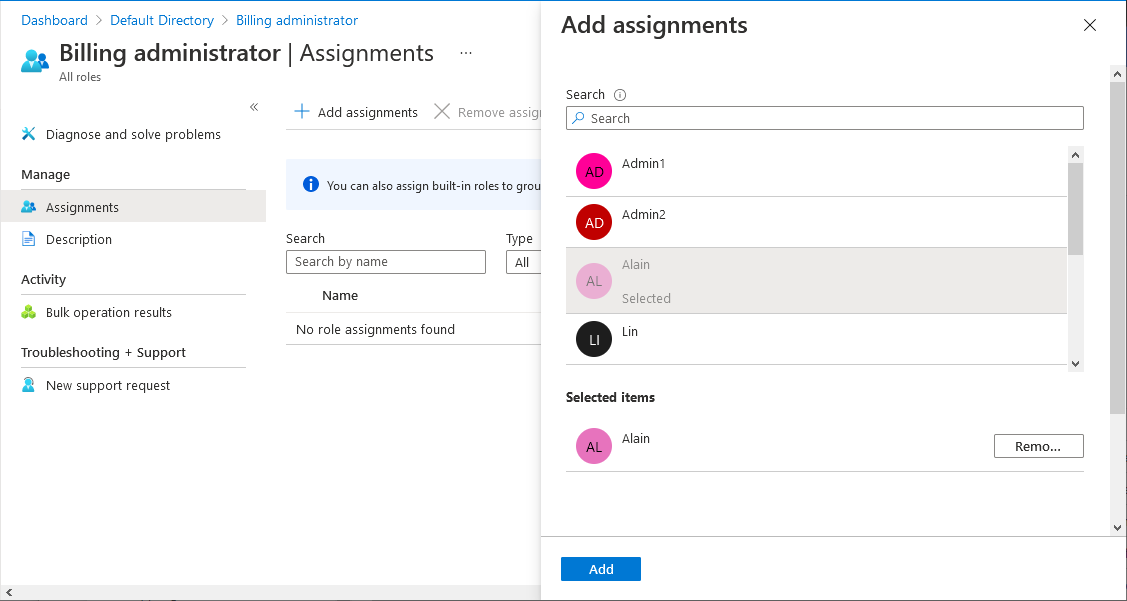

Välj Lägg till tilldelningar och välj sedan de användare som du vill tilldela till den här rollen.

Om du ser något annat än följande bild kan du ha PIM aktiverat. Se nästa avsnitt.

Kommentar

Om du tilldelar en inbyggd Microsoft Entra-roll till en gästanvändare utökas gästanvändaren till att ha samma behörigheter som en medlemsanvändare. Information om standardbehörigheter för medlemmar och gästanvändare finns i Vilka är standardanvändarbehörigheterna i Microsoft Entra-ID?

Välj Lägga till för att tilldela rollen.

Tilldela en roll med PIM

Om du har aktiverat Microsoft Entra Privileged Identity Management (PIM) har du ytterligare rolltilldelningsfunktioner. Du kan till exempel göra en användare berättigad till en roll eller ange varaktigheten. När PIM är aktiverat finns det två sätt att tilldela roller med hjälp av administrationscentret för Microsoft Entra. Du kan använda sidan Roller och administratörer eller PIM-upplevelsen. Hur som helst använder samma PIM-tjänst.

Följ de här stegen för att tilldela roller med hjälp av sidan Roller och administratörer . Om du vill tilldela roller med privileged Identity Management läser du Tilldela Microsoft Entra-roller i Privileged Identity Management.

Logga in på administrationscentret för Microsoft Entra som minst en privilegierad rolladministratör.

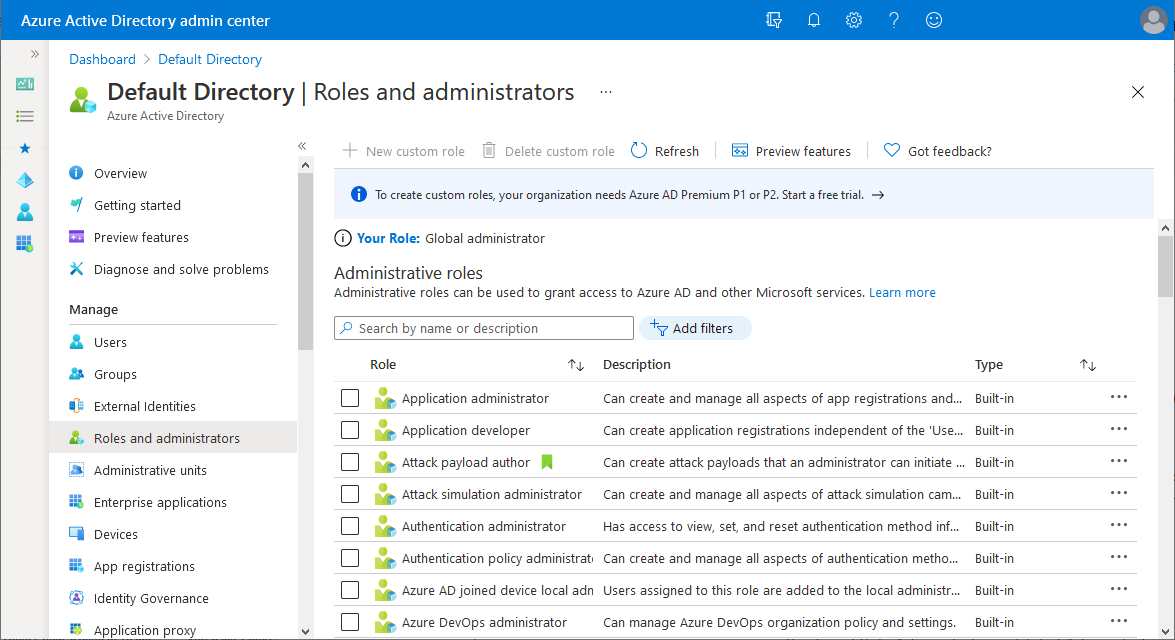

Bläddra till Identitetsroller>och administratörsroller>och administratörer.

Hitta den roll du behöver. Du kan använda sökrutan eller Lägg till filter för att filtrera rollerna.

Välj rollnamnet för att öppna rollen och se dess berättigade, aktiva och utgångna rolltilldelningar. Lägg inte till någon bock bredvid rollen.

Välj Lägg till tilldelningar.

Välj Ingen medlem har valts och välj sedan de användare som du vill tilldela till den här rollen.

Välj Nästa.

På fliken Inställning väljer du om du vill göra den här rolltilldelningen berättigad eller aktiv.

En berättigad rolltilldelning innebär att användaren måste utföra en eller flera åtgärder för att använda rollen. En aktiv rolltilldelning innebär att användaren inte behöver utföra någon åtgärd för att använda rollen. Mer information om vad de här inställningarna betyder finns i PIM-terminologi.

Använd de återstående alternativen för att ange varaktigheten för tilldelningen.

Välj Tilldela för att tilldela rollen.

PowerShell

Följ de här stegen för att tilldela Microsoft Entra-roller med hjälp av PowerShell.

Ställ in

Öppna ett PowerShell-fönster och använd Import-Module för att importera Microsoft Graph PowerShell-modulen. Mer information finns i Krav för att använda PowerShell eller Graph Explorer.

Import-Module -Name Microsoft.Graph.Identity.Governance -ForceI ett PowerShell-fönster använder du Connect-MgGraph för att logga in på din klientorganisation.

Connect-MgGraph -Scopes "RoleManagement.ReadWrite.Directory"Använd Get-MgUser för att hämta den användare som du vill tilldela en roll till.

$user = Get-MgUser -Filter "userPrincipalName eq 'johndoe@contoso.com'"

Tilldela en roll

Använd Get-MgRoleManagementDirectoryRoleDefinition för att hämta den roll som du vill tilldela.

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"Använd New-MgRoleManagementDirectoryRoleAssignment för att tilldela rollen.

$roleassignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roledefinition.Id -PrincipalId $user.Id

Tilldela en roll som berättigad med hjälp av PIM

Om PIM är aktiverat har du ytterligare funktioner, till exempel att göra en användare berättigad till en rolltilldelning eller definiera start- och sluttiden för en rolltilldelning. De här funktionerna använder en annan uppsättning PowerShell-kommandon. Mer information om hur du använder PowerShell och PIM finns i PowerShell för Microsoft Entra-roller i Privileged Identity Management.

Använd Get-MgRoleManagementDirectoryRoleDefinition för att hämta den roll som du vill tilldela.

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"Använd följande kommando för att skapa en hash-tabell för att lagra alla nödvändiga attribut som krävs för att tilldela rollen till användaren. Huvudnamns-ID:t är det användar-ID som du vill tilldela rollen till. I det här exemplet är tilldelningen endast giltig i 10 timmar.

$params = @{ "PrincipalId" = "aaaaaaaa-bbbb-cccc-1111-222222222222" "RoleDefinitionId" = "b0f54661-2d74-4c50-afa3-1ec803f12efe" "Justification" = "Add eligible assignment" "DirectoryScopeId" = "/" "Action" = "AdminAssign" "ScheduleInfo" = @{ "StartDateTime" = Get-Date "Expiration" = @{ "Type" = "AfterDuration" "Duration" = "PT10H" } } }Använd New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest för att tilldela rollen som berättigad. När rollen har tilldelats visas den i administrationscentret för Microsoft Entra under Avsnittet Privilegierad>identitetshantering>i Microsoft Entra-roller>Tilldelningar>berättigade tilldelningar.

New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest -BodyParameter $params | Format-List Id, Status, Action, AppScopeId, DirectoryScopeId, RoleDefinitionId, IsValidationOnly, Justification, PrincipalId, CompletedDateTime, CreatedDateTimeMicrosoft Graph API

Följ de här anvisningarna för att tilldela en roll med hjälp av Microsoft Graph API.

Tilldela en roll

I det här exemplet tilldelas ett säkerhetsobjekt med objectID

aaaaaaaa-0000-1111-2222-bbbbbbbbbbbbrollen Faktureringsadministratör (rolldefinitions-IDb0f54661-2d74-4c50-afa3-1ec803f12efe) i klientomfånget. En lista över oföränderliga rollmalls-ID:t för alla inbyggda roller finns i Inbyggda Roller i Microsoft Entra.POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments Content-type: application/json { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "directoryScopeId": "/" }Tilldela en roll med PIM

Tilldela en tidsbunden berättigad rolltilldelning

I det här exemplet tilldelas ett säkerhetsobjekt med objectID

aaaaaaaa-0000-1111-2222-bbbbbbbbbbbben tidsbunden berättigad rolltilldelning till faktureringsadministratör (rolldefinitions-IDb0f54661-2d74-4c50-afa3-1ec803f12efe) i 180 dagar.POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "afterDuration", "duration": "PT180D" } } }Tilldela en permanent berättigad rolltilldelning

I följande exempel tilldelas ett säkerhetsobjekt en permanent berättigad rolltilldelning till faktureringsadministratören.

POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "noExpiration" } } }Aktivera en rolltilldelning

Om du vill aktivera rolltilldelningen använder du API:et Create roleAssignmentScheduleRequests .

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests Content-type: application/json { "action": "selfActivate", "justification": "activating role assignment for admin privileges", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "directoryScopeId": "/", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222" }Mer information om hur du hanterar Microsoft Entra-roller via PIM-API:et i Microsoft Graph finns i Översikt över rollhantering via PIM-API:et (Privileged Identity Management).