Självstudie: Microsoft Entra-integrering med enkel inloggning (SSO) med EasySSO for Jira

I den här självstudien får du lära dig hur du integrerar EasySSO for Jira med Microsoft Entra ID. När du integrerar EasySSO for Jira med Microsoft Entra ID kan du:

- Kontroll i Microsoft Entra-ID som har åtkomst till Jira.

- Gör så att dina användare automatiskt loggas in på Jira med sina Microsoft Entra-konton.

- Hantera dina konton på en central plats.

Förutsättningar

För att komma igång behöver du följande:

- En Microsoft Entra-prenumeration. Om du inte har en prenumeration kan du få ett kostnadsfritt konto.

- EasySSO för Jira-prenumeration med enkel inloggning (SSO).

Beskrivning av scenario

I den här självstudien konfigurerar och testar du Microsoft Entra SSO i en testmiljö.

- EasySSO för Jira stöder SP- och IDP-initierad enkel inloggning.

- EasySSO för Jira stöder just-in-time-användaretablering .

Lägg till EasySSO för Jira från galleriet

För att konfigurera integreringen av EasySSO for Jira i Microsoft Entra-ID måste du lägga till EasySSO for Jira från galleriet till din lista över hanterade SaaS-appar.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applications Enterprise-program>>Nytt program.

- I avsnittet Lägg till från galleriet skriver du EasySSO for Jira i sökrutan.

- Välj EasySSO för Jira i resultatpanelen och lägg sedan till appen. Vänta några sekunder medan appen läggs till i din klientorganisation.

Du kan också använda guiden Konfiguration av företagsappar. I den här guiden kan du lägga till ett program i din klientorganisation, lägga till användare/grupper i appen, tilldela roller samt gå igenom SSO-konfigurationen. Läs mer om Microsoft 365-guider.

Konfigurera och testa Microsoft Entra SSO för EasySSO för Jira

Konfigurera och testa Microsoft Entra SSO med EasySSO for Jira med hjälp av en testanvändare med namnet B.Simon. För att enkel inloggning ska fungera måste du upprätta en länkrelation mellan en Microsoft Entra-användare och den relaterade användaren i EasySSO for Jira.

Utför följande steg för att konfigurera och testa Microsoft Entra SSO med EasySSO for Jira:

- Konfigurera Microsoft Entra SSO – så att användarna kan använda den här funktionen.

- Skapa en Microsoft Entra-testanvändare – för att testa enkel inloggning med Microsoft Entra med B.Simon.

- Tilldela Microsoft Entra-testanvändaren – för att göra det möjligt för B.Simon att använda enkel inloggning med Microsoft Entra.

- Konfigurera EasySSO för Jira SSO – för att konfigurera inställningarna för enkel inloggning på programsidan.

- Skapa EasySSO for Jira-testanvändare – för att ha en motsvarighet till B.Simon i EasySSO for Jira som är länkad till Microsoft Entra-representationen av användaren.

- Testa enkel inloggning – för att kontrollera om konfigurationen fungerar.

Konfigurera enkel inloggning med Microsoft Entra

Följ de här stegen för att aktivera Enkel inloggning i Microsoft Entra.

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>Applications>Enterprise-program> EasySSO for Jira>Enkel inloggning.

På sidan Välj en enkel inloggningsmetod väljer du SAML.

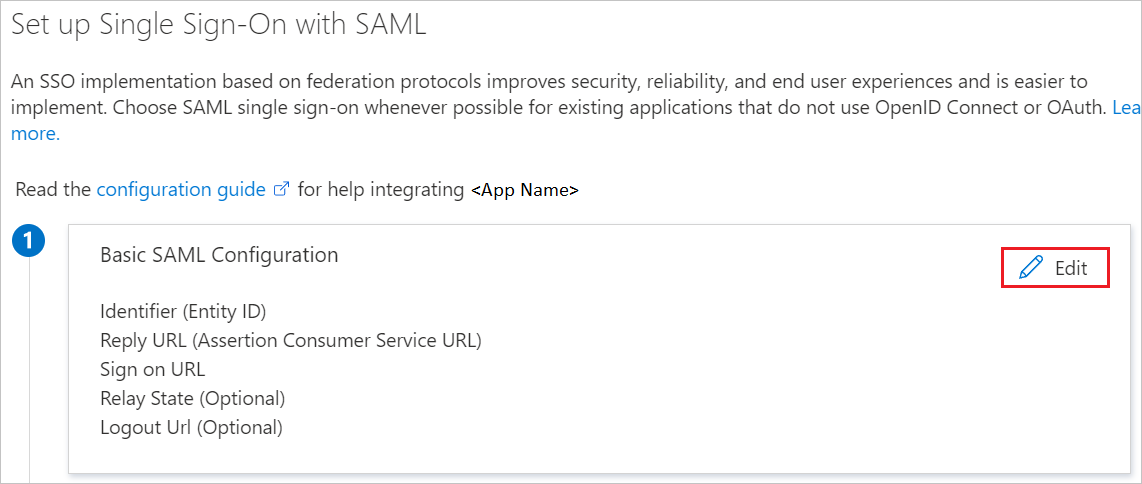

På sidan Konfigurera enkel inloggning med SAML klickar du på pennikonen för Grundläggande SAML-konfiguration för att redigera inställningarna.

Om du vill konfigurera programmet i IDP-initierat läge gör du följande i avsnittet Grundläggande SAML-konfiguration:

a. I textrutan Identifierare skriver du en URL med följande mönster:

https://<server-base-url>/plugins/servlet/easysso/samlb. Skriv en URL med följande mönster i textrutan Svars-URL:

https://<server-base-url>/plugins/servlet/easysso/samlKlicka på Ange ytterligare URL:er och gör följande om du vill konfigurera appen i SP-initierat läge:

I textrutan Inloggnings-URL skriver du in en URL med följande mönster:

https://<server-base-url>/login.jspKommentar

Dessa värden är inte verkliga. Uppdatera värdena med den faktiska identifieraren, svars-URL och inloggnings-URL. Kontakta Supportteamet för EasySSO för att få dessa värden om du är osäker. Du kan också referera till de mönster som visas i avsnittet Grundläggande SAML-konfiguration .

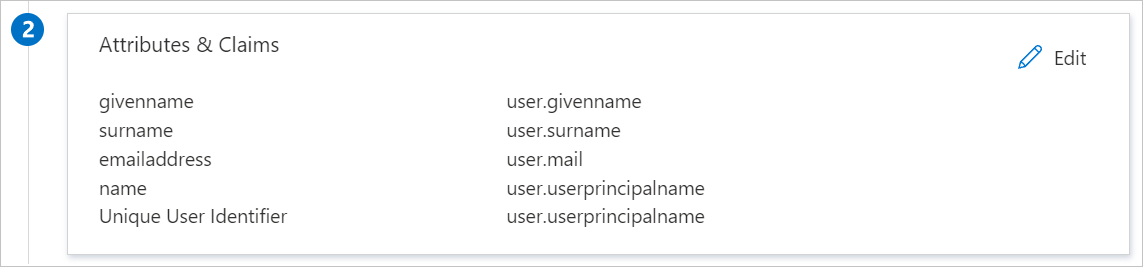

EasySSO för Jira-programmet förväntar sig SAML-försäkran i ett visst format, vilket kräver att du lägger till anpassade attributmappningar i konfigurationen av SAML-tokenattribut. I följande skärmbild visas listan över standardattribut.

Utöver ovanstående förväntar sig EasySSO för Jira-programmet att få fler attribut skickas tillbaka i SAML-svar som visas nedan. Dessa attribut är också ifyllda i förväg, men du kan granska dem enligt dina behov.

Name Källattribut urn:oid:0.9.2342.19200300.100.1.1 user.userprincipalname urn:oid:0.9.2342.19200300.100.1.3 user.mail urn:oid:2.16.840.1.113730.3.1.241 user.displayname urn:oid:2.5.4.4 user.surname urn:oid:2.5.4.42 user.givenname Om dina Microsoft Entra-användare har konfigurerat sAMAccountName måste du mappa urn:oid:0.9.2342.19200300.100.1.1 till attributet sAMAccountName .

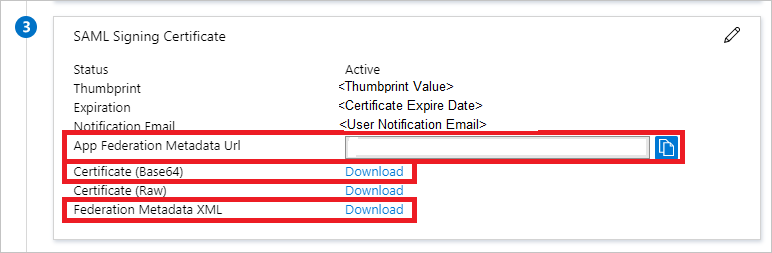

På sidan Konfigurera enkel inloggning med SAML går du till avsnittet SAML-signeringscertifikat och klickar på Ladda ned länkar för certifikat (Base64) eller XML-alternativ för federationsmetadata och sparar antingen eller alla på datorn. Du behöver det senare för att konfigurera Jira EasySSO.

Om du planerar att utföra EasySSO för Jira-konfiguration manuellt med certifikat måste du också kopiera inloggnings-URL och Microsoft Entra-identifierare från avsnittet nedan och spara dem på datorn.

Skapa en Microsoft Entra-testanvändare

I det här avsnittet skapar du en testanvändare med namnet B.Simon.

- Logga in på administrationscentret för Microsoft Entra som minst användaradministratör.

- Bläddra till Identitetsanvändare>>Alla användare.

- Välj Ny användare>Skapa ny användare överst på skärmen.

- Följ dessa steg i användaregenskaperna :

- I fältet Visningsnamn anger du

B.Simon. - I fältet Användarens huvudnamn anger du username@companydomain.extension. Exempel:

B.Simon@contoso.com - Markera kryssrutan Visa lösenord och skriv sedan ned det värde som visas i rutan Lösenord.

- Välj Granska + skapa.

- I fältet Visningsnamn anger du

- Välj Skapa.

Tilldela Microsoft Entra-testanvändaren

I det här avsnittet gör du det möjligt för B.Simon att använda enkel inloggning genom att ge åtkomst till EasySSO för Jira.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applications Enterprise-program>>EasySSO for Jira.

- På appens översiktssida väljer du Användare och grupper.

- Välj Lägg till användare/grupp och välj sedan Användare och grupper i dialogrutan Lägg till tilldelning .

- I dialogrutan Användare och grupper väljer du B.Simon i listan Användare och klickar sedan på knappen Välj längst ned på skärmen.

- Om du förväntar dig att en roll ska tilldelas till användarna kan du välja den i listrutan Välj en roll . Om ingen roll har konfigurerats för den här appen visas rollen "Standardåtkomst" markerad.

- I dialogrutan Lägg till tilldelning klickar du på knappen Tilldela.

Konfigurera EasySSO för Jira SSO

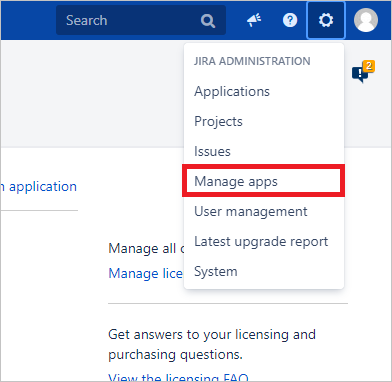

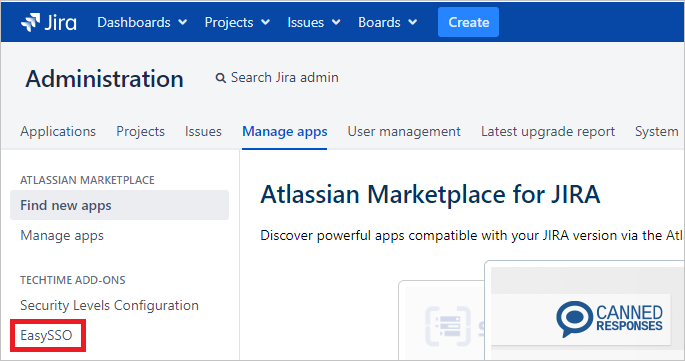

Logga in på din Atlassian Jira-instans med administratörsbehörighet och gå till avsnittet Hantera appar .

Till vänster letar du upp EasySSO och klickar på den.

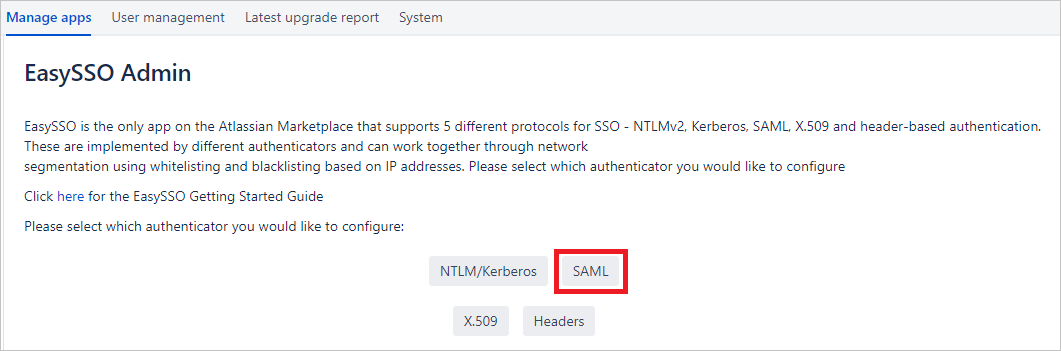

Välj ALTERNATIVET SAML . Detta tar dig till SAML-konfigurationsavsnittet.

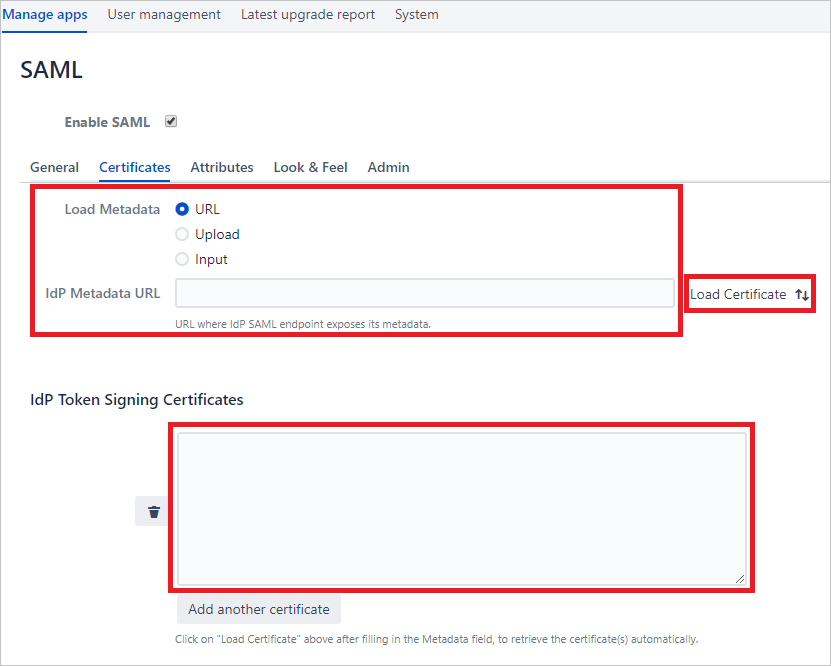

Välj fliken Certifikat överst så visas följande skärm:

Leta nu upp certifikat (Base64) eller metadatafil som du har sparat i de tidigare stegen i Microsoft Entra SSO-konfigurationen . Du har följande alternativ för hur du fortsätter:

a. Använd den appfederationsmetadatafil som du laddade ned till en lokal fil på datorn. Välj knappen Ladda upp alternativ och följ dialogrutan för uppladdningsfilen som är specifik för operativsystemet.

OR

b. Öppna appfederationsmetadatafilen för att se innehållet (i valfri redigeringsprogram för oformaterad text) i filen och kopiera den till Urklipp. Välj alternativet Indata och klistra in Urklippsinnehåll i textfältet.

OR

c. Helt manuell konfiguration. Öppna appfederationscertifikatet (Base64) för att se innehållet (i valfri redigeringsprogram för oformaterad text) i filen och kopiera den till Urklipp. Klistra in det i textfältet IdP-tokensigneringscertifikat . Gå sedan till fliken Allmänt och fyll postbindnings-URL och entitets-ID med respektive värden för inloggnings-URL och Microsoft Entra-identifierare som du sparade tidigare.

Klicka på knappen Spara längst ned på sidan. Innehållet i metadata- eller certifikatfilerna parsas i konfigurationsfälten. EasySSO för Jira-konfigurationen är klar.

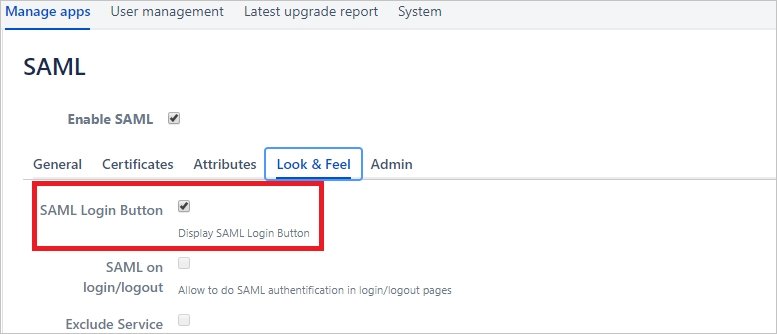

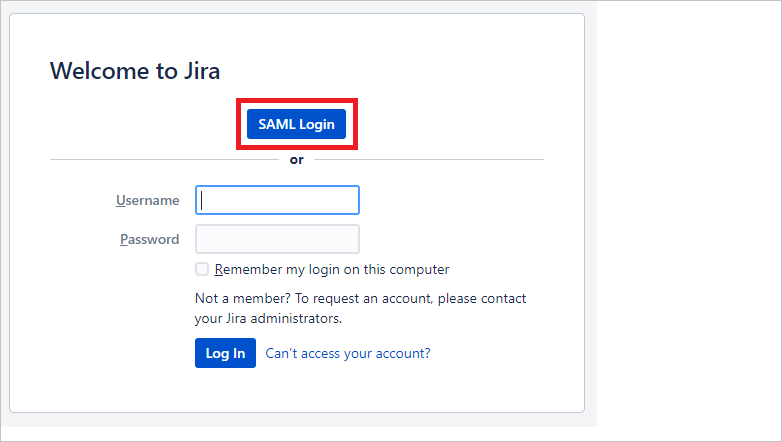

För bästa testupplevelse går du till fliken Look &Feel (Look &Feel ) och markerar alternativet SAML-inloggningsknapp på. Detta aktiverar separat knapp på Jira-inloggningsskärmen specifikt för att testa din Microsoft Entra SAML-integrering från slutpunkt till slutpunkt. Du kan också lämna den här knappen på och konfigurera dess placering, färg och översättning för produktionsläge.

Kommentar

Kontakta Supportteamet för EasySSO om du har problem.

Skapa EasySSO för Jira-testanvändare

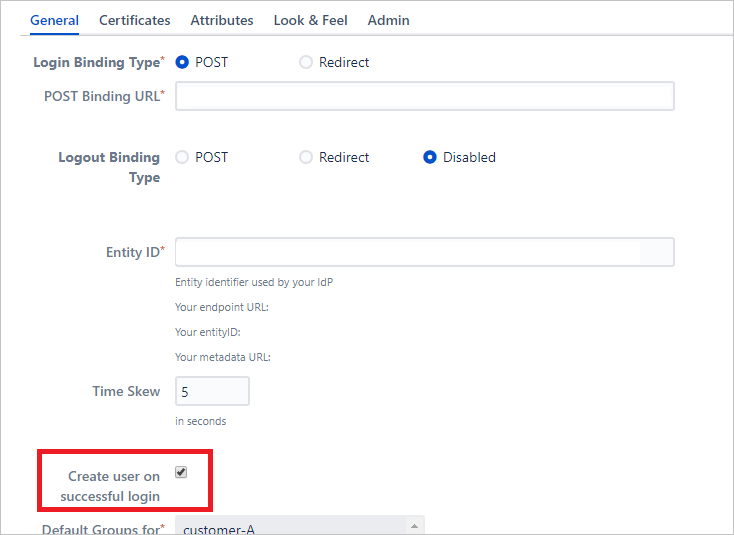

I det här avsnittet skapas en användare med namnet Britta Simon i Jira. EasySSO för Jira stöder just-in-time-användaretablering, vilket är inaktiverat som standard. Om du vill aktivera användaretablering måste du uttryckligen kontrollera alternativet Skapa användare för lyckad inloggning i avsnittet Allmänt i konfigurationen av Plugin-programmet EasySSO. Om det inte redan finns en användare i Jira skapas en ny efter autentisering.

Men om du inte vill aktivera automatisk användaretablering vid användarens första inloggning måste användarna finnas i serverdelsanvändarens kataloger som Jira-instansen använder, till exempel LDAP eller Atlassian Crowd.

Testa enkel inloggning

IdP-initierat arbetsflöde

I det här avsnittet testar du konfigurationen av enkel inloggning med Microsoft Entra med följande alternativ.

- Klicka på Testa det här programmet så bör du automatiskt loggas in på EasySSO for Jira som du har konfigurerat enkel inloggning för.

Du kan också använda Microsoft Mina appar för att testa programmet i valfritt läge. När du klickar på easySSO för Jira-panelen i Mina appar, om du konfigureras i SP-läge omdirigeras du till sidan för programinloggning för att initiera inloggningsflödet och om det konfigureras i IDP-läge bör du automatiskt loggas in på EasySSO for Jira som du har konfigurerat enkel inloggning för. Mer information om Mina appar finns i Introduktion till Mina appar.

SP-initierat arbetsflöde

I det här avsnittet testar du konfigurationen av enkel inloggning med Microsoft Entra med jira SAML-inloggningsknappen .

Det här scenariot förutsätter att du har aktiverat SAML-inloggningsknappen på fliken Look &Feel i jira EasySSO-konfigurationssidan (se ovan). Öppna din Jira-inloggnings-URL i webbläsarens inkognitoläge för att undvika störningar i dina befintliga sessioner. Klicka på knappen SAML-inloggning så omdirigeras du till Microsoft Entra-användarautentiseringsflödet. När du har slutfört det omdirigeras du tillbaka till din Jira-instans som autentiserad användare via SAML.

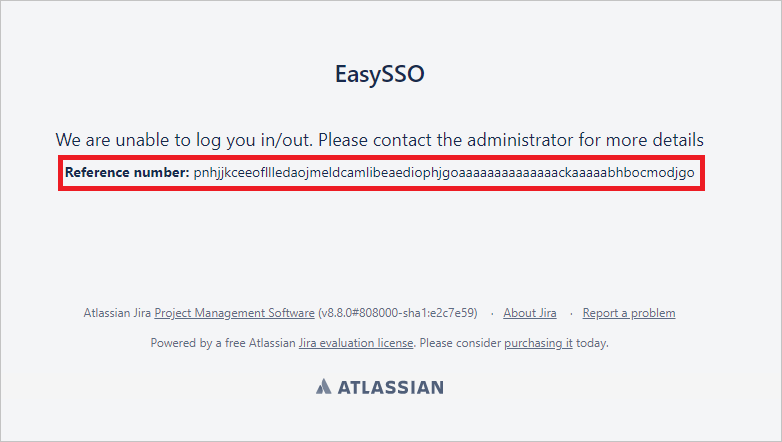

Det finns en möjlighet att du kan stöta på följande skärm när du har omdirigerats tillbaka från Microsoft Entra-ID.

I det här fallet måste du följa anvisningarna på den här sidan för att få åtkomst till filen atlassian-jira.log . Information om felet kommer att finnas i referens-ID:t på sidan EasySSO-fel.

Om du har problem med att sammanfatta loggmeddelandena kontaktar du supportteamet för EasySSO.

Nästa steg

När du har konfigurerat EasySSO för Jira kan du tillämpa sessionskontroll, vilket skyddar exfiltrering och infiltration av organisationens känsliga data i realtid. Sessionskontrollen utökas från villkorlig åtkomst. Lär dig hur du framtvingar sessionskontroll med Microsoft Defender för molnet Apps.