Självstudie: Microsoft Entra SSO-integrering med MongoDB Atlas – enkel inloggning

I den här självstudien lär du dig att integrera MongoDB Atlas – SSO med Microsoft Entra ID. När du integrerar MongoDB Atlas – SSO med Microsoft Entra-ID kan du:

- Kontroll i Microsoft Entra ID som har åtkomst till MongoDB Atlas, MongoDB-communityn, MongoDB University och MongoDB Support.

- Gör så att dina användare automatiskt loggas in på MongoDB Atlas – SSO med sina Microsoft Entra-konton.

- Tilldela MongoDB Atlas-roller till användare baserat på deras Microsoft Entra-gruppmedlemskap.

- Hantera dina konton på en central plats: Azure-portalen.

Förutsättningar

För att komma igång behöver du följande:

- En Microsoft Entra-prenumeration. Om du inte har en prenumeration kan du få ett kostnadsfritt konto.

- MongoDB Atlas – SSO-prenumeration med enkel inloggning (SSO) aktiverat.

Beskrivning av scenario

I den här självstudien konfigurerar och testar du Microsoft Entra SSO i en testmiljö.

- MongoDB Atlas – SSO stöder SP - och IDP-initierad enkel inloggning.

- MongoDB Atlas – enkel inloggning stöder just-in-time-användaretablering .

Lägg till MongoDB Atlas – enkel inloggning från galleriet

För att konfigurera integreringen av MongoDB Atlas – SSO i Microsoft Entra ID måste du lägga till MongoDB Atlas – enkel inloggning från galleriet till din lista över hanterade SaaS-appar.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applications Enterprise-program>>Nytt program.

- I avsnittet Lägg till från galleriet skriver du MongoDB Atlas – SSO i sökrutan.

- Välj MongoDB Atlas – enkel inloggning från resultatpanelen och lägg sedan till appen. Vänta några sekunder medan appen läggs till i din klientorganisation.

Du kan också använda guiden Konfiguration av företagsappar. I den här guiden kan du lägga till ett program i din klientorganisation, lägga till användare/grupper i appen, tilldela roller samt gå igenom SSO-konfigurationen. Läs mer om Microsoft 365-guider.

Konfigurera och testa Microsoft Entra SSO för MongoDB Atlas – enkel inloggning

Konfigurera och testa Microsoft Entra SSO med MongoDB Atlas – enkel inloggning med hjälp av en testanvändare med namnet B.Simon. För att enkel inloggning ska fungera måste du upprätta en länkad relation mellan en Microsoft Entra-användare och den relaterade användaren i MongoDB Atlas – SSO.

Utför följande steg för att konfigurera och testa Microsoft Entra SSO med MongoDB Atlas – SSO:

- Konfigurera Enkel inloggning med Microsoft Entra så att användarna kan använda den här funktionen.

- Skapa en Microsoft Entra-testanvändare och testgrupp för att testa enkel inloggning med Microsoft Entra med B.Simon.

- Tilldela Microsoft Entra-testanvändaren eller testgruppen så att B.Simon kan använda enkel inloggning med Microsoft Entra.

- Konfigurera MongoDB Atlas SSO för att konfigurera inställningarna för enkel inloggning på programsidan.

- Skapa en MongoDB Atlas SSO-testanvändare för att ha en motsvarighet till B.Simon i MongoDB Atlas – SSO, länkad till Microsoft Entra-representationen av användaren.

- Testa enkel inloggning för att kontrollera om konfigurationen fungerar.

Konfigurera enkel inloggning med Microsoft Entra

Följ de här stegen för att aktivera Enkel inloggning i Microsoft Entra.

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>Applications Enterprise-program>>MongoDB Atlas – sidan för SSO-programintegrering och leta reda på avsnittet Hantera. Välj enkel inloggning.

På sidan Välj en enkel inloggningsmetod väljer du SAML.

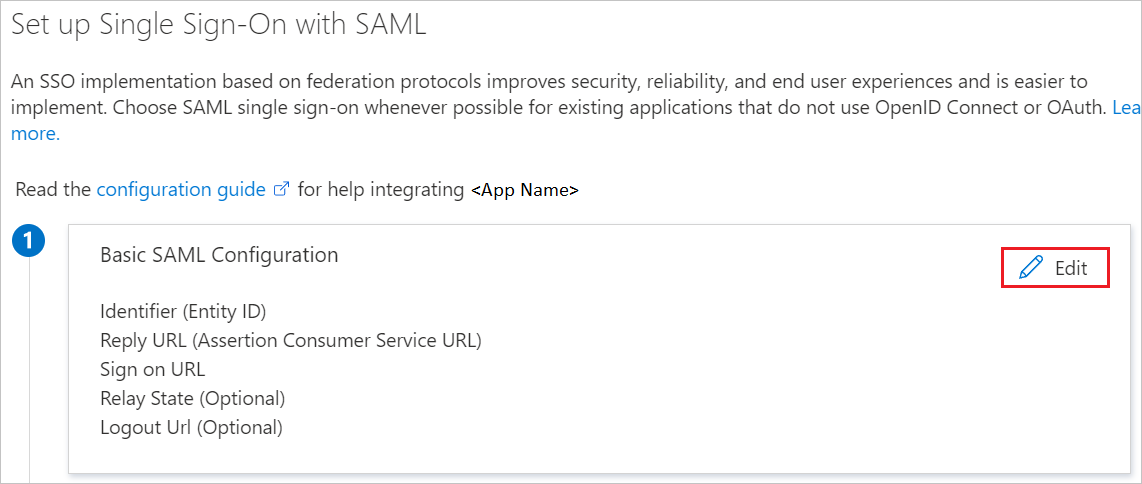

På sidan Konfigurera enkel inloggning med SAML väljer du pennikonen för Grundläggande SAML-konfiguration för att redigera inställningarna.

Om du vill konfigurera programmet i IDP-initierat läge i avsnittet Grundläggande SAML-konfiguration anger du värdena för följande fält:

a. I textrutan Identifierare skriver du en URL som använder följande mönster:

https://www.okta.com/saml2/service-provider/<Customer_Unique>b. I textrutan Svars-URL skriver du en URL som använder följande mönster:

https://auth.mongodb.com/sso/saml2/<Customer_Unique>Välj Ange ytterligare URL:er och utför följande steg om du vill konfigurera programmet i SP-initierat läge:

I textrutan Inloggnings-URL skriver du en URL som använder följande mönster:

https://cloud.mongodb.com/sso/<Customer_Unique>Kommentar

Dessa värden är inte verkliga. Uppdatera dessa värden med faktisk identifierare, svars-URL och inloggnings-URL. Om du vill hämta dessa värden kontaktar du supportteamet för MongoDB Atlas – SSO-klienten. Du kan också referera till de mönster som visas i avsnittet Grundläggande SAML-konfiguration .

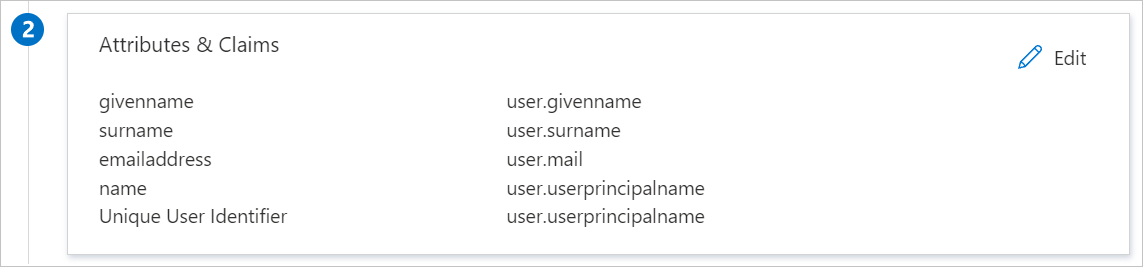

MongoDB Atlas – SSO-programmet förväntar sig att SAML-försäkran ska vara i ett visst format, vilket kräver att du lägger till anpassade attributmappningar i konfigurationen av SAML-tokenattribut. I följande skärmbild visas listan över standardattribut.

Förutom de föregående attributen förväntar sig MongoDB Atlas – SSO-programmet att några fler attribut skickas tillbaka i SAML-svaret. De här attributen är också förifyllda, men du kan granska dem enligt dina behov.

Name Källattribut E-post user.userprincipalname firstName user.givenname lastName user.surname Om du vill auktorisera användare som använder MongoDB Atlas-rollmappningar lägger du till gruppanspråket nedan för att skicka användarens gruppinformation i SAML-försäkran.

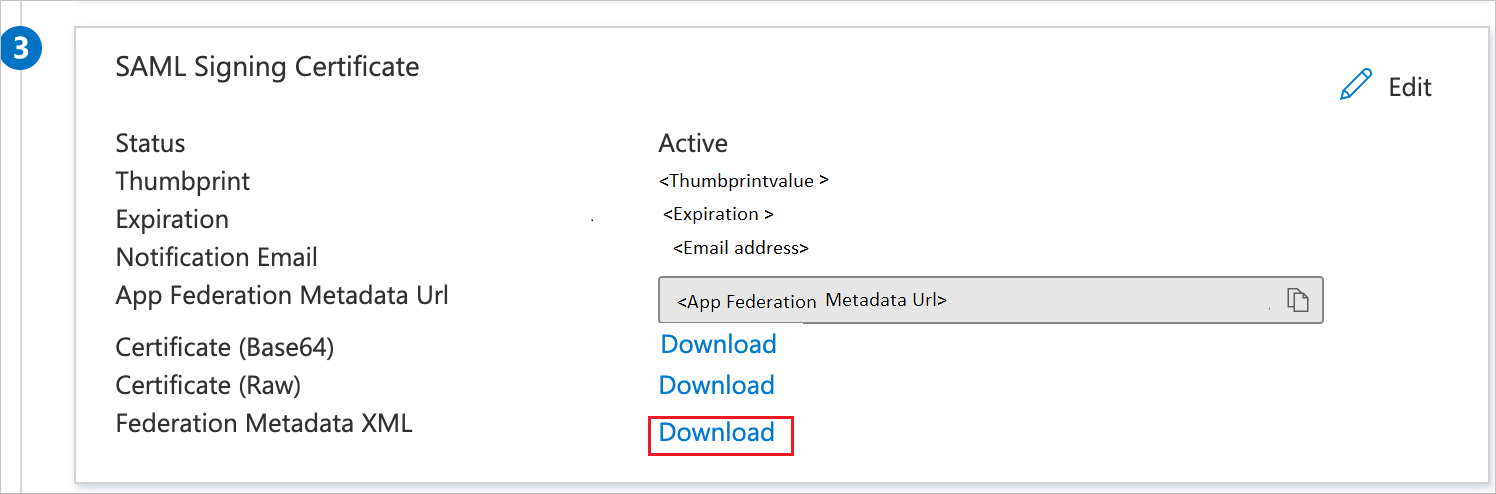

Name Källattribut memberOf Grupp-ID På sidan Konfigurera enkel inloggning med SAML går du till avsnittet SAML-signeringscertifikat och letar upp XML för federationsmetadata. Välj Ladda ned för att ladda ned certifikatet och spara det på datorn.

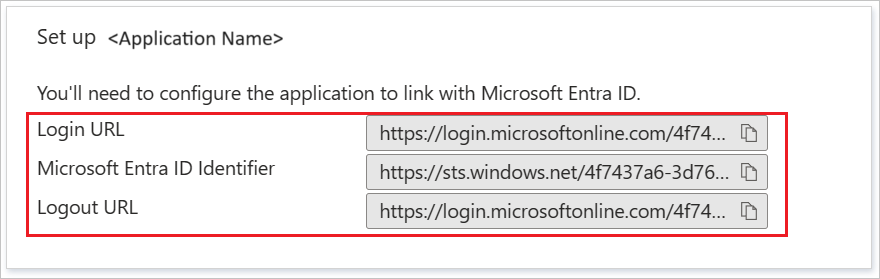

I avsnittet Konfigurera MongoDB Atlas – SSO kopierar du lämpliga URL:er baserat på dina behov.

Skapa en Microsoft Entra-testanvändare och testgrupp

I det här avsnittet skapar du en testanvändare med namnet B.Simon.

- Logga in på administrationscentret för Microsoft Entra som minst användaradministratör.

- Bläddra till Identitetsanvändare>>Alla användare.

- Välj Ny användare>Skapa ny användare överst på skärmen.

- Följ dessa steg i användaregenskaperna :

- I fältet Visningsnamn anger du

B.Simon. - I fältet Användarens huvudnamn anger du username@companydomain.extension. Exempel:

B.Simon@contoso.com - Markera kryssrutan Visa lösenord och skriv sedan ned det värde som visas i rutan Lösenord.

- Välj Granska + skapa.

- I fältet Visningsnamn anger du

- Välj Skapa.

Om du använder rollmappningsfunktionen i MongoDB Atlas för att tilldela roller till användare baserat på deras Microsoft Entra-grupper skapar du en testgrupp och B.Simon som medlem:

- Bläddra till Identitetsgrupper>.

- Välj Ny grupp överst på skärmen.

- Följ dessa steg i gruppegenskaperna :

- Välj Säkerhet i listrutan Grupptyp .

- I fältet Gruppnamn anger du Grupp 1.

- Välj Skapa.

Tilldela Microsoft Entra-testanvändaren eller testgruppen

I det här avsnittet gör du det möjligt för B.Simon eller Grupp 1 att använda enkel inloggning med Azure genom att ge åtkomst till MongoDB Atlas – SSO.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applications Enterprise-program>>MongoDB Atlas – SSO.

- På appens översiktssida hittar du avsnittet Hantera och väljer Användare och grupper.

- Välj Lägg till användare och välj sedan Användare och grupper i dialogrutan Lägg till tilldelning .

- I dialogrutan Användare och grupper väljer du B.Simon i listan Användare eller om du använder MongoDB Atla-rollmappningar väljer du Grupp 1 i listan Grupper. Klicka sedan på knappen Välj längst ned på skärmen.

- I dialogrutan Lägg till tilldelning klickar du på knappen Tilldela.

Konfigurera MongoDB Atlas SSO

För att konfigurera enkel inloggning på MongoDB Atlas-sidan behöver du lämpliga URL:er kopierade. Du måste också konfigurera federationsprogrammet för din MongoDB Atlas-organisation. Följ anvisningarna i MongoDB Atlas-dokumentationen. Om du har problem kontaktar du MongoDB-supportteamet.

Konfigurera Rollmappning för MongoDB Atlas

Om du vill auktorisera användare i MongoDB Atlas baserat på deras Microsoft Entra-gruppmedlemskap kan du mappa Microsoft Entra-gruppens objekt-ID:n till MongoDB Atlas Organization/Project-roller med hjälp av Rollmappningar för MongoDB Atlas. Följ anvisningarna i MongoDB Atlas-dokumentationen. Om du har problem kontaktar du MongoDB-supportteamet.

Skapa en MongoDB Atlas SSO-testanvändare

MongoDB Atlas stöder just-in-time-användaretablering, vilket är aktiverat som standard. Det finns ingen ytterligare åtgärd som du kan vidta. Om det inte redan finns en användare i MongoDB Atlas skapas en ny efter autentisering.

Testa enkel inloggning

I det här avsnittet testar du konfigurationen av enkel inloggning med Microsoft Entra med följande alternativ.

SP-initierad:

Klicka på Testa det här programmet, detta omdirigeras till MongoDB Atlas Inloggnings-URL där du kan initiera inloggningsflödet.

Gå till MongoDB Atlas Sign on URL direkt och initiera inloggningsflödet därifrån.

IDP-initierad:

- Klicka på Testa det här programmet så bör du automatiskt loggas in på MongoDB Atlas som du har konfigurerat enkel inloggning för.

Du kan också använda Microsoft Mina appar för att testa programmet i valfritt läge. När du klickar på MongoDB Atlas – SSO-panelen i Mina appar omdirigeras du om du konfigureras i SP-läge till inloggningssidan för programmet för att initiera inloggningsflödet och om det konfigureras i IDP-läge bör du automatiskt loggas in på MongoDB Atlas – SSO som du har konfigurerat enkel inloggning för. Mer information om Mina appar finns i Introduktion till Mina appar.

Nästa steg

När du har konfigurerat MongoDB Atlas – enkel inloggning kan du framtvinga sessionskontroll, vilket skyddar exfiltrering och infiltration av organisationens känsliga data i realtid. Sessionskontrollen utökas från villkorlig åtkomst. Lär dig hur du framtvingar sessionskontroll med Microsoft Defender för molnet Apps.