Självstudie: Microsoft Entra SSO-integrering med Tulip

I den här självstudien får du lära dig hur du integrerar Tulip med Microsoft Entra-ID. När du integrerar Tulip med Microsoft Entra-ID kan du:

- Kontroll i Microsoft Entra-ID som har åtkomst till Tulip.

- Gör så att dina användare automatiskt loggas in på Tulip med sina Microsoft Entra-konton.

- Hantera dina konton på en central plats.

Förutsättningar

För att komma igång behöver du följande:

- En Microsoft Entra-prenumeration. Om du inte har en prenumeration kan du få ett kostnadsfritt konto.

- Tulip-prenumeration med enkel inloggning (SSO) aktiverat.

Kommentar

Den här integreringen är också tillgänglig för användning från Microsoft Entra US Government Cloud-miljön. Du hittar det här programmet i Microsoft Entra US Government Cloud Application Gallery och konfigurerar det på samma sätt som från det offentliga molnet.

Beskrivning av scenario

I den här självstudien konfigurerar och testar du Microsoft Entra SSO i en testmiljö.

- Tulpan stöder IDP-initierad enkel inloggning.

Lägg till tulpan från galleriet

För att konfigurera integreringen av Tulip i Microsoft Entra-ID måste du lägga till Tulip från galleriet i din lista över hanterade SaaS-appar.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applications Enterprise-program>>Nytt program.

- I avsnittet Lägg till från galleriet skriver du Tulip i sökrutan.

- Välj Tulpan från resultatpanelen och lägg sedan till appen. Vänta några sekunder medan appen läggs till i din klientorganisation.

Du kan också använda guiden Konfiguration av företagsappar. I den här guiden kan du lägga till ett program i din klientorganisation, lägga till användare/grupper i appen, tilldela roller samt gå igenom SSO-konfigurationen. Läs mer om Microsoft 365-guider.

Konfigurera och testa Microsoft Entra SSO for Tulip

Utför följande steg för att konfigurera och testa Microsoft Entra SSO med Tulip:

Konfigurera Microsoft Entra SSO – så att användarna kan använda den här funktionen.

Konfigurera Tulip SSO – för att konfigurera inställningarna för enkel inloggning på programsidan.

- Kontakta om du vill konfigurera enkel inloggning på en tulipinstans med befintliga användare support@tulip.co.

Konfigurera enkel inloggning med Microsoft Entra

Följ de här stegen för att aktivera Enkel inloggning i Microsoft Entra.

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>Applications Enterprise-program>>Tulip>Enkel inloggning.

På sidan Välj en enkel inloggningsmetod väljer du SAML.

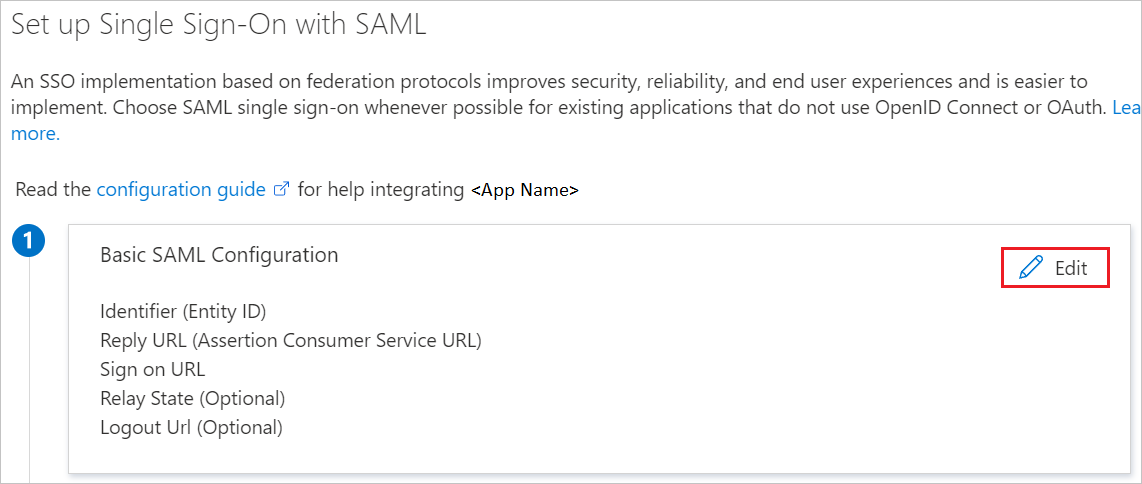

På sidan Konfigurera enkel inloggning med SAML klickar du på pennikonen för Grundläggande SAML-konfiguration för att redigera inställningarna.

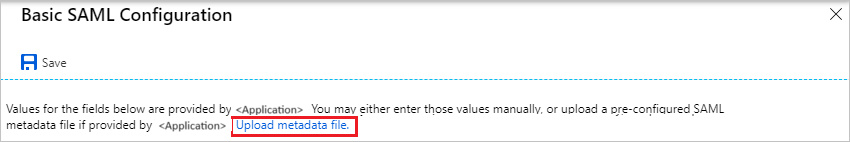

I avsnittet Grundläggande SAML-konfiguration utför du följande steg om du har metadatafilen för tjänstleverantör:

a.Download Tulip's Metadata File which is accessible in the settings page on your Tulip instance -

b. Klicka på Ladda upp metadatafil.

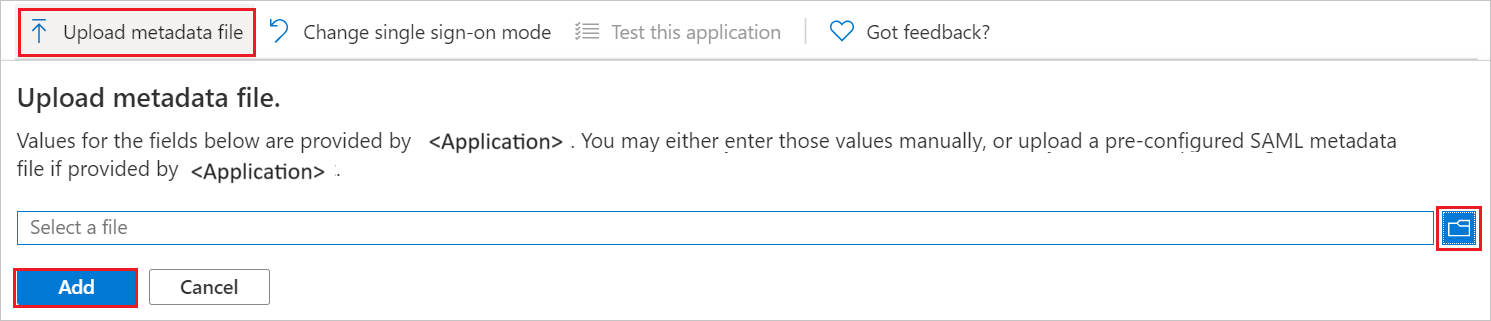

b. Klicka på mappikonen för att välja metadatafilen och klicka på Ladda upp.

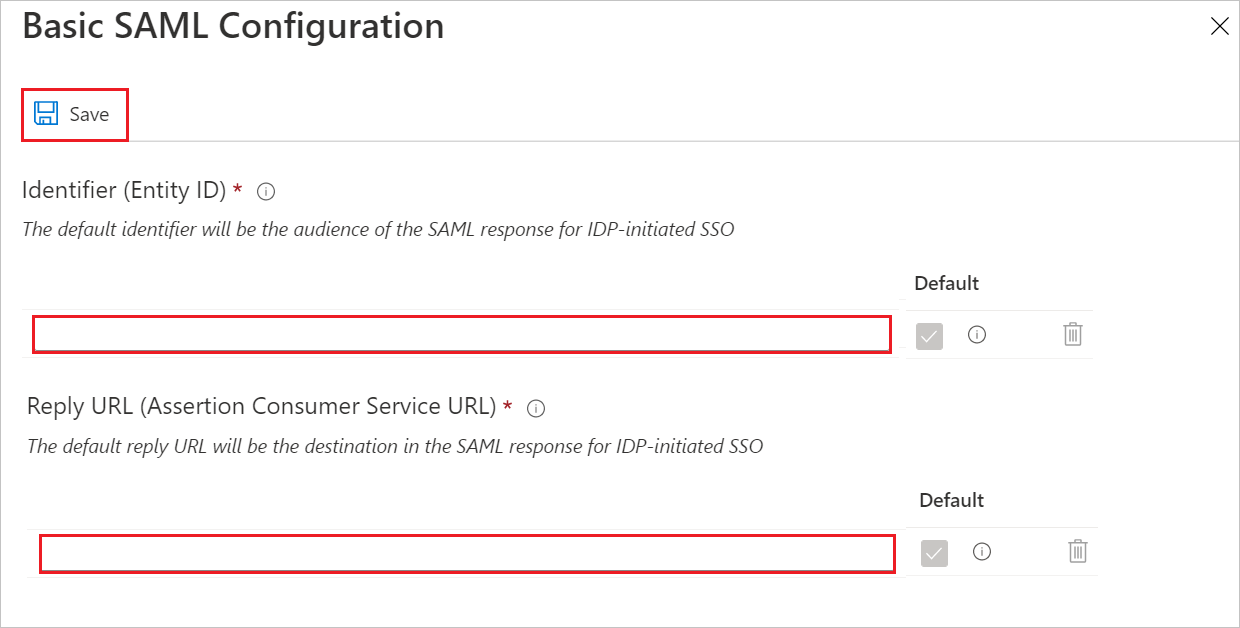

c. När metadatafilen har laddats upp fylls värdena för Identifierare och Svars-URL automatiskt i avsnittet Grundläggande SAML-konfiguration:

Kommentar

Om värdena identifierare och svars-URL inte fylls i automatiskt fyller du i värdena manuellt enligt dina behov.

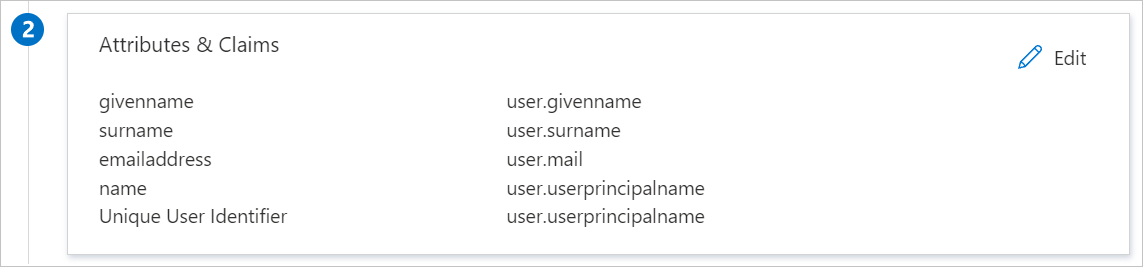

Tulip-programmet förväntar sig SAML-försäkran i ett visst format, vilket kräver att du lägger till anpassade attributmappningar i konfigurationen av SAML-tokenattribut. I följande skärmbild visas listan över standardattribut.

nameIDOm behöver vara ett e-postmeddelande ändrar du formatet tillPersistent.

Utöver ovanstående förväntar sig Tulip-programmet att få fler attribut skickas tillbaka i SAML-svar som visas nedan. Dessa attribut är också ifyllda i förväg, men du kan granska dem enligt dina behov.

Name Källattribut displayName user.displayname Emailaddress user.mail badgeID user.employeeid grupper user.groups På sidan Konfigurera enkel inloggning med SAML går du till avsnittet SAML-signeringscertifikat och letar upp XML för federationsmetadata och väljer Ladda ned för att ladda ned certifikatet och spara det på datorn.

Konfigurera enkel inloggning med tulpaner

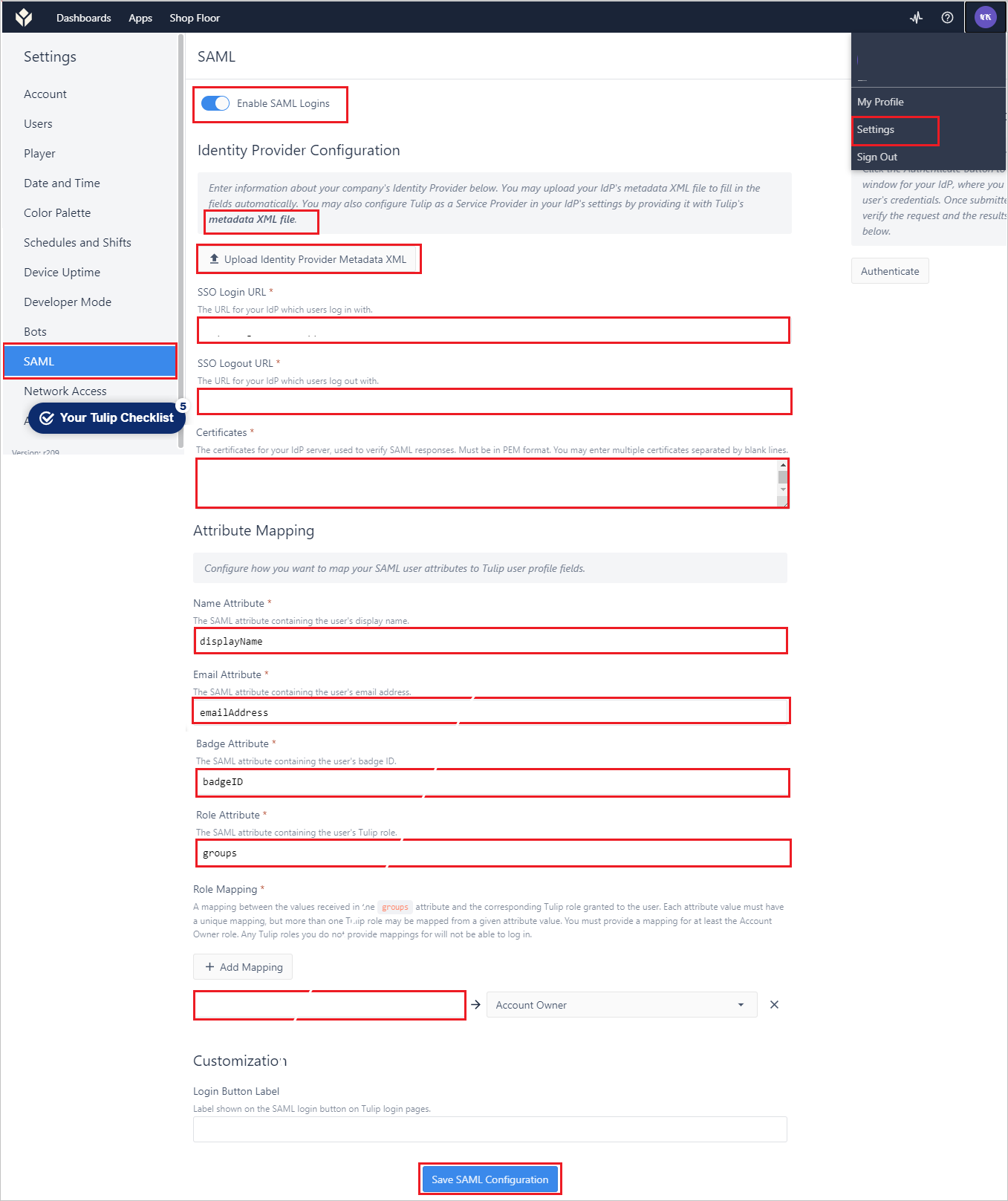

Logga in på din Tulip-instans som kontoägare.

Gå till Inställningar ->SAML och utför följande steg på sidan nedan.

a. Aktivera SAML-inloggningar.

b. Klicka på xml-filen för metadata för att ladda ned metadatafilen för tjänstleverantören och använd den här filen för att ladda upp i avsnittet Grundläggande SAML-konfiguration i Azure-portalen.

c. Ladda upp XML-filen federationsmetadata från Azure till Tulip. Detta fyller i SSO-inloggningen, URL:en för SSO-utloggning och certifikaten.

d. Kontrollera att attributen Namn, E-post och Märke inte är null, d.v.s. ange unika strängar i alla tre indata och gör en testautentisering med hjälp av

Authenticateknappen till höger.e. När autentiseringen är klar kopierar/klistrar du in hela anspråks-URL:en i lämplig mappning för attributen namn, e-post och badgeID.

Klistra in värdet för namnattributet som

http://schemas.microsoft.com/identity/claims/displaynameeller lämplig anspråks-URL.Klistra in värdet för e-postattributet som

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameeller lämplig anspråks-URL.Klistra in värdet för märkesattributet som

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/badgeIDeller lämplig anspråks-URL.Klistra in värdet för rollattributet som

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/groupseller lämplig anspråks-URL.

f. Klicka på Spara SAML-konfiguration.

Nästa steg

När du har konfigurerat Tulip kan du framtvinga sessionskontroll, vilket skyddar exfiltrering och infiltration av organisationens känsliga data i realtid. Sessionskontrollen utökas från villkorlig åtkomst. Lär dig hur du framtvingar sessionskontroll med Microsoft Defender för molnet Apps.

Kontakta för ytterligare frågor, inklusive support@tulip.co migrering av befintliga användare i Tulip för att använda SAML!