Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Den här artikeln beskriver två sätt att ta över ett DNS-domännamn i en ohanterad katalog i Microsoft Entra-ID. När en självbetjäningsanvändare registrerar sig för en molntjänst som använder Microsoft Entra-ID läggs de till i en ohanterad Microsoft Entra-katalog baserat på deras e-postdomän. Mer information om självbetjäning eller "viral" registrering för en tjänst finns i Vad är självbetjäningsregistrering för Microsoft Entra-ID?

Bestäm hur du vill ta över den ohanterade katalogen

Under administratörsövertagandet kan du bevisa ägarskapet enligt instruktionerna i Lägga till ett anpassat domännamn i Microsoft Entra ID. I nästa avsnitt beskrivs administratörsupplevelsen mer detaljerat, men här följer en sammanfattning:

När du utför ett "internt" administratörsövertagande av en ohanterad katalog, tilldelas du rollen Global administratör för den ohanterade katalogen. Inga användare, domäner eller tjänstplaner migreras till någon annan katalog som du administrerar.

När du utför ett "externt" administratörsövertagande av en ohanterad katalog lägger du till DNS-domännamnet för den ohanterade katalogen i din hanterade Azure-katalog. När du lägger till domännamnet skapas en mappning av användare till resurser i din hanterade katalog så att användarna kan fortsätta att komma åt tjänster utan avbrott.

Kommentar

Ett "internt" administratörsövertagande kräver att du har någon nivå av åtkomst till den ohanterade katalogen. Om du inte kan komma åt katalogen som du försöker ta över måste du utföra ett "externt" administratörsövertagande.

Internt övertagande av administratörsrollen

Vissa produkter som innehåller SharePoint och OneDrive, till exempel Microsoft 365, stöder inte externt övertagande. Om det är ditt scenario, eller om du är administratör och vill ta över en ohanterad eller "skugg-" Microsoft Entra-organisation som skapats av användare som använde självregistrering, kan detta göras genom ett internt administratörsövertagande.

Skapa en användarkontext i den ohanterade organisationen genom att registrera dig för Power BI. För enkelhetens skull antar dessa steg den angivna sökvägen.

Öppna Power BI-webbplatsenoch välj Starta kostnadsfritt. Ange ett användarkonto som använder domännamnet för organisationen. till exempel

admin@fourthcoffee.xyz. När du har angett verifieringskoden kontrollerar du din e-postadress för bekräftelsekoden.I bekräftelsemeddelandet från Power BI väljer du Ja, det är jag.

Logga in på Administrationscenter för Microsoft 365 med Power BI-användarkontot.

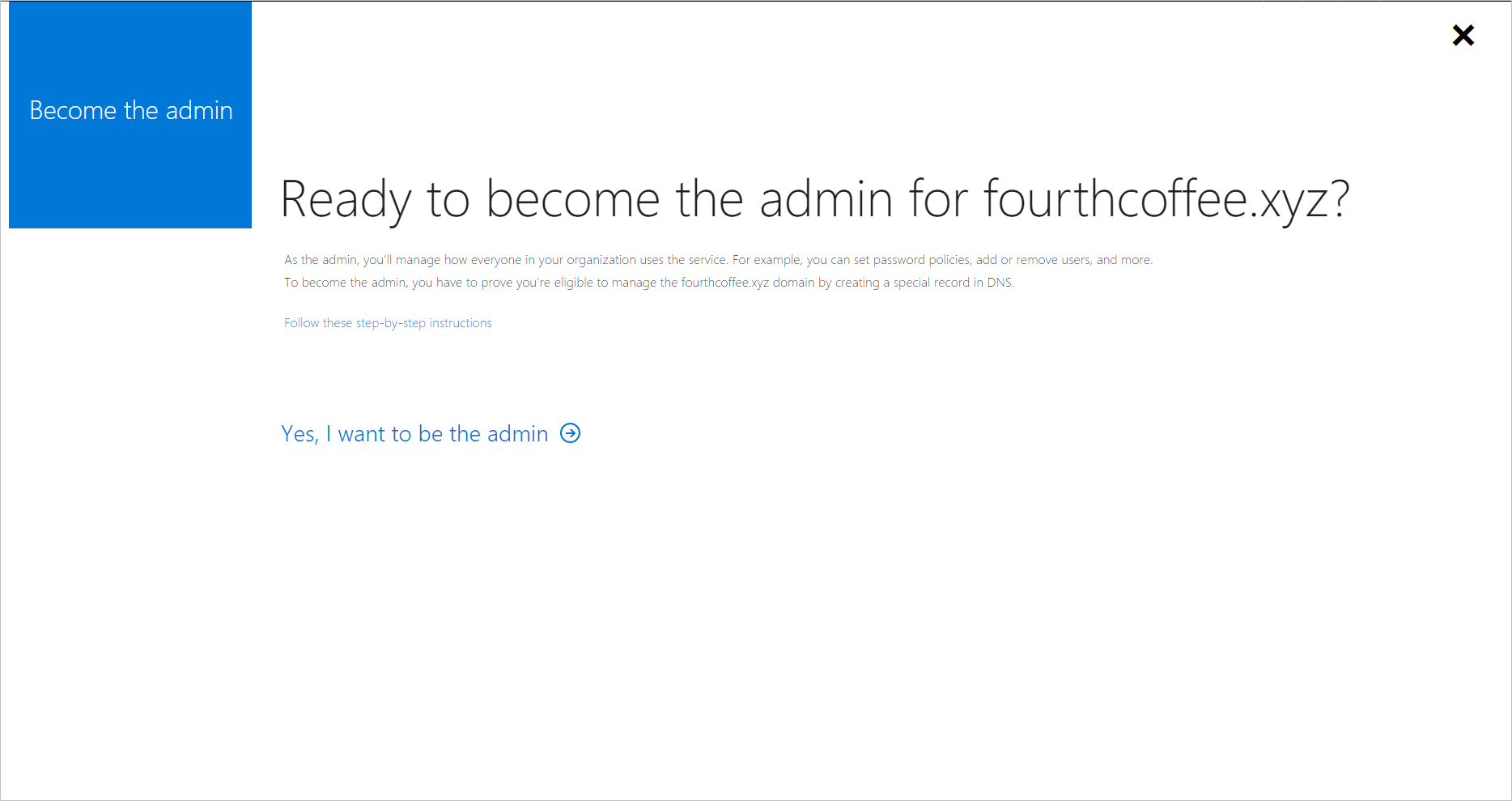

Du får ett meddelande som instruerar dig att bli administratör för det domännamn som redan har verifierats i den ohanterade organisationen. välj Ja, jag vill vara administratör.

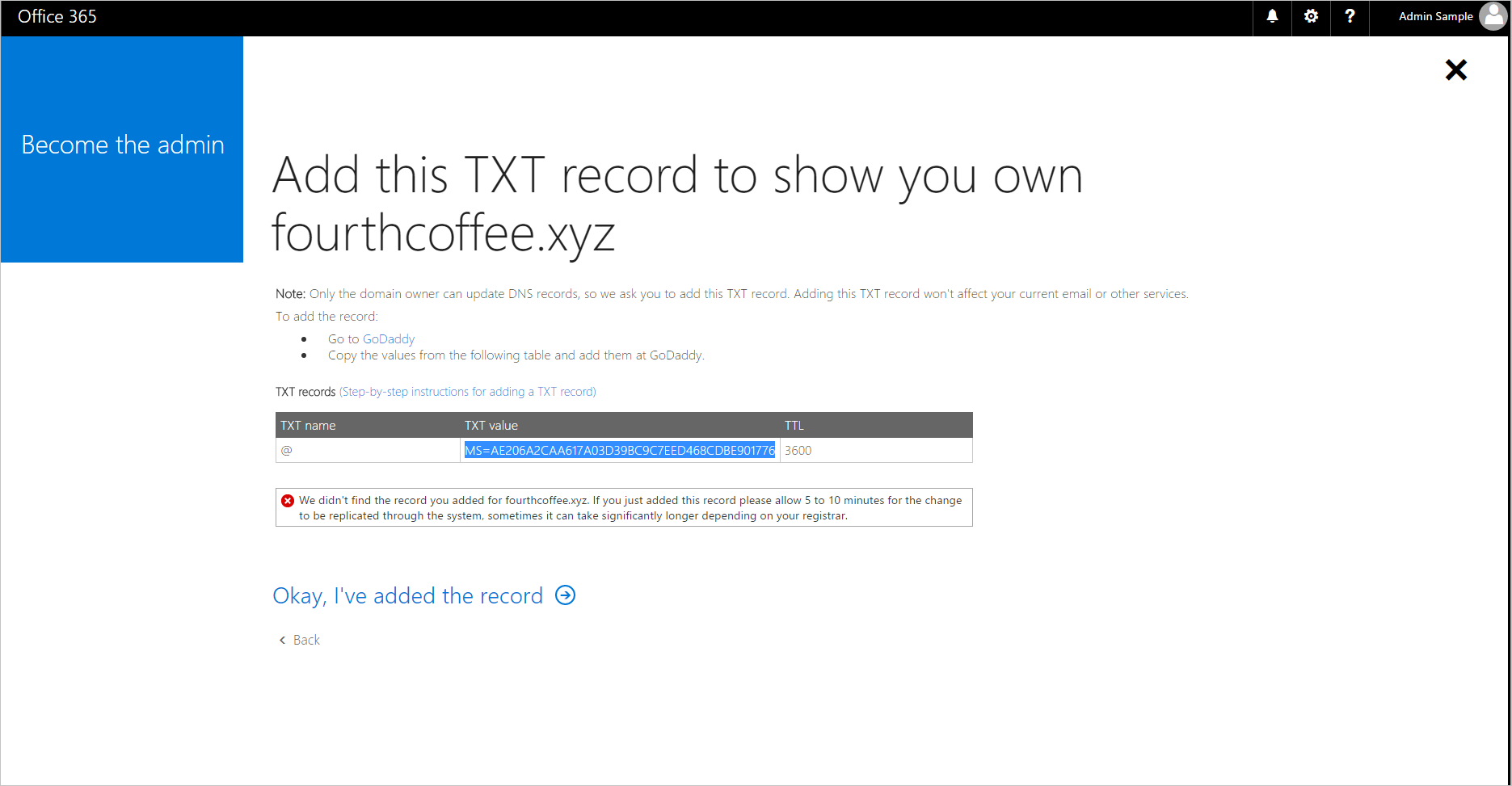

Lägg till TXT-posten för att bevisa att du äger domännamnet fourthcoffee.xyz hos domännamnsregistratorn. I det här exemplet är det GoDaddy.com.

När DNS TXT-posterna verifieras hos din domännamnsregistrator kan du hantera Microsoft Entra-organisationen.

När du slutför föregående steg är du nu global administratör för organisationen Fourth Coffee i Microsoft 365. Om du vill integrera domännamnet med dina andra Azure-tjänster kan du ta bort det från Microsoft 365 och lägga till det i en annan hanterad organisation i Azure.

Lägga till domännamnet i en hanterad organisation i Microsoft Entra-ID

Välj fliken Användare och skapa ett nytt användarkonto med ett namn som user@fourthcoffeexyz.onmicrosoft.com det inte använder det anpassade domännamnet.

Kontrollera att det nya användarkontot har global administratörsbehörighet för Microsoft Entra-organisationen.

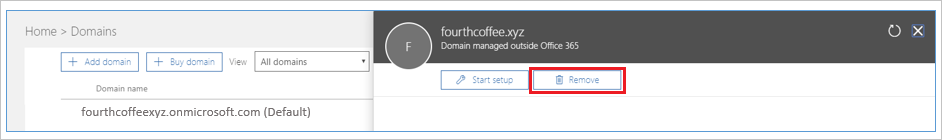

Öppna fliken Domäner i Administrationscenter för Microsoft 365, välj domännamnet och välj Ta bort.

Om du har några användare eller grupper i Microsoft 365 som refererar till det borttagna domännamnet måste de byta namn till domänen .onmicrosoft.com. Om du tvingar bort domännamnet byts alla användare automatiskt namn, i det här exemplet till user@fourthcoffeexyz.onmicrosoft.com.

Logga in på administrationscentret för Microsoft Entra som global administratör.

Sök efter domännamn i sökrutan överst på sidan.

Välj + Lägg till anpassade domännamn och lägg sedan till domännamnet. Du måste ange DNS TXT-posterna för att verifiera ägarskapet för domännamnet.

Kommentar

Alla användare av Power BI eller Azure Rights Management-tjänsten som har tilldelats licenser i Microsoft 365-organisationen måste spara sina instrumentpaneler om domännamnet tas bort. De måste logga in med ett användarnamn som user@fourthcoffeexyz.onmicrosoft.com i stället user@fourthcoffee.xyzför .

Externt övertagande av administratörsrollen

Om du redan hanterar en organisation med Azure-tjänster eller Microsoft 365 kan du inte lägga till ett anpassat domännamn om det redan har verifierats i en annan Microsoft Entra-organisation. Från din hanterade organisation i Microsoft Entra-ID kan du dock som en extern administratör ta över en ej hanterad organisation. Den allmänna proceduren följer artikeln Lägg till en anpassad domän i Microsoft Entra-ID.

När du verifierar ägarskapet för domännamnet tar Microsoft Entra-ID bort domännamnet från den ohanterade organisationen och flyttar det till din befintliga organisation. Externt administratörsövertagande av en ohanterad katalog kräver samma DNS TXT-valideringsprocess som internt administratörsövertagande. Skillnaden är att följande också flyttas över med domännamnet:

- Användare

- Prenumerationer

- Licenstilldelningar

Stöd för externt administratörsövertagande

Externt administratörsövertagande stöds av följande onlinetjänster:

- Azure Rights Management

- Exchange Online

De tjänstplaner som stöds är:

- Power Apps Kostnadsfri

- Power Automate kostnadsfri

- RMS för individer

- Microsoft Stream

- Kostnadsfri utvärderingsversion av Dynamics 365

Externt administratörsövertagande stöds inte för någon tjänst som har tjänstplaner som inkluderar SharePoint, OneDrive eller Skype för företag. till exempel via en kostnadsfri Office-prenumeration.

Kommentar

Externt administratörsövertagande stöds inte över molngränser (t.ex. Azure Commercial till Azure Government). I dessa scenarier rekommenderar vi att du utför ett externt administratörsövertagande till en annan kommersiell Azure-tenant och sedan tar bort domänen från denna tenant så att du framgångsrikt kan verifiera den i destinationens Azure Government-tenant.

Mer information om RMS för enskilda användare

När den ohanterade organisationen finns i samma region som den organisation som du äger för RMS för enskilda användare flyttas dessutom den automatiskt skapade Azure Information Protection-organisationsnyckeln och standardskyddsmallarna över med domännamnet.

Nyckeln och mallarna flyttas inte över när den ohanterade organisationen finns i en annan region. Om den ohanterade organisationen till exempel finns i Europa och den organisation som du äger finns i Nordamerika.

RMS för enskilda användare är utformat för att stödja Microsoft Entra-autentisering för att öppna skyddat innehåll, men det hindrar inte användare från att också skydda innehåll. Om användarna skyddade innehåll med RMS för enskilda användares prenumeration och nyckeln och mallarna inte flyttades över, är innehållet inte tillgängligt efter domänövertagandet.

PowerShell-cmdletar för alternativet ForceTakeover

Du kan se dessa cmdletar som används i PowerShell-exemplet.

Kommentar

Azure AD- och MSOnline PowerShell-moduler är inaktuella från och med den 30 mars 2024. För att lära dig mer, läs utfasningsuppdateringen. Efter det här datumet är stödet för dessa moduler begränsat till migreringshjälp till Microsoft Graph PowerShell SDK och säkerhetskorrigeringar. De inaktuella modulerna fortsätter att fungera till och med mars 30 2025.

Vi rekommenderar att du migrerar till Microsoft Graph PowerShell för att interagera med Microsoft Entra-ID (tidigare Azure AD). Vanliga migreringsfrågor finns i Vanliga frågor och svar om migrering. Obs! Versioner 1.0.x av MSOnline kan uppleva störningar efter den 30 juni 2024.

| cmdlet | Förbrukning |

|---|---|

connect-mggraph |

Logga in på din hanterade organisation när du uppmanas att göra det. |

get-mgdomain |

Visar domännamn som är associerade med den aktuella organisationen. |

new-mgdomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"} |

Lägger till domännamnet i organisationen som Overifierat (ingen DNS-verifiering har utförts ännu). |

get-mgdomain |

Domännamnet ingår nu i listan över domännamn som är associerade med din hanterade organisation, men visas som Overifierad. |

Get-MgDomainVerificationDnsRecord |

Innehåller den information som ska läggas till i den nya DNS TXT-posten för domänen (MS=xxxxx). Verifieringen kanske inte sker omedelbart eftersom det tar lite tid för TXT-posten att spridas, så vänta några minuter innan du överväger alternativet -ForceTakeover . |

confirm-mgdomain –Domainname <domainname> |

– Om domännamnet fortfarande inte har verifierats kan du fortsätta med alternativet -ForceTakeover . Den verifierar att TXT-posten skapades och initierar övertagningsprocessen. - Alternativet -ForceTakeover bör endast läggas till i cmdleten när du tvingar fram ett externt administratörsövertagande, till exempel när den ohanterade organisationen har Microsoft 365-tjänster som blockerar övertagandet. |

get-mgdomain |

Domänlistan visar nu domännamnet verifierat. |

Kommentar

Den ohanterade Microsoft Entra-organisationen tas bort 10 dagar efter att du har utnyttjat alternativet för externt övertagande.

PowerShell-exempel

Anslut till Microsoft Graph med de autentiseringsuppgifter som användes för att svara på självbetjäningserbjudandet:

Install-Module -Name Microsoft.Graph Connect-MgGraph -Scopes "User.ReadWrite.All","Domain.ReadWrite.All"Hämta en lista över domäner:

Get-MgDomainKör cmdleten New-MgDomain för att lägga till en ny domän:

New-MgDomain -BodyParameter @{Id="<your domain name>"; IsDefault="False"}Kör cmdleten Get-MgDomainVerificationDnsRecord för att visa DNS-utmaningen:

(Get-MgDomainVerificationDnsRecord -DomainId "<your domain name>" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textTill exempel:

(Get-MgDomainVerificationDnsRecord -DomainId "contoso.com" | ?{$_.recordtype -eq "Txt"}).AdditionalProperties.textKopiera värdet (utmaningen) som returneras från det här kommandot. Till exempel:

MS=ms18939161I ditt offentliga DNS-namnområde skapar du en DNS-txt-post som innehåller det värde som du kopierade i föregående steg. Namnet på den här posten är namnet på den överordnade domänen, så om du skapar den här resursposten med hjälp av DNS-rollen från Windows Server lämnar du postnamnet tomt och klistrar bara in värdet i textrutan.

Kör cmdleten Confirm-MgDomain för att verifiera utmaningen:

Confirm-MgDomain -DomainId "<your domain name>"Till exempel:

Confirm-MgDomain -DomainId "contoso.com"

Kommentar

Cmdleten Confirm-MgDomain uppdateras. Du kan övervaka artikeln Confirm-MgDomain Cmdlet för uppdateringar.

En lyckad utmaning returnerar dig till prompten utan fel.