Skapa SAS-token för lagringscontainrar

Det här innehållet gäller för: ![]() v4.0 (förhandsversion)

v4.0 (förhandsversion)![]() v3.1 (GA)

v3.1 (GA) ![]() v3.0 (GA)

v3.0 (GA) ![]() v2.1 (GA)

v2.1 (GA)

I den här artikeln får du lära dig hur du skapar användardelegering, sas-token (signatur för delad åtkomst) med hjälp av Azure-portalen eller Azure Storage Explorer. SAS-token för användardelegering skyddas med Microsoft Entra-autentiseringsuppgifter. SAS-token ger säker, delegerad åtkomst till resurser i ditt Azure Storage-konto.

På en hög nivå fungerar SAS-token så här:

Ditt program skickar SAS-token till Azure Storage som en del av en REST API-begäran.

Om lagringstjänsten verifierar att SAS är giltig, godkänns begäran.

Om SAS-token anses vara ogiltig avvisas begäran och felkoden 403 (förbjuden) returneras.

Azure Blob Storage erbjuder tre resurstyper:

- Lagringskonton tillhandahåller ett unikt namnområde i Azure för dina data.

- Datalagringscontainrar finns i lagringskonton och organiserar uppsättningar med blobar.

- Blobar finns i containrar och lagrar text och binära data som filer, text och bilder.

När du ska använda en SAS-token

Träna anpassade modeller. Din samlade uppsättning träningsdokument måste laddas upp till en Azure Blob Storage-container. Du kan välja att använda en SAS-token för att bevilja åtkomst till dina träningsdokument.

Använda lagringscontainrar med offentlig åtkomst. Du kan välja att använda en SAS-token för att bevilja begränsad åtkomst till dina lagringsresurser som har offentlig läsåtkomst.

Viktigt!

Om ditt Azure Storage-konto skyddas av ett virtuellt nätverk eller en brandvägg kan du inte bevilja åtkomst med en SAS-token. Du måste använda en hanterad identitet för att ge åtkomst till din lagringsresurs.

Hanterad identitet stöder både privat och offentligt tillgängliga Azure Blob Storage-konton.

SAS-token beviljar behörigheter till lagringsresurser och bör skyddas på samma sätt som en kontonyckel.

Åtgärder som använder SAS-token bör endast utföras via en HTTPS-anslutning, och SAS-URI:er bör endast distribueras på en säker anslutning, till exempel HTTPS.

Förutsättningar

Du behöver följande för att komma igång:

Ett aktivt Azure-konto. Om du inte har någon, kan du skapa ett kostnadsfritt konto.

En dokumentinformation eller resurs med flera tjänster .

Ett Azure Blob Storage-konto med standardprestanda. Du måste skapa containrar för att lagra och organisera dina blobdata i ditt lagringskonto. Om du inte vet hur du skapar ett Azure Storage-konto med en lagringscontainer följer du dessa snabbstarter:

- Skapa ett lagringskonto. När du skapar ditt lagringskonto väljer du Standardprestanda i fältet Prestanda för instansinformation>.

- Skapa en container. När du skapar containern anger du Offentlig åtkomstnivå till Container (anonym läsåtkomst för containrar och blobar) i fönstret Ny container .

Ladda upp dina dokument

Logga in på Azure-portalen.

- Välj Ditt lagringskonto → datalagring → containrar.

Välj en container i listan.

Välj Ladda upp på menyn överst på sidan.

Fönstret Ladda upp blob visas. Välj dina filer som ska laddas upp.

Kommentar

Som standard använder REST-API:et dokument som finns i containerns rot. Du kan också använda data ordnade i undermappar om de anges i API-anropet. Mer information finns i Ordna dina data i undermappar.

Använda Azure Portal

Azure-portalen är en webbaserad konsol som gör att du kan hantera din Azure-prenumeration och dina resurser med hjälp av ett grafiskt användargränssnitt (GUI).

Logga in på Azure-portalen.

Gå till Containern för lagringskontocontainrar>>.

Välj Generera SAS på menyn längst upp på sidan.

Välj Signeringsmetod → användardelegeringsnyckel.

Definiera behörigheter genom att markera eller avmarkera lämplig kryssruta.

- Kontrollera att behörigheterna Läsa, Skriva, Ta bort och Lista är markerade.

Viktigt!

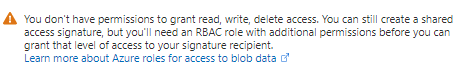

Om du får ett meddelande som liknar följande måste du även tilldela åtkomst till blobdata i ditt lagringskonto:

Rollbaserad åtkomstkontroll i Azure (Azure RBAC) är det auktoriseringssystem som används för att hantera åtkomst till Azure-resurser. Med Azure RBAC kan du hantera åtkomst och behörigheter för dina Azure-resurser.

Tilldela en Azure-roll för åtkomst till blobdata för att tilldela en roll som tillåter läs-, skriv- och borttagningsbehörigheter för din Azure Storage-container. Se Storage Blob Data-deltagare.

Ange start- och förfallotiderna för den signerade nyckeln.

- När du skapar en SAS-token är standardvaraktigheten 48 timmar. Efter 48 timmar måste du skapa en ny token.

- Överväg att ange en längre varaktighetsperiod för den tid du använder ditt lagringskonto för åtgärder i Document Intelligence Service.

- Värdet för förfallotiden bestäms av om du använder en kontonyckel eller signeringsmetod för användardelegeringsnyckel:

- Kontonyckel: Det finns ingen maxtidsgräns. Bästa praxis rekommenderar dock att du konfigurerar en förfalloprincip för att begränsa intervallet och minimera risken för intrång. Konfigurera en förfalloprincip för signaturer för delad åtkomst.

- Användardelegeringsnyckel: Värdet för förfallotiden är högst sju dagar från det att SAS-token skapades. SAS är ogiltigt när användardelegeringsnyckeln har upphört att gälla, så en SAS med en förfallotid på mer än sju dagar är fortfarande bara giltig i sju dagar. Mer information finns i Använda Microsoft Entra-autentiseringsuppgifter för att skydda en SAS.

Fältet Tillåtna IP-adresser är valfritt och anger en IP-adress eller ett intervall med IP-adresser som begäranden ska accepteras från. Om begärans IP-adress inte matchar IP-adressen eller adressintervallet som anges på SAS-token misslyckas auktoriseringen. IP-adressen eller ett intervall med IP-adresser måste vara offentliga IP-adresser, inte privata. Mer information finns i Ange en IP-adress eller ETT IP-intervall.

Fältet Tillåtna protokoll är valfritt och anger vilket protokoll som tillåts för en begäran som görs med SAS-token. Standardvärdet är HTTPS.

Välj Generera SAS-token och URL.

Frågesträngen blob-SAS-token och BLOB SAS-URL:en visas i det nedre området i fönstret. Om du vill använda Blob SAS-token lägger du till den i en URI för lagringstjänsten.

Kopiera och klistra in BLOB SAS-token och BLOB SAS URL-värden på en säker plats. De visas bara en gång och kan inte hämtas när fönstret har stängts.

Om du vill skapa en SAS-URL lägger du till SAS-token (URI) i URL:en för en lagringstjänst.

Använda Azure Storage Explorer

Azure Storage Explorer är en kostnadsfri fristående app som gör att du enkelt kan hantera dina Azure-molnlagringsresurser från skrivbordet.

Kom igång

Du behöver Azure Storage Explorer-appen installerad i din Windows-, macOS- eller Linux-utvecklingsmiljö.

När Azure Storage Explorer-appen har installerats ansluter du det lagringskonto som du använder för Dokumentinformation.

Skapa dina SAS-token

Öppna Azure Storage Explorer-appen på den lokala datorn och gå till dina anslutna lagringskonton.

Expandera noden Lagringskonton och välj Blobcontainrar.

Expandera noden BlobContainrar och högerklicka på en lagringscontainernod för att visa alternativmenyn.

Välj Hämta signatur för delad åtkomst på alternativmenyn.

I fönstret Signatur för delad åtkomst gör du följande val:

- Välj din åtkomstprincip (standardvärdet är ingen).

- Ange den signerade nyckeln Start och Förfallodatum och tid. En kort livslängd rekommenderas eftersom en SAS inte kan återkallas när den har genererats.

- Välj tidszonen för start- och förfallodatum och -tid (standardvärdet är Lokalt).

- Definiera dina containerbehörigheter genom att markera kryssrutorna Läsa, Skriva, Lista och Ta bort.

- Välj key1 eller key2.

- Granska och välj Skapa.

Ett nytt fönster visas med containernamnet , SAS-URL:en och frågesträngen för containern.

Kopiera och klistra in SAS-URL:en och frågesträngsvärdena på en säker plats. De visas bara en gång och kan inte hämtas när fönstret har stängts.

Om du vill skapa en SAS-URL lägger du till SAS-token (URI) i URL:en för en lagringstjänst.

Använd DIN SAS-URL för att bevilja åtkomst

SAS-URL:en innehåller en särskild uppsättning frågeparametrar. Dessa parametrar anger hur klienten kommer åt resurserna.

REST-API

Om du vill använda DIN SAS-URL med REST-API:et lägger du till SAS-URL:en i begärandetexten:

{

"source":"<BLOB SAS URL>"

}

Det var allt! Du har lärt dig hur du skapar SAS-token för att auktorisera hur klienter får åtkomst till dina data.

Gå vidare

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för