Kryptering av vilande data för dokumentinformation

Det här innehållet gäller för:![]() v4.0 (förhandsversion)

v4.0 (förhandsversion)![]() v3.1 (GA)

v3.1 (GA)![]() v3.0 (GA)

v3.0 (GA)![]() v2.1 (GA)

v2.1 (GA)

Viktigt!

- Tidigare versioner av kundhanterade nycklar krypterade endast dina modeller.

*Från och med

07/31/2023versionen använder alla nya resurser kundhanterade nycklar för att kryptera både modeller och dokumentresultat. Om du vill uppgradera en befintlig tjänst för att kryptera både modellerna och data, inaktiverar och kan du helt enkelt inaktivera och återaktivera den kundhanterade nyckeln.

Azure AI Document Intelligence krypterar automatiskt dina data när de bevaras i molnet. Kryptering med dokumentinformation skyddar dina data för att hjälpa dig att uppfylla organisationens säkerhets- och efterlevnadsåtaganden.

Om Azure AI-tjänstkryptering

Data krypteras och dekrypteras med FIPS 140-2-kompatibel 256-bitars AES-kryptering. Kryptering och dekryptering är transparenta, vilket innebär att kryptering och åtkomst hanteras åt dig. Dina data är säkra som standard. Du behöver inte ändra din kod eller dina program för att dra nytta av kryptering.

Om hantering av krypteringsnycklar

Som standard använder din prenumeration krypteringsnycklar som hanteras av Microsoft. Du kan också hantera din prenumeration med dina egna nycklar, som kallas kundhanterade nycklar. När du använder kundhanterade nycklar har du större flexibilitet i hur du skapar, roterar, inaktiverar och återkallar åtkomstkontroller. Du kan också granska de krypteringsnycklar som du använder för att skydda dina data. Om kundhanterade nycklar har konfigurerats för din prenumeration tillhandahålls dubbel kryptering. Med det här andra skyddsskiktet kan du styra krypteringsnyckeln via ditt Azure Key Vault.

Viktigt!

Kundhanterade nycklar är endast tillgängliga resurser som skapats efter den 11 maj 2020. Om du vill använda CMK med Dokumentinformation måste du skapa en ny dokumentinformationsresurs. När resursen har skapats kan du använda Azure Key Vault för att konfigurera din hanterade identitet.

Kundhanterade nycklar med Azure Key Vault

När du använder kundhanterade nycklar måste du använda Azure Key Vault för att lagra dem. Du kan antingen skapa egna nycklar och lagra dem i ett nyckelvalv, eller så kan du använda Key Vault-API:erna för att generera nycklar. Azure AI-tjänstresursen och nyckelvalvet måste finnas i samma region och i samma Microsoft Entra-klientorganisation, men de kan finnas i olika prenumerationer. Mer information om Key Vault finns i Vad är Azure Key Vault?.

När du skapar en ny Azure AI-tjänstresurs krypteras den alltid med hjälp av Microsoft-hanterade nycklar. Det går inte att aktivera kundhanterade nycklar när du skapar resursen. Kundhanterade nycklar lagras i Key Vault. Nyckelvalvet måste etableras med åtkomstprinciper som ger nyckelbehörighet till den hanterade identitet som är associerad med Azure AI-tjänstresursen. Den hanterade identiteten är endast tillgänglig när resursen har skapats med hjälp av den prisnivå som krävs för kundhanterade nycklar.

Om du aktiverar kundhanterade nycklar kan du även aktivera en systemtilldelad hanterad identitet, en funktion i Microsoft Entra-ID. När den systemtilldelade hanterade identiteten har aktiverats registreras den här resursen med Microsoft Entra-ID. När den hanterade identiteten har registrerats ges den åtkomst till nyckelvalvet som väljs under konfigurationen av kundhanterad nyckel.

Viktigt!

Om du inaktiverar systemtilldelade hanterade identiteter tas åtkomsten till nyckelvalvet bort och alla data som krypteras med kundnycklarna inte längre är tillgängliga. Alla funktioner som är beroende av dessa data slutar fungera.

Viktigt!

Hanterade identiteter stöder inte scenarier med flera kataloger. När du konfigurerar kundhanterade nycklar i Azure-portalen tilldelas en hanterad identitet automatiskt i bakgrunden. Om du sedan flyttar prenumerationen, resursgruppen eller resursen från en Microsoft Entra-katalog till en annan överförs inte den hanterade identiteten som är associerad med resursen till den nya klientorganisationen, så kundhanterade nycklar kanske inte längre fungerar. Mer information finns i Överföra en prenumeration mellan Microsoft Entra-kataloger i vanliga frågor och svar och kända problem med hanterade identiteter för Azure-resurser.

Konfigurera Key Vault

När du använder kundhanterade nycklar måste du ange två egenskaper i nyckelvalvet, Mjuk borttagning och Rensa inte. De här egenskaperna är inte aktiverade som standard, men du kan aktivera dem i ett nytt eller befintligt nyckelvalv med hjälp av Azure-portalen, PowerShell eller Azure CLI.

Viktigt!

Om egenskaperna Mjuk borttagning och Rensa inte är aktiverade och du tar bort nyckeln kan du inte återställa data i azure AI-tjänstresursen.

Information om hur du aktiverar dessa egenskaper i ett befintligt nyckelvalv finns i Azure Key Vault-återställningshantering med skydd mot mjuk borttagning och rensning.

Aktivera kundhanterade nycklar för din resurs

Följ dessa steg för att aktivera kundhanterade nycklar i Azure-portalen:

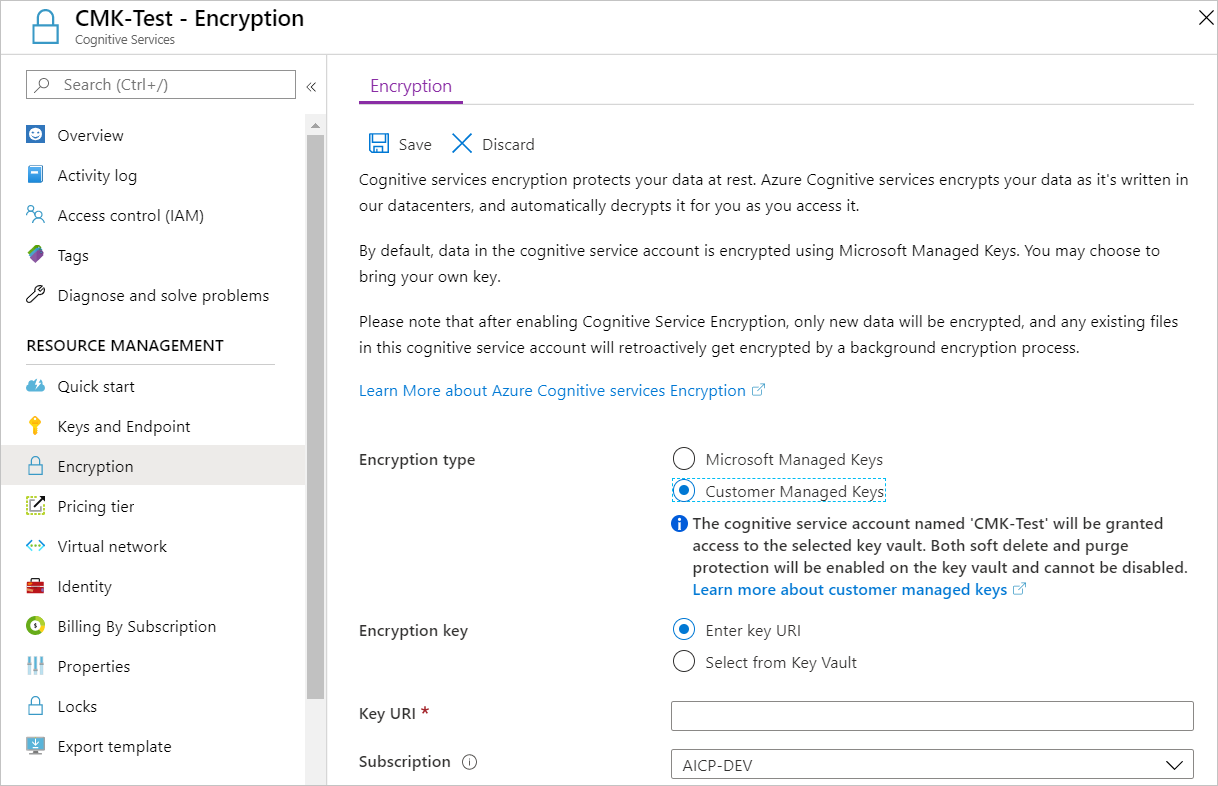

Gå till din Azure AI-tjänstresurs.

Till vänster väljer du Kryptering.

Under Krypteringstyp väljer du Kundhanterade nycklar, enligt följande skärmbild.

Ange en nyckel

När du har aktiverat kundhanterade nycklar kan du ange en nyckel som ska associeras med Azure AI-tjänstresursen.

Ange en nyckel som en URI

Följ dessa steg för att ange en nyckel som en URI:

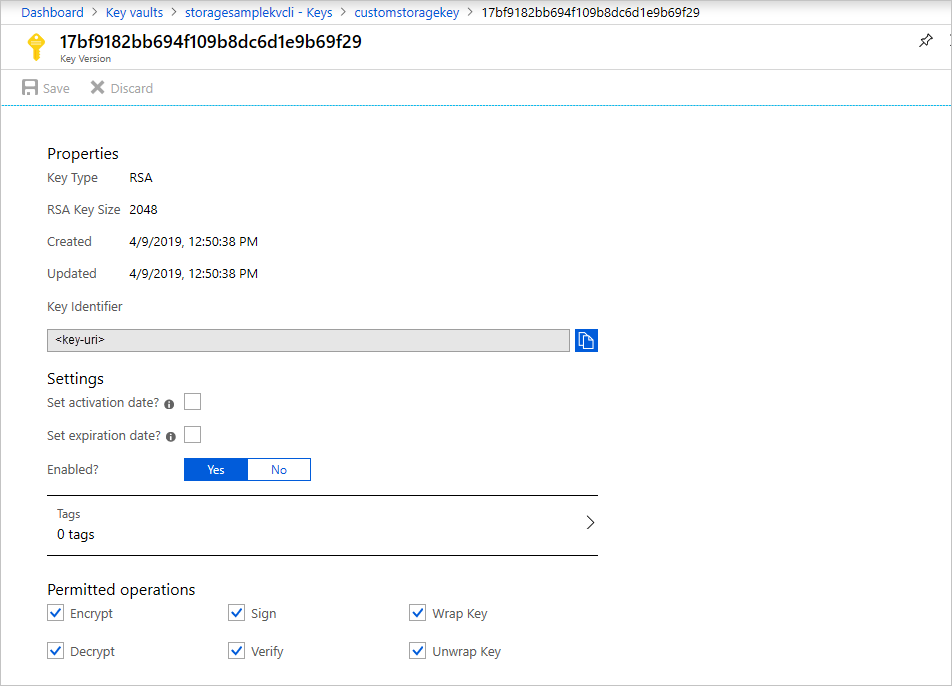

Gå till ditt nyckelvalv i Azure-portalen.

Under Inställningar väljer du Nycklar.

Välj önskad nyckel och välj sedan nyckeln för att visa dess versioner. Välj en nyckelversion för att visa inställningarna för den versionen.

Kopiera nyckelidentifierarens värde, som tillhandahåller URI:n.

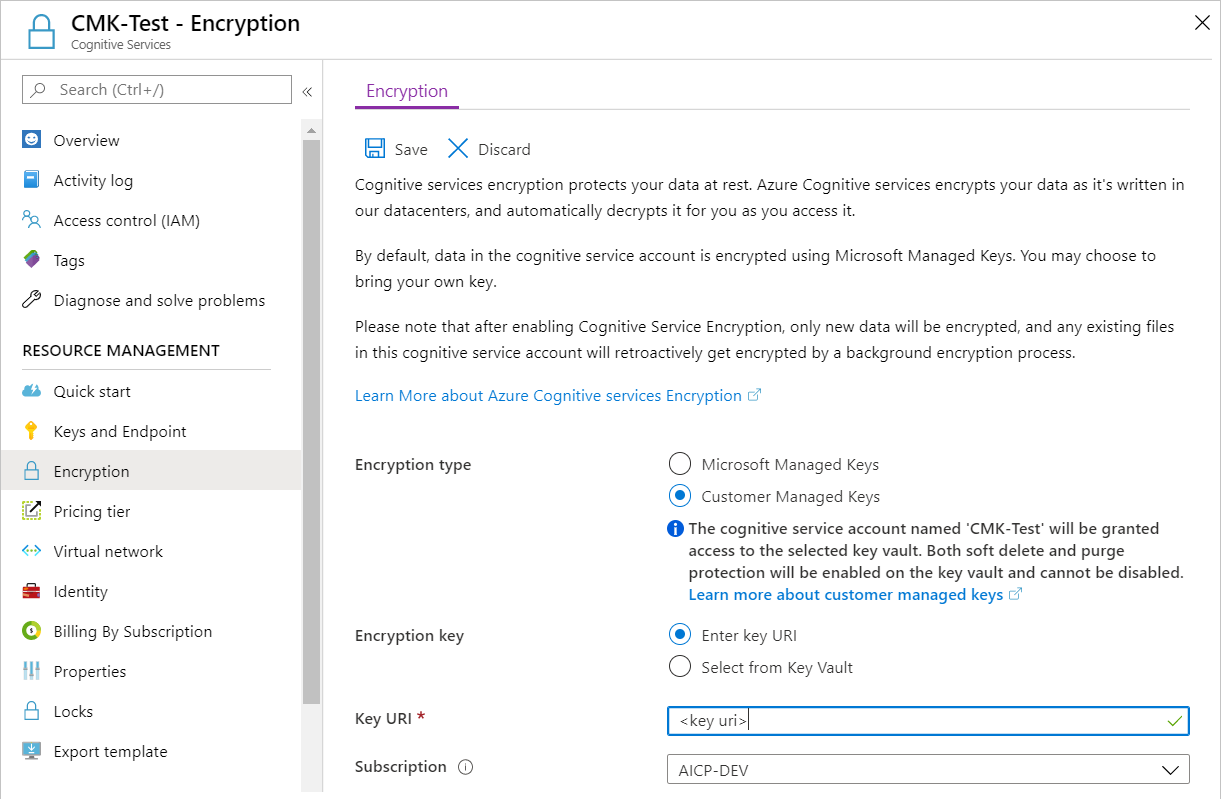

Gå tillbaka till din Azure AI-tjänstresurs och välj sedan Kryptering.

Under Krypteringsnyckel väljer du Ange nyckel-URI.

Klistra in den URI som du kopierade i rutan Nyckel-URI .

Under Prenumeration väljer du den prenumeration som innehåller nyckelvalvet.

Spara dina ändringar.

Ange en nyckel från ett nyckelvalv

Om du vill ange en nyckel från ett nyckelvalv kontrollerar du först att du har ett nyckelvalv som innehåller en nyckel. Följ sedan de här stegen:

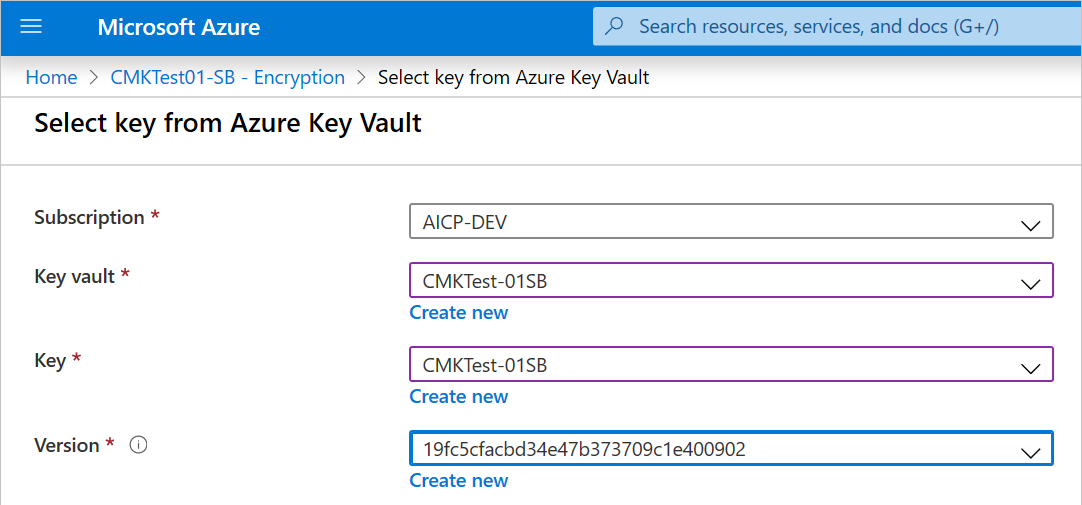

Gå till din Azure AI-tjänstresurs och välj sedan Kryptering.

Under Krypteringsnyckel väljer du Välj från Nyckelvalv.

Välj det nyckelvalv som innehåller den nyckel som du vill använda.

Välj den nyckel som du vill använda.

Spara dina ändringar.

Uppdatera nyckelversionen

När du skapar en ny version av en nyckel uppdaterar du Azure AI-tjänstresursen så att den nya versionen används. Följ de här stegen:

- Gå till din Azure AI-tjänstresurs och välj sedan Kryptering.

- Ange URI:n för den nya nyckelversionen. Alternativt kan du välja nyckelvalvet och sedan välja nyckeln igen för att uppdatera versionen.

- Spara dina ändringar.

Använda en annan nyckel

Följ dessa steg om du vill ändra den nyckel som du använder för kryptering:

- Gå till din Azure AI-tjänstresurs och välj sedan Kryptering.

- Ange URI:n för den nya nyckeln. Alternativt kan du välja nyckelvalvet och sedan välja en ny nyckel.

- Spara dina ändringar.

Rotera kundhanterade nycklar

Du kan rotera en kundhanterad nyckel i Key Vault enligt dina efterlevnadsprinciper. När nyckeln roteras måste du uppdatera Azure AI-tjänstresursen för att använda den nya nyckel-URI:n. Information om hur du uppdaterar resursen för att använda en ny version av nyckeln i Azure-portalen finns i Uppdatera nyckelversionen.

Om du roterar nyckeln utlöses inte omkryptering av data i resursen. Ingen ytterligare åtgärd krävs från användaren.

Återkalla åtkomst till kundhanterade nycklar

Om du vill återkalla åtkomsten till kundhanterade nycklar använder du PowerShell eller Azure CLI. Mer information finns i Azure Key Vault PowerShell eller Azure Key Vault CLI. Om du återkallar åtkomst blockeras åtkomsten till alla data i Azure AI-tjänstresursen eftersom krypteringsnyckeln inte är tillgänglig för Azure AI-tjänster.

Inaktivera kundhanterade nycklar

När du inaktiverar kundhanterade nycklar krypteras din Azure AI-tjänstresurs med Microsoft-hanterade nycklar. Så här inaktiverar du kundhanterade nycklar:

- Gå till din Azure AI-tjänstresurs och välj sedan Kryptering.

- Avmarkera kryssrutan bredvid Använd din egen nyckel.