Skapa och hantera en Azure AI Studio-hubb

Viktigt!

Vissa av de funktioner som beskrivs i den här artikeln kanske bara är tillgängliga i förhandsversionen. Den här förhandsversionen tillhandahålls utan ett serviceavtal och vi rekommenderar det inte för produktionsarbetsbelastningar. Vissa funktioner kanske inte stöds eller kan vara begränsade. Mer information finns i Kompletterande villkor för användning av Microsoft Azure-förhandsversioner.

I AI Studio tillhandahåller hubbar miljön för ett team för att samarbeta och organisera arbete, och hjälper dig som teamledare eller IT-administratör att centralt konfigurera säkerhetsinställningar och styra användning och utgifter. Du kan skapa och hantera en hubb från Azure-portalen eller från AI Studio.

I den här artikeln får du lära dig hur du skapar och hanterar en hubb i AI Studio med standardinställningarna så att du snabbt kan komma igång. Behöver du anpassa säkerheten eller de beroende resurserna i din hubb? Använd sedan Azure-portalen eller mallalternativ.

Skapa en hubb i AI Studio

Om du vill skapa en ny hubb behöver du antingen rollen Ägare eller Deltagare i resursgruppen eller på en befintlig hubb. Kontakta administratören om du inte kan skapa en hubb på grund av behörigheter. Om din organisation använder Azure Policy ska du inte skapa resursen i AI Studio. Skapa hubben i Azure-portalen i stället.

Följ dessa steg för att skapa en hubb i Azure AI Studio:

Gå till startsidan i Azure AI Studio och logga in med ditt Azure-konto.

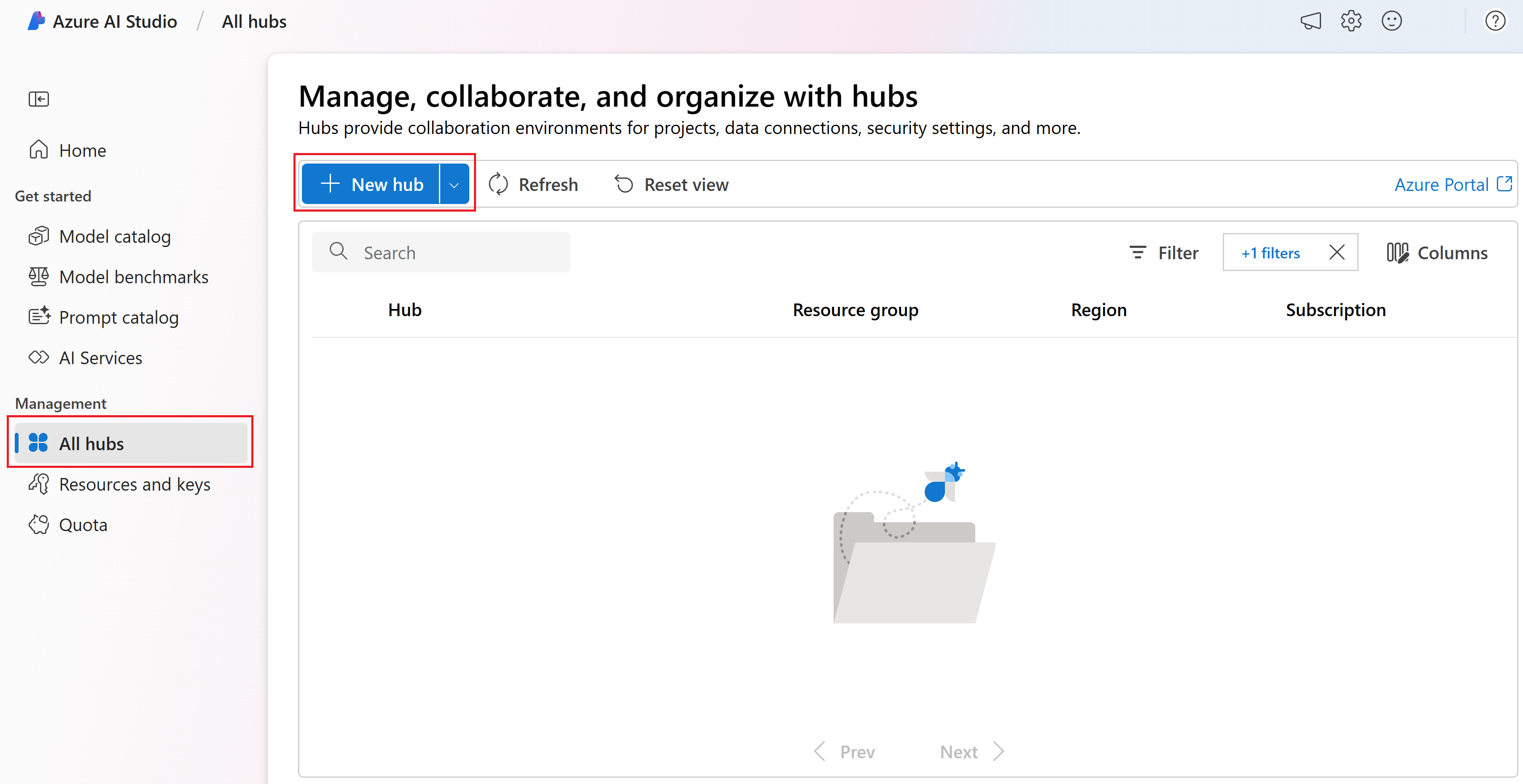

Välj Alla hubbar i det vänstra fönstret och välj sedan + Ny hubb.

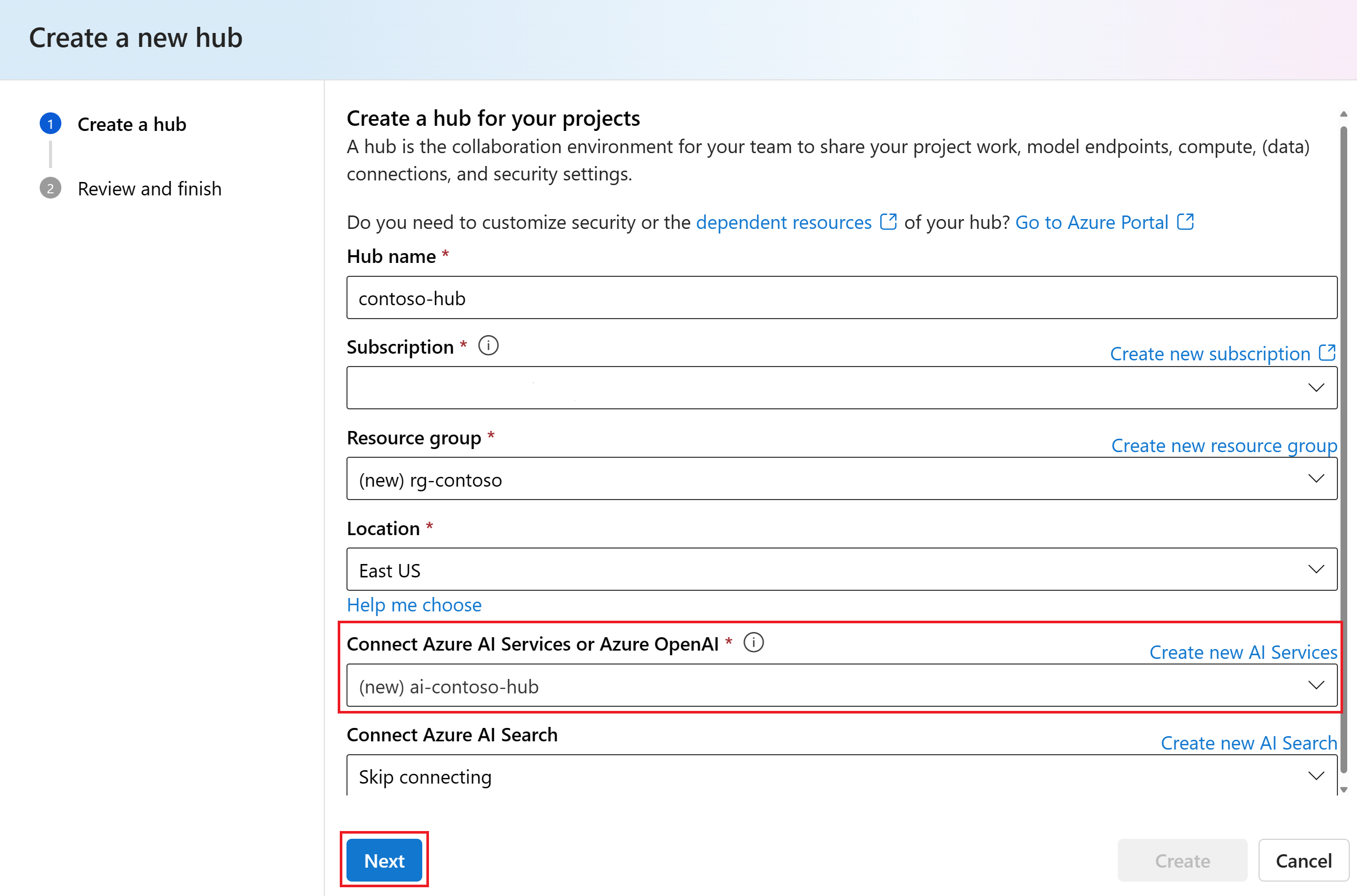

I dialogrutan Skapa en ny hubb anger du ett namn för din hubb (till exempel contoso-hub) och väljer Nästa. Låt standardalternativet Connect Azure AI Services vara valt. En ny AI-tjänstanslutning skapas för hubben.

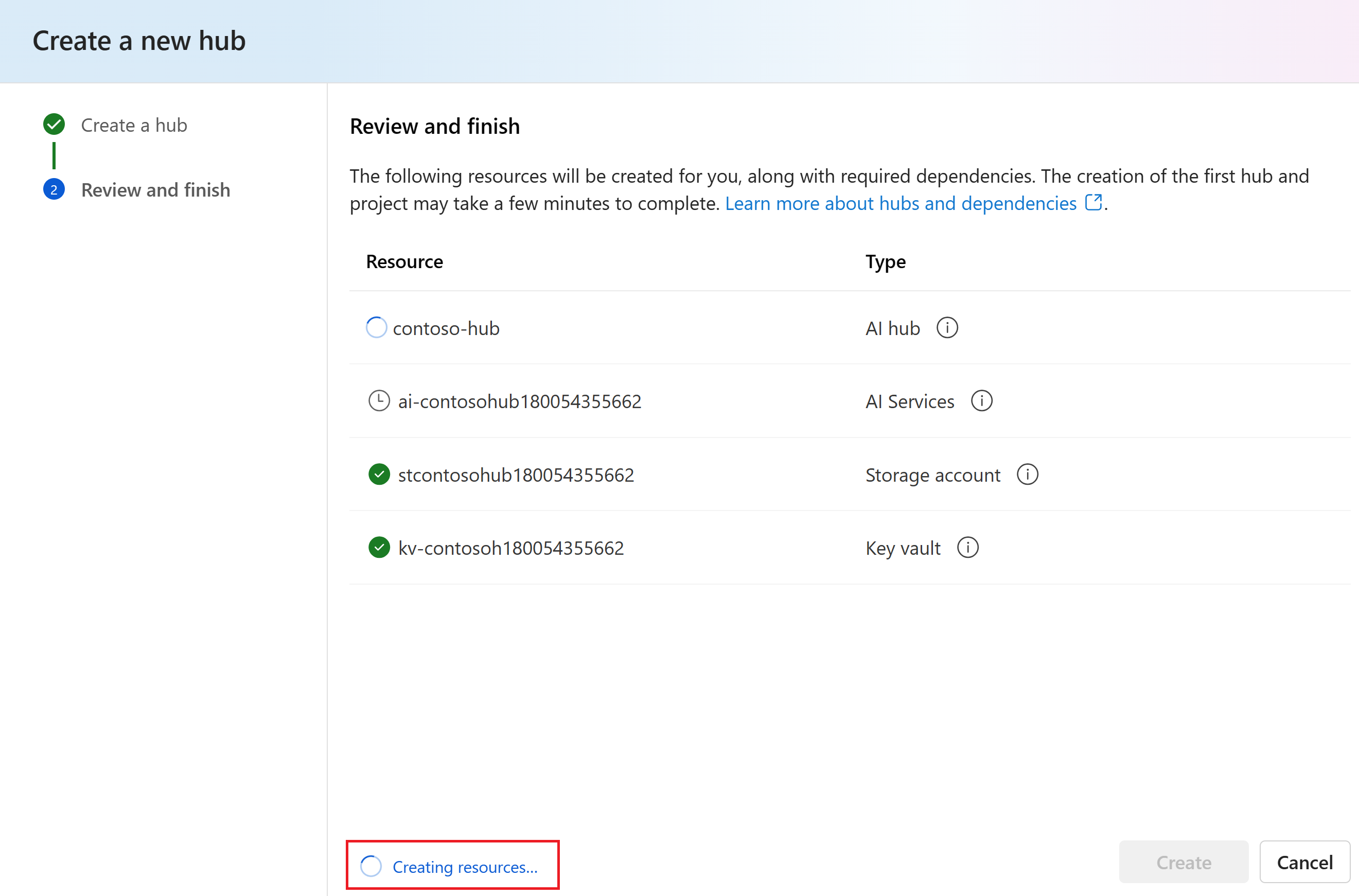

Granska informationen och välj Skapa.

Du kan visa förloppet för skapandet av hubben i guiden.

Skapa en säker hubb i Azure-portalen

Om din organisation använder Azure Policy konfigurerar du en hubb som uppfyller organisationens krav i stället för att använda AI Studio för att skapa resurser.

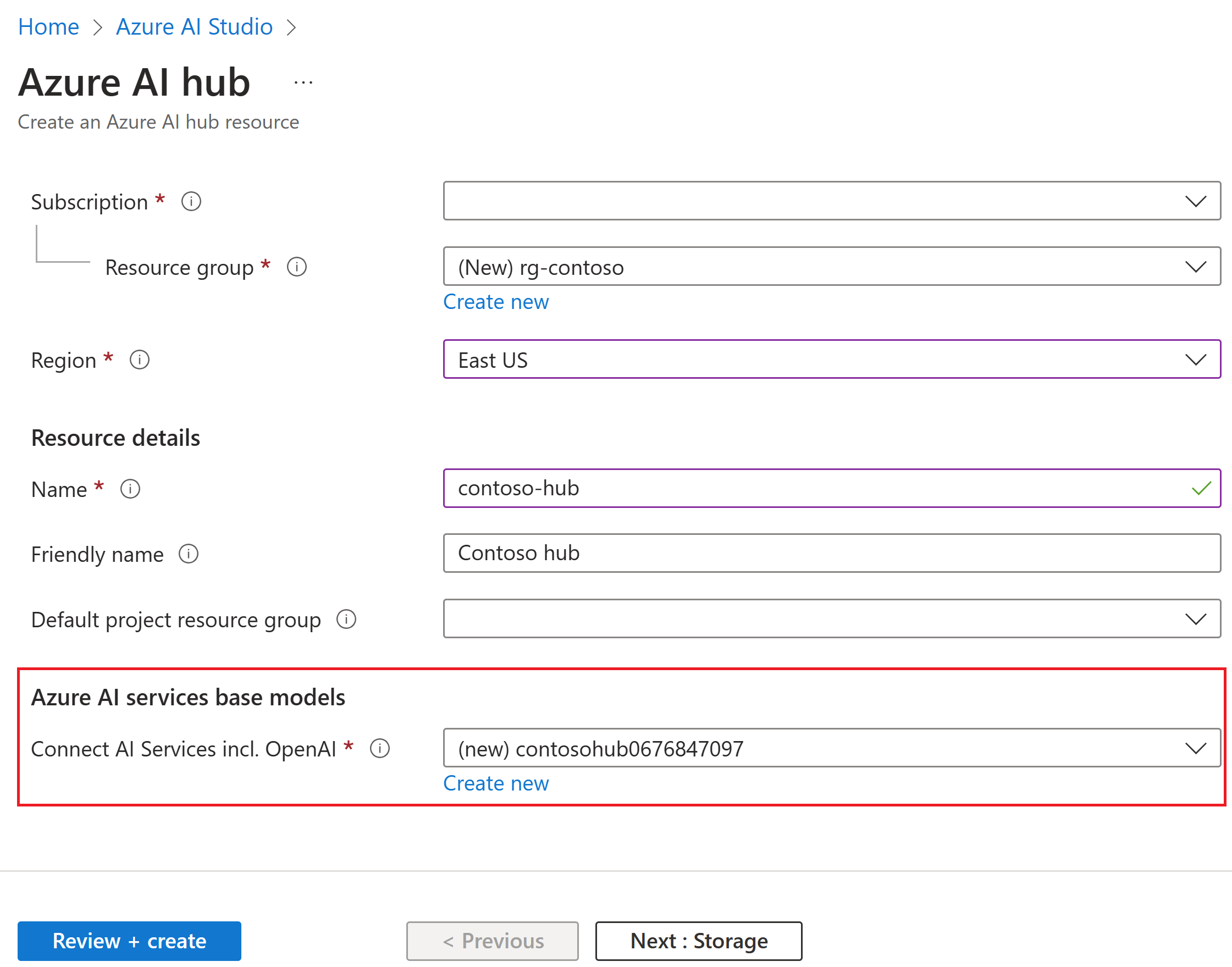

Från Azure-portalen söker

Azure AI Studiodu efter och skapar en ny hubb genom att välja + Ny Azure AI-hubbAnge hubbnamn, prenumeration, resursgrupp och platsinformation.

För basmodeller för Azure AI-tjänster väljer du en befintlig AI-tjänstresurs eller skapar en ny. Azure AI-tjänster innehåller flera API-slutpunkter för Speech, Content Safety och Azure OpenAI.

Välj fliken Lagring för att ange inställningar för lagringskontot.

Välj fliken Nätverk för att konfigurera Nätverksisolering. Läs mer om nätverksisolering. En genomgång av hur du skapar en säker hubb finns i Skapa en säker hubb.

Välj fliken Kryptering för att konfigurera datakryptering. Du kan antingen använda Microsoft-hanterade nycklar eller aktivera kundhanterade nycklar.

Välj fliken Identitet . Som standard är systemtilldelad identitet aktiverad, men du kan växla till Användartilldelad identitet om befintlig lagring, nyckelvalv och containerregister har valts i Lagring.

Kommentar

Om du väljer Användartilldelad identitet måste din identitet ha

Cognitive Services Contributorrollen för att kunna skapa en ny hubb.Välj fliken Taggar för att lägga till taggar.

Välj Granska + skapa>Skapa.

Hantera din hubb från Azure-portalen

Hantera åtkomstkontroll

Hantera rolltilldelningar från Åtkomstkontroll (IAM) i Azure-portalen. Läs mer om hubbens rollbaserade åtkomstkontroll.

Så här lägger du till behörigheter för att bevilja användare:

Välj + Lägg till för att lägga till användare i hubben.

Välj den roll som du vill tilldela.

Välj de medlemmar som du vill ge rollen till.

Granska + tilldela. Det kan ta upp till en timme innan behörigheter tillämpas på användare.

Nätverk

Nätverksinställningar för hubbar kan ställas in när resursen skapas eller ändras på fliken Nätverk i Azure-portalvyn. När du skapar en ny hubb anropas ett hanterat virtuellt nätverk. Detta effektiviserar och automatiserar konfigurationen av nätverksisolering med ett inbyggt hanterat virtuellt nätverk. Inställningarna för hanterat virtuellt nätverk tillämpas på alla projekt som skapats i en hubb.

När hubben skapas väljer du mellan nätverksisoleringslägena: Offentlig, Privat med Utgående Internet och Privat med godkänd utgående trafik. Om du vill skydda resursen väljer du Antingen Privat med Utgående Internet eller Privat med Godkänd utgående trafik för dina nätverksbehov. För privata isoleringslägen ska en privat slutpunkt skapas för inkommande åtkomst. Mer information om nätverksisolering finns i Hanterad isolering av virtuella nätverk. Information om hur du skapar en säker hubb finns i Skapa en säker hubb.

När hubben skapas i Azure-portalen skapas associerade Azure AI-tjänster, lagringskonto, nyckelvalv, application insights och containerregister. De här resurserna finns på fliken Resurser när du skapar dem.

Om du vill ansluta till Azure AI-tjänster (Azure OpenAI, Azure AI Search och Azure AI Content Safety) eller lagringskonton i Azure AI Studio skapar du en privat slutpunkt i ditt virtuella nätverk. Kontrollera att flaggan för offentlig nätverksåtkomst (PNA) är inaktiverad när du skapar den privata slutpunktsanslutningen. Mer information om Azure AI-tjänstanslutningar finns i dokumentationen här. Du kan också ta med din egen (BYO) sökning, men detta kräver en privat slutpunktsanslutning från ditt virtuella nätverk.

Kryptering

Projekt som använder samma hubb delar sin krypteringskonfiguration. Krypteringsläget kan bara anges när hubben skapas mellan Microsoft-hanterade nycklar och kundhanterade nycklar.

I vyn Azure-portalen går du till fliken kryptering för att hitta krypteringsinställningarna för din hubb. För hubbar som använder CMK-krypteringsläge kan du uppdatera krypteringsnyckeln till en ny nyckelversion. Den här uppdateringsåtgärden är begränsad till nycklar och nyckelversioner i samma Key Vault-instans som den ursprungliga nyckeln.

Uppdatera Azure Application Insights och Azure Container Registry

Om du vill använda anpassade miljöer för Prompt Flow måste du konfigurera ett Azure Container Registry för din hubb. Om du vill använda Azure Application Insights för Prompt Flow-distributioner krävs en konfigurerad Azure Application Insights-resurs för din hubb. Om du uppdaterar de arbetsyteanslutna Azure Container Registry- eller ApplicationInsights-resurserna kan ursprunget för tidigare jobb, distribuerade slutpunkter för slutsatsdragning eller möjligheten att köra tidigare jobb på arbetsytan igen.

Du kan använda alternativen Azure Portal, Azure SDK/CLI eller mallarna infrastruktur som kod för att uppdatera både Azure Application Insights och Azure Container Registry för hubben.

Du kan konfigurera din hubb för dessa resurser när du skapar eller uppdaterar efter skapandet.

Om du vill uppdatera Azure Application Insights från Azure-portalen går du till Egenskaper för din hubb i Azure-portalen och väljer sedan Ändra Application Insights.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för