Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

AKS tillhandahåller flera kanaler för automatisk uppgradering som är dedikerade till säkerhetsuppdateringar på nodnivå för operativsystem, levererade i tid. Den här kanalen skiljer sig från kubernetes-versionsuppgraderingar på klusternivå och ersätter den.

Viktigt!

Från och med den 30 november 2025 har Azure Kubernetes Service (AKS) inte längre stöd för eller tillhandahåller säkerhetsuppdateringar för Azure Linux 2.0. Azure Linux 2.0-nodbilden är låst i 202512.06.0-versionen. Från och med den 31 mars 2026 tas nodbilder bort och du kan inte skala dina nodpooler. Migrera till en Azure Linux-version som stöds genom att uppgradera dina nodpooler till en Kubernetes-version som stöds eller migrera till osSku AzureLinux3. Mer information finns i [Pensionering] Azure Linux 2.0-nodpooler på AKS.

Interaktioner mellan autouppgradering av nodoperativsystem och autouppgradering av kluster

Säkerhetsuppdateringar på nodnivå släpps snabbare än uppdateringar av Kubernetes patchar eller mindre versioner. Autoupgrade-kanalen för nodoperativsystem ger dig flexibilitet och möjliggör en anpassad strategi för säkerhetsuppdateringar på nodnivå för operativsystem. Sedan kan du välja en separat plan för Kubernetes-versionens automatiska uppgraderingar på klusternivå .

Det är bäst att använda både autouppgraderingar på klusternivå och autouppgraderingskanalen för nodens operativsystem tillsammans. Schemaläggning kan finjusteras genom att tillämpa två separata uppsättningar med underhållsperioder - aksManagedAutoUpgradeSchedule för kanalen autoupgrade för klustret och aksManagedNodeOSUpgradeSchedule för nodens autouppgraderingskanal för operativsystem.

Kanaler för nod-OS-avbildningsuppgraderingar

Den valda kanalen avgör tidpunkten för uppgraderingar. När du gör ändringar i nod-operativsystemets automatiska uppgraderingskanaler kan det ta upp till 24 timmar innan ändringarna börjar gälla.

Kommentar

- Automatisk uppgradering av Node OS-avbildning påverkar inte klustrets Kubernetes-version.

- Från och med API-version 2023-06-01 är

NodeImagestandardvärdet för alla nya AKS-kluster .

Ändringar i Node OS-kanalen som orsakar en ombildning

Följande övergångar för nod-os-kanalen utlöser återimering på noderna:

| Från | Till |

|---|---|

| Ej hanterad | Ingen |

| Ospecificerad | Ej hanterad |

| säkerhetsuppdatering | Ej hanterad |

| NodeImage | Ej hanterad |

| Ingen | Ej hanterad |

Tillgängliga uppgraderingskanaler för nodoperativsystem

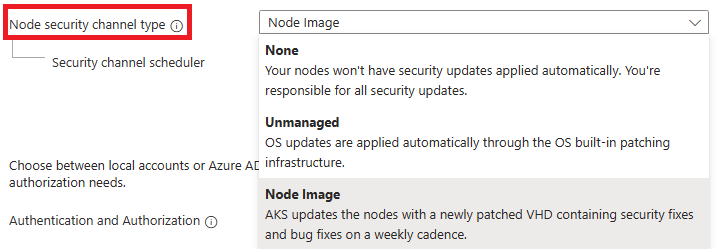

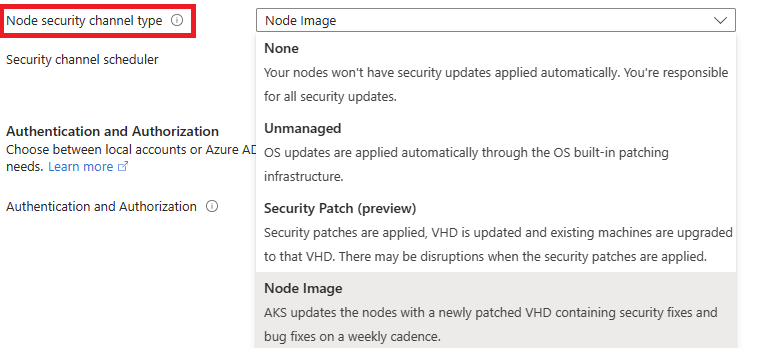

Följande uppgraderingskanaler är tillgängliga. Du kan välja något av följande alternativ:

| Kanal | beskrivning | OS-specifikt beteende |

|---|---|---|

None |

Dina noder har inte säkerhetsuppdateringar som tillämpas automatiskt. Det innebär att du är ensam ansvarig för dina säkerhetsuppdateringar. | Ej tillämpligt |

Unmanaged |

Den inbyggda uppdateringsinfrastrukturen för operativsystemet tillämpar automatiskt OS-uppdateringar. Nyligen allokerade datorer är ursprungligen opatcherade. Operativsystemets infrastruktur korrigerar dem någon gång. | Ubuntu och Azure Linux (CPU-nodpooler) tillämpar säkerhetskorrigeringar via obevakad uppgradering/dnf-automatisk ungefär en gång per dag runt 06:00 UTC. Windows tillämpar inte säkerhetskorrigeringar automatiskt, så det här alternativet fungerar på samma sätt som None. Du måste hantera omstartsprocessen med hjälp av ett verktyg som kured.

Azure Linux med OS Guard på AKS stöder inte Unmanaged. |

SecurityPatch |

Säkerhetskorrigeringar för operativsystem, som är AKS-testade, fullständigt hanterade och tillämpade med säkra distributionsmetoder. AKS uppdaterar regelbundet nodens virtuella hårddisk (VHD) med korrigeringar från bildunderhållaren märkt "endast säkerhet". Det kan uppstå störningar när säkerhetskorrigeringarna tillämpas på noderna. AKS begränsar dock avbrott genom att endast överbilda dina noder när det är nödvändigt, till exempel för vissa säkerhetsuppdateringar av kärnan. När korrigeringarna tillämpas uppdateras den virtuella hårddisken och befintliga datorer uppgraderas till den virtuella hårddisken, vilket respekterar underhållsperioder och överspänningsinställningar. Om AKS beslutar att det inte är nödvändigt att återskapa noder, korrigeras noderna live utan att poddar töms och ingen VHD-uppdatering utförs. Det här alternativet medför den extra kostnaden för att vara värd för de virtuella hårddiskarna i nodresursgruppen. Om du använder den här kanalen inaktiveras obevakade Linux-uppgraderingar som standard. | Azure Linux stöder inte den här kanalen på GPU-aktiverade virtuella datorer.

SecurityPatch fungerar på kubernetes-korrigeringsversioner som är utgångna, så länge den mindre versionen av Kubernetes fortfarande stöds.

Flatcar Container Linux för AKS och Azure Linux med OS Guard på AKS stöder SecurityPatchinte . |

NodeImage |

AKS uppdaterar noderna med en nyligen korrigerad virtuell hårddisk som innehåller säkerhetskorrigeringar och buggkorrigeringar varje vecka. Uppdateringen till den nya VHD:n är påverkande under underhållsperioder och vid överspänningsinställningar. Ingen extra VHD-kostnad uppstår när du väljer det här alternativet. Om du använder den här kanalen inaktiveras obevakade Linux-uppgraderingar som standard. Nodavbildningsuppgraderingar stöds så länge kubernetes-delversionen av klustret fortfarande stöds. Nodavbilder är AKS-testade, fullt hanterade och drivs enligt säkra distributionsmetoder. |

Vad du ska välja – SecurityPatch Channel eller NodeImage Channel?

Det finns två viktiga saker att tänka på när du väljer mellan SecurityPatch eller NodeImage kanaler.

| Fastighet | NodeImage-kanal | Kanalen för säkerhetsuppdateringar | Rekommenderad kanal |

|---|---|---|---|

Speed of shipping |

De typiska tidslinjerna för bygge, testning, lansering och distribution för en ny virtuell hårddisk kan ta ungefär två veckor efter säkra distributionsmetoder. Även om accelererade distributioner kan ske från fall till fall i händelse av CVE:er. Den exakta tidpunkten när en ny VHD når en region kan övervakas via release-tracker. | SecurityPatch-versioner är relativt snabbare än NodeImage, även med säkra distributionsmetoder. SecurityPatch erbjuder fördelen med "Live-patching" i Linux-miljöer, där patchar leder till selektiv "reimaging" och inte reimageras varje gång en patch tillämpas. Omavbildning, om detta sker, är styrt av underhållsfönster. |

SecurityPatch |

Bugfixes |

Utför felkorrigeringar utöver säkerhetskorrigeringar. | Begränsas enbart till säkerhetskorrigeringar. | NodeImage |

Ange nodens autouppgraderingskanal för operativsystem i ett nytt kluster

- Ange nodens os autoupgrade-kanal i ett nytt kluster med kommandot

az aks createmed parametern--node-os-upgrade-channel. I följande exempel anges nodens autouppgraderingskanal för operativsystemet tillSecurityPatch.

export RANDOM_SUFFIX=$(openssl rand -hex 3)

export RESOURCE_GROUP="myResourceGroup$RANDOM_SUFFIX"

export AKS_CLUSTER="myAKSCluster$RANDOM_SUFFIX"

az aks create \

--resource-group $RESOURCE_GROUP \

--name $AKS_CLUSTER \

--node-os-upgrade-channel SecurityPatch \

--generate-ssh-keys

Ange nodens OS-autoupgrade-kanal i ett befintliga kluster

- Ange nod-os autoupgrade-kanalen i ett befintligt kluster med kommandot

az aks updatemed parametern--node-os-upgrade-channel. I följande exempel anges nodens autouppgraderingskanal för operativsystemet tillSecurityPatch.

az aks update --resource-group $RESOURCE_GROUP --name $AKS_CLUSTER --node-os-upgrade-channel SecurityPatch

Resultat:

{

"autoUpgradeProfile": {

"nodeOsUpgradeChannel": "SecurityPatch"

}

}

Uppdatera ägarskap och schema

Standardtakt innebär att det inte finns någon planerad underhållsperiod.

| Kanal | Uppdaterar ägarskap | Standardtakt |

|---|---|---|

Unmanaged |

Os-drivna säkerhetsuppdateringar. AKS har ingen kontroll över dessa uppdateringar. | Varje natt runt 06.00 UTC för Ubuntu och Azure Linux. Varje månad för Windows. |

SecurityPatch |

AKS-testad, helhanterad och tillämpad med säkra implementationsmetoder. Mer information finns i Ökad säkerhet och återhämtning för kanoniska arbetsbelastningar i Azure. | Vanligtvis snabbare än varje vecka, med en av AKS bestämd kadens. |

NodeImage |

AKS-testad, helhanterad och tillämpad med säkra implementationsmetoder. Mer realtidsinformation om versioner finns i AKS Node Images i Release Tracker | En gång i veckan. |

Kommentar

Windows-säkerhetsuppdateringar släpps varje månad, men med hjälp av Unmanaged kanalen tillämpas inte uppdateringarna automatiskt på Windows-noder. Om du väljer Unmanaged kanalen måste du hantera omstartsprocessen för Windows-noder.

Kända begränsningar för Nodkanal

När du för närvarande ställer in autouppgrade-kanalen för klustret på

node-image, anger den också automatiskt nodens autouppgraderingskanal för operativsystemet tillNodeImage. Du kan inte ändra värdet för nodens OS-autoupgrade-kanal om autoupgrade-klustrets kanal ärnode-image. Om du vill ange värdet för nodens OS autoupgrade-kanal kontrollerar du att kanalvärdet för klustrets autoupgrade är intenode-image.Kanalen

SecurityPatchstöds inte i Windows OS-nodpooler.

Kommentar

Använd CLI version 2.61.0 eller senare för SecurityPatch kanalen.

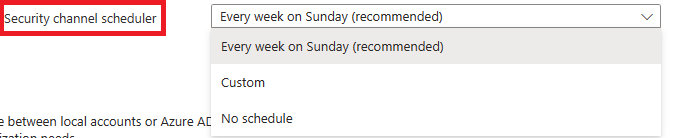

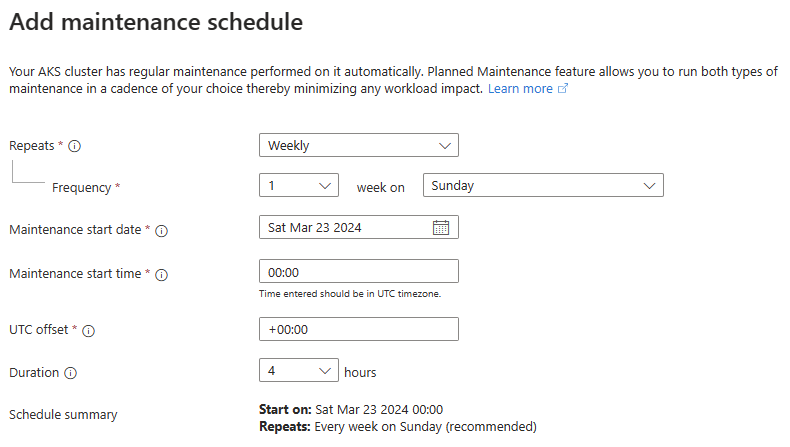

Planerade underhållsperioder för Node OS

Planerat underhåll för noden OS autoupgrade startar vid det angivna underhållsfönstret.

Kommentar

Använd ett underhållsperiod på fyra timmar eller mer för att säkerställa korrekt funktionalitet.

Mer information om planerat underhåll finns i Använda planerat underhåll för att schemalägga underhållsperioder för ditt AKS-kluster (Azure Kubernetes Service).

Vanliga frågor och svar om autouppgradering av Node OS

Hur kan jag kontrollera aktuellt nodeOsUpgradeChannel-värde i ett kluster?

az aks show Kör kommandot och kontrollera "autoUpgradeProfile" för att avgöra vilket värde nodeOsUpgradeChannel som är inställt på:

az aks show --resource-group $RESOURCE_GROUP --name $AKS_CLUSTER --query "autoUpgradeProfile"

Resultat:

{

"nodeOsUpgradeChannel": "SecurityPatch"

}

Hur kan jag övervaka statusen för nodoperativsystem autouppgraderingar?

Om du vill visa status för dina automatiska uppgraderingar av nodens operativsystem letar du upp aktivitetsloggar i klustret. Du kan också söka efter specifika uppgraderingsrelaterade händelser enligt beskrivningen i Uppgradera ett AKS-kluster. AKS genererar även uppgraderingsrelaterade Event Grid-händelser. Mer information finns i AKS som en Event Grid-källa.

Kan jag ändra värdet för nodens OS-autoupgradekanal om klustrets autoupgradekanal är inställd på node-image?

Nej. När du för närvarande ställer in autouppgrade-kanalen för klustret på node-image, anger den också automatiskt nodens autouppgraderingskanal för operativsystemet till NodeImage. Du kan inte ändra värdet för nodens OS-autouppgraderingskanal om autouppgraderingskanalen för klustret är node-image. För att kunna ändra nodens OS-autouppgraderingskanalvärden kontrollerar du att klustrets autouppgraderingskanal inte är node-image.

Varför rekommenderas SecurityPatch över Unmanaged kanalen?

AKS har ingen kontroll över hur och när säkerhetsuppdateringarna levereras på Unmanaged-kanalen. Med SecurityPatchtestas säkerhetsuppdateringarna fullständigt och följer säkra distributionsmetoder.

SecurityPatch respekterar även underhållsperioder. Mer information finns i Ökad säkerhet och återhämtning för kanoniska arbetsbelastningar i Azure.

Leder SecurityPatch det alltid till en återimering av mina noder?

AKS begränsar omavbildningar till endast när det behövs, exempelvis vissa kärnpaket som kan kräva en omavbildning för att bli fullt tillämpade.

SecurityPatch är utformad för att minimera störningar så mycket som möjligt. Om AKS beslutar att det inte är nödvändigt att ändra storlek på noder korrigeras noderna live utan att poddar töms och ingen VHD-uppdatering utförs i sådana fall.

Varför måste SecurityPatch kanalen nå snapshot.ubuntu.com slutpunkten?

SecurityPatch Med denna kanal måste Linux-klusternoderna ladda ned de nödvändiga säkerhetskorrigeringarna och uppdateringarna från Ubuntu snapshot-tjänsten som beskrivs i ubuntu-snapshots-on-azure-ensuring-predictability-and-consistency-in-cloud-deployments.

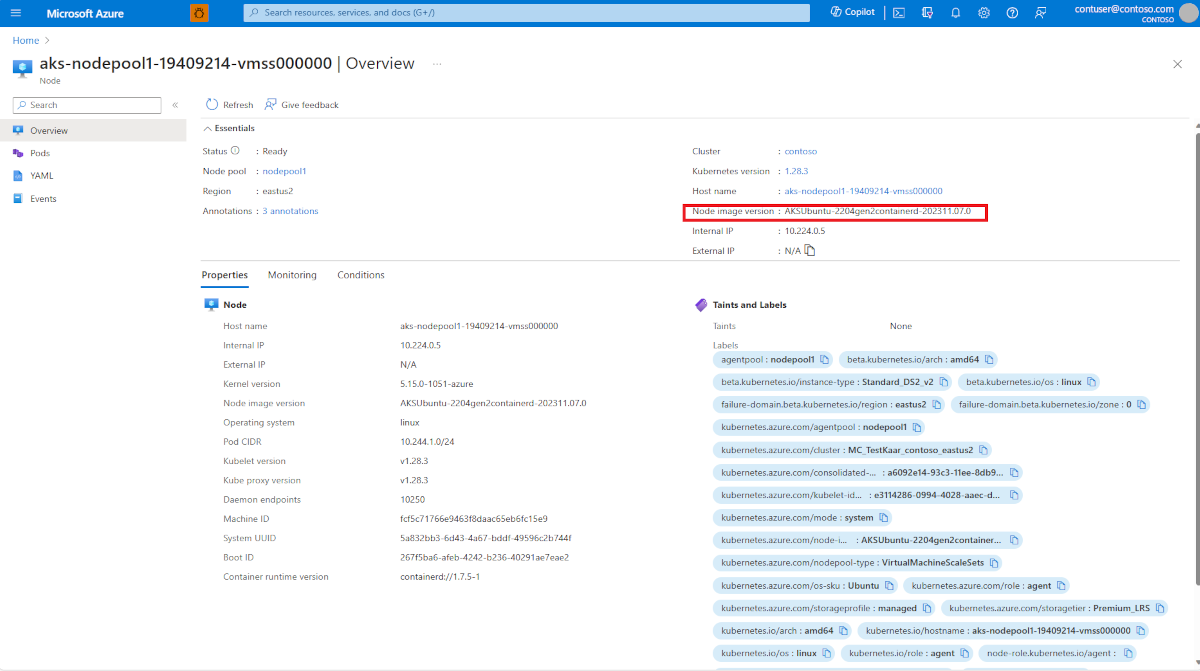

Hur gör jag för att veta om en SecurityPatch eller NodeImage uppgradering tillämpas på min nod?

kubectl get nodes --show-labels Kör kommandot för att visa noderna i klustret och deras etiketter.

Bland de returnerade etiketterna bör du se en rad som liknar följande utdata:

kubernetes.azure.com/node-image-version=AKSUbuntu-2204gen2containerd-202410.27.0-2024.12.01

Basnodens avbildningsversion är AKSUbuntu-2204gen2containerd-202410.27.0. Om tillämpligt följer säkerhetskorrigeringsversionen vanligtvis. I exemplet ovan är 2024.12.01.

Samma information kan också sökas upp i Azure Portal under nodetikettvyn:

Nästa steg

En detaljerad beskrivning av metodtips för uppgradering och andra överväganden finns i AKS-korrigerings- och uppgraderingsvägledning.