Ytterligare konfiguration och skript för AKS Edge Essentials

Den här artikeln innehåller alternativa sätt att ansluta till Azure Arc, som kan användas med kluster som är anslutna via en proxyserver.

Ansluta ett AKS Edge Essentials-kluster till Arc med hjälp av en proxy

Förutsättningar

- En Azure-prenumeration med rollen Ägare eller en kombination av rollerna Deltagare och Administratör för användaråtkomst . Du kan kontrollera din åtkomstnivå genom att gå till din prenumeration, välja Åtkomstkontroll (IAM) till vänster i Azure Portal och sedan välja Visa min åtkomst. Mer information om hur du hanterar resursgrupper finns i Dokumentation om Azure Resource Manager.

- Aktivera alla nödvändiga resursprovidrar i Azure-prenumerationen, till exempel Microsoft.HybridCompute, Microsoft.GuestConfiguration, Microsoft.HybridConnectivity, Microsoft.Kubernetes och Microsoft.KubernetesConfiguration.

- Skapa och verifiera en resursgrupp för AKS Edge Essentials Azure-resurser.

Anteckning

Du måste ha rollen Deltagare för att kunna ta bort resurserna i resursgruppen. Kommandon för att koppla från Arc misslyckas utan den här rolltilldelningen.

Steg 1: Konfigurera klustret för Azure-anslutning

Ladda ned GitHub-lagringsplatsen Azure/AKS-Edge om du inte har gjort det tidigare. Gå till fliken Kod och klicka på knappen Ladda ned zip för att ladda ned lagringsplatsen som en .zip fil. Extrahera den.zip filen till en lokal mapp.

Ange information om din Azure-prenumeration i filen aide-userconfig.json under

Azureavsnittet enligt beskrivningen i följande tabell. Om du vill ansluta till Azure med Azure Arc-aktiverat kubernetes behöver du ett huvudnamn för tjänsten som ger rollbaserad åtkomst till resurser i Azure. Om du redan har ID och lösenord för tjänstens huvudnamn kan du uppdatera alla fält i filen aide-userconfig.json . Om du inte har ett huvudnamn för tjänsten kan du ange ett namn och skriptet i nästa steg skapar ett och fyller iAuthavsnittet åt dig.Attribut Värdetyp Description Azure.ClusterNamesträng Ange ett namn för klustret. Som standard hostname_clusterär det namn som används.Azure.Locationsträng Platsen för resursgruppen. Välj den plats som är närmast distributionen. Azure.SubscriptionNamesträng Namnet på din prenumeration. Azure.SubscriptionIdGUID Ditt prenumerations-ID. I Azure Portal väljer du den prenumeration som du använder och kopierar/klistrar sedan in prenumerations-ID-strängen i JSON. Azure.TenantIdGUID Ditt klientorganisations-ID. I Azure Portal söker du efter "Azure Active Directory", vilket tar dig till sidan Standardkatalog. Härifrån kan du kopiera/klistra in klientorganisations-ID-strängen i JSON-filen. Azure.ResourceGroupNamesträng Namnet på den Azure-resursgrupp som ska vara värd för dina Azure-resurser för AKS Edge Essentials. Du kan använda en befintlig resursgrupp, eller om du lägger till ett nytt namn skapar systemet ett åt dig. Azure.ServicePrincipalNamesträng Azure-tjänstens huvudnamn. Azure.Auth.ServicePrincipalIdGUID AppID för Azure-tjänstens huvudnamn som ska användas som autentiseringsuppgifter. AKS Edge Essentials använder tjänstens huvudnamn för att ansluta klustret till Arc. Du kan använda ett befintligt huvudnamn för tjänsten eller om du lägger till ett nytt namn skapar systemet ett åt dig i nästa steg. Azure.Auth.Passwordsträng Lösenordet (i klartext) som Azure-tjänstens huvudnamn ska använda som autentiseringsuppgifter. AksEdgeConfigFilesträng Filnamnet för AKS Edge Essentials-konfigurationen ( aksedge-config.json). SkriptetAksEdgeAzureSetup.ps1uppdaterar avsnittet iArcden här JSON-filen med nödvändig information.Anteckning

Den här proceduren krävs bara en gång per Azure-prenumeration och behöver inte upprepas för varje Kubernetes-kluster.

Kör eller dubbelklicka på filen AksEdgePrompt.cmd för att öppna ett upphöjt PowerShell-fönster med nödvändiga moduler inlästa. En översikt över datorinformationen och de installerade programvaruversionerna visas.

Kör skriptetAksEdgeAzureSetup.ps1 i mappen tools\scripts\AksEdgeAzureSetup . Det här skriptet uppmanar dig att logga in med dina autentiseringsuppgifter för att konfigurera din Azure-prenumeration:

# prompts for interactive login for service principal creation with Contributor role at resource group level ..\tools\scripts\AksEdgeAzureSetup\AksEdgeAzureSetup.ps1 .\aide-userconfig.json -spContributorRole # (or) alternative option # Prompts for interactive login for service principal creation with minimal privileges ..\tools\scripts\AksEdgeAzureSetup\AksEdgeAzureSetup.ps1 .\aide-userconfig.jsonKontrollera att autentiseringsuppgifterna är giltiga med hjälp av skriptetAksEdgeAzureSetup-Test.ps1 . Det här skriptet loggar in på Azure med de nya autentiseringsuppgifterna för tjänstens huvudnamn och kontrollerar statusen för Azure-resurser:

# Test the credentials ..\tools\scripts\AksEdgeAzureSetup\AksEdgeAzureSetup-Test.ps1 .\aide-userconfig.json

Steg 2: Ansluta klustret till Azure

Läs in JSON-konfigurationen i AksEdgeShell med

Read-AideUserConfigoch kontrollera att värdena uppdateras med .Get-AideUserConfigDu kan också öppna AksEdgePrompt.cmd igen för att använda den uppdaterade JSON-konfigurationen:Read-AideUserConfig Get-AideUserConfigViktigt

Varje gång du ändrar aide-userconfig.json kör

Read-AideUserConfigdu för att läsa in igen eller stänger och öppnar AksEdgePrompt.cmd igen.Kör

Initialize-AideArc. Detta installerar Azure CLI (om det inte redan är installerat), loggar in på Azure med de angivna autentiseringsuppgifterna och validerar Azure-konfigurationen (resursproviders och resursgruppsstatus):Initialize-AideArcKör

Connect-AideArcför att installera och ansluta värddatorn till den Arc-aktiverade servern och för att ansluta det befintliga klustret till Arc-aktiverade Kubernetes:# Connect Arc-enabled server and Arc-enabled Kubernetes Connect-AideArcDu kan också ansluta dem individuellt med arc-aktiverade

Connect-AideArcServerservrar ochConnect-AideArcKubernetesför Arc-aktiverade Kubernetes:# Connect Arc-enabled server Connect-AideArcServer # Connect Arc-enabled Kubernetes Connect-AideArcKubernetesAnteckning

Det här steget kan ta upp till 10 minuter och PowerShell kan ha fastnat i "Etablering av Azure Connected Kubernetes för

your cluster name". PowerShell-kommandot matar utTrueoch återgår till prompten när processen har slutförts. En ägartoken sparas i servicetoken.txt i verktygsmappen.

Steg 3: Visa klustret i Azure

I den vänstra panelen väljer du bladet Namnområden under Kubernetes-resurser (förhandsversion):

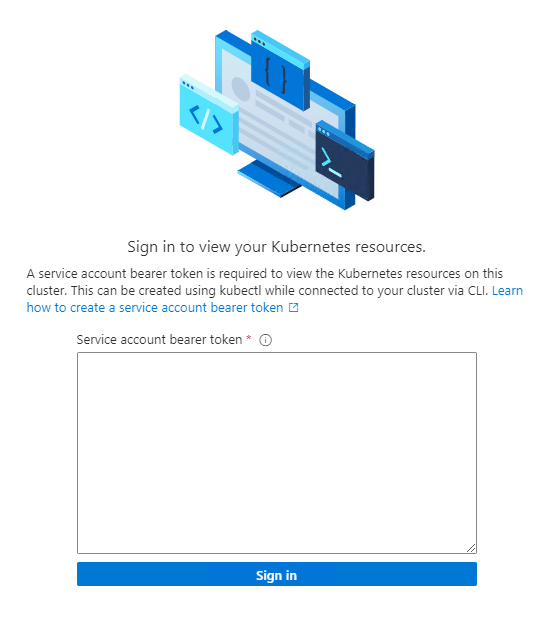

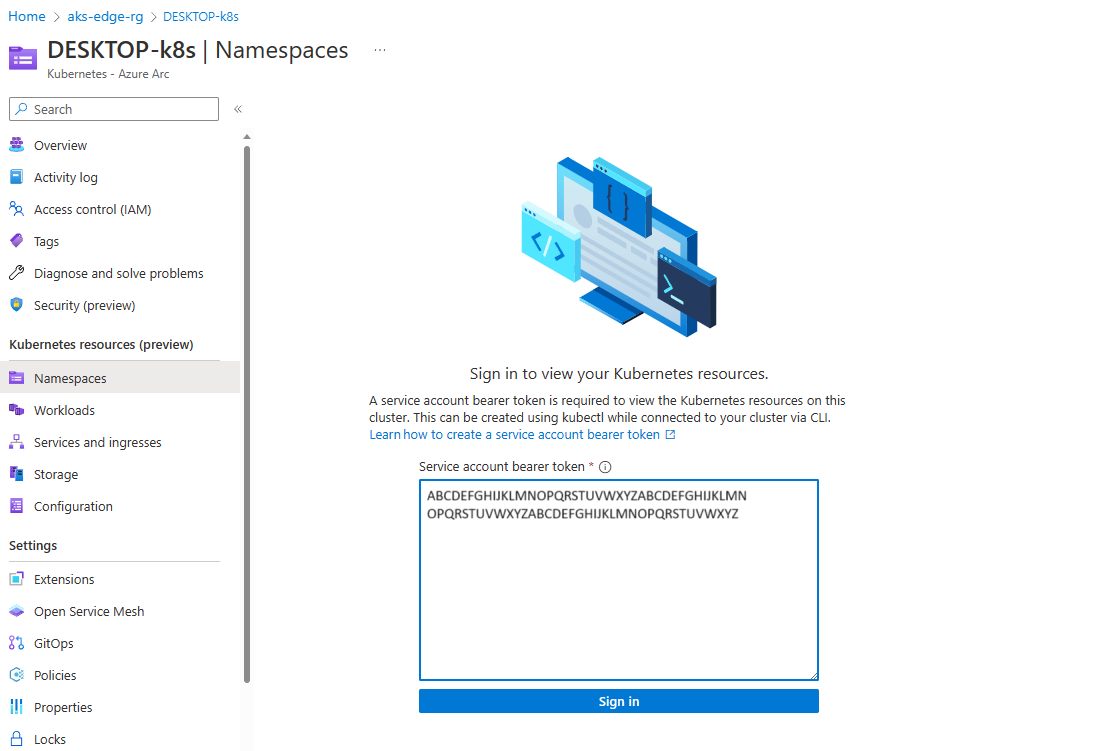

Om du vill visa dina Kubernetes-resurser behöver du en ägartoken:

I PowerShell-fönstret kör

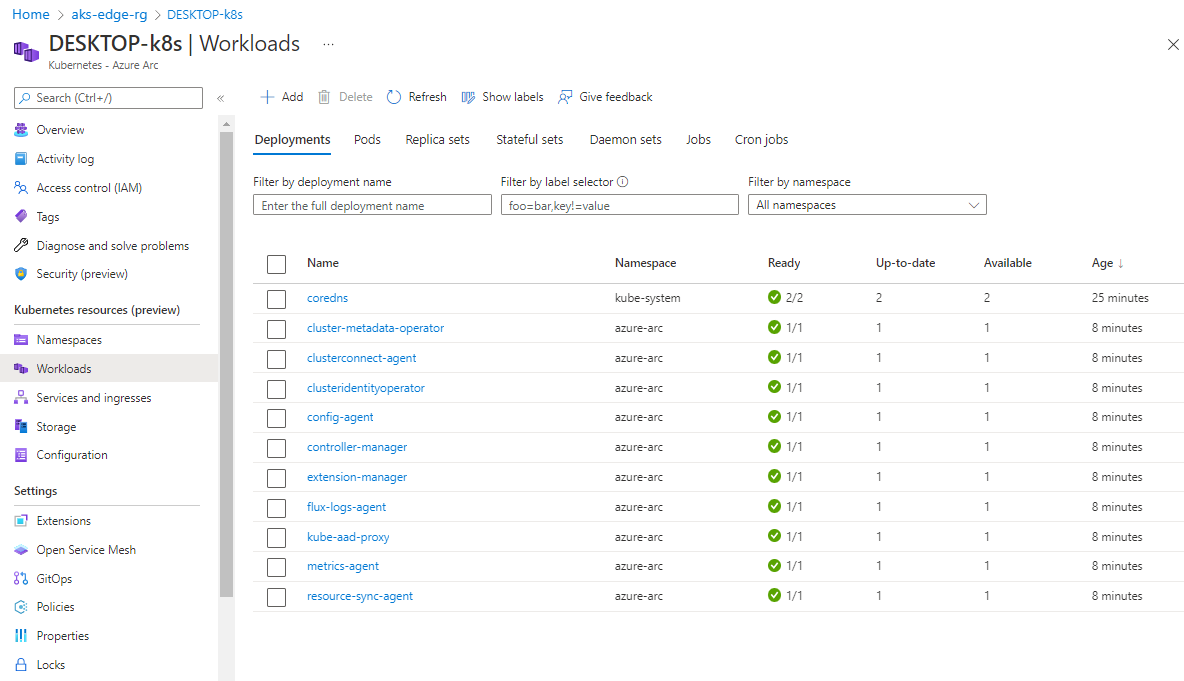

Get-AksEdgeManagedServiceTokendu , kopierar den fullständiga strängen och klistrar in den i Azure Portal:Nu kan du visa resurser i klustret. Följande bild visar bladet Arbetsbelastningar som visar samma som

kubectl get pods --all-namespaces:

Koppla bort AKS Edge Essentials-kluster från Arc när du använder en proxy

Kör Disconnect-AideArc för att koppla från den Arc-aktiverade servern och Arc-aktiverade Kubernetes:

# Disconnect Arc-enabled server and Arc-enabled Kubernetes

Disconnect-AideArc

Du kan också koppla från dem individuellt med hjälp av Connect-AideArcServer för Arc-aktiverade servrar och Connect-AideArcKubernetes för Arc-aktiverade Kubernetes:

# Disconnect Arc-enabled server

Disconnect-AideArcServer

# Disconnect Arc-enabled Kubernetes

Disconnect-AideArcKubernetes

Ansluta värddatorn till Arc

Du kan ansluta värddatorn med för

Connect-AideArcServerArc-aktiverade servrar:# Connect Arc-enabled server Connect-AideArcServerOm du vill koppla bort värddatorn från Arc använder

Disconnect-AideArcServerdu för Arc-aktiverade servrar:# Disconnect Arc-enabled server Disconnect-AideArcServerDu kan också avinstallera Arc for Server-agenten genom att följa stegen här. För en fullständig rensning via Azure Portal tar du bort tjänstens huvudnamn och resursgrupp som du skapade för det här exemplet.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för