Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

GÄLLER FÖR: Alla API Management-nivåer

Den här artikeln vägleder dig genom de steg som krävs för att skapa en hanterad anslutning till Microsoft Graph API i Azure API Management. Auktoriseringskodens beviljandetyp används i det här exemplet.

Du lär dig att:

- Skapa ett Microsoft Entra-program

- Skapa och konfigurera en provider för autentiseringsuppgifter i API Management

- Konfigurera en anslutning

- Skapa ett Microsoft Graph API i API Management och konfigurera en princip

- Testa ditt Microsoft Graph API i API Management

Förutsättningar

Åtkomst till en Microsoft Entra-klientorganisation där du har behörighet att skapa en appregistrering och bevilja administratörsmedgivande för appens behörigheter. Läs mer

Om du vill skapa en egen klientorganisation för utvecklare kan du registrera dig för Microsoft 365 Developer Program.

En API Management-instans som körs. Om du behöver det skapar du en Azure API Management-instans.

Aktivera en systemtilldelad hanterad identitet för API Management i API Management-instansen.

Steg 1: Skapa ett Microsoft Entra-program

Skapa ett Microsoft Entra-program för API:et och ge det lämpliga behörigheter för de begäranden som du vill anropa.

Logga in på Azure-portalen med ett konto med tillräcklig behörighet i klientorganisationen.

Under Azure Services söker du efter Microsoft Entra-ID.

Välj Appregistreringar på den vänstra menyn och välj sedan + Ny registrering.

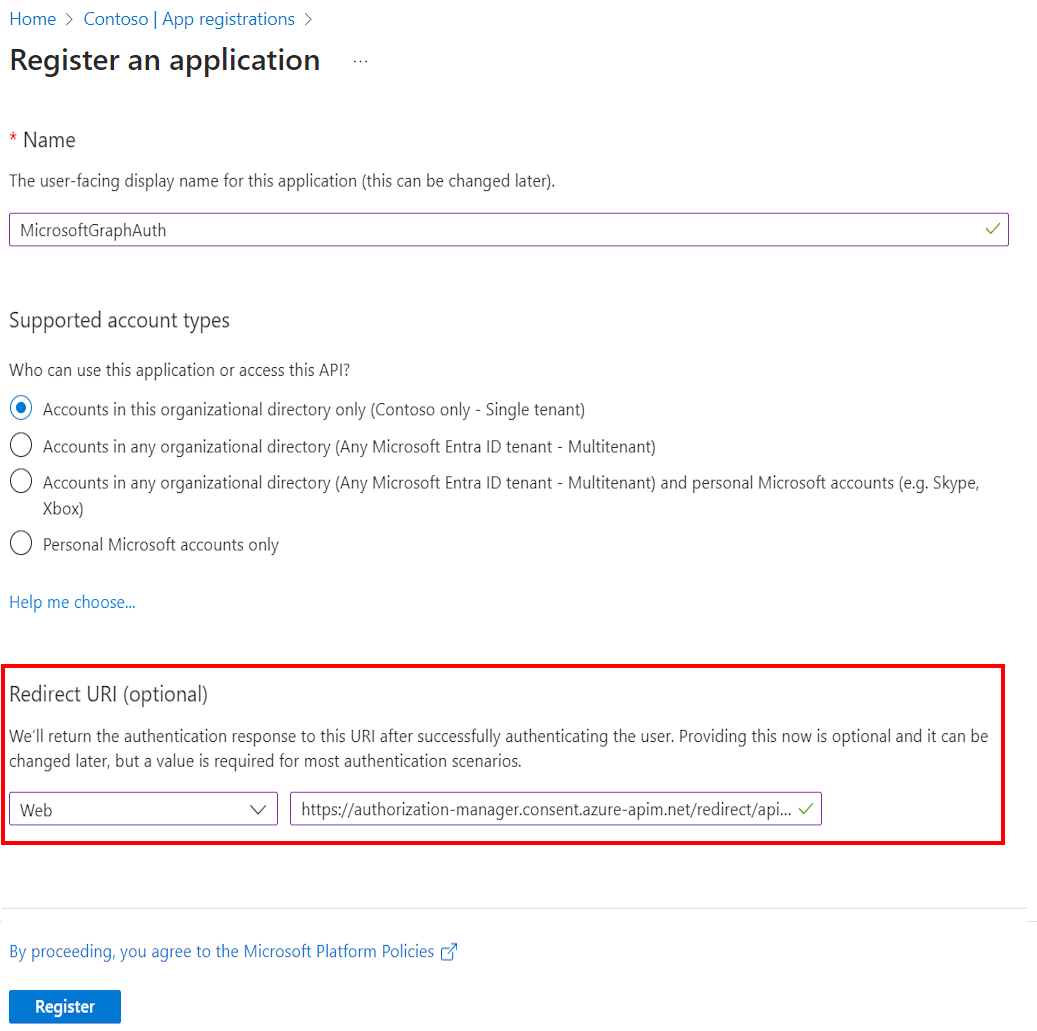

På sidan Registrera ett program anger du dina inställningar för programregistrering:

I Namn anger du ett beskrivande namn som ska visas för användare av appen, till exempel MicrosoftGraphAuth.

I Kontotyper som stöds väljer du ett alternativ som passar ditt scenario, till exempel Endast konton i den här organisationskatalogen (enskild klientorganisation).

Ange omdirigerings-URI:n till webben och ange

https://authorization-manager.consent.azure-apim.net/redirect/apim/<YOUR-APIM-SERVICENAME>och ersätt namnet på API Management-tjänsten där du konfigurerar providern för autentiseringsuppgifter.Välj Registrera.

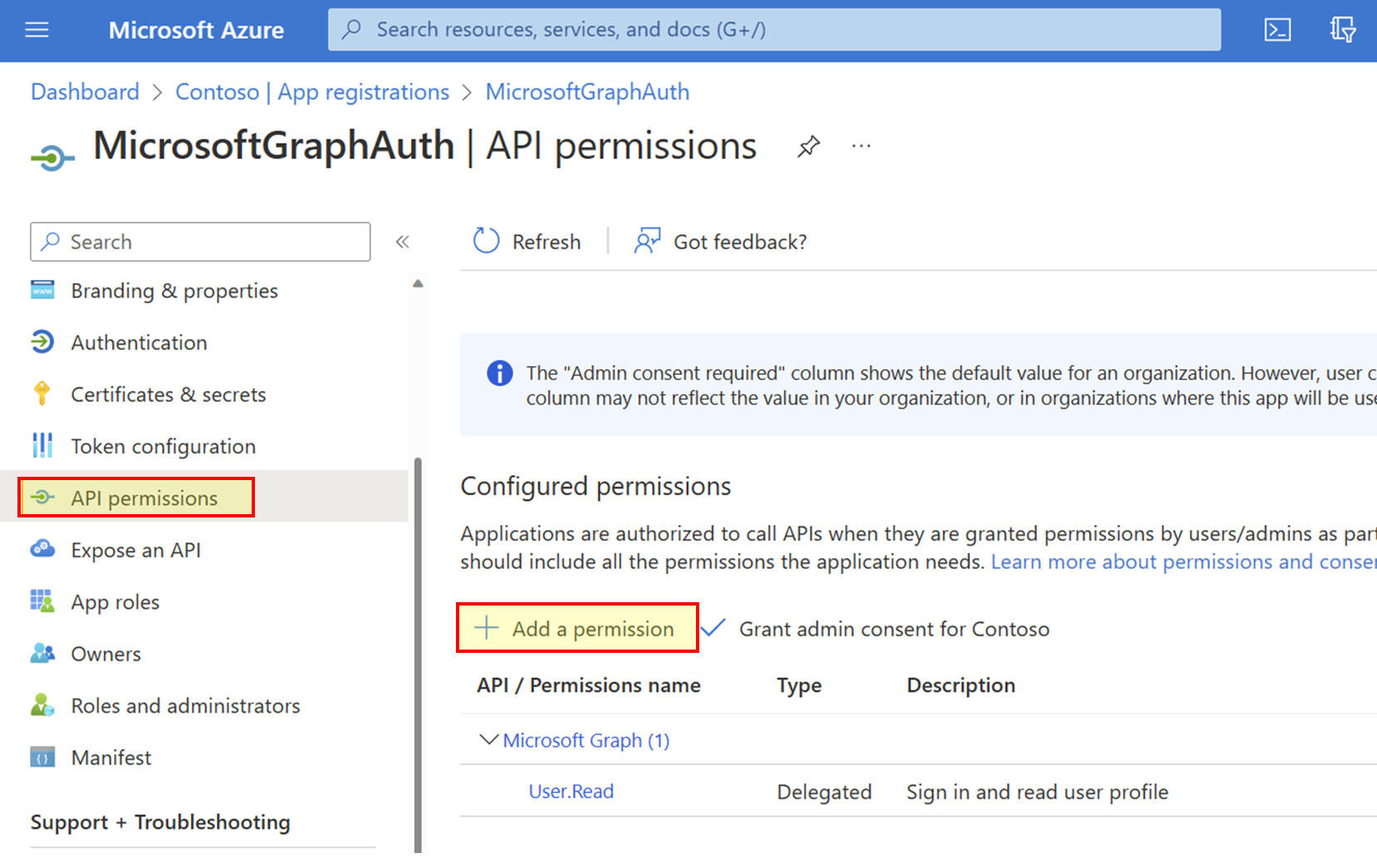

På den vänstra menyn väljer du API-behörigheter och sedan + Lägg till en behörighet.

- Välj Microsoft Graph och välj sedan Delegerade behörigheter.

Kommentar

Kontrollera att behörigheten User.Read med typen Delegerad redan har lagts till.

- Skriv Team, expandera teamalternativen och välj sedan Team.ReadBasic.All. Välj Lägg till behörigheter.

- Välj sedan Bevilja administratörsmedgivande för Standardkatalog. Statusen för behörigheterna ändras till Beviljad för standardkatalog.

- Välj Microsoft Graph och välj sedan Delegerade behörigheter.

Välj Översikt på den vänstra menyn. På sidan Översikt letar du upp värdet program-ID (klient) och registrerar det för användning i steg 2.

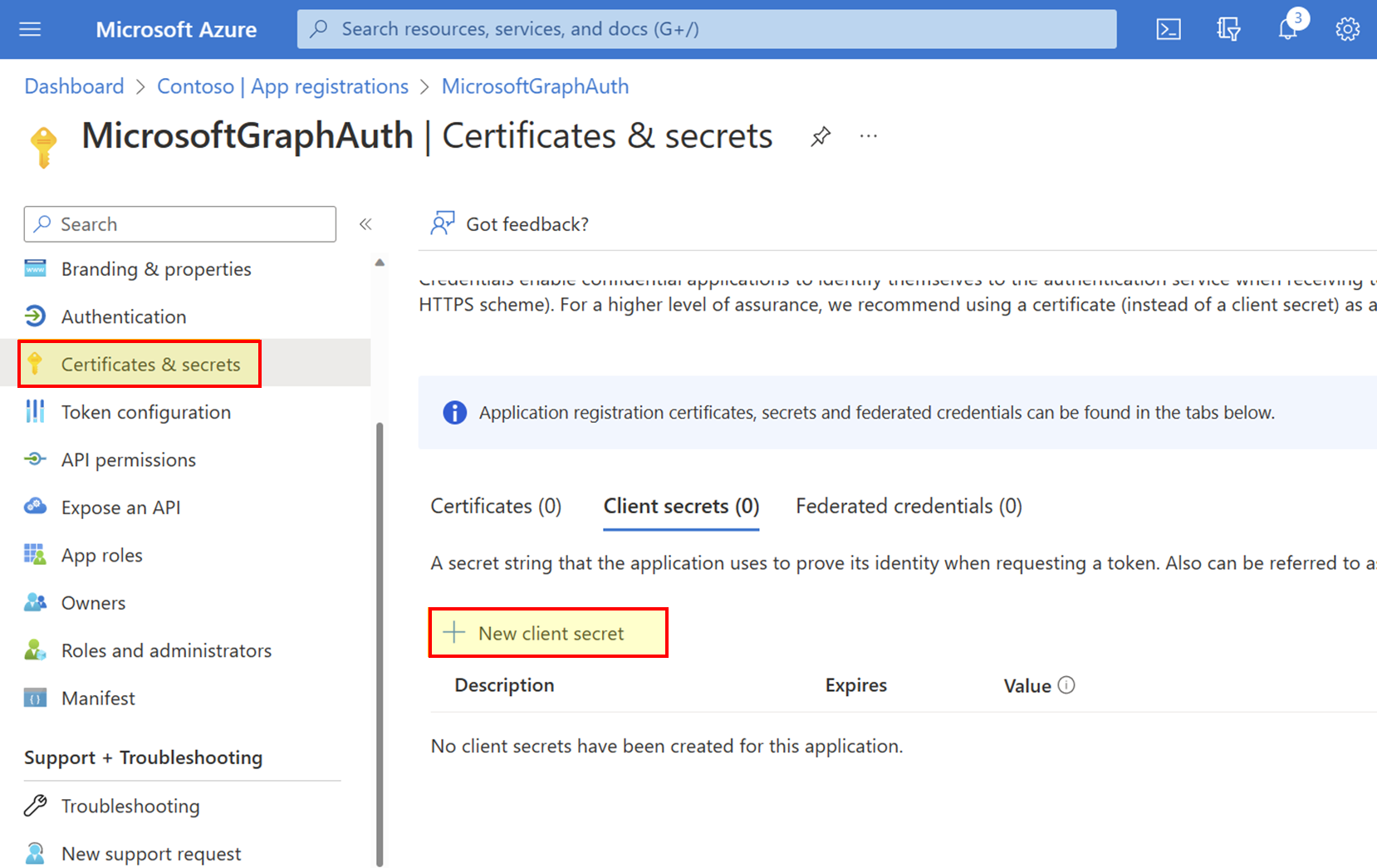

Välj Certifikat och hemligheter på den vänstra menyn och välj sedan + Ny klienthemlighet.

- Ange en beskrivning.

- Välj ett alternativ för Upphör att gälla.

- Markera Lägga till.

- Kopiera klienthemlighetens Värde innan du lämnar sidan. Du behöver det i steg 2.

Steg 2: Konfigurera en provider för autentiseringsuppgifter i API Management

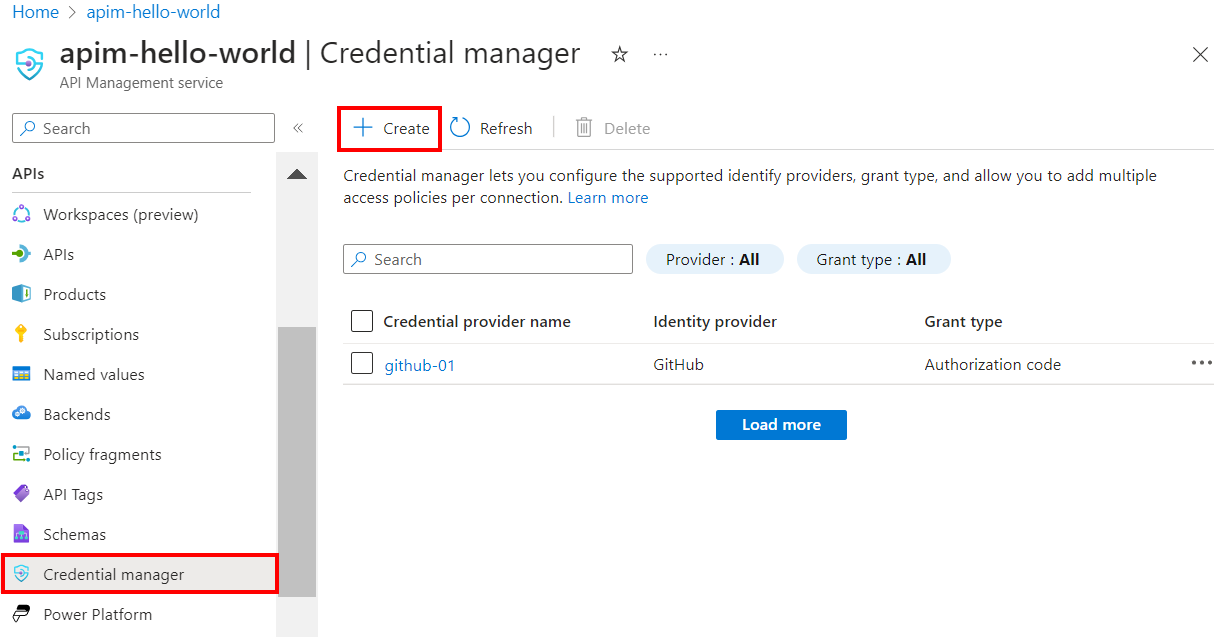

Logga in på portalen och gå till din API Management-instans.

Välj Autentiseringshanteraren på den vänstra menyn och välj sedan + Skapa.

På sidan Skapa provider för autentiseringsuppgifter anger du följande inställningar och väljer Skapa:

Inställningar Värde Providernamn för autentiseringsuppgifter Ett valfritt namn, till exempel MicrosoftEntraID-01 Identitetsprovider Välj Azure Active Directory v1 Bevilja typ Välj auktoriseringskod Auktoriserings-URL Valfritt för Microsoft Entra-identitetsprovider. Standard är https://login.microsoftonline.com.Klient-ID Klistra in det värde som du kopierade tidigare från appregistreringen Client secret Klistra in det värde som du kopierade tidigare från appregistreringen Resurs-URL https://graph.microsoft.comTenant ID Valfritt för Microsoft Entra-identitetsprovider. Standardvärdet är Vanligt. Scope Valfritt för Microsoft Entra-identitetsprovider. Konfigureras automatiskt från Microsoft Entra-appens API-behörigheter.

Steg 3: Konfigurera en anslutning

På fliken Anslut ion slutför du stegen för anslutningen till providern.

Kommentar

När du konfigurerar en anslutning konfigurerar API Management som standard en åtkomstprincip som möjliggör åtkomst av instansens systemtilldelade hanterade identitet. Den här åtkomsten räcker för det här exemplet. Du kan lägga till ytterligare åtkomstprinciper efter behov.

- Ange ett Anslut ionsnamn och välj sedan Spara.

- Under Steg 2: Logga in på din anslutning (för beviljandetyp för auktoriseringskod) väljer du länken för att logga in på autentiseringsprovidern. Slutför stegen där för att auktorisera åtkomst och återgå till API Management.

- Under Steg 3: Avgör vem som ska ha åtkomst till den här anslutningen (åtkomstprincip) visas den hanterade identitetsmedlemmen. Det är valfritt att lägga till andra medlemmar, beroende på ditt scenario.

- Välj Slutför.

Den nya anslutningen visas i listan över anslutningar och visar statusen Anslut ed. Om du vill skapa en annan anslutning för providern för autentiseringsuppgifter slutför du föregående steg.

Dricks

Använd portalen för att lägga till, uppdatera eller ta bort anslutningar till en autentiseringsprovider när som helst. Mer information finns i Konfigurera flera anslutningar.

Kommentar

Om du uppdaterar dina Microsoft Graph-behörigheter efter det här steget måste du upprepa steg 2 och 3.

Steg 4: Skapa ett Microsoft Graph API i API Management och konfigurera en princip

Logga in på portalen och gå till din API Management-instans.

På den vänstra menyn väljer du API:er > + Lägg till API.

Välj HTTP och ange följande inställningar. Välj sedan Skapa.

Inställning Värde Visningsnamn msgraph Url för webbtjänst https://graph.microsoft.com/v1.0API URL-suffix msgraph Navigera till det nyligen skapade API:et och välj Lägg till åtgärd. Ange följande inställningar och välj Spara.

Inställning Värde Visningsnamn getprofile URL för GET /Mig Följ stegen ovan för att lägga till ytterligare en åtgärd med följande inställningar.

Inställning Värde Visningsnamn getJoinedTeams URL för GET /me/joinedTeams Välj Alla åtgärder. I avsnittet Inkommande bearbetning väljer du ikonen (</>) (kodredigeraren).

Kopiera och klistra in följande kodfragment.

get-authorization-contextUppdatera principen med namnen på autentiseringsprovidern och anslutningen som du konfigurerade i föregående steg och välj Spara.- Ersätt namnet på autentiseringsprovidern som värdet för

provider-id - Ersätt ditt anslutningsnamn som värdet för

authorization-id

<policies> <inbound> <base /> <get-authorization-context provider-id="MicrosoftEntraID-01" authorization-id="first-connection" context-variable-name="auth-context" identity-type="managed" ignore-error="false" /> <set-header name="Authorization" exists-action="override"> <value>@("Bearer " + ((Authorization)context.Variables.GetValueOrDefault("auth-context"))?.AccessToken)</value> </set-header> </inbound> <backend> <base /> </backend> <outbound> <base /> </outbound> <on-error> <base /> </on-error> </policies>- Ersätt namnet på autentiseringsprovidern som värdet för

Den föregående principdefinitionen består av två delar:

- Principen get-authorization-context hämtar en auktoriseringstoken genom att referera till providern för autentiseringsuppgifter och anslutningen som skapades tidigare.

- Principen set-header skapar ett HTTP-huvud med den hämtade åtkomsttoken.

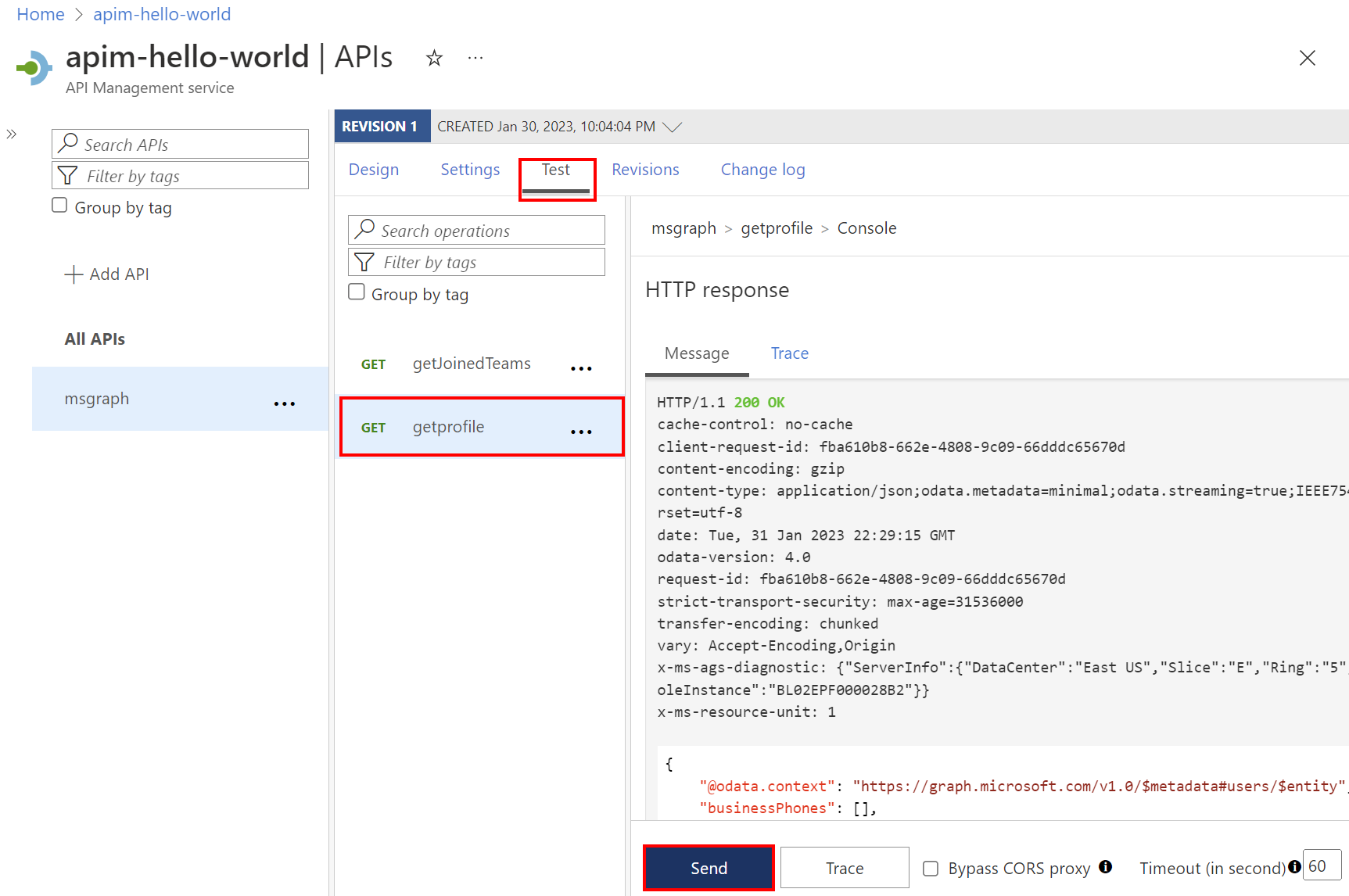

Steg 5: Testa API:et

På fliken Test väljer du en åtgärd som du har konfigurerat.

Välj Skicka.

Ett lyckat svar returnerar användardata från Microsoft Graph.

Relaterat innehåll

- Läs mer om autentiserings- och auktoriseringsprinciper i Azure API Management.

- Läs mer om omfång och behörigheter i Microsoft Entra-ID.