Vad är Application Gateway-ingresskontrollant?

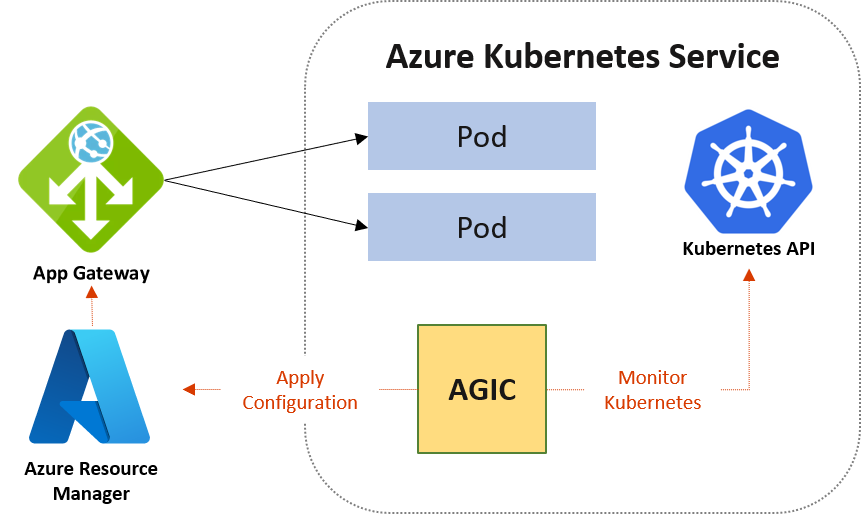

Application Gateway Ingress Controller (AGIC) är ett Kubernetes-program, vilket gör det möjligt för Azure Kubernetes Service-kunder (AKS) att utnyttja Azures interna Application Gateway L7-lastbalanserare för att exponera molnprogramvara på Internet. AGIC övervakar Kubernetes-klustret som det finns på och uppdaterar kontinuerligt en Application Gateway, så att valda tjänster exponeras för Internet.

Ingresskontrollanten körs i en egen podd på kundens AKS. AGIC övervakar en delmängd av Kubernetes-resurser för ändringar. Tillståndet för AKS-klustret översätts till en specifik Application Gateway-konfiguration och tillämpas på Azure Resource Manager (ARM).

Fördelar med Application Gateway-ingresskontrollant

AGIC hjälper till att eliminera behovet av att ha en annan lastbalanserare/offentlig IP-adress framför AKS-klustret och undviker flera hopp i datasökvägen innan begäranden når AKS-klustret. Application Gateway pratar med poddar med hjälp av sin privata IP-adress direkt och kräver inte NodePort- eller KubeProxy-tjänster. Den här funktionen ger också bättre prestanda för dina distributioner.

Ingress Controller stöds uteslutande av Standard_v2 och WAF_v2 SKU:er, vilket också möjliggör fördelar med automatisk skalning. Application Gateway kan reagera som svar på en ökning eller minskning av trafikbelastningen och skala därefter, utan att förbruka några resurser från AKS-klustret.

Genom att använda Application Gateway utöver AGIC kan du även skydda ditt AKS-kluster genom att tillhandahålla TLS-principer och WAF-funktioner (Web Application Firewall).

AGIC konfigureras via Kubernetes Ingress-resursen, tillsammans med Service and Deployments/Pods. Den innehåller många funktioner som använder Azures inbyggda Application Gateway L7-lastbalanserare. Så här namnger du några:

- URL-routning

- Cookie-baserad tillhörighet

- TLS-avslutning

- TLS från slutpunkt till slutpunkt

- Stöd för offentliga, privata webbplatser och hybridwebbplatser

- Integrerad brandvägg för webbaserade program

Skillnad mellan Helm-distribution och AKS-tillägg

Det finns två sätt att distribuera AGIC för ditt AKS-kluster. Det första sättet är genom Helm; det andra är via AKS som ett tillägg. Den främsta fördelen med att distribuera AGIC som ett AKS-tillägg är att det är enklare än att distribuera via Helm. För en ny installation kan du distribuera en ny Application Gateway och ett nytt AKS-kluster med AGIC aktiverat som ett tillägg på en rad i Azure CLI. Tillägget är också en fullständigt hanterad tjänst som ger ytterligare fördelar, till exempel automatiska uppdateringar och ökat stöd. Båda sätten att distribuera AGIC (Helm och AKS-tillägg) stöds fullt ut av Microsoft. Dessutom möjliggör tillägget bättre integrering med AKS som ett förstklassigt tillägg.

AGIC-tillägget distribueras fortfarande som en podd i kundens AKS-kluster, men det finns några skillnader mellan Helm-distributionsversionen och tilläggsversionen av AGIC. Följande är en lista över skillnader mellan de två versionerna:

- Helm-distributionsvärden kan inte ändras i AKS-tillägget:

verbosityLevelär inställt på 5 som standardusePrivateIpär inställt på false som standard. den här inställningen kan skrivas över av kommentaren use-private-ipsharedstöds inte vid tilläggreconcilePeriodSecondsstöds inte vid tilläggarmAuth.typestöds inte vid tillägg

- AGIC som distribueras via Helm stöder ProhibitedTargets, vilket innebär att AGIC kan konfigurera Application Gateway specifikt för AKS-kluster utan att påverka andra befintliga serverdelar. AGIC-tillägget stöder för närvarande inte den här funktionen.

- Eftersom AGIC-tillägget är en hanterad tjänst uppdateras kunderna automatiskt till den senaste versionen av AGIC-tillägget, till skillnad från AGIC som distribueras via Helm där kunden måste uppdatera AGIC manuellt.

Kommentar

Kunder kan bara distribuera ett AGIC-tillägg per AKS-kluster, och varje AGIC-tillägg kan för närvarande bara rikta in sig på en Application Gateway. För distributioner som kräver mer än en AGIC per kluster eller flera AGIC:er som riktar sig mot en Application Gateway fortsätter du att använda AGIC som distribuerats via Helm.

Nästa steg

- AKS-tilläggsdistribution av Greenfield: Instruktioner för hur du installerar AGIC-tillägg, AKS och Application Gateway på en tom skifferinfrastruktur.

- AKS-tilläggsdistribution av Brownfield: Installera AGIC-tillägg på ett AKS-kluster med en befintlig Application Gateway.

- Helm Greenfield-distribution: Installera AGIC via Helm, nytt AKS-kluster och ny Application Gateway på en tom skifferinfrastruktur.

- Helm Brownfield-distribution: Distribuera AGIC via Helm i ett befintligt AKS-kluster och Application Gateway.