Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Du kan använda Azure-portalen för att skapa en programgateway med ett certifikat för TLS-avslutning. En routningsregel används för att omdirigera HTTP-trafik till HTTPS-porten i din programgateway. I det här exemplet skapar du också en VM-skalningsuppsättning för serverdelspoolen för programgatewayen som innehåller två virtuella datorinstanser.

I den här artikeln lär du dig att:

- Skapa ett självsignerat certifikat

- Konfigurera ett nätverk

- Skapa en programgateway med certifikatet

- Lägg till en lyssnare och omdirigeringsregel

- Skapa en VM-skalningsuppsättning med standardserverdelspoolen

Om du inte har en Azure-prenumeration, skapa ett gratis konto innan du börjar.

Note

Vi rekommenderar att du använder Azure Az PowerShell-modulen för att interagera med Azure. Se Installera Azure PowerShell för att komma igång. För att lära dig hur du migrerar till Az PowerShell-modulen, se Migrera Azure PowerShell från AzureRM till Az.

Den här handledningen kräver Azure PowerShell-modulen version 1.0.0 eller senare för att kunna skapa ett certifikat och installera IIS. Kör Get-Module -ListAvailable Az för att hitta versionen. Om du behöver uppgradera kan du läsa Install Azure PowerShell module (Installera Azure PowerShell-modul). Om du vill köra kommandona i den här självstudien måste du också köra Login-AzAccount för att skapa en anslutning till Azure.

Skapa ett självsignerat certifikat

För produktionsanvändning bör du importera ett giltigt certifikat som signerats av en betrodd provider. I den här självstudiekursen skapar du ett självsignerat certifikat med New-SelfSignedCertificate. Du kan använda Export-PfxCertificate med det tumavtryck som returnerades och exportera en pfx-fil från certifikatet.

New-SelfSignedCertificate `

-certstorelocation cert:\localmachine\my `

-dnsname www.contoso.com

Du bör se något som liknar det här resultatet:

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\my

Thumbprint Subject

---------- -------

E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 CN=www.contoso.com

Använd tumavtrycket för att skapa pfx-filen:

$pwd = ConvertTo-SecureString -String "Azure123456!" -Force -AsPlainText

Export-PfxCertificate `

-cert cert:\localMachine\my\E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 `

-FilePath c:\appgwcert.pfx `

-Password $pwd

Skapa en applikationsgateway

Ett virtuellt nätverk behövs för kommunikation mellan de resurser som du skapar. Två undernät skapas i det här exemplet: ett för applikationsgatewayen och det andra för backend-servrarna. Du kan skapa ett virtuellt nätverk samtidigt som du skapar programgatewayen.

Logga in på Azure-portalen.

Klicka på Skapa en resurs som finns i det övre vänstra hörnet i Azure-portalen.

Välj Nätverk och sedan Application Gateway i listan Aktuella.

Ange följande värden för programgatewayen:

- myAppGateway – för namnet på programgatewayen.

- myResourceGroupAG – för den nya resursgruppen.

Acceptera standardvärdena för de andra inställningarna och klicka sedan på OK.

Klicka på Välj ett virtuellt nätverk, klicka på Skapa nytt och ange sedan dessa värden för det virtuella nätverket:

- myVNet – för namnet på det virtuella nätverket.

- 10.0.0.0/16 – för det virtuella nätverkets adressutrymme.

- myAGSubnet – för undernätets namn.

- 10.0.0.0/24 – för undernätets adressutrymme.

Klicka på OK för att skapa det virtuella nätverket och undernätet.

Under Ip-konfiguration för klientdelen kontrollerar du att IP-adresstypen är Offentlig och att Skapa ny har valts. Ange myAGPublicIPAddress som namn. Acceptera standardvärdena för de andra inställningarna och klicka sedan på OK.

Under Lyssnarkonfiguration väljer du HTTPS och sedan Välj en fil och navigerar till filen c:\appgwcert.pfx och väljer Öppna.

Ange appgwcert som certifikatnamn och Azure123456! som lösenord.

Låt brandväggen för webbprogrammet vara inaktiverad och välj sedan OK.

Granska inställningarna på sammanfattningssidan och välj sedan OK för att skapa nätverksresurserna och programgatewayen. Det kan ta flera minuter innan programgatewayen skapas. Vänta tills distributionen har slutförts innan du går vidare till nästa avsnitt.

Lägga till ett undernät

- Välj Alla resurser på den vänstra menyn och välj sedan myVNet i resurslistan.

- Välj Undernät och klicka sedan på Undernät.

- Skriv myBackendSubnet som namn på undernätet.

- Skriv 10.0.2.0/24 för adressintervallet och välj sedan OK.

Lägg till en lyssnare och omdirigeringsregel

Lägg till lyssnaren

Lägg först till lyssnaren med namnet myListener för port 80.

- Öppna resursgruppen myResourceGroupAG och välj myAppGateway.

- Välj Lyssnare och välj sedan + Basic.

- Ange MyListener som namn.

- Skriv httpPort för det nya klientdelsportnamnet och 80 för porten.

- Kontrollera att protokollet är inställt på HTTP och välj sedan OK.

Lägga till en routningsregel med en omdirigeringskonfiguration

- På myAppGateway väljer du Regler och sedan +Begärandedirigeringsregel.

- Som regelnamn skriver du Regel2.

- Kontrollera att MyListener är valt för lyssnaren.

- Klicka på fliken Backendsmål och välj Måltyp som Omdirigering.

- Som Omdirigeringstyp väljer du Permanent.

- För Omdirigeringsmål väljer du Lyssnare.

- Kontrollera att Mållyssnaren är inställd på appGatewayHttpListener.

- För Inkludera frågesträng och Inkludera sökväg väljer du Ja.

- Välj Lägg till.

Note

appGatewayHttpListener är standardnamnet för lyssnaren. Mer information finns i Application Gateway-lyssnarkonfiguration.

Skapa en VM-skalningsuppsättning

I det här exemplet skapar du en VM-skalningsuppsättning för att tillhandahålla servrar för serverdelspoolen i programgatewayen.

- I portalens övre vänstra hörn väljer du +Skapa en resurs.

- Välj Beräkning.

- I sökrutan skriver du scale set och trycker på Retur.

- Välj skalningsuppsättning för virtuella maskiner, och välj sedan Skapa.

- För VM-skalningsuppsättningens namn skriver du myvmss.

- För Operativsystemdiskavbildning kontrollerar du att Windows Server 2016 Datacenter är valt.

- För Resursgrupp väljer du myResourceGroupAG.

- Som Användarnamn skriver du azureuser.

- För Lösenord skriver du Azure123456! och bekräftar lösenordet.

- För Antal instanser kontrollerar du att värdet är 2.

- Som Instansstorlek väljer du D2s_v3.

- Under Nätverk kontrollerar du att Välj alternativ för belastningsutjämning är inställt på Application Gateway.

- Kontrollera att Application Gateway är inställd på myAppGateway.

- Kontrollera att undernätet är inställt på myBackendSubnet.

- Välj Skapa.

Associera skalningssetet med rätt backend-pool

Användargränssnittet på portalen för skalningsuppsättning av virtuella maskiner skapar en ny serverdelspool för skalningsuppsättningen, men du vill associera den med den befintliga appGatewayBackendPool du har.

- Öppna resursgruppen myResourceGroupAg .

- Välj myAppGateway.

- Välj Backendpooler.

- Välj myAppGatewaymyvmss.

- Välj Ta bort alla mål från back-end-poolen.

- Välj Spara.

- När processen är klar väljer du backendpoolen myAppGatewaymyvmss, väljer Ta bort och sedan OK för att bekräfta.

- Välj appGatewayBackendPool.

- Under Mål väljer du VMSS.

- Under VMSS väljer du myvmss.

- Under Nätverksgränssnittskonfigurationer väljer du myvmssNic.

- Välj Spara.

Uppgradera skalförsättningen

Slutligen måste du uppgradera skalningssetet med dessa ändringar.

- Välj myvmss skalningsuppsättning.

- Under Inställningar väljer du Instanser.

- Välj båda instanserna och välj sedan Uppgradera.

- Välj Ja för att bekräfta.

- När detta är klart går du tillbaka till myAppGateway och väljer Backendsamlingar. Nu bör du se att appGatewayBackendPool har två mål, och myAppGatewaymyvmss har noll mål.

- Välj myAppGatewaymyvmss och välj sedan Ta bort.

- Bekräfta genom att välja OK .

Installera IIS

Ett enkelt sätt att installera IIS på skalningsuppsättningen är att använda PowerShell. Från portalen klickar du på Cloud Shell-ikonen och ser till att PowerShell är valt.

Klistra in följande kod i PowerShell-fönstret och tryck på Retur.

$publicSettings = @{ "fileUris" = (,"https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/appgatewayurl.ps1");

"commandToExecute" = "powershell -ExecutionPolicy Unrestricted -File appgatewayurl.ps1" }

$vmss = Get-AzVmss -ResourceGroupName myResourceGroupAG -VMScaleSetName myvmss

Add-AzVmssExtension -VirtualMachineScaleSet $vmss `

-Name "customScript" `

-Publisher "Microsoft.Compute" `

-Type "CustomScriptExtension" `

-TypeHandlerVersion 1.8 `

-Setting $publicSettings

Update-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss `

-VirtualMachineScaleSet $vmss

Uppgradera skalförsättningen

När du har ändrat instanserna med IIS måste du återigen uppgradera skalningsuppsättningen med den här ändringen.

- Välj myvmss skalningsuppsättning.

- Under Inställningar väljer du Instanser.

- Välj båda instanserna och välj sedan Uppgradera.

- Välj Ja för att bekräfta.

Testa programgatewayen

Du kan hämta programmets offentliga IP-adress från översiktssidan för programgatewayen.

Välj myAppGateway.

På sidan Översikt noterar du IP-adressen under Offentlig IP-adress för klientdelen.

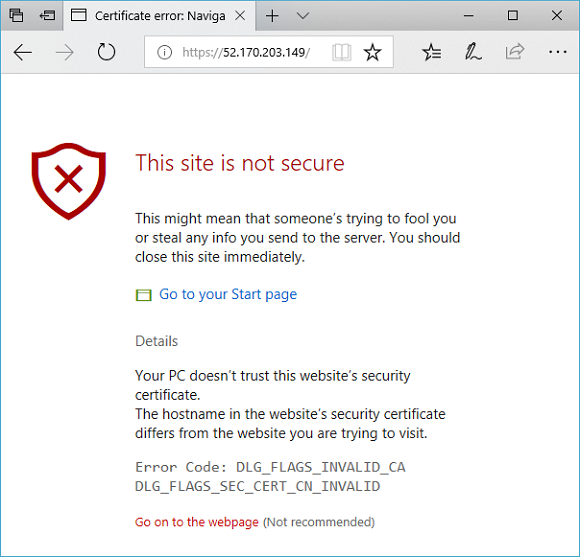

Kopiera den offentliga IP-adressen och klistra in den i webbläsarens adressfält. Till exempel: http://52.170.203.149

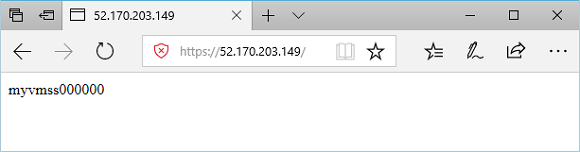

Om du använde ett självsignerat certifikat och vill acceptera säkerhetsvarningen väljer du Information och sedan Fortsätt till webbsidan. Din skyddade IIS-webbplats visas sedan som i följande exempel:

Nästa steg

Lär dig hur du skapar en programgateway med intern omdirigering.