Syftet med den här artikeln är att tillhandahålla teknisk information för att implementera Murex-arbetsbelastningar i Azure.

Arkitektur

Murex MX.3-arbetsbelastningar kan köras på databaser som Oracle, Sybase eller SQL Server. Den här arkitekturen fokuserar på information om hur du implementerar MX.3-program med Oracle som databas.

Ladda ned en Visio-fil med den här arkitekturen.

Arbetsflöde

- Få åtkomst till MX.3-presentationsskiktskomponenten på programnivån som finns i Azure med hjälp av en Azure ExpressRoute- eller VPN-anslutning mellan Azure och din lokala miljö. Anslutningen skyddas med hjälp av Azure Firewall.

- Få åtkomst till presentationsskiktet med hjälp av VDI-lösningar (Virtual Desktop Infrastructure), till exempel Citrix. Du kan också komma åt lagret direkt via ett skrivbordsprogram eller med hjälp av det webbgränssnitt som tillhandahålls av MX.3-programmet.

- Programnivån innehåller presentationsskiktet, affärsskiktet, orkestreringsskiktet och rutnätsskiktet. Den kommer åt Oracle-databasen för lagring och hämtning av data.

- Presentationsskiktet kommer åt komponenterna business layer, orchestration layer och grid layer för att slutföra affärsprocessen.

- Oracle-databasen använder Azure Premium SSD eller Azure NetApp Files som lagringsmekanism för snabbare åtkomst.

- Programlagret har åtkomst till Azure Key Vault-tjänster för att lagra krypteringsnycklar och hemligheter på ett säkert sätt.

- Administratörsanvändare får säker åtkomst till Murex MX.3-servrarna med hjälp av Azure Bastion-tjänsten.

Komponenter

- Azure Bastion: Azure Bastion är en fullständigt hanterad tjänst som ger säkrare och smidigare rdp-protokoll (RDP) och SSH-åtkomst (Secure Shell Protocol) till virtuella datorer utan exponering via offentliga IP-adresser.

- Azure Monitor: Azure Monitor hjälper dig att samla in, analysera och agera på telemetridata från dina Azure- och lokala miljöer.

- Azure Firewall: Azure Firewall är en molnbaserad och intelligent nätverksbrandväggssäkerhetstjänst som ger det bästa skydd mot hot för dina molnarbetsbelastningar som körs i Azure.

- Azure ExpressRoute: Använd Azure ExpressRoute för att skapa privata anslutningar mellan Azure-datacenter och infrastruktur lokalt eller i en samlokaliseringsmiljö.

- Azure Files: Fullständigt hanterade filresurser i molnet som är tillgängliga via branschstandardprotokollen SMB och NFS.

- Azure Disk Storage: Azure Disk Storage erbjuder högpresterande, beständig blocklagring för dina verksamhetskritiska och affärskritiska program.

- Azure Site Recovery: Distribuera replikerings-, redundans- och återställningsprocesser via Site Recovery för att hålla dina program igång under planerade och oplanerade avbrott.

- Azure NetApp Files: Azure NetApp Files är en fillagringstjänst i företagsklass med höga prestanda.

- Azure Key Vault: Använd Azure Key Vault för att lagra och komma åt hemligheter på ett säkert sätt.

- Azure VPN Gateway: VPN Gateway skickar krypterad trafik mellan ett virtuellt Azure-nätverk och en lokal plats via det offentliga Internet.

- Azure Policy: Använd Azure Policy för att skapa, tilldela och hantera principdefinitioner i din Azure-miljö.

- Azure Backup: Azure Backup är en kostnadseffektiv, säker säkerhetskopieringslösning med ett klick som är skalbar baserat på dina lagringsbehov för säkerhetskopior.

Information om scenario

Murex är en ledande global programvaruleverantör av handel, riskhantering, bearbetningsverksamhet och lösningar efter handel för kapitalmarknader. Många banker distribuerar Murex tredje generationens plattform MX.3 för att hantera risker, påskynda omvandlingen och förenkla efterlevnaden, samtidigt som intäktstillväxten ökar. Murex-plattformen gör det möjligt för kunderna att få större kontroll över sin verksamhet, förbättra effektiviteten och minska driftskostnaderna.

MX.3 är ett klient-/serverprogram baserat på en arkitekturstruktur på tre nivåer. Banker använder MX.3 för sina affärsbehov, som försäljning och handel, riskhantering för företag samt säkerheter och investeringar.

Microsoft Azure ger Murex-kunder ett snabbt och enkelt sätt att skapa och skala en MX.3-infrastruktur. Azure möjliggör en säker, tillförlitlig och effektiv miljö för produktions-, utvecklings- och testsystem. Det minskar avsevärt den infrastrukturkostnad som krävs för att driva MX.3-miljön.

Om du vill ha detaljerad information om de olika nivåerna och lagren i Murex MX.3-programmet, beräknings- och lagringskraven kontaktar du det tekniska Teamet för Murex.

Linux är ett varumärke som tillhör respektive företag. Inget godkännande understås av användningen av det här märket.

Potentiella användningsfall

Den här lösningen är idealisk för användning i finansbranschen. Följande är några möjliga användningsfall.

- Få bättre kontroll över åtgärder, förbättra effektiviteten och minska infrastrukturkostnaderna.

- Skapa en säker, tillförlitlig och effektiv miljö för produktion och utveckling.

Att tänka på

Dessa överväganden implementerar grundpelarna i Azure Well-Architected Framework, som är en uppsättning vägledande grundsatser som kan användas för att förbättra kvaliteten på en arbetsbelastning. Mer information finns i Microsoft Azure Well-Architected Framework.

Murex MX.3 är en komplex arbetsbelastning med högt minne, låg svarstid och höga tillgänglighetskrav. I det här avsnittet beskrivs några av de tekniska överväganden som behöver analyseras när du implementerar en Murex MX.3-arbetsbelastning i Azure.

- MX.3 använder en klient-/serverarkitektur. När du implementerar den i Azure måste du följa en IaaS-arkitektur (infrastruktur som en tjänst). Analysera noggrant alla interna Azure-tjänster för att säkerställa att de uppfyller de tekniska kraven för Murex.

- Du kan distribuera MX.3-lösningen på Azure helt eller distribuera en del av Azure-komponenterna med hjälp av en hybridmodell. Den här artikeln omfattar inte hybridmodeller. Du bör noggrant analysera arkitekturen och de tekniska kraven innan du använder en hybridmodell för distribution. Hybridmodeller av distribution för MX.3 är föremål för teknisk granskning av Murex-teamet.

- Du kan komma åt MX.3-klientnivån direkt från användarskrivbordet eller via VDI-lösningar som Citrix.

- Murex MX.3-arbetsbelastningarna på olika nivåer kräver specifika typer av beräkningsresurser för att uppfylla de funktionella och tekniska kraven. Se Arkitekturen Murex MX.3 för att förstå beräknings-, minnes- och lagringskraven för en MX.3-arbetsbelastning.

- MX.3-programmet kräver extern (Internet) och intern (lokal) anslutning för att utföra uppgifter. Azure-arkitekturen för MX.3-programmet måste ha stöd för en säker anslutningsmodell för integrering med interna och externa tjänster. Använd en Azure-plats-till-plats-VPN eller ExpressRoute (rekommenderas) för att ansluta till lokala tjänster.

- För säkerhetskopiering kan du använda azure-inbyggda säkerhetskopieringstjänster i kombination med Azure Storage. Använd dessa tjänster för dagliga, veckovisa eller månatliga säkerhetskopieringar av de virtuella programdatorerna eller andra specifika krav för säkerhetskopiering/arkivering på programnivå. För databaskrav använder du databasbaserade replikerings- eller säkerhetskopieringsverktyg.

- För att få hög tillgänglighet och återhämtning för Murex-lösningarna i Azure bör du köra varje lager på programnivån på minst två virtuella datorer. Du kan använda en konfiguration för Azure-tillgänglighetsuppsättningar för att uppnå hög tillgänglighet på flera virtuella datorer. Du kan också använda Skalningsuppsättningar för virtuella Azure-datorer för redundans och bättre prestanda för program som distribueras över flera instanser. Du kan uppnå hög tillgänglighet för orkestreringsskiktet genom att vara värd för dem i flera instanser och anropa instanserna med hjälp av anpassade skript. Du kan använda funktioner med hög tillgänglighet för databaser som Oracle Data Guard eller SQL Server Always On för att uppnå kraven på hög tillgänglighet.

- För att uppnå de prestandamått som krävs för Murex-arbetsbelastningar bör du överväga att lagra MX.3-programkatalogen och databaserna på Azure Managed Disks med Premium SSD. För höga indata-/utdataåtgärder per sekund och krav på låg svarstid kan du använda Azure NetApp Files som lagringsalternativ. Du kan använda en närhetsplaceringsgrupp och nätverksacceleration i Azure för att uppnå högt nätverksgenomflöde mellan lager.

- Du kan använda Azure Monitor för att övervaka Azure-infrastrukturkomponenterna. Du kan använda dess aviseringsmekanism för att vidta förebyggande åtgärder som automatisk skalning eller meddelande.

- Använd tjänster som Azure Key Vault för att uppfylla säkerhetskrav för MX.3-programmet i Azure genom att lagra nycklar och certifikat. Du kan använda virtuella Azure-nätverk, nätverkssäkerhetsgrupper (NSG:er) och programsäkerhetsgrupper för att styra åtkomsten mellan olika lager och nivåer. Du kan använda Azure Firewall-, DDoS-skydd- och Azure Application Gateway- eller Web Application Firewall-tjänster för att skydda klientdelsskiktet beroende på säkerhetskraven.

- Du kan uppnå infrastrukturautomatisering med hjälp av IaC-tjänster (Infrastruktur som kod) som Azure Resource Manager-mallar eller Terraform-skript. Du kan använda Murex DevOps-verktyg för att uppfylla devops-kraven på programnivå.

Tillförlitlighet

Tillförlitlighet säkerställer att ditt program kan uppfylla de åtaganden du gör gentemot dina kunder. Mer information finns i Översikt över tillförlitlighetspelare.

- Alla lager på programnivån finns i minst två virtuella datorer eller vm-skalningsuppsättningar i varje tillgänglighetszon för att stödja hög återhämtning.

- Affärs- och rutnätsskikten på programnivån finns på vm-skalningsuppsättningar. Dessa skalningsuppsättningar stöder automatisk skalning av de virtuella datorerna baserat på förkonfigurerade villkor.

- För orkestreringsskikten kan servrarna distribueras över olika virtuella datorer om det behövs. Om det finns problem med någon av de virtuella datorerna kan du konfigurera automationsskript (Resource Manager-mall eller Terraform) och aviseringsaviseringar för att automatiskt etablera fler virtuella datorer.

- För beständighetsnivån kan du uppnå hög tillgänglighet för Oracle-databasen via en Oracle Data Guard-lösning. I den här lösningen körs flera virtuella datorer i tillgänglighetszoner med aktiv replikering konfigurerad mellan dem.

- För programnivån finns redundanta virtuella datorer för vart och ett av lagren. Om det uppstår en katastrof på någon av de virtuella datorerna ser Azure till att en annan instans av den virtuella datorn etableras automatiskt för att stödja den nödvändiga nivån av haveriberedskap.

- För haveriberedskap bör du köra haveriberedskapsplatsen i en annan Azure-region. Du kan använda konfigurationer för aktiv/aktiv eller aktiv/passiv haveriberedskap baserat på mål för återställningspunkt och målkrav för återställningstid. Du kan använda Site Recovery för att automatisera haveriberedskapsprocessen och den interna databasreplikeringen. Du kan också använda säkerhetskopieringsverktyg för att uppnå den nivå av RPO-mått som krävs.

- För beständighetsnivån bör du konfigurera Oracle DataGuard med maximal prestanda (synkron incheckning) för att undvika påverkan på MX.3. Oracle-databasinstanser mellan tillgänglighetszoner säkerställer att programmet återställs med minimal dataförlust.

- Om det uppstår ett regionfel kan du använda automationsskript (Resource Manager eller Terraform) eller Site Recovery-tjänster för att snabbt etablera miljön i en länkad Azure-region.

- Beroende på kraven på mål för återställningspunkter kan du använda interna Oracle-säkerhetskopieringslösningar som Recovery Manager (RMAN) för att regelbundet säkerhetskopiera databasen och återställa den.

Säkerhet

Säkerhet ger garantier mot avsiktliga attacker och missbruk av dina värdefulla data och system. Mer information finns i Översikt över säkerhetspelare.

- Du kan använda Azure Firewall för att skydda det virtuella MX.3-nätverket. Den hjälper till med hotinformation och kontroll av inkommande trafik till presentationsskiktet och utgående trafik från programnivån till Internet.

- NSG:er i programundernätet och databasundernätet i ett MX.3-program kan ge kontroll över nätverkstrafik som flödar in och ut ur databas-, affärs- och orkestreringsskiktet.

- Du kan använda Azure Key Vault-tjänsten för att lagra känslig information och certifikat på ett säkert sätt.

Kostnadsoptimering

Kostnadsoptimering handlar om att titta på sätt att minska onödiga utgifter och förbättra drifteffektiviteten. Mer information finns i Översikt över kostnadsoptimeringspelare.

- Du kan vara värd för infrastrukturresurser för VDI-lösningar som Citrix i Azure. Klientnivån använder VDI-lösningar för att komma åt programnivån och optimera lösningens totala kostnad och prestanda.

- För beräkning använder du Azure-reservationer och Azure-sparplan för beräkning och får betydande besparingar av betala per användning-priser.

Du kan använda priskalkylatorn för Azure för att beräkna dina kostnader.

Driftsäkerhet

Driftskvalitet omfattar de driftsprocesser som distribuerar ett program och håller det igång i produktion. Mer information finns i Översikt över grundpelare för driftskvalitet.

- Du kan använda Azure Monitor för att övervaka plattformen och använda Azure Monitor-loggar för att övervaka programmet. Du kan dock också konfigurera ett eget anpassat verktyg för att övervaka plattformen och programmet om det behövs.

- Du kan använda resurstaggning för att märka resurser och utöka övervakningen av aviseringar och meddelanden med hjälp av effektiv integrering av ett IT-tjänsthanteringssystem.

- Du kan använda IaC-verktyg som Resource Manager-mallar eller Terraform-skript för att automatisera infrastrukturetableringsprocessen. Du kan använda Azure DevOps-verktyg för att integrera IaC-verktyg med Murex DevOps-verktygskedjan.

- Du kan använda Azure-principer för att kodifiera säkerhets- eller efterlevnadskraven och verifiera Azure-miljön för gransknings- och efterlevnadskrav.

Du kan etablera de virtuella datorerna i orkestreringsskiktet på programnivån med hjälp av anpassade skript.

Prestandaeffektivitet

Prestandaeffektivitet handlar om att effektivt skala arbetsbelastningen baserat på användarnas behov. Mer information finns i Översikt över grundpelare för prestandaeffektivitet.

- Du kan uppnå högt dataflöde för lagring för en databasserver med hjälp av Azure NetApp Files Ultra Storage som värd för Oracle-databasen. Du kan dock också använda en virtuell Azure-dator med en hanterad disk för lägre lagringsdataflöde som Premium SSD-lagring.

- För scenarier med låg svarstid använder du Närhetsplaceringsgrupper i Azure mellan program- och beständighetsnivån.

- För bättre prestanda och tillförlitlighet använder du ExpressRoute för att ansluta till ett lokalt system.

- Du kan använda Azure Files för att lagra filer som används av MX.3-programnivån, till exempel konfigurationsfiler, loggfiler och binära filer.

Nätverkshubben och ekermodellen

En viktig faktor när du implementerar MX.3-arbetsbelastningar i Azure är att definiera arkitekturen för landningszonen. Den här arkitekturen innehåller prenumerationen, resursgruppen, isoleringen av virtuella nätverk och anslutningen mellan olika komponenter i lösningen. Det här avsnittet beskriver arkitekturen för landningszoner för att implementera en MX.3-arbetsbelastning i Azure, baserat på Microsoft Cloud Adoption Framework.

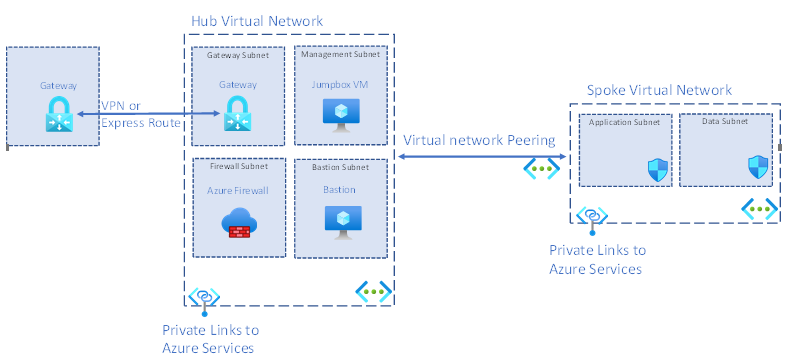

Diagrammet nedan visar en övergripande vy över en landningszon som använder nätverkstopologin hub-spoke i Azure.

- Med den här modellen kan en stark isolering av ekernätverken användas för att köra olika miljöer. Modellen har också säker kontrollåtkomst och ett delat tjänstlager i hubbnätverket.

- Du kan använda samma hub-spoke-modell i en annan region eftersom det är en lösning för flera regioner. Du kan skapa en hubb för varje region, följt av olika ekrar för icke-produktion och produktion.

- Du kan använda den här landningszonen för en enskild prenumeration eller flera prenumerationer beroende på hur din organisation kategoriserar dina program.

Varje komponent i landningszonen beskrivs nedan.

Hubb: Hubben är ett virtuellt nätverk som fungerar som en central plats för att hantera extern anslutning till en MX.3-klients lokala nätverk och värdtjänster som används av flera arbetsbelastningar.

Ekrar: Ekrarna är virtuella nätverk som är värdar för MX.3:s Azure-arbetsbelastningar och ansluter till den centrala hubben via peering för virtuella nätverk.

Peering för virtuella nätverk: Virtuella hubb- och ekernätverk är anslutna med peering för virtuella nätverk, som stöder anslutningar med låg svarstid mellan de virtuella nätverken.

Gateway: En gateway används för att skicka trafik från en MX.3-klients lokala nätverk till det virtuella Azure-nätverket. Du kan kryptera trafiken innan den skickas.

Gateway-undernät: Gatewayen som skickar trafik från lokalt till Azure använder ett specifikt undernät som kallas gatewayundernätet. Gateway-undernätet ingår i det virtuella nätverkets IP-adressintervall som du anger när du konfigurerar det virtuella nätverket. Det innehåller de IP-adresser som gateway-resurserna och tjänsterna för det virtuella nätverket använder.

Virtuell Azure Jumpbox-dator: Jumpbox ansluter virtuella Azure-datorer för program- och beständighetsnivåer med hjälp av dynamisk IP-adress. Jumpbox förhindrar att alla virtuella program- och databasdatorer exponeras för allmänheten. Den här anslutningen är startpunkten för att ansluta via en RDP från det lokala nätverket.

Azure Firewall: Du bör dirigera alla inkommande och utgående anslutningar mellan virtuella MX.3-datorer och Internet via Azure Firewall. Vanliga exempel på sådana anslutningar är tidssynkronisering och uppdatering av antivirusdefinitioner.

Azure Bastion: Genom att använda Azure Bastion kan du på ett säkert sätt ansluta de virtuella program- och databasdatorerna via Azure-portalen. Distribuera Azure Bastion-värden i det virtuella hubbnätverket och få sedan åtkomst till de virtuella datorerna i de peerkopplade virtuella ekernätverken. Den här komponenten är valfri och du kan använda den efter behov.

Azure Bastion-undernät: Azure Bastion kräver ett dedikerat undernät: AzureBastionSubnet. Du måste skapa det här undernätet i hubben och du måste distribuera Bastion-värden till det här undernätet.

Azure-hanteringsundernät: Azure Jumpbox måste finnas i hanteringsundernätet. Jumpbox innehåller virtuella datorer som implementerar hanterings- och övervakningsfunktioner för de virtuella program- och databasdatorerna i det virtuella ekernätverket.

Programundernät: Du kan placera alla komponenter under programnivån här. Att ha ett dedikerat programundernät hjälper också till att styra trafik till affärs-, orkestrerings- och tekniska tjänstlager via NSG:er.

Databasundernät: Du kan placera komponenterna i databasundernätet i ett dedikerat undernät för att hantera trafik runt databasen.

Privat länk: Azure-tjänster som Recovery Services-valv, Azure Cache for Redis och Azure Files är alla anslutna via en privat länk till det virtuella nätverket. Att ha en privat länk mellan dessa tjänster och det virtuella nätverket skyddar anslutningen mellan slutpunkter i Azure genom att eliminera dataexponering för Internet.

Deltagare

Den här artikeln underhålls av Microsoft. Det har ursprungligen skrivits av följande medarbetare.

Huvudsakliga författare:

- Gansu Adhinarayanan | Direktör – Partnerteknikstrateg

- Vandana Bagalkot | Huvudarkitekt för molnlösning

- Marc van Houten | Senior Cloud Solution Architect

Övriga medarbetare:

- Astha Malik | Senior Program Manager

- Jason Martinez | Teknisk författare

Om du vill se icke-offentliga LinkedIn-profiler loggar du in på LinkedIn.

Nästa steg

- Centralisera dina kärntjänster med hjälp av hubb- och ekerarkitektur för virtuella Azure-nätverk

- Kom igång med Finance and Operations-appar

- Nätverkstopologi för nav och eker

- Murex MX.3-arkitektur

- Rekommenderade metoder för att lyckas med Oracle i Azure IaaS

- Referensarkitekturer för Oracle Database Enterprise Edition på Azure

- Kör dina mest krävande Oracle-arbetsbelastningar i Azure utan att offra prestanda eller skalbarhet