Dirigera trafik med en geo-distribuerad app med Hjälp av Azure och Azure Stack Hub

Lär dig hur du dirigerar trafik till specifika slutpunkter baserat på olika mått med hjälp av mönstret geo-distribuerade appar. Genom att skapa en Traffic Manager-profil med geografisk routning och slutpunktskonfiguration ser du till att information dirigeras till slutpunkter baserat på regionala krav, företags- och internationell reglering och dina databehov.

I den här lösningen skapar du en exempelmiljö för att:

- Skapa en geo-distribuerad app.

- Använd Traffic Manager för att rikta in dig på din app.

Använda mönstret geo-distribuerade appar

Med det geo-distribuerade mönstret sträcker sig appen över regioner. Du kan som standard använda det offentliga molnet, men vissa av dina användare kan kräva att deras data finns kvar i deras region. Du kan dirigera användare till det lämpligaste molnet baserat på deras krav.

Problem och överväganden

Skalbarhetsöverväganden

Lösningen som du skapar med den här artikeln är inte för att hantera skalbarhet. Men om det används i kombination med andra Azure- och lokala lösningar kan du hantera skalbarhetskrav.

Överväganden för tillgänglighet

Som med skalbarhetsöverväganden hanterar den här lösningen inte tillgängligheten direkt. Azure och lokala lösningar kan dock implementeras i den här lösningen för att säkerställa hög tillgänglighet för alla komponenter som ingår.

När du ska använda det här mönstret

Din organisation har internationella grenar som kräver anpassade regionala säkerhets- och distributionsprinciper.

Var och en av organisationens kontor hämtar personal-, affärs- och anläggningsdata, vilket kräver rapporteringsaktivitet enligt lokala regler och tidszoner.

Storskaliga krav uppfylls genom horisontell skalning av appar med flera appdistributioner inom en enda region och mellan regioner för att hantera extrema belastningskrav.

Planera topologin

Innan du skapar ett distribuerat appavtryck hjälper det dig att veta följande:

Anpassad domän för appen: Vilket är det anpassade domännamn som kunderna kommer att använda för att komma åt appen? För exempelappen är det anpassade domännamnet www.scalableasedemo.com.

Traffic Manager-domän: Ett domännamn väljs när du skapar en Azure Traffic Manager-profil. Det här namnet kombineras med suffixet trafficmanager.net för att registrera en domänpost som hanteras av Traffic Manager. För exempelappen är det valda namnet skalbar-ase-demo. Därför är det fullständiga domännamnet som hanteras av Traffic Manager scalable-ase-demo.trafficmanager.net.

Strategi för skalning av appens fotavtryck: Bestäm om appens fotavtryck ska distribueras över flera App Service-miljöer i en enda region, flera regioner eller en blandning av båda metoderna. Beslutet bör baseras på förväntningar på var kundtrafiken kommer att komma och hur väl resten av en apps stödjande backend-infrastruktur kan skalas. Med en 100 % tillståndslös app kan en app till exempel skalas massivt med hjälp av en kombination av flera App Service-miljöer per Azure-region, multiplicerat med App Service-miljöer som distribuerats i flera Azure-regioner. Med över 15 globala Azure-regioner att välja mellan kan kunderna skapa ett globalt fotavtryck för hyperskala-appar. För exempelappen som används här skapades tre App Service-miljöer i en enda Azure-region (USA, södra centrala).

Namngivningskonvention för App Service-miljöer: Varje App Service-miljö kräver ett unikt namn. Utöver en eller två App Service-miljöer är det bra att ha en namngivningskonvention som hjälper dig att identifiera varje App Service-miljö. För exempelappen som används här användes en enkel namngivningskonvention. Namnen på de tre App Service-miljöerna är fe1ase, fe2ase och fe3ase.

Namngivningskonvention för apparna: Eftersom flera instanser av appen kommer att distribueras krävs ett namn för varje instans av den distribuerade appen. Med App Service-miljön för Power Apps kan samma appnamn användas i flera miljöer. Eftersom varje App Service-miljö har ett unikt domänsuffix kan utvecklare välja att återanvända exakt samma appnamn i varje miljö. En utvecklare kan till exempel ha appar med följande namn: myapp.foo1.p.azurewebsites.net, myapp.foo2.p.azurewebsites.net, myapp.foo3.p.azurewebsites.net och så vidare. För appen som används här har varje appinstans ett unikt namn. Appinstansnamnen som används är webfrontend1, webfrontend2 och webfrontend3.

Dricks

Microsoft Azure Stack Hub är ett tillägg till Azure. Azure Stack Hub ger flexibiliteten och innovationen inom molnbaserad databehandling till din lokala miljö, vilket möjliggör det enda hybridmoln som gör att du kan skapa och distribuera hybridappar var som helst.

Microsoft Azure Stack Hub är ett tillägg till Azure. Azure Stack Hub ger flexibiliteten och innovationen inom molnbaserad databehandling till din lokala miljö, vilket möjliggör det enda hybridmoln som gör att du kan skapa och distribuera hybridappar var som helst.

I artikeln Designöverväganden för hybridappar granskas grundpelare för programvarukvalitet (placering, skalbarhet, tillgänglighet, återhämtning, hanterbarhet och säkerhet) för design, distribution och drift av hybridappar. Designövervägandena hjälper dig att optimera hybridappdesignen och minimera utmaningarna i produktionsmiljöer.

Del 1: Skapa en geo-distribuerad app

I den här delen skapar du en webbapp.

- Skapa webbappar och publicera.

- Lägg till kod i Azure Repos.

- Peka appbygget mot flera molnmål.

- Hantera och konfigurera CD-processen.

Förutsättningar

En Azure-prenumeration och Azure Stack Hub-installation krävs.

Geo-distribuerade appsteg

Skaffa en anpassad domän och konfigurera DNS

Uppdatera DNS-zonfilen för domänen. Microsoft Entra-ID kan sedan verifiera ägarskapet för det anpassade domännamnet. Använd Azure DNS för Azure/Microsoft 365/externa DNS-poster i Azure eller lägg till DNS-posten hos en annan DNS-registrator.

Registrera en anpassad domän med en offentlig registrator.

Logga in hos domännamnsregistratorn för domänen. En godkänd administratör kan behöva göra DNS-uppdateringarna.

Uppdatera DNS-zonfilen för domänen genom att lägga till DNS-posten som tillhandahålls av Microsoft Entra ID. DNS-posten ändrar inte beteenden som e-postdirigering eller webbvärd.

Skapa webbappar och publicera

Konfigurera Hybrid Continuous Integration/Continuous Delivery (CI/CD) för att distribuera webbappen till Azure och Azure Stack Hub och skicka ändringar automatiskt till båda molnen.

Kommentar

Azure Stack Hub med rätt avbildningar som är syndikerade att köra (Windows Server och SQL) och App Service-distribution krävs. Mer information finns i Krav för att distribuera App Service på Azure Stack Hub.

Lägga till kod i Azure-lagringsplatser

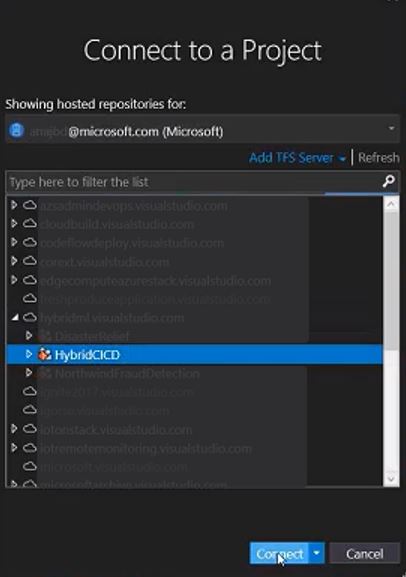

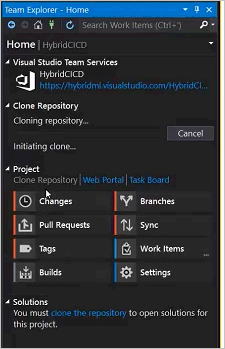

Logga in på Visual Studio med ett konto som har behörighet att skapa projekt på Azure Repos.

CI/CD kan tillämpas på både appkod och infrastrukturkod. Använd Azure Resource Manager-mallar för både privat och värdbaserad molnutveckling.

Klona lagringsplatsen genom att skapa och öppna standardwebbappen.

Skapa distribution av webbappar i båda molnen

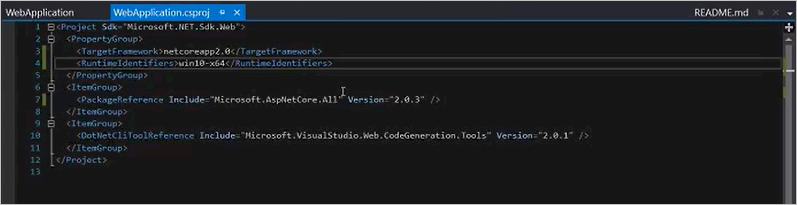

Redigera filen WebApplication.csproj: Välj

Runtimeidentifieroch lägg tillwin10-x64. (Se Dokumentation om fristående distribution .)

Checka in koden till Azure Repos med teamutforskaren.

Bekräfta att programkoden har checkats in på Azure Repos.

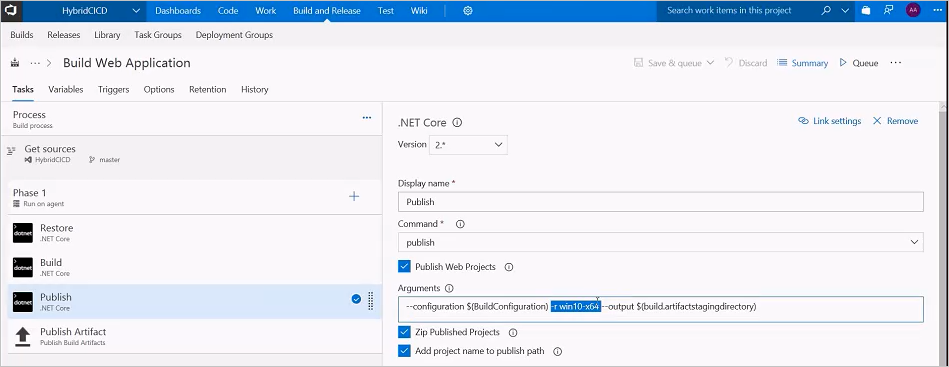

Skapa versionsdefinitionen

Logga in på Azure Pipelines för att bekräfta möjligheten att skapa byggdefinitioner.

Lägg till

-r win10-x64kod. Det här tillägget är nödvändigt för att utlösa en fristående distribution med .NET Core.

Kör bygget. Den fristående distributionsprocessen publicerar artefakter som kan köras på Azure och Azure Stack Hub.

Använda en Värdbaserad Azure-agent

Att använda en värdbaserad agent i Azure Pipelines är ett praktiskt alternativ för att skapa och distribuera webbappar. Underhåll och uppgraderingar utförs automatiskt av Microsoft Azure, vilket möjliggör oavbruten utveckling, testning och distribution.

Hantera och konfigurera CD-processen

Azure DevOps Services tillhandahåller en mycket konfigurerbar och hanterbar pipeline för versioner till flera miljöer, till exempel utvecklings-, mellanlagrings-, QA- och produktionsmiljöer. inklusive krav på godkännanden i specifika steg.

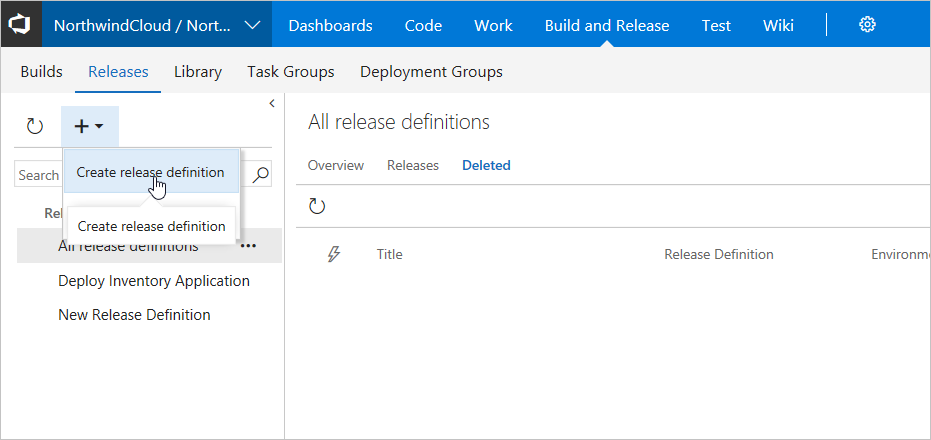

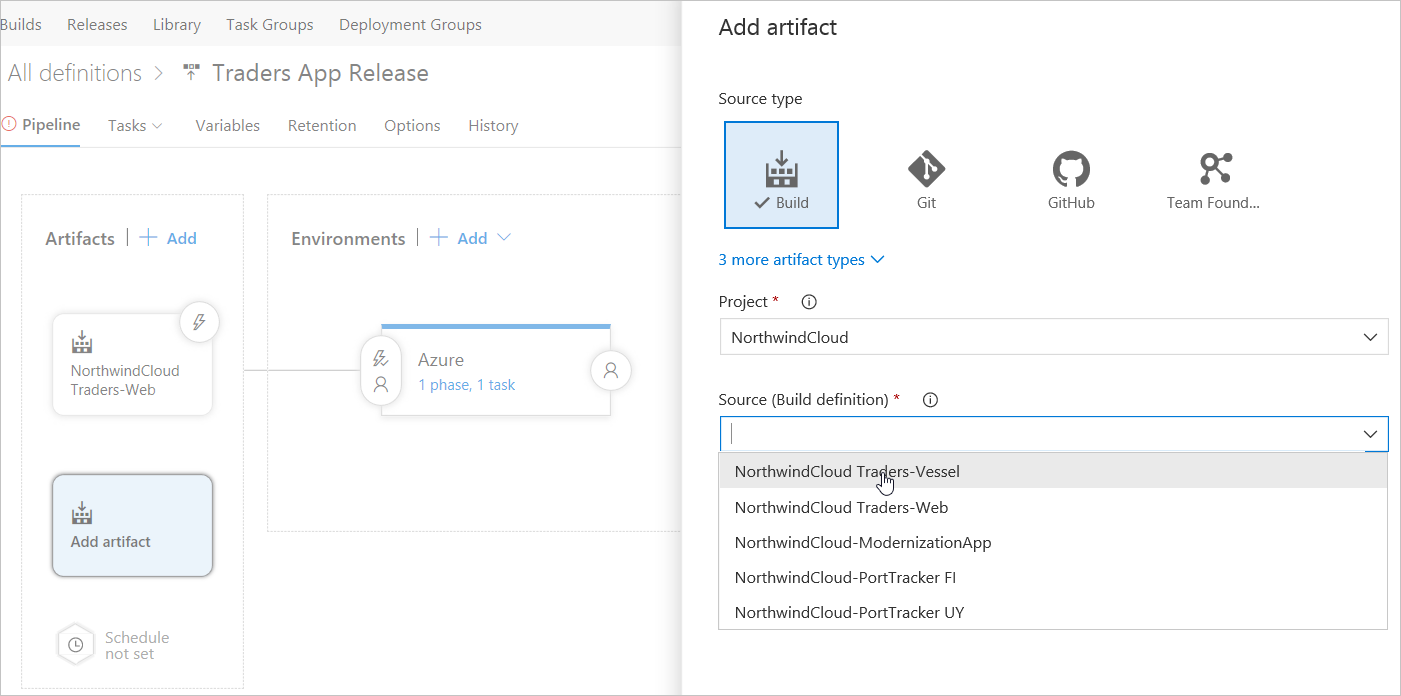

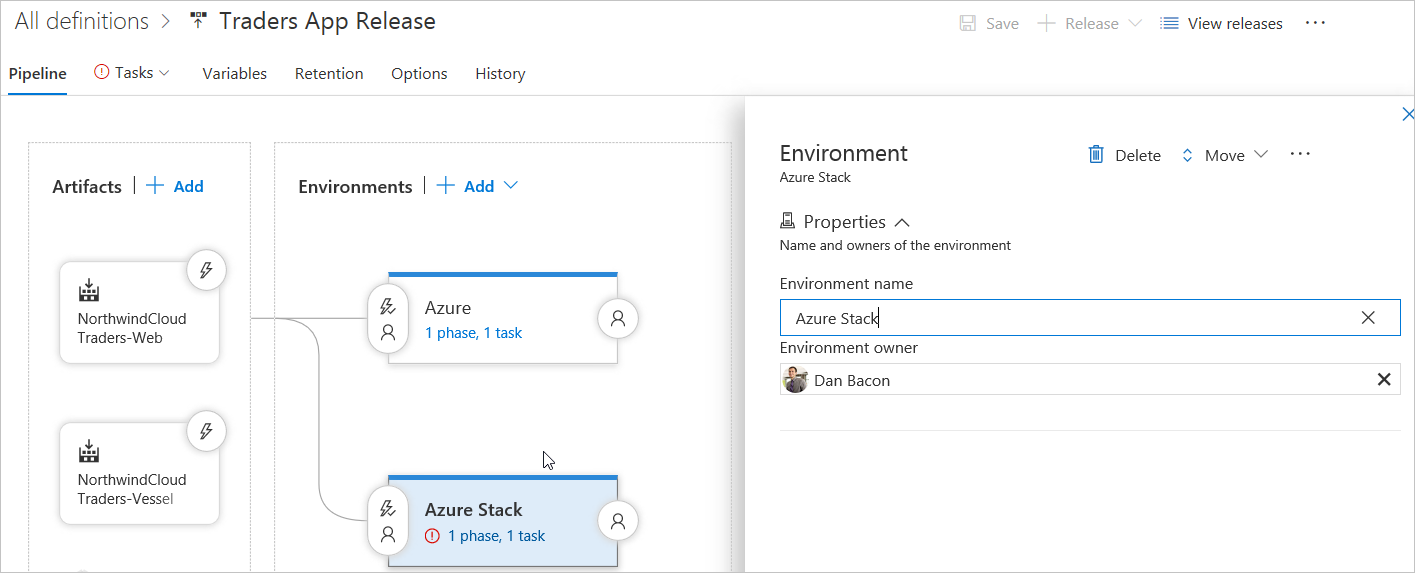

Skapa versionsdefinition

Välj plusknappen för att lägga till en ny version under fliken Versioner i avsnittet Skapa och släppa i Azure DevOps Services.

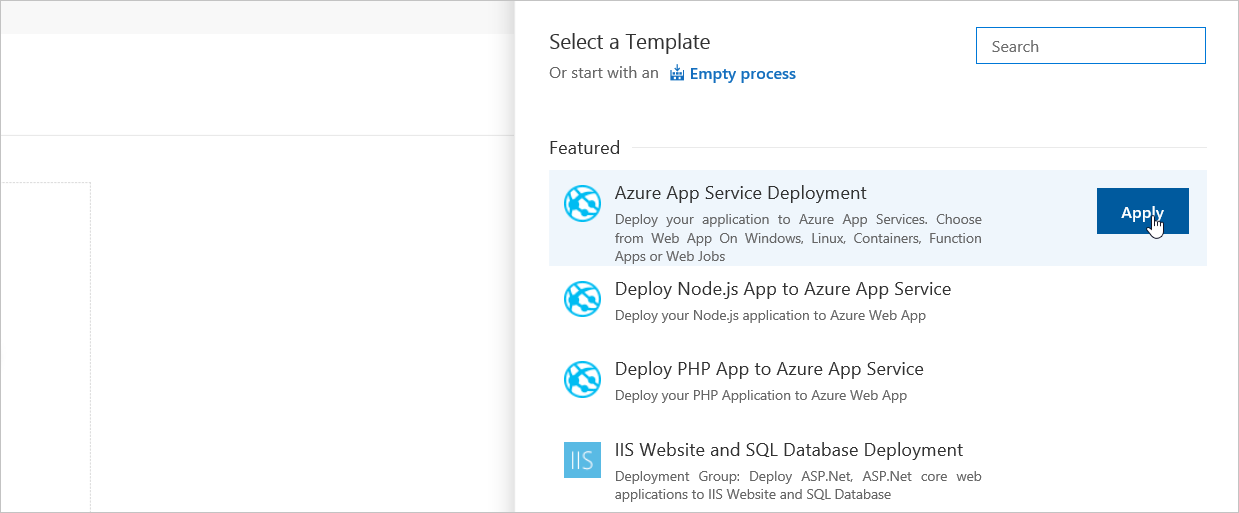

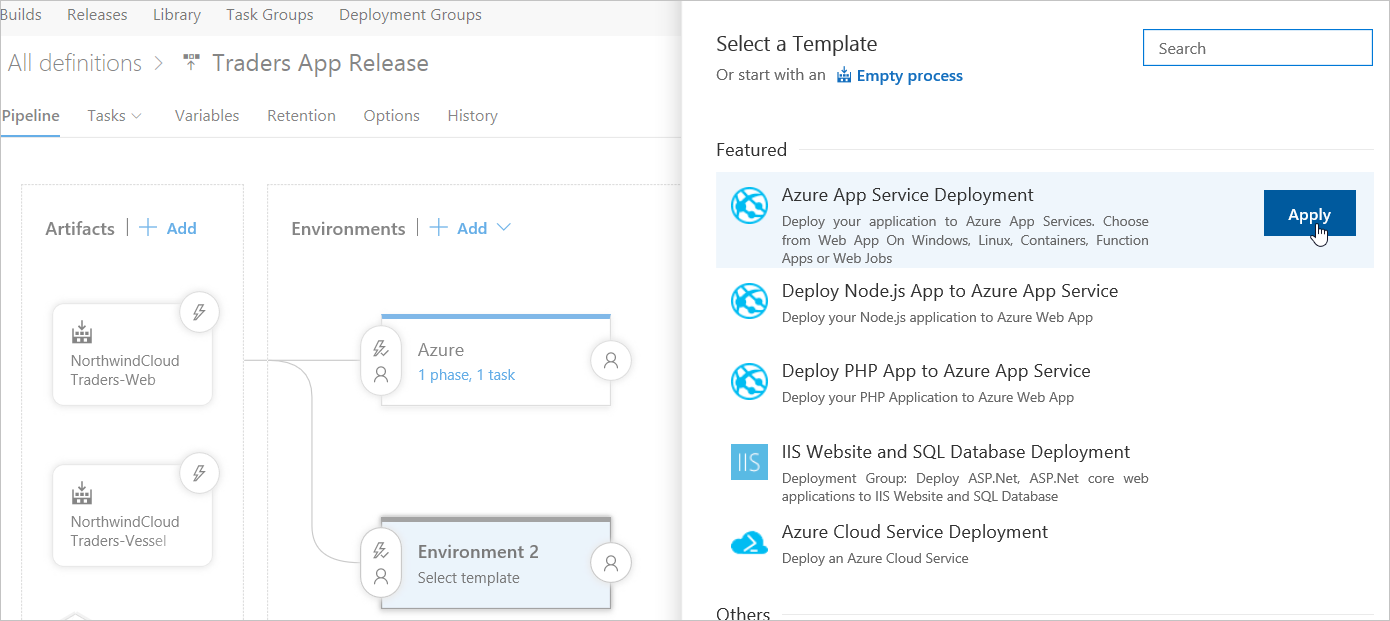

Använd mallen För Distribution av Azure App Service.

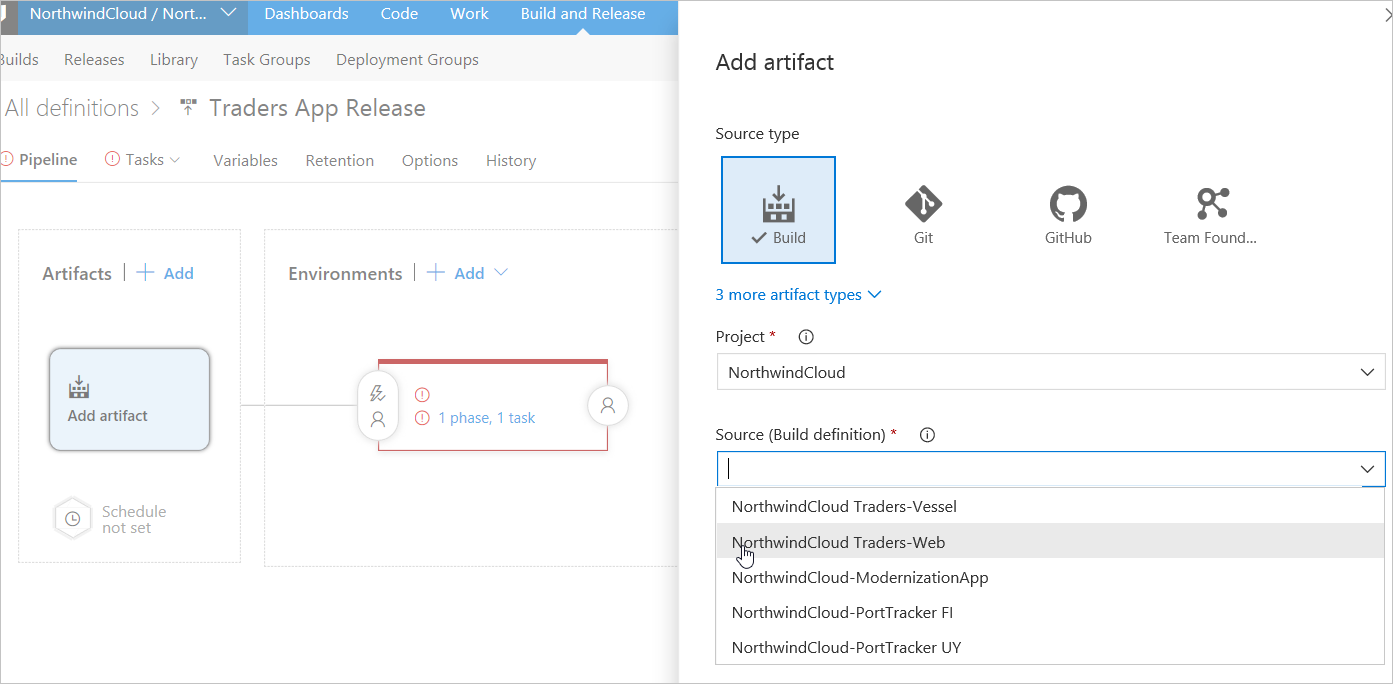

Under Lägg till artefakt lägger du till artefakten för Azure Cloud-byggappen.

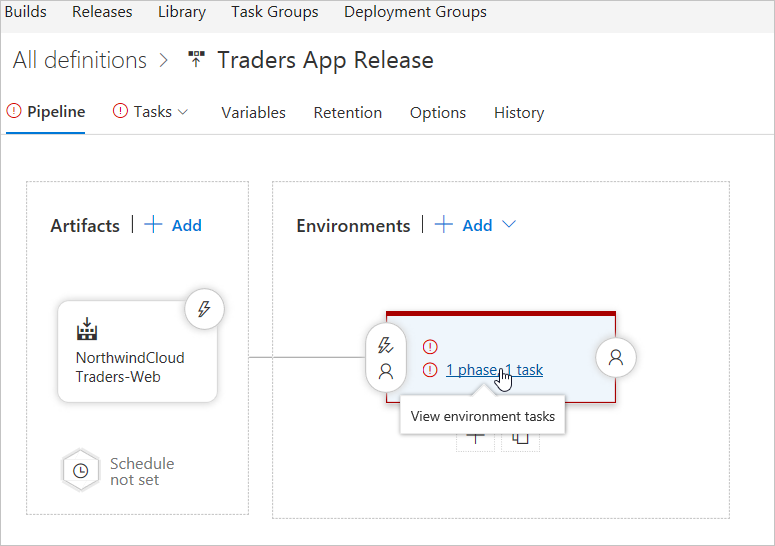

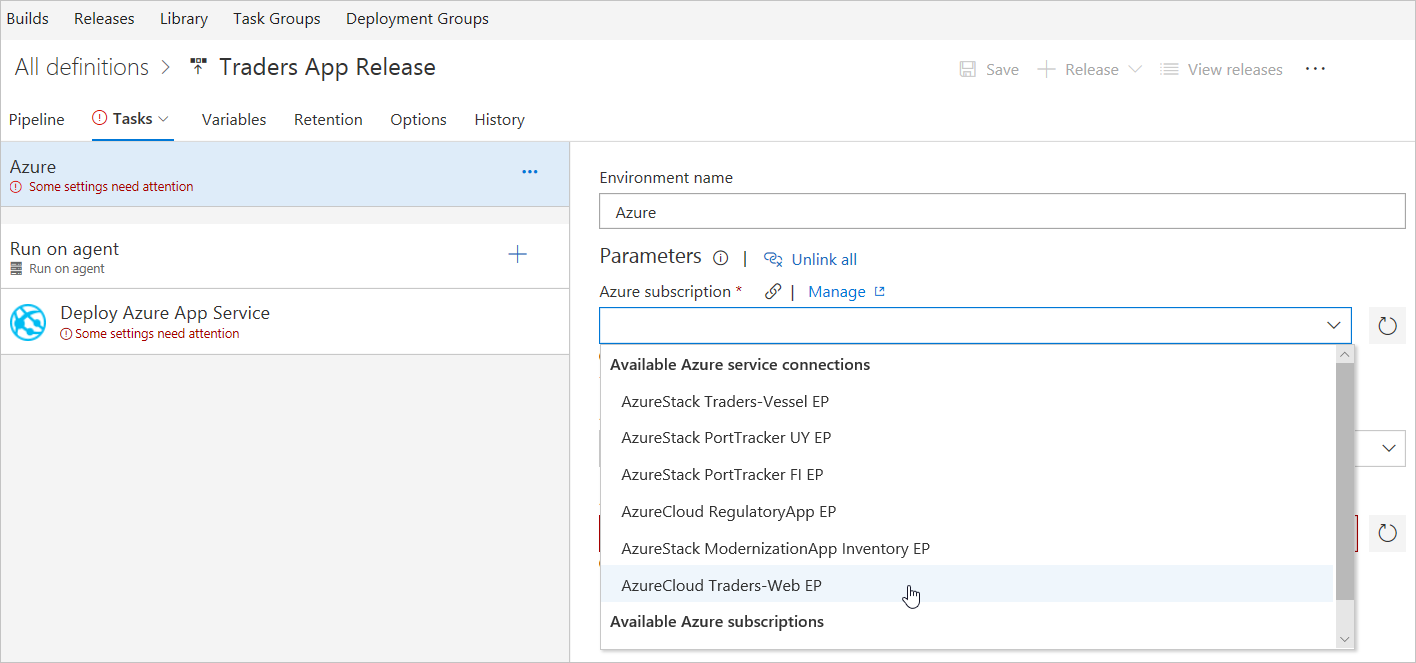

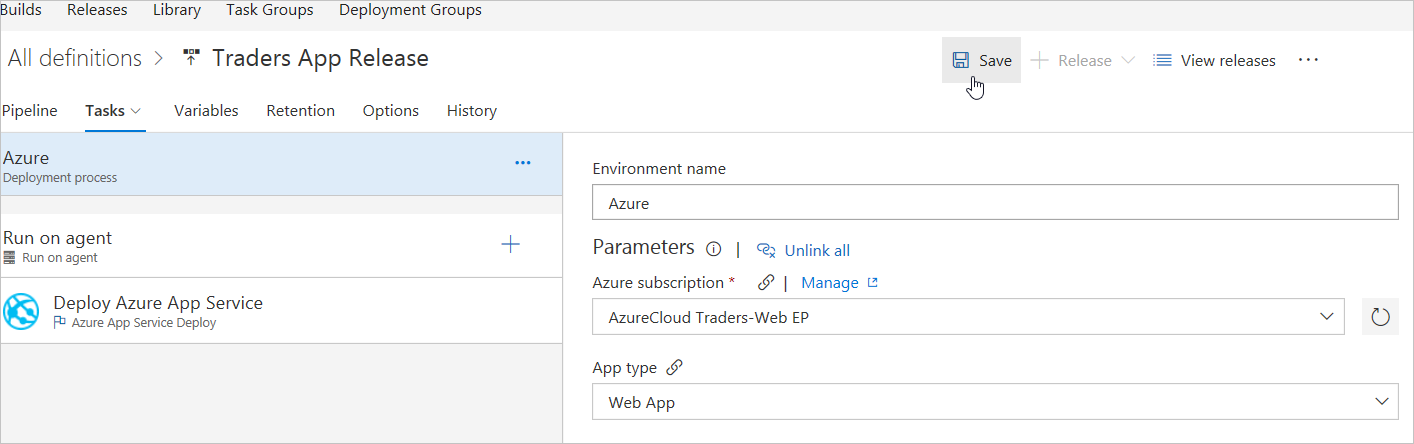

Under fliken Pipeline väljer du länken Fas, Aktivitet i miljön och anger azure-molnmiljöns värden.

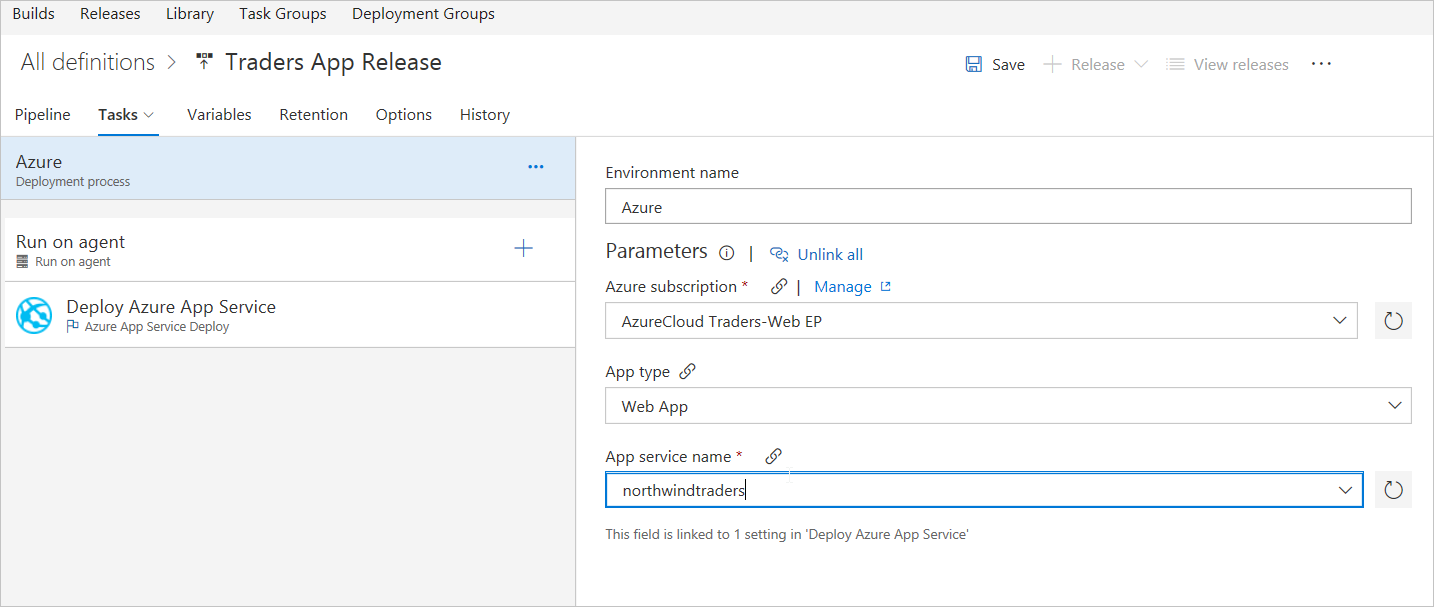

Ange miljönamnet och välj Azure-prenumerationenför Azure Cloud-slutpunkten.

Under App Service-namn anger du det azure apptjänstnamn som krävs.

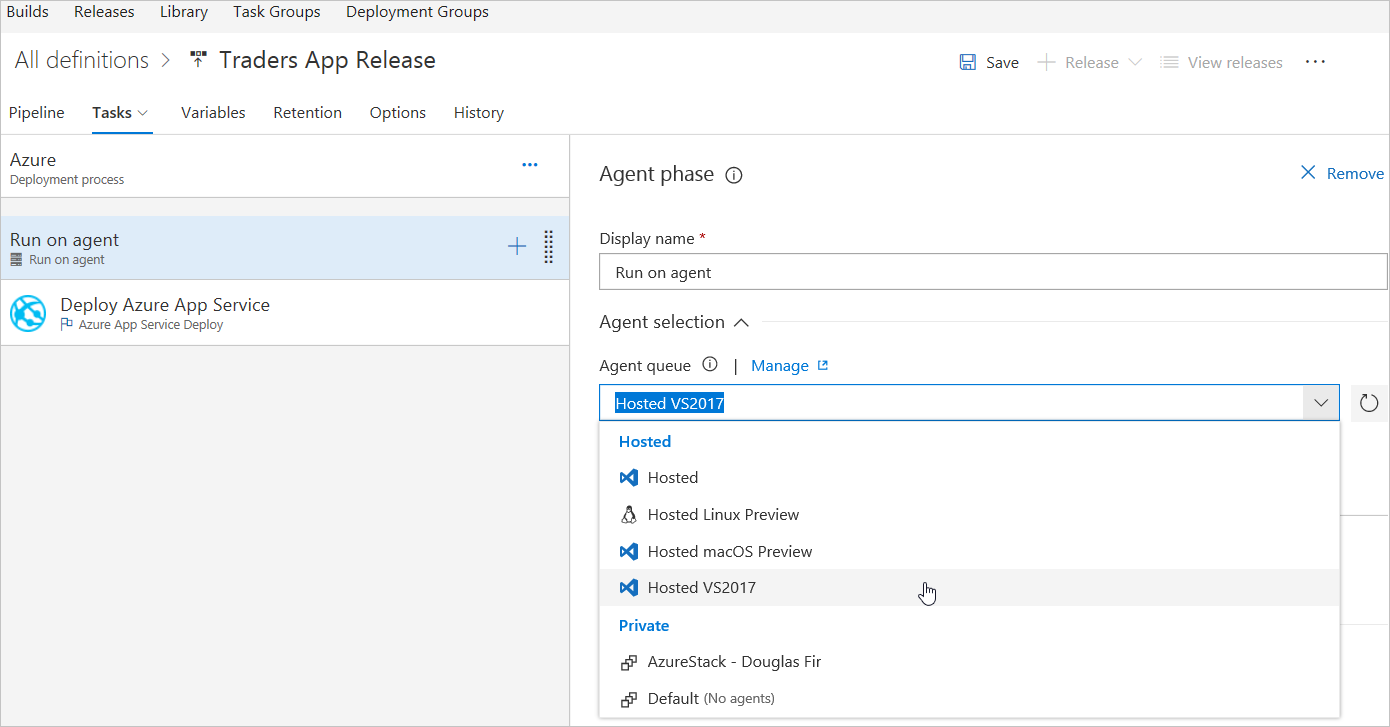

Ange "Värdbaserad VS2017" under Agentkö för azure-molnbaserad miljö.

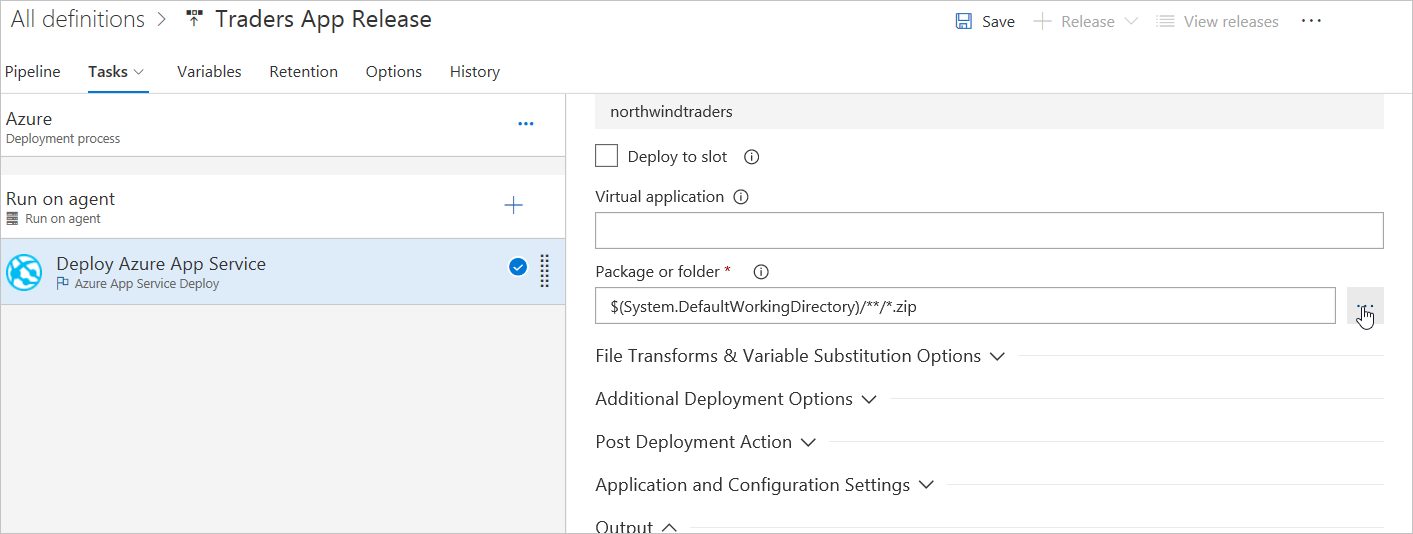

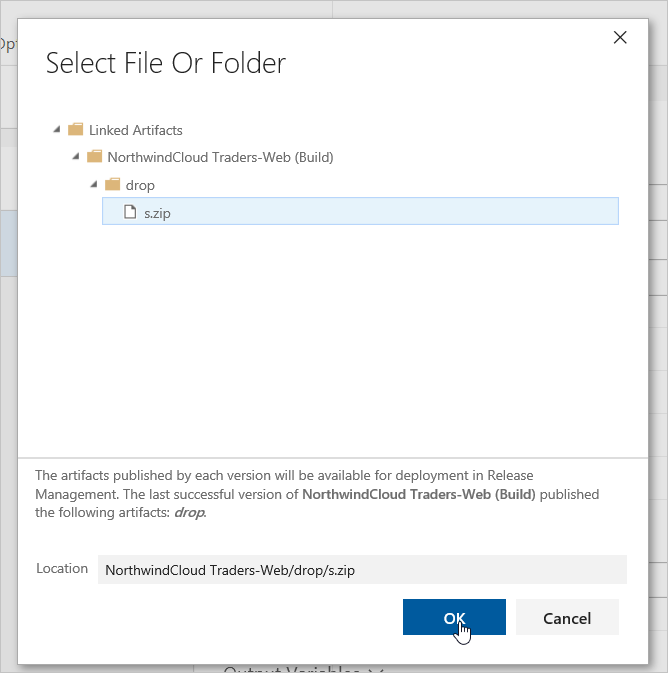

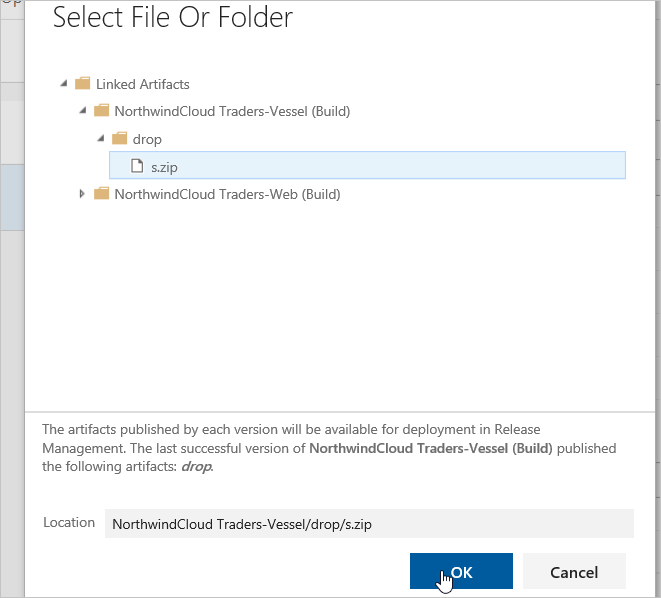

I menyn Distribuera Azure App Service väljer du det giltiga paketet eller mappen för miljön. Välj OK till mappplats.

Spara alla ändringar och gå tillbaka till versionspipelinen.

Lägg till en ny artefakt som väljer versionen för Azure Stack Hub-appen.

Lägg till ytterligare en miljö genom att använda Azure App Service-distributionen.

Ge den nya miljön namnet Azure Stack Hub.

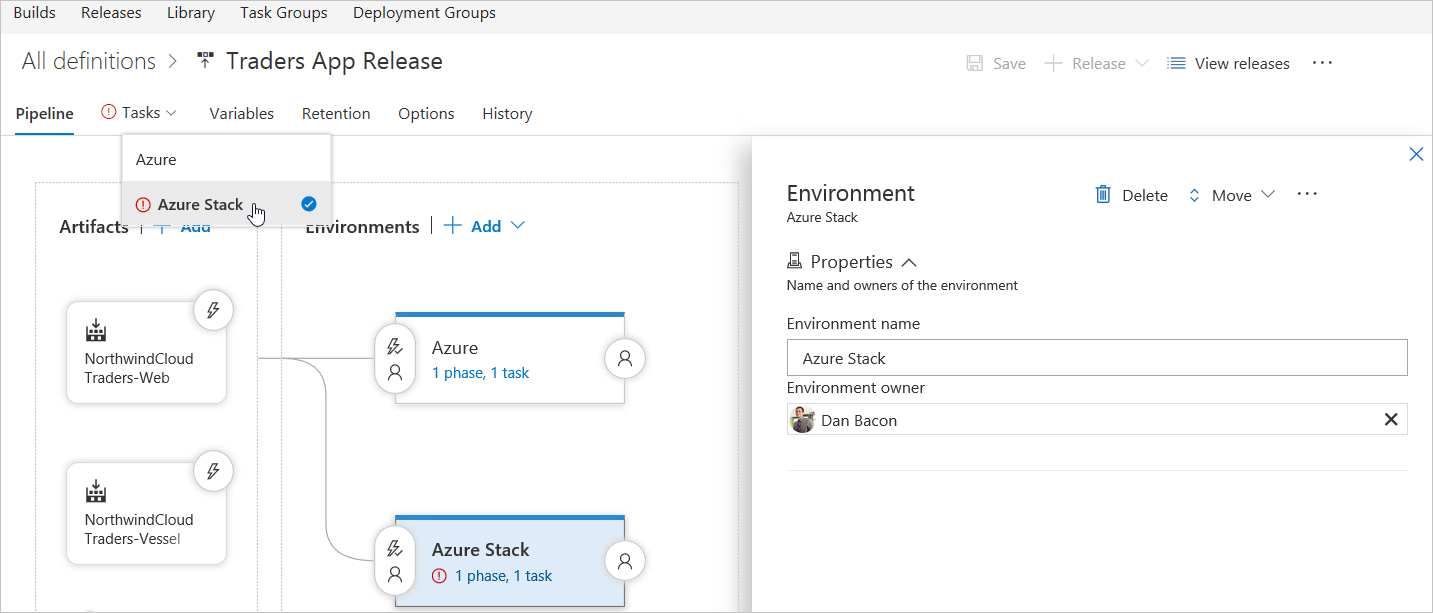

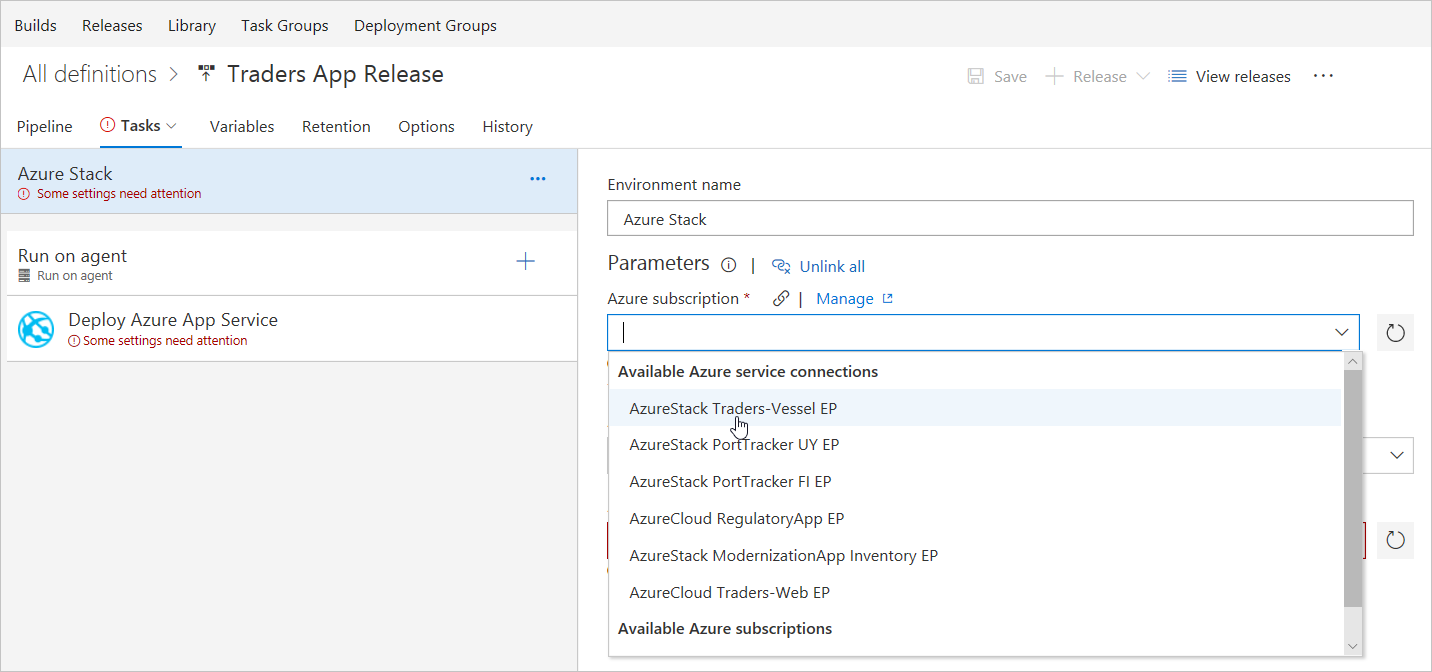

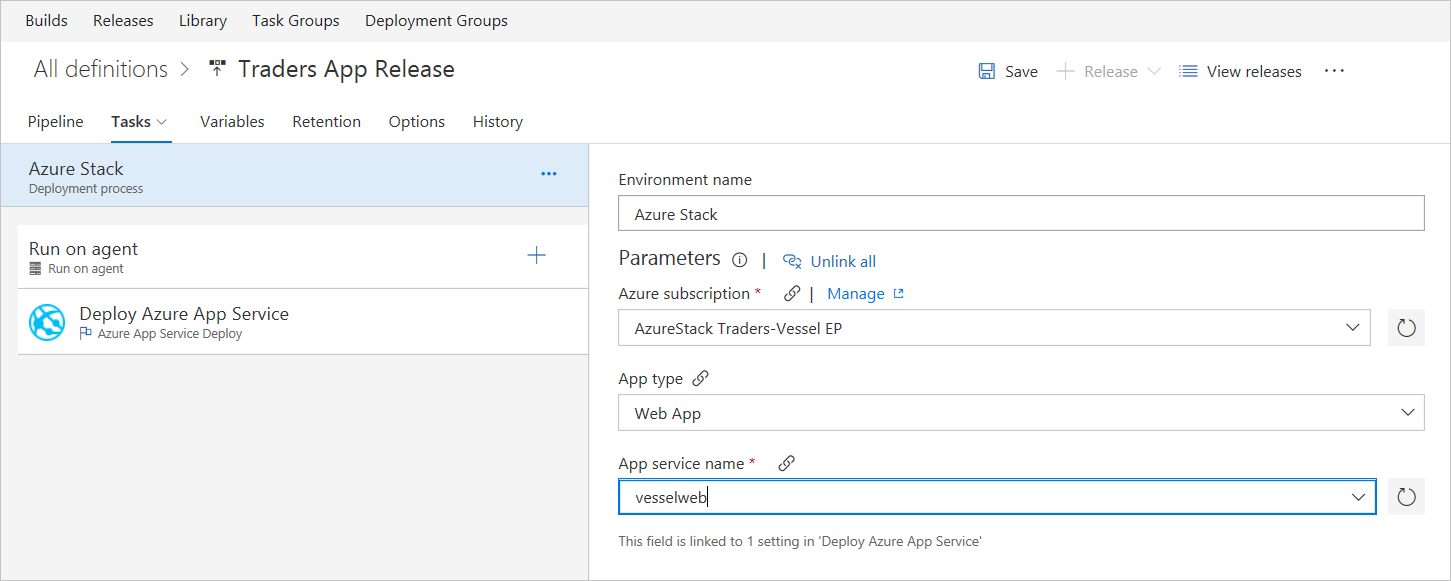

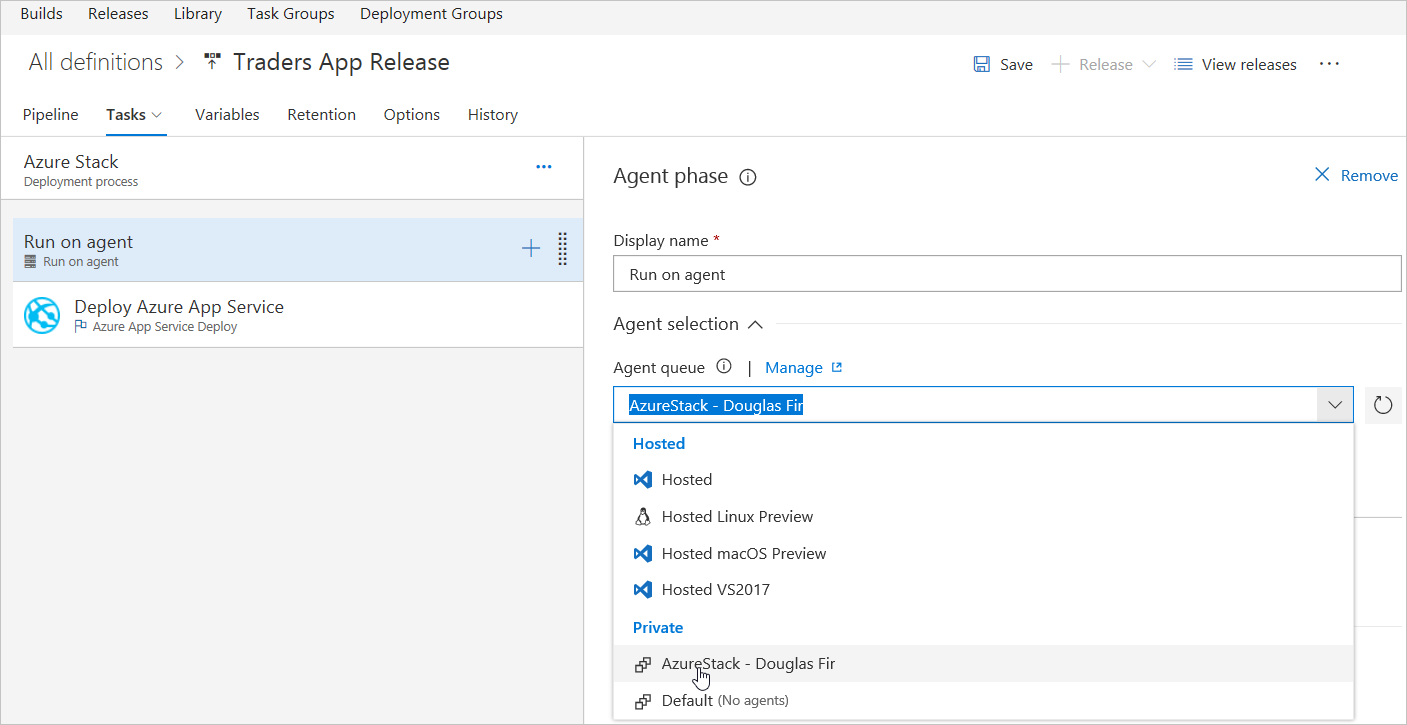

Leta upp Azure Stack Hub-miljön under fliken Aktivitet .

Välj prenumerationen för Azure Stack Hub-slutpunkten.

Ange Azure Stack Hub-webbappens namn som App Service-namn.

Välj Azure Stack Hub-agenten.

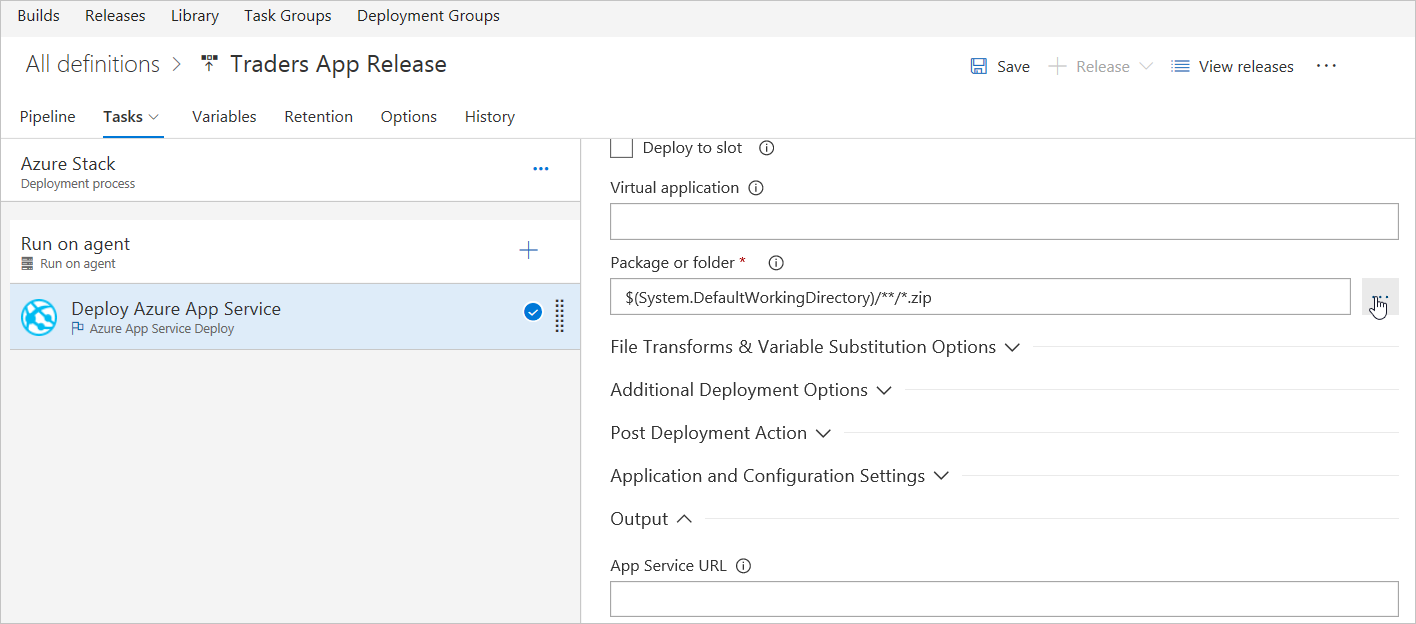

Under avsnittet Distribuera Azure App Service väljer du det giltiga paketet eller mappen för miljön. Välj OK till mappplats.

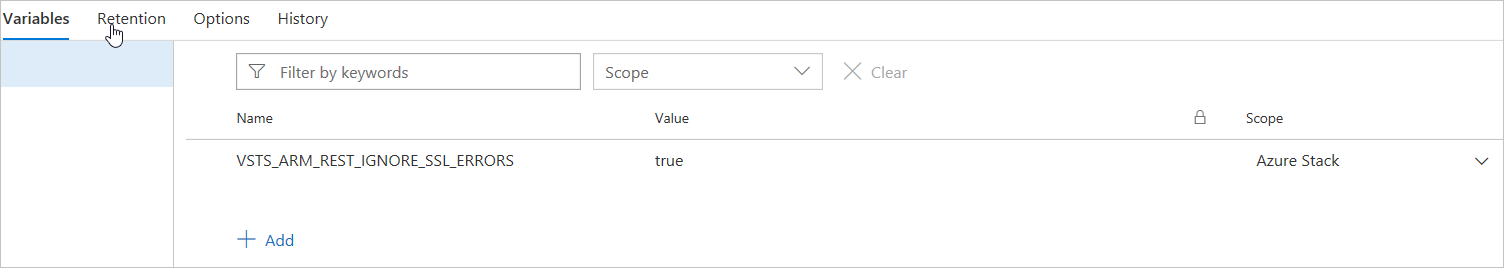

Under fliken Variabel lägger du till en variabel med namnet

VSTS\_ARM\_REST\_IGNORE\_SSL\_ERRORS, anger dess värde som sant och omfånget till Azure Stack Hub.

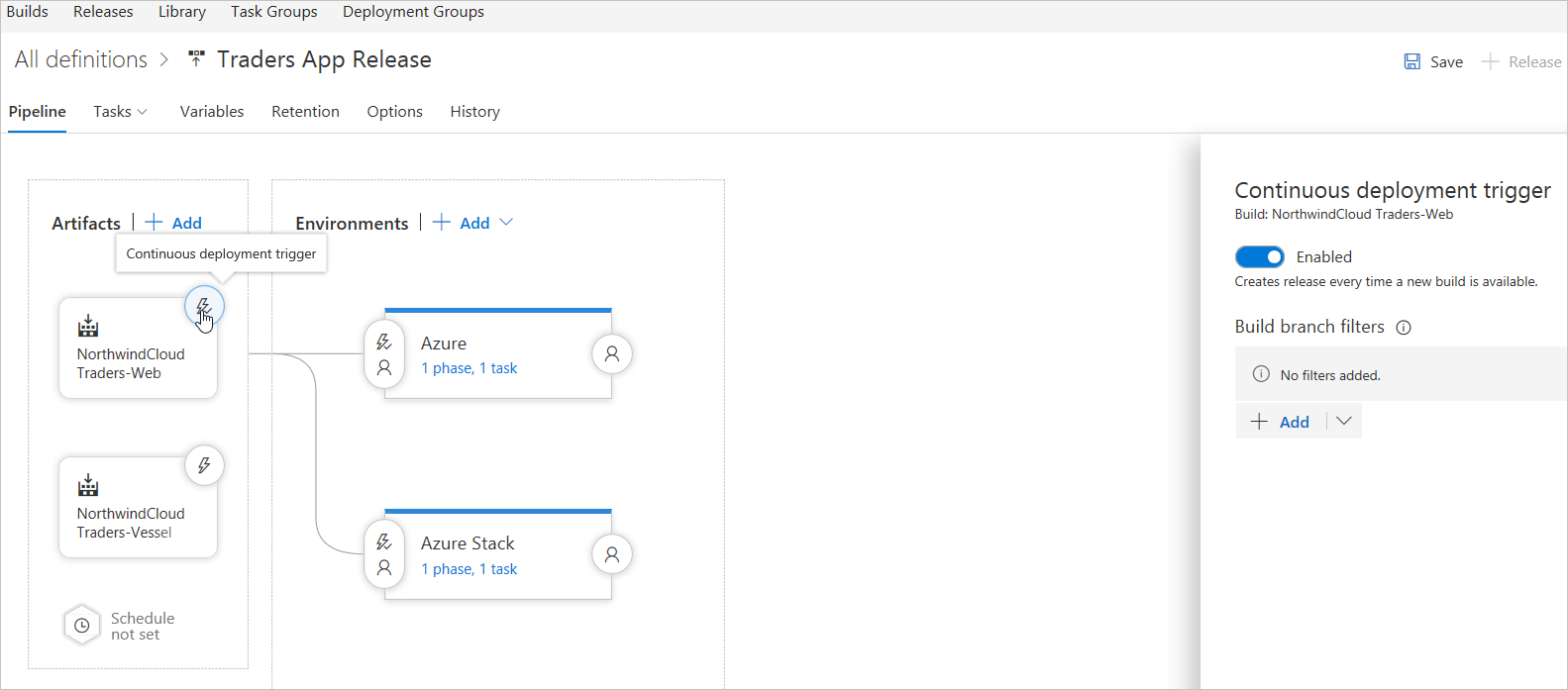

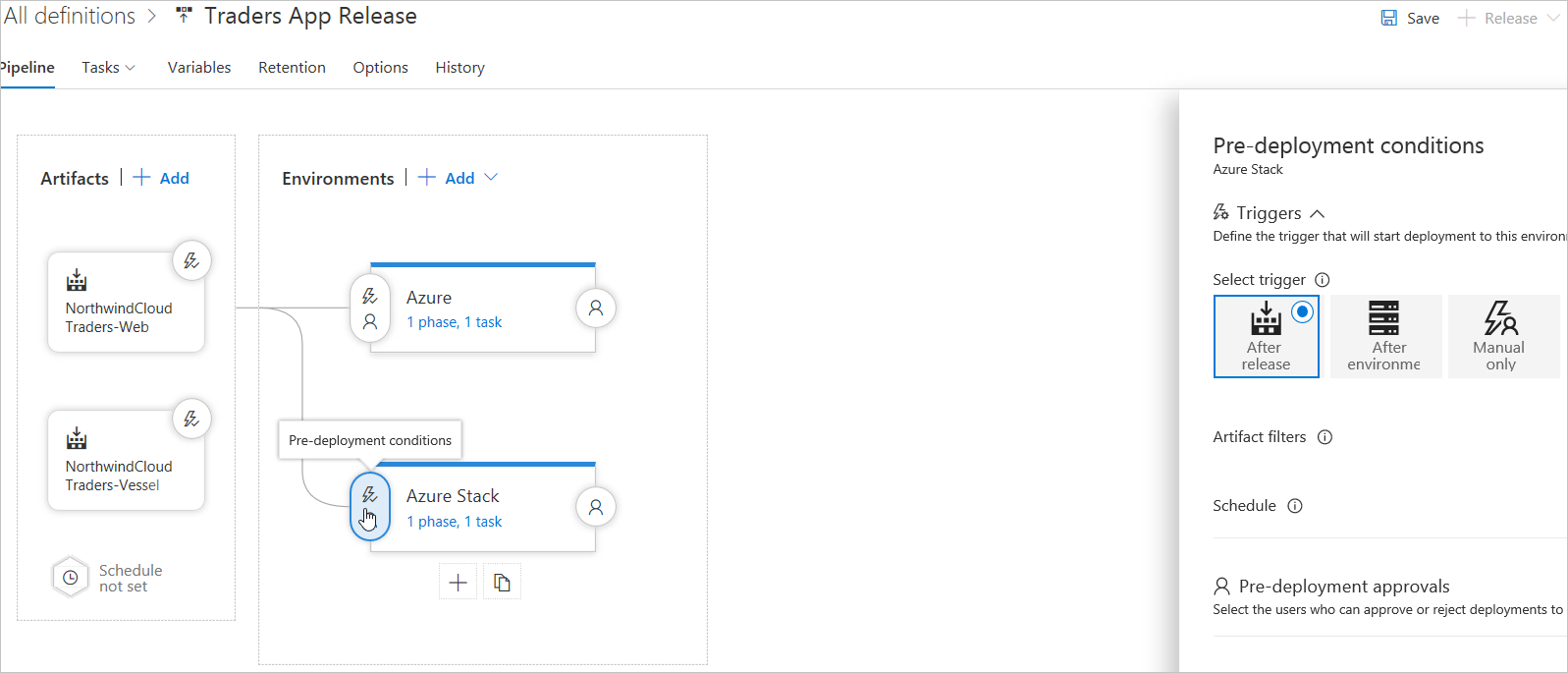

Välj ikonen Kontinuerlig distributionsutlösare i båda artefakterna och aktivera utlösaren Fortsätt distribution.

Välj ikonen Fördistributionsvillkor i Azure Stack Hub-miljön och ställ in utlösaren på Efter lansering.

Spara alla ändringar.

Kommentar

Vissa inställningar för aktiviteterna kan ha definierats automatiskt som miljövariabler när du skapar en versionsdefinition från en mall. De här inställningarna kan inte ändras i aktivitetsinställningarna. I stället måste det överordnade miljöobjektet väljas för att kunna redigera de här inställningarna.

Del 2: Uppdatera alternativ för webbappar

Med Azure App Service får du en automatiskt uppdaterad webbvärdtjänst med hög skalbarhet.

- Mappa ett befintligt anpassat DNS-namn till Azure Web Apps.

- Använd en CNAME-post och en A-post för att mappa ett anpassat DNS-namn till App Service.

Mappa ett befintligt anpassat DNS-namn till Azure Web Apps

Kommentar

Använd ett CNAME för alla anpassade DNS-namn utom en rotdomän (till exempel northwind.com).

Om du vill migrera en live-webbplats och dess DNS-domännamn till App Service kan du läsa Migrera ett aktivt DNS-namn till Azure App Service.

Förutsättningar

Så här slutför du den här lösningen:

Skapa en App Service-app eller använd en app som skapats för en annan lösning.

Köp ett domännamn och kontrollera åtkomsten till DNS-registret för domänprovidern.

Uppdatera DNS-zonfilen för domänen. Microsoft Entra-ID verifierar ägarskapet för det anpassade domännamnet. Använd Azure DNS för Azure/Microsoft 365/externa DNS-poster i Azure eller lägg till DNS-posten hos en annan DNS-registrator.

Registrera en anpassad domän med en offentlig registrator.

Logga in hos domännamnsregistratorn för domänen. (En godkänd administratör kan behöva göra DNS-uppdateringar.)

Uppdatera DNS-zonfilen för domänen genom att lägga till DNS-posten som tillhandahålls av Microsoft Entra ID.

Om du till exempel vill lägga till DNS-poster för northwindcloud.com och www.northwindcloud.com konfigurerar du DNS-inställningar för northwindcloud.com rotdomän.

Kommentar

Ett domännamn kan köpas med hjälp av Azure-portalen. För att kunna mappa ett anpassat DNS-namn till en webbapp måste webbappens App Service-plan vara en betalplan (Delad, Basic, Standard eller Premium).

Skapa och mappa CNAME- och A-poster

Använda DNS-poster med domänleverantör

Kommentar

Använd Azure DNS för att konfigurera ett anpassat DNS-namn för Azure Web Apps. Mer information finns i Använda Azure DNS för att skapa inställningar för anpassad domän för en Azure-tjänst.

Logga in på huvudleverantörens webbplats.

Sök upp sidan för hantering av DNS-poster. Varje domänprovider har ett eget DNS-postgränssnitt. Leta efter områden på webbplatsen med namnet Domännamn, DNS, eller Namnserverhantering.

Sidan DNS-poster kan visas i Mina domäner. Hitta länken med namnet Zonfil, DNS-poster eller Avancerad konfiguration.

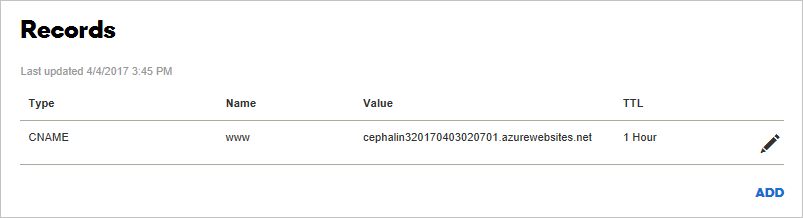

Skärmbilden nedan är ett exempel på en sida med DNS-poster:

I Domännamnsregistrator väljer du Lägg till eller Skapa för att skapa en post. Vissa providrar har olika länkar för att lägga till olika posttyper. Läs leverantörens dokumentation.

Lägg till en CNAME-post för att mappa en underdomän till appens standardvärdnamn.

I det www.northwindcloud.com domänexemplet lägger du till en CNAME-post som mappar namnet till

<app_name>.azurewebsites.net.

När du har lagt till CNAME ser sidan DNS-poster ut som i följande exempel:

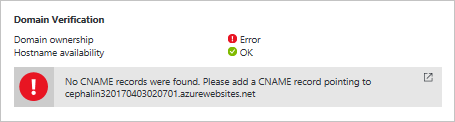

Aktivera CNAME-postmappning i Azure

Logga in på Azure-portalen på en ny flik.

Gå till App Services.

Välj webbapp.

Välj Anpassade domäner i det vänstra navigeringsfönstret på appsidan i Azure Portal.

Välj +-ikonen bredvid Lägg till värddatornamn.

Skriv det fullständigt kvalificerade domännamnet, till exempel

www.northwindcloud.com.Välj validera.

Om detta anges lägger du till ytterligare poster av andra typer (

AellerTXT) till domännamnsregistratorernas DNS-poster. Azure tillhandahåller värdena och typerna av dessa poster:a. En A-post för att mappa till appens IP-adress.

b. En TXT-post att mappa till appens standardvärdnamn

<app_name>.azurewebsites.net. App Service använder endast den här posten vid konfigurationstillfället för att verifiera anpassat domänägarskap. Ta bort TXT-posten efter verifieringen.Slutför den här uppgiften på fliken domänregistrator och återställ tills knappen Lägg till värdnamn har aktiverats.

Kontrollera att posttypen Hostname är inställd på CNAME (www.example.com eller någon underdomän).

Välj Lägg till värddatornamn.

Skriv det fullständigt kvalificerade domännamnet, till exempel

northwindcloud.com.Välj validera. Lägg till aktiveras.

Se till att Posttyp för värddatornamn har värdet A-post (example.com).

Lägg till värdnamn.

Det kan ta lite tid innan de nya värdnamnen visas på appens sida Anpassade domäner . Försök att uppdatera webbläsaren så att informationen uppdateras.

Om det uppstår ett fel visas ett meddelande om verifieringsfel längst ned på sidan.

Kommentar

Stegen ovan kan upprepas för att mappa en jokerteckendomän (*.northwindcloud.com). Detta gör det möjligt att lägga till ytterligare underdomäner i den här apptjänsten utan att behöva skapa en separat CNAME-post för var och en. Följ registratorsinstruktionerna för att konfigurera den här inställningen.

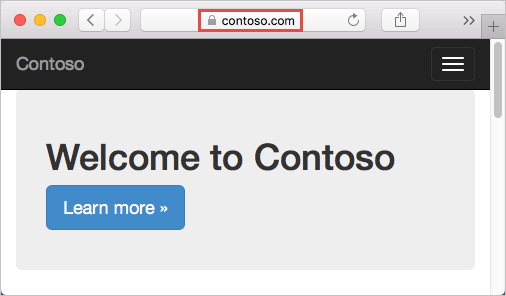

Testa i en webbläsare

Bläddra till de DNS-namn som konfigurerades tidigare (till exempel northwindcloud.com eller www.northwindcloud.com).

Del 3: Binda ett anpassat SSL-certifikat

I den här delen kommer vi att:

- Binda det anpassade SSL-certifikatet till App Service.

- Framtvinga HTTPS för appen.

- Automatisera SSL-certifikatbindning med skript.

Kommentar

Om det behövs hämtar du ett kund-SSL-certifikat i Azure-portalen och binder det till webbappen. Mer information finns i självstudien om App Service-certifikat.

Förutsättningar

Så här slutför du den här lösningen:

- Skapa en App Service-app.

- Mappa ett anpassat DNS-namn till din webbapp.

- Hämta ett SSL-certifikat från en betrodd certifikatutfärdare och använd nyckeln för att signera begäran.

Krav för ditt SSL-certifikat

Om du vill använda ett certifikat i App Service måste certifikatet uppfylla alla följande krav:

Registrerat av en betrodd certifikatutfärdare.

Exporterad som en lösenordsskyddad PFX-fil.

Innehåller privat nyckel minst 2048 bitar lång.

Innehåller alla mellanliggande certifikat i certifikatkedjan.

Kommentar

ECC-certifikat (Elliptic Curve Cryptography) fungerar med App Service men ingår inte i den här guiden. Kontakta en certifikatutfärdare för att få hjälp med att skapa ECC-certifikat.

Förbereda webbappen

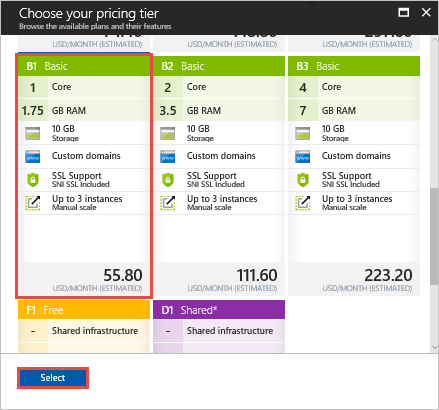

Om du vill binda ett anpassat SSL-certifikat till webbappen måste App Service-planen ligga på nivån Basic, Standard eller Premium .

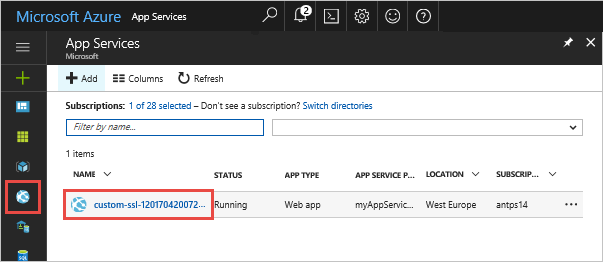

Logga in på Azure

Öppna Azure-portalen och gå till webbappen.

Välj App Services på den vänstra menyn och välj sedan webbappens namn.

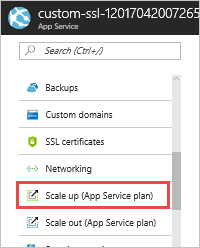

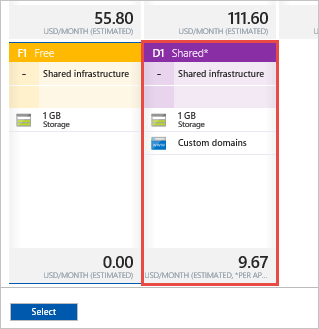

Kontrollera prisnivån

I det vänstra navigeringsfönstret på webbappsidan rullar du till avsnittet Inställningar och väljer Skala upp (App Service-plan).

Kontrollera att webbappen inte finns på den kostnadsfria eller delade nivån. Webbappens aktuella nivå är markerad i en mörkblå ruta.

Anpassad SSL stöds inte på den kostnadsfria eller delade nivån. Om du vill skala upp följer du stegen i nästa avsnitt eller sidan Välj prisnivå och går vidare till Ladda upp och binda ditt SSL-certifikat.

Skala upp App Service-planen

Välj en av nivåerna Basic, Standard eller Premium.

Välj Välj.

Skalningsåtgärden är klar när meddelandet visas.

Binda ditt SSL-certifikat och slå samman mellanliggande certifikat

Sammanfoga flera certifikat i kedjan.

Öppna varje certifikat som du fick i en textredigerare.

Skapa en fil för det sammanfogade certifikatet som heter mergedcertificate.crt. I redigeringsprogrammet kopierar du innehållet i varje certifikat till den här filen. Ordningen på dina certifikat ska följa ordningen i certifikatkedjan, först med ditt certifikat och sist med rotcertifikatet. Det ser ut som i följande exempel:

-----BEGIN CERTIFICATE----- <your entire Base64 encoded SSL certificate> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded intermediate certificate 1> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded intermediate certificate 2> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded root certificate> -----END CERTIFICATE-----

Exportera certifikat till PFX

Exportera det sammanfogade SSL-certifikatet med den privata nyckel som genereras av certifikatet.

En privat nyckelfil skapas via OpenSSL. Om du vill exportera certifikatet till PFX kör du följande kommando och ersätter platshållarna <private-key-file> och <merged-certificate-file> med sökvägen för den privata nyckeln och den sammanfogade certifikatfilen:

openssl pkcs12 -export -out myserver.pfx -inkey <private-key-file> -in <merged-certificate-file>

När du uppmanas till det definierar du ett exportlösenord för att ladda upp ditt SSL-certifikat till App Service senare.

När IIS eller Certreq.exe används för att generera certifikatbegäran installerar du certifikatet på en lokal dator och exporterar sedan certifikatet till PFX.

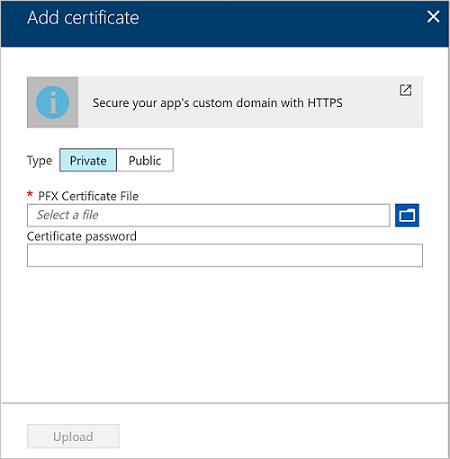

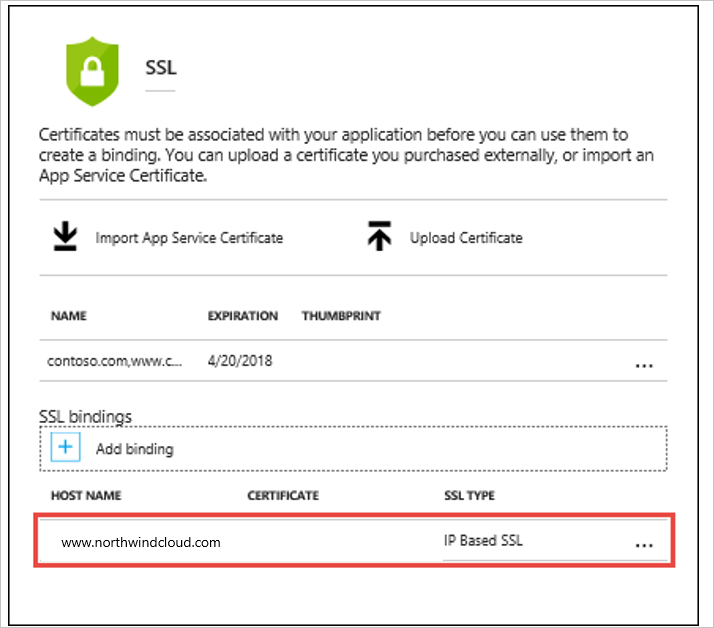

Ladda upp SSL-certifikatet

Välj SSL-inställningar i det vänstra navigeringsfältet i webbappen.

Välj Ladda upp certifikat.

I PFX-certifikatfilen väljer du PFX-fil.

I Certifikatlösenord skriver du det lösenord som skapades när PFX-filen exporteras.

Välj överför.

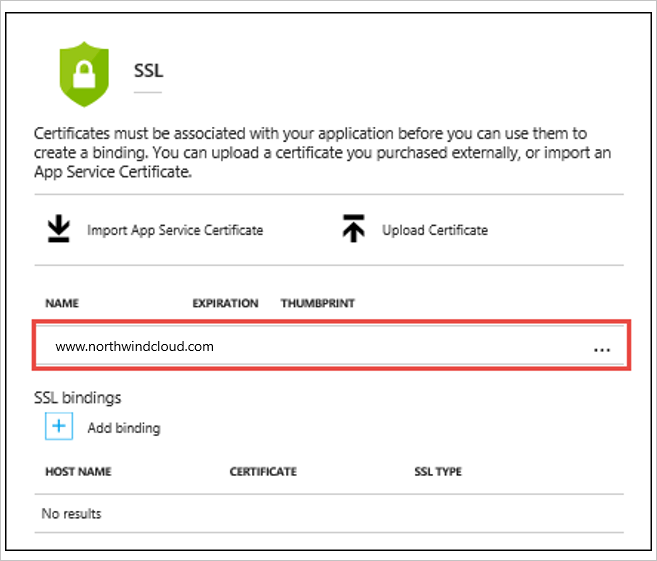

När App Service har laddat upp certifikatet visas det på sidan SSL-inställningar .

Binda SSL-certifikatet

I avsnittet SSL-bindningar väljer du Lägg till bindning.

Kommentar

Om certifikatet har laddats upp, men inte visas i domännamn i listrutan Värdnamn , kan du prova att uppdatera webbläsarsidan.

På sidan Lägg till SSL-bindning använder du listrutorna för att välja det domännamn som ska skyddas och det certifikat som ska användas.

I SSL-typ väljer du om du vill använda Servernamnindikator (SNI) eller IP-baserad SSL.

SNI-baserad SSL: Flera SNI-baserade SSL-bindningar kan läggas till. Med det här alternativet kan flera SSL-certifikat skydda flera domäner på samma IP-adress. De flesta moderna webbläsare (inklusive Internet Explorer, Chrome, Firefox och Opera) stöder SNI (mer information om webbläsare som stöds finns i Servernamnindikator).

IP-baserad SSL: Endast en IP-baserad SSL-bindning kan läggas till. Med det här alternativet tillåts endast ett SSL-certifikat för att skydda en dedikerad offentlig IP-adress. Skydda flera domäner genom att skydda dem alla med samma SSL-certifikat. IP-baserad SSL är det traditionella alternativet för SSL-bindning.

Välj Lägg till bindning.

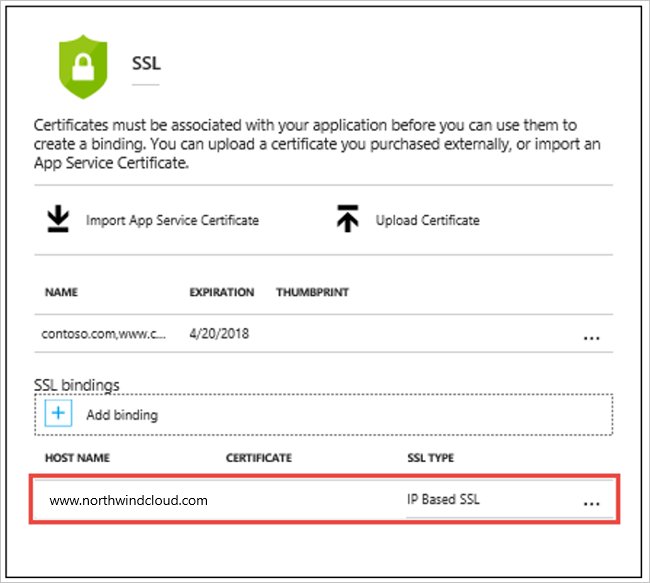

När App Service har laddat upp certifikatet visas det i avsnitten för SSL-bindningar .

Mappa om A-posten för IP SSL

Om IP-baserad SSL inte används i webbappen går du vidare till Testa HTTPS för din anpassade domän.

Som standard använder webbappen en delad offentlig IP-adress. När certifikatet är bundet till IP-baserad SSL skapar App Service en ny och dedikerad IP-adress för webbappen.

När en A-post mappas till webbappen måste domänregistret uppdateras med den dedikerade IP-adressen.

Sidan Anpassad domän uppdateras med den nya dedikerade IP-adressen. Kopiera den här IP-adressen och mappa sedan om A-posten till den nya IP-adressen.

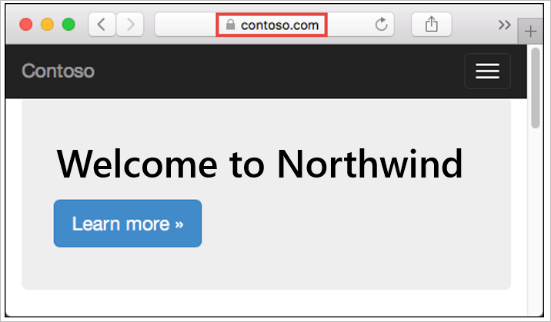

Testa HTTPS

I olika webbläsare går du till för att se till https://<your.custom.domain> att webbappen hanteras.

Kommentar

Om certifikatverifieringsfel inträffar kan ett självsignerat certifikat vara orsaken, eller så kan mellanliggande certifikat ha utelämnats vid export till PFX-filen.

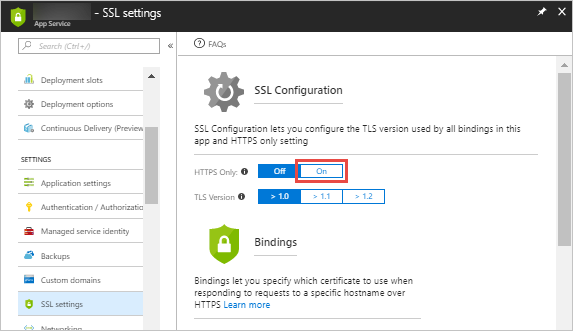

Använda HTTPS

Som standard kan vem som helst komma åt webbappen med HJÄLP av HTTP. Alla HTTP-begäranden till HTTPS-porten kan omdirigeras.

På sidan webbapp väljer du SL-inställningar. I Endast HTTPS väljer du På.

När åtgärden är klar går du till någon av DE HTTP-URL:er som pekar på appen. Till exempel:

- <https:// app_name.azurewebsites.net>

https://northwindcloud.comhttps://www.northwindcloud.com

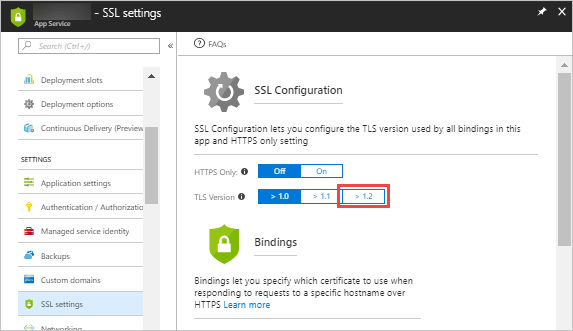

Använda TLS 1.1/1.2

Appen tillåter TLS 1.0 som standard, vilket inte längre anses vara säkert enligt branschstandarder (till exempel PCI DSS). Följ dessa steg om du vill göra en högre TLS-version obligatorisk:

Välj SSL-inställningar i det vänstra navigeringsfönstret på webbappsidan.

I TLS-version väljer du den lägsta TLS-versionen.

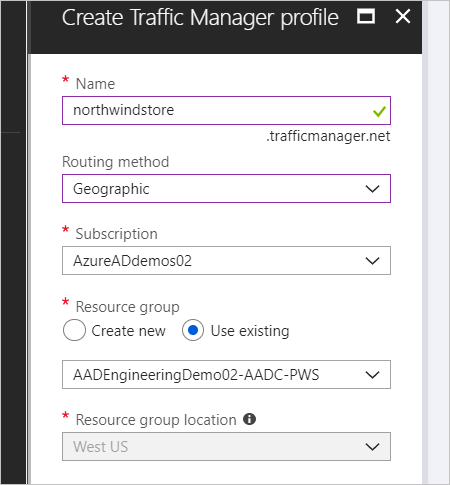

Skapa en Traffic Manager-profil

Välj Skapa en resurs>Nätverkstrafikhanterarens>profil>Skapa.

I Skapa Traffic Manager-profil gör du följande:

Ange ett namn för profilen i Namn. Det här namnet måste vara unikt i trafiken manager.net zon och resulterar i DNS-namnet, trafficmanager.net, som används för att komma åt Traffic Manager-profilen.

I Routningsmetod väljer du metoden Geografisk routning.

I Prenumeration väljer du den prenumeration under vilken du vill skapa den här profilen.

I Resursgrupp skapar du en ny resursgrupp att placera profilen under.

I Resursgruppsplats väljer du plats för resursgruppen. Den här inställningen refererar till resursgruppens plats och påverkar inte Traffic Manager-profilen som distribueras globalt.

Välj Skapa.

När den globala distributionen av Traffic Manager-profilen är klar visas den i respektive resursgrupp som en av resurserna.

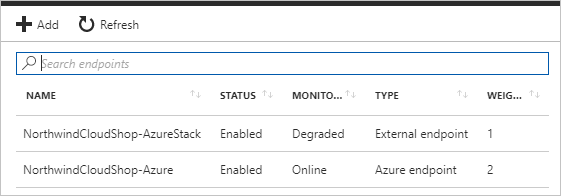

Lägga till Traffic Manager-slutpunkter

I portalsökningsfältet söker du efter det Traffic Manager-profilnamn som skapades i föregående avsnitt och väljer traffic manager-profilen i de visade resultaten.

I Traffic Manager-profilen går du till avsnittet Inställningar och väljer Slutpunkter.

Markera Lägga till.

Lägga till Azure Stack Hub-slutpunkten.

För Typ väljer du Extern slutpunkt.

Ange ett namn för den här slutpunkten, helst namnet på Azure Stack Hub.

För fullständigt kvalificerade domännamn (FQDN) använder du den externa URL:en för Azure Stack Hub-webbappen.

Under Geo-mappning väljer du en region/kontinent där resursen finns. Till exempel Europa.

Under listrutan Land/region som visas väljer du det land/den region som gäller för den här slutpunkten. Till exempel Tyskland.

Behåll Lägg till som inaktiverad som avmarkerat.

Välj OK.

Lägga till Azure-slutpunkten:

För Typ väljer du Azure-slutpunkt.

Ange ett namn för slutpunkten.

Som Målresurstyp väljer du App Service.

För Målresurs väljer du Välj en apptjänst för att visa listan över webbappar under samma prenumeration. I Resurs väljer du den App Service som används som den första slutpunkten.

Under Geo-mappning väljer du en region/kontinent där resursen finns. Till exempel Nordamerika/Centralamerika/Karibien.

Under listrutan Land/region som visas lämnar du den här platsen tom för att välja alla ovanstående regionala gruppering.

Behåll Lägg till som inaktiverad som avmarkerat.

Välj OK.

Kommentar

Skapa minst en slutpunkt med ett geografiskt omfång för Alla (Världen) för att fungera som standardslutpunkt för resursen.

När tillägget av båda slutpunkterna är klart visas de i Traffic Manager-profilen tillsammans med deras övervakningsstatus som Online.

Global Enterprise förlitar sig på geodistributionsfunktioner i Azure

Genom att dirigera datatrafik via Azure Traffic Manager och geografiska slutpunkter kan globala företag följa regionala regler och hålla data kompatibla och säkra, vilket är avgörande för att lokala och fjärranslutna affärsplatser ska lyckas.

Nästa steg

- Mer information om Azure Cloud Patterns finns i Mönster för molndesign.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för