Arbetsflöde

Microsoft Azure Attestation tar emot bevis från enklaver och utvärderar bevisen mot Azures säkerhetsbaslinje och konfigurerbara principer. Vid lyckad verifiering genererar Azure Attestation en attesteringstoken för att bekräfta enklavens tillförlitlighet.

Följande aktörer deltar i ett azure-attesteringsarbetsflöde:

- Förlitande part: Komponenten som förlitar sig på Azure Attestation för att verifiera enklavens giltighet.

- Klient: Komponenten som samlar in information från en enklav och skickar begäranden till Azure Attestation.

- Azure-attestering: Komponenten som accepterar enklaver från klienten, validerar den och returnerar attesteringstoken till klienten

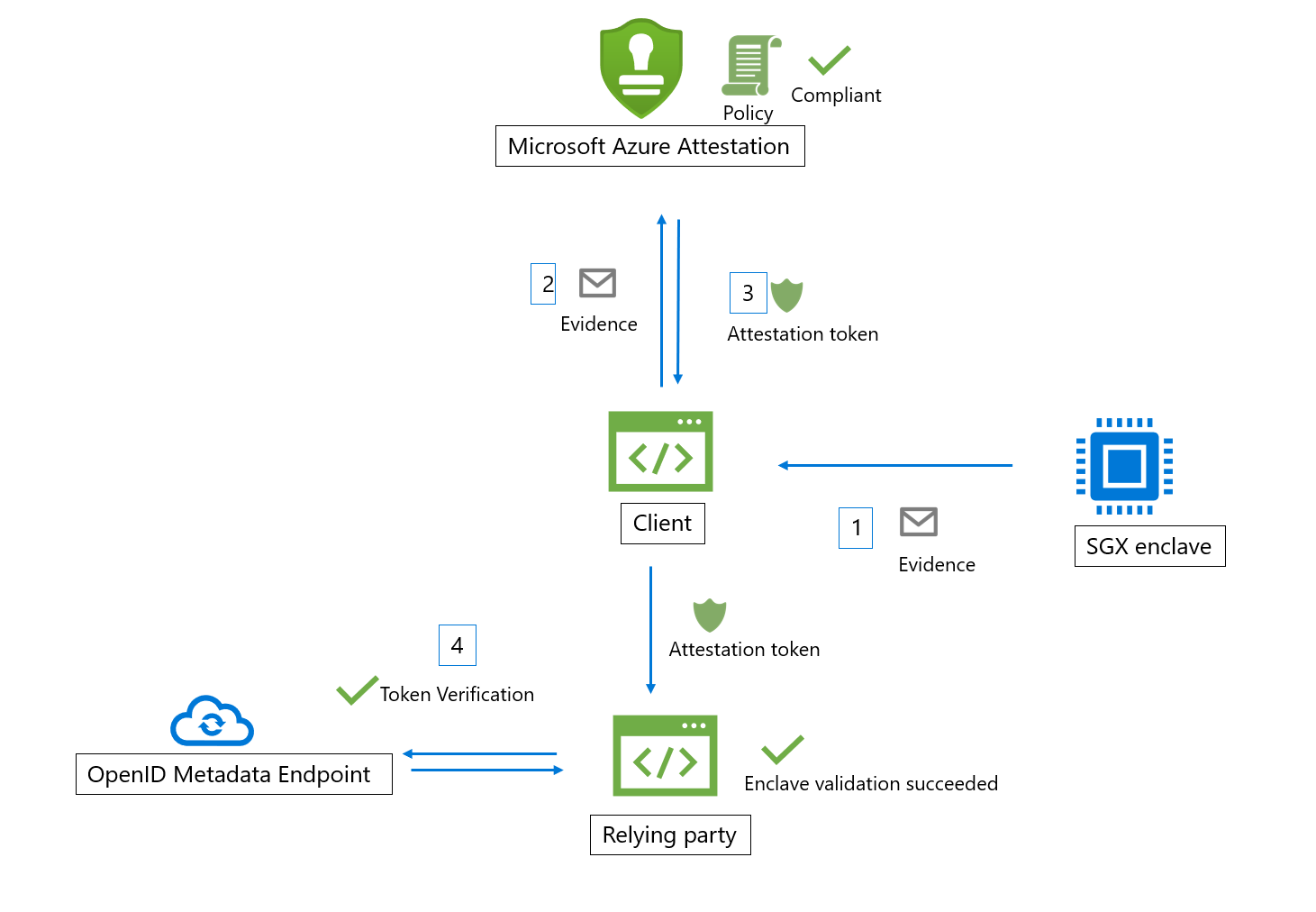

Här följer de allmänna stegen i ett typiskt SGX-enklavattesteringsarbetsflöde (med azure-attestering):

- Klienten samlar in bevis från en enklav. Bevis är information om enklavermiljön och klientbiblioteket som körs i enklaven

- Klienten har en URI som refererar till en instans av Azure Attestation. Klienten skickar bevis till Azure Attestation. Exakt information som skickas till providern beror på enklavertypen

- Azure Attestation validerar den inskickade informationen och utvärderar den mot en konfigurerad princip. Om verifieringen lyckas utfärdar Azure Attestation en attesteringstoken och returnerar den till klienten. Om det här steget misslyckas rapporterar Azure Attestation ett fel till klienten

- Klienten skickar attesteringstoken till den förlitande parten. Den förlitande parten anropar slutpunkten för offentliga nyckelmetadata för Azure Attestation för att hämta signeringscertifikat. Den förlitande parten verifierar sedan signaturen för attesteringstoken och säkerställer enklavens pålitlighet

Anteckning

När du skickar attesteringsbegäranden i API-versionen 2018-09-01-preview måste klienten skicka bevis till Azure Attestation tillsammans med Microsoft Entra-åtkomsttoken.

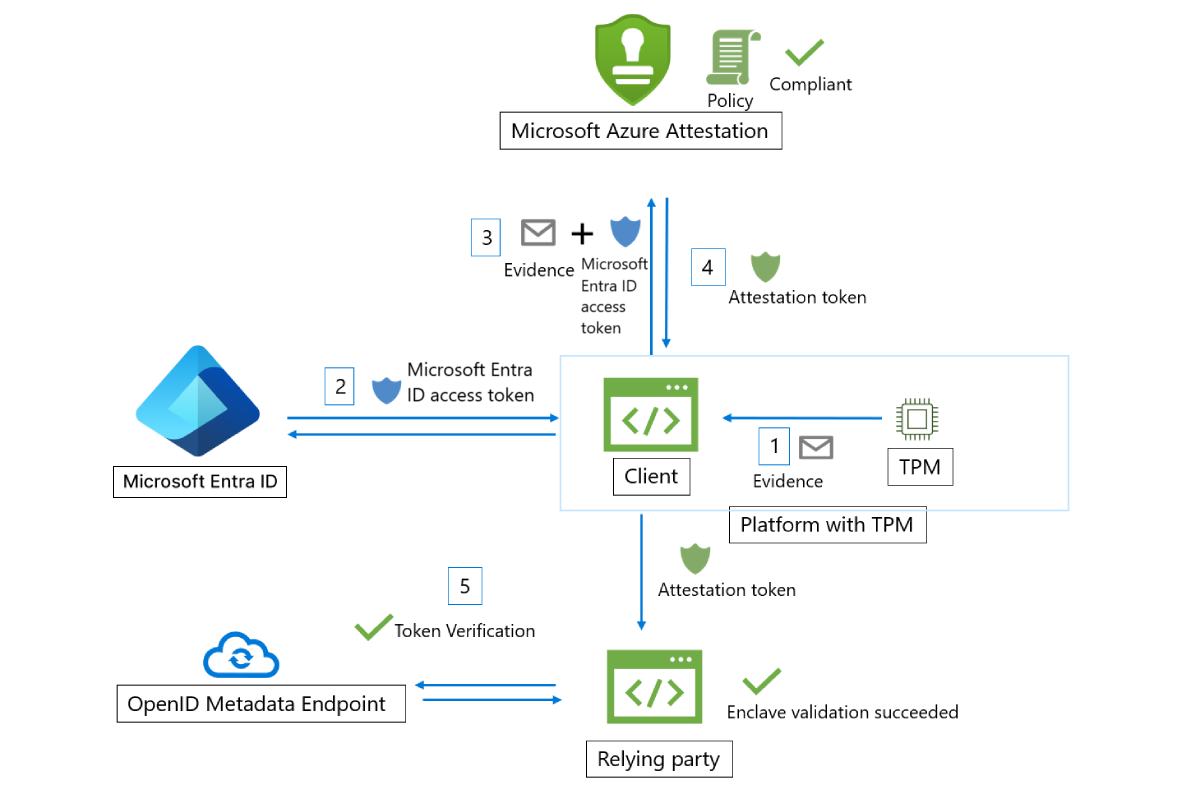

Här följer de allmänna stegen i ett typiskt arbetsflöde för TPM-enklavattestering (med azure-attestering):

- Vid enhets-/plattformsstart mäter olika startinläsare och starttjänster händelser som backas upp av TPM och lagrar dem på ett säkert sätt som TCG-loggar. Klienten samlar in TCG-loggarna från enheten och TPM-offerten, som agerar bevis för attestering.

- Klienten autentiserar till Microsoft Entra-ID och hämtar en åtkomsttoken.

- Klienten har en URI som refererar till en instans av Azure Attestation. Klienten skickar bevisen och Microsoft Entra-åtkomsttoken till Azure Attestation. Exakt information som skickas till providern beror på plattformen.

- Azure Attestation validerar den inskickade informationen och utvärderar den mot en konfigurerad princip. Om verifieringen lyckas utfärdar Azure Attestation en attesteringstoken och returnerar den till klienten. Om det här steget misslyckas rapporterar Azure Attestation ett fel till klienten. Kommunikationen mellan klienten och attesteringstjänsten styrs av TPM-protokollet för Azure-attestering.

- Klienten skickar sedan attesteringstoken till den förlitande parten. Den förlitande parten anropar slutpunkten för offentliga nyckelmetadata för Azure Attestation för att hämta signeringscertifikat. Den förlitande parten verifierar sedan signaturen för attesteringstoken och säkerställer plattformens tillförlitlighet.