Självstudie – Distribuera Active Directory-anslutningsprogram (AD) i kundhanterat nyckelfliksläge

Den här artikeln beskriver hur du distribuerar Active Directory-anslutningsprogram (AD) i kundhanterat nyckelfliksläge. Anslutningsappen är en nyckelkomponent för att aktivera Active Directory-autentisering på SQL Managed Instance som aktiveras av Azure Arc.

Active Directory-anslutningsprogram i kundhanterat nyckelfliksläge

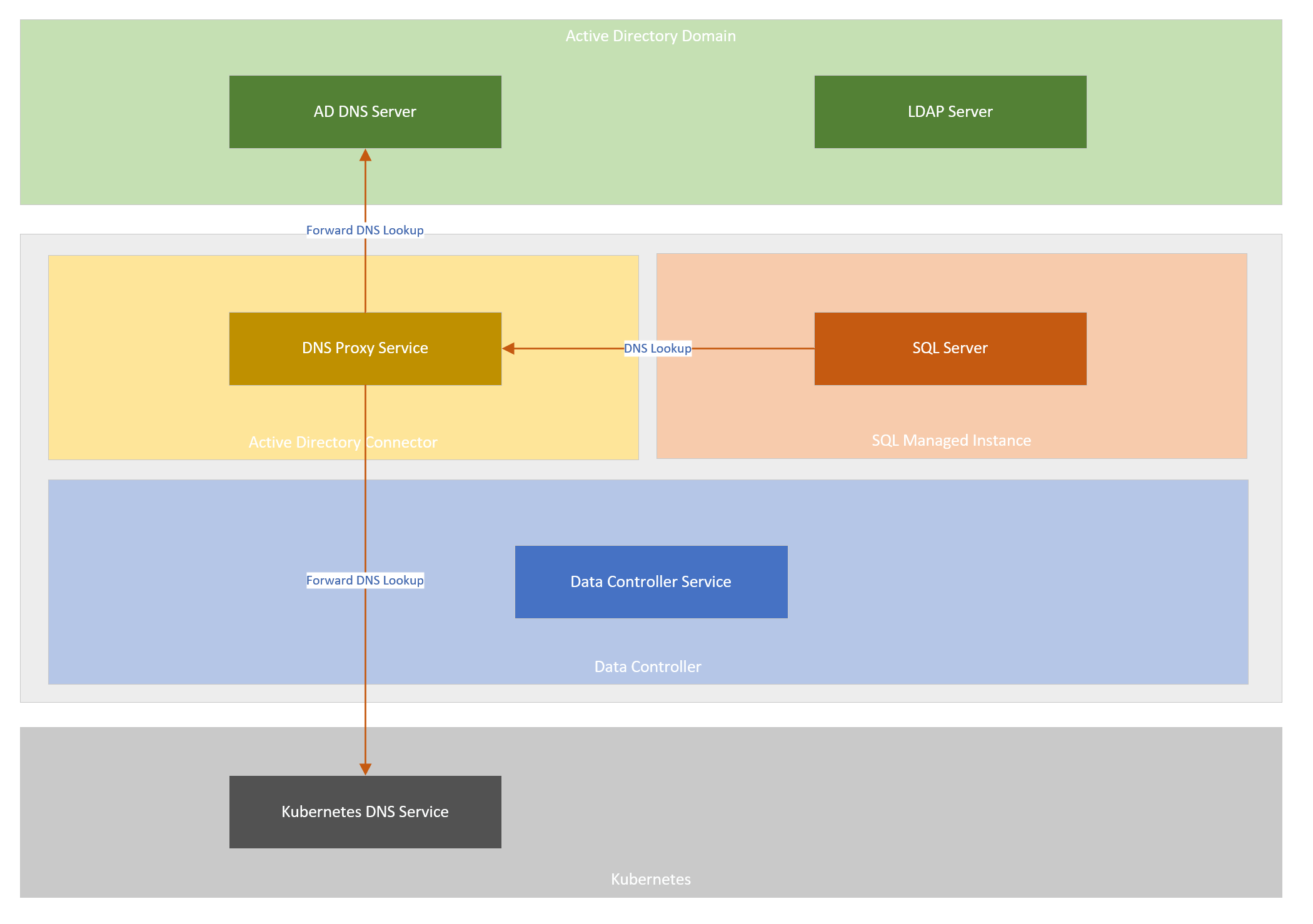

I kundhanterat nyckelfliksläge distribuerar en Active Directory-anslutning en DNS-proxytjänst som proxyservrar dns-begäranden som kommer från den hanterade instansen till någon av de två överordnade DNS-tjänsterna:

- Active Directory DNS-servrar

- Kubernetes DNS-servrar

AD-Anslut eller underlättar den miljö som SQL behöver för att autentisera AD-inloggningar.

I följande diagram visas ad Anslut eller- och DNS-proxytjänstens funktioner i kundhanterat nyckelfliksläge:

Förutsättningar

Innan du fortsätter måste du ha:

- En instans av datakontrollant som distribueras på en version av Kubernetes som stöds

- En Active Directory-domän (AD)

Indata för att distribuera Active Directory (AD) Anslut eller

För att distribuera en instans av Active Directory-anslutningsappen behövs flera indata från Active Directory-domänmiljön.

Dessa indata tillhandahålls i en YAML-specifikation av AD Anslut eller-instansen.

Följande metadata om AD-domänen måste vara tillgängliga innan du distribuerar en instans av AD Anslut eller:

- Namnet på Active Directory-domänen

- Lista över domänkontrollanter (fullständigt kvalificerade domännamn)

- Lista över DNS-serverns IP-adresser

Följande indatafält exponeras för användarna i Active Directory-anslutningsspecifikationen:

Krävs

spec.activeDirectory.realmNamnet på Active Directory-domänen i versaler. Det här är DEN AD-domän som den här instansen av AD Anslut eller associeras med.spec.activeDirectory.dns.nameserverIpAddressesLista över IP-adresser för Active Directory DNS-server. DNS-proxytjänsten vidarebefordrar DNS-frågor i det angivna domännamnet till dessa servrar.

Valfritt

spec.activeDirectory.netbiosDomainNameNetBIOS-namnet på Active Directory-domänen. Det här är det korta domännamnet (före Windows 2000-namnet) för din Active Directory-domän. Detta används ofta för att kvalificera konton i AD-domänen. T.ex. om kontona i domänen kallas CONTOSO\admin är CONTOSO NETBIOS-domännamnet.Det här fältet är valfritt. När det inte anges är dess värde standardvärdet för den första etiketten i

spec.activeDirectory.realmfältet.I de flesta domänmiljöer är detta inställt på standardvärdet, men vissa domänmiljöer kan ha ett värde som inte är standard. Du behöver bara använda det här fältet när domänens NetBIOS-namn inte matchar den första etiketten för dess fullständigt kvalificerade namn.

spec.activeDirectory.dns.domainNameDNS-domännamn som DNS-sökningar ska vidarebefordras till Active Directory DNS-servrar för.En DNS-sökning efter namn som tillhör den här domänen eller dess underordnade domäner vidarebefordras till Active Directory.

Det här fältet är valfritt. När det inte anges är det standardvärdet som anges för

spec.activeDirectory.realmkonverterat till gemener.spec.activeDirectory.dns.replicasAntal repliker för DNS-proxytjänsten. Det här fältet är valfritt och standardvärdet är 1 när det inte anges.spec.activeDirectory.dns.preferK8sDnsForPtrLookupsFlagga som anger om kubernetes DNS-serversvar ska föredras framför AD DNS-serversvar för IP-adresssökningar.DNS-proxytjänsten förlitar sig på det här fältet för att avgöra vilken överordnad grupp av DNS-servrar som ska föredras för IP-adresssökningar.

Det här fältet är valfritt. När det inte anges vidarebefordras

trueDNS-sökningarna för IP-adresser först till Kubernetes DNS-servrar. Om Kubernetes DNS-servrar inte kan svara på sökningen vidarebefordras frågan till AD DNS-servrar. När det är inställt påfalsevidarebefordras dessa DNS-sökningar till AD DNS-servrar först och efter ett fel återgår du till Kubernetes.

Distribuera en kundhanterad active directory-anslutningsapp (AD)

Om du vill distribuera en AD-anslutningsapp skapar du en .yaml-specifikationsfil med namnet active-directory-connector.yaml.

Följande exempel är ett exempel på en kundhanterad keytab AD-anslutningsapp som använder en AD-domän med namnet CONTOSO.LOCAL. Se till att ersätta värdena med värdena för din AD-domän.

apiVersion: arcdata.microsoft.com/v1beta1

kind: ActiveDirectoryConnector

metadata:

name: adarc

namespace: <namespace>

spec:

activeDirectory:

realm: CONTOSO.LOCAL

dns:

preferK8sDnsForPtrLookups: false

nameserverIPAddresses:

- <DNS Server 1 IP address>

- <DNS Server 2 IP address>

Följande kommando distribuerar AD Connector-instansen. För närvarande stöds endast kube-native-metoden för distribution.

kubectl apply –f active-directory-connector.yaml

När du har skickat distributionen av AD Anslut eller-instansen kan du kontrollera distributionens status med hjälp av följande kommando.

kubectl get adc -n <namespace>

Relaterat innehåll

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för