Översikt över Arc-aktiverad System Center Virtual Machine Manager

Azure Arc-aktiverad System Center Virtual Machine Manager (SCVMM) ger System Center-kunder möjlighet att ansluta sin VMM-miljö till Azure och utföra självbetjäningsåtgärder för virtuella datorer från Azure-portalen. Azure Arc-aktiverad SCVMM utökar Azure-kontrollplanet till SCVMM-hanterad infrastruktur, vilket möjliggör användning av Azure-säkerhets-, styrnings- och hanteringsfunktioner konsekvent i systemcenterhanterad egendom och Azure.

Med Azure Arc-aktiverad System Center Virtual Machine Manager kan du också hantera din hybridmiljö konsekvent och utföra vm-åtgärder med självbetjäning via Azure-portalen. För Microsoft Azure Pack-kunder är den här lösningen avsedd som ett alternativ för att utföra självbetjäningsåtgärder för virtuella datorer.

Med Arc-aktiverad System Center VMM kan du:

- Utför olika livscykelåtgärder för virtuella datorer, till exempel starta, stoppa, pausa och ta bort virtuella datorer på SCVMM-hanterade virtuella datorer direkt från Azure.

- Ge utvecklare och programteam möjlighet att självbetjäna VM-åtgärder på begäran med hjälp av rollbaserad åtkomstkontroll (RBAC) i Azure.

- Bläddra bland dina VMM-resurser (virtuella datorer, mallar, virtuella datornätverk och lagring) i Azure, så att du får en enda fönstervy för infrastrukturen i båda miljöerna.

- Identifiera och registrera befintliga SCVMM-hanterade virtuella datorer till Azure.

- Installera Azure-agenten för anslutna datorer i stor skala på virtuella SCVMM-datorer för att styra, skydda, konfigurera och övervaka dem.

Kommentar

Mer information om de olika tjänsterna som Azure Arc erbjuder finns i Välja rätt Azure Arc-tjänst för datorer.

Publicera resurser till Azure-hantering i stor skala

Azure-tjänster som Microsoft Defender för molnet, Azure Monitor, Azure Update Manager och Azure Policy tillhandahåller en omfattande uppsättning funktioner för att skydda, övervaka, korrigera och styra resurser utanför Azure via Arc.

Genom att använda Arc-aktiverade SCVMM-funktioner för att identifiera din SCVMM-hanterade egendom och installera Arc-agenten i stor skala kan du förenkla registreringen av hela System Center-egendomen till dessa tjänster.

Hur fungerar det?

Om du vill arcaktivera en System Center VMM-hanteringsserver distribuerar du Azure Arc-resursbryggan i VMM-miljön. Arc-resursbryggan är en virtuell installation som ansluter VMM-hanteringsservern till Azure. Med Azure Arc-resursbryggan kan du representera SCVMM-resurserna (moln, virtuella datorer, mallar osv.) i Azure och utföra olika åtgärder på dem.

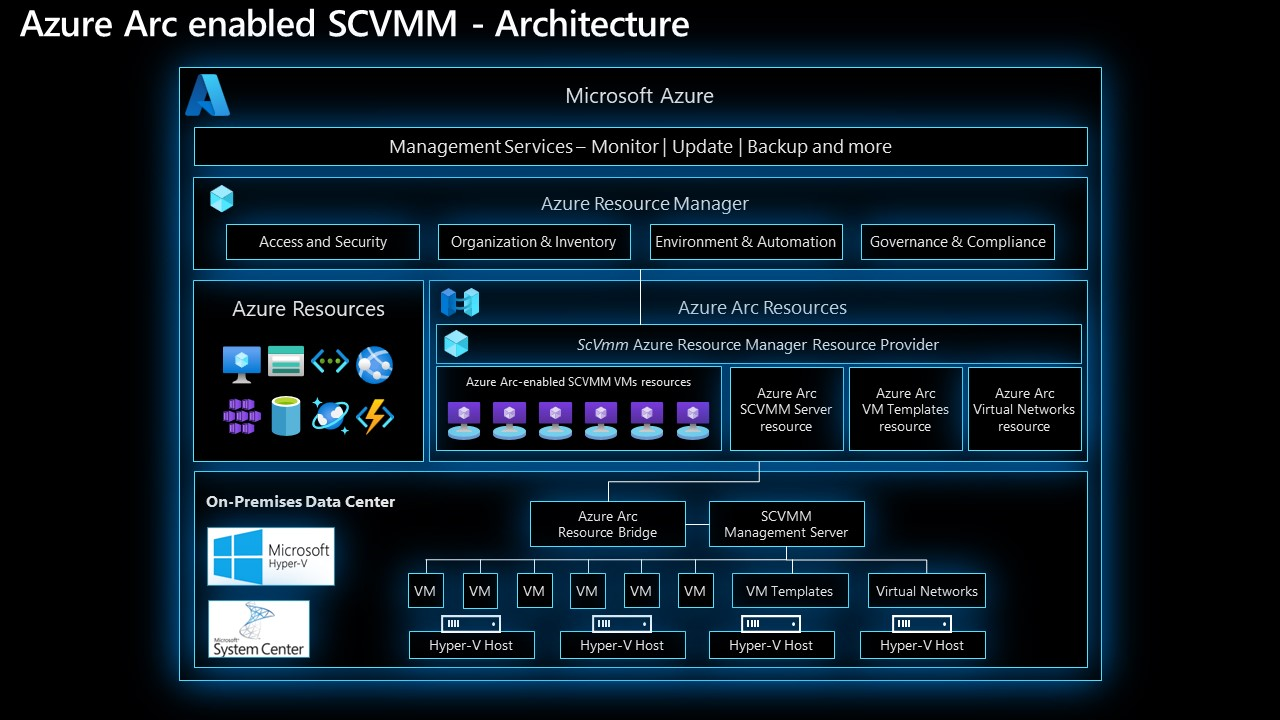

Arkitektur

Följande bild visar arkitekturen för den Arc-aktiverade SCVMM:

Hur skiljer sig Arc-aktiverad SCVMM från Arc-aktiverade servrar

- Azure Arc-aktiverade servrar interagerar på gästoperativsystemnivå, utan någon medvetenhet om den underliggande infrastrukturinfrastrukturen och den virtualiseringsplattform som de körs på. Eftersom Arc-aktiverade servrar också stöder datorer utan operativsystem kan det i själva verket inte ens finnas en värdhypervisor i vissa fall.

- Azure Arc-aktiverad SCVMM är en superuppsättning Arc-aktiverade servrar som utökar hanteringsfunktioner utöver gästoperativsystemet till själva den virtuella datorn. Detta ger livscykelhantering och CRUD-åtgärder (skapa, läsa, uppdatera och ta bort) på en virtuell SCVMM-dator. Dessa funktioner för livscykelhantering exponeras i Azure-portalen och ser ut och känns precis som en vanlig virtuell Azure-dator. Azure Arc-aktiverad SCVMM tillhandahåller även hantering av gästoperativsystem, i själva verket använder den samma komponenter som Azure Arc-aktiverade servrar.

Du har flexibiliteten att börja med något av alternativen och införliva det andra senare utan avbrott. Med båda alternativen får du samma konsekventa upplevelse.

Stödda scenarier

Följande scenarier stöds i Azure Arc-aktiverad SCVMM:

- SCVMM-administratörer kan ansluta en VMM-instans till Azure och bläddra i inventeringen av virtuella SCVMM-datorer i Azure.

- Administratörer kan använda Azure-portalen för att bläddra bland SCVMM-inventeringar och registrera SCVMM-moln, virtuella datorer, virtuella datornätverk och VM-mallar i Azure.

- Administratörer kan ge appteam/utvecklare detaljerade behörigheter för dessa SCVMM-resurser via Azure RBAC.

- Appteam kan använda Azure-gränssnitt (portalen, CLI eller REST API) för att hantera livscykeln för lokala virtuella datorer som de använder för att distribuera sina program (CRUD, Start/Stop/Restart).

- Administratörer kan installera Arc-agenter på virtuella SCVMM-datorer i stor skala och installera motsvarande tillägg för att använda Azure-hanteringstjänster som Microsoft Defender för molnet, Azure Update Manager, Azure Monitor osv.

Kommentar

Azure Arc-aktiverad SCVMM stöder inte virtuella VMware vCenter-datorer som hanteras av SCVMM. Om du vill registrera virtuella VMware-datorer till Azure Arc rekommenderar vi att du använder Azure Arc-aktiverade VMware vSphere.

VMM-versioner som stöds

Azure Arc-aktiverad SCVMM fungerar med VMM 2019- och 2022-versioner och stöder SCVMM-hanteringsservrar med högst 15 000 virtuella datorer.

Regioner som stöds

Azure Arc-aktiverad SCVMM stöds för närvarande i följande regioner:

- East US

- USA, östra 2

- USA, västra 2

- USA, västra 3

- Centrala USA

- USA, södra centrala

- Södra Storbritannien

- Europa, norra

- Europa, västra

- Sverige, centrala

- Sydostasien

- Australien, östra

Nätverkskrav för resursbryggning

Följande brandväggs-URL-undantag krävs för den virtuella Azure Arc-resursbryggan:

Krav för utgående anslutning

Brandväggs- och proxy-URL:erna nedan måste tillåtas för att kunna aktivera kommunikation från hanteringsdatorn, den virtuella enhetens virtuella dator och kontrollplanets IP-adress till de arcresursbryggor-URL:er som krävs.

Tillåtlista för brandväggs-/proxy-URL

| Tjänst | Port | URL | Riktning | Anteckningar |

|---|---|---|---|---|

| SFS API-slutpunkt | 443 | msk8s.api.cdp.microsoft.com |

Hanteringsdator och VM-IP-adresser för installation behöver utgående anslutning. | Ladda ned produktkatalog, produktbitar och OS-avbildningar från SFS. |

| Nedladdning av resursbryggor (installation) | 443 | msk8s.sb.tlu.dl.delivery.mp.microsoft.com |

Hanteringsdator och VM-IP-adresser för installation behöver utgående anslutning. | Ladda ned Arc Resource Bridge OS-avbildningarna. |

| Microsoft Container Registry | 443 | mcr.microsoft.com |

Hanteringsdator och VM-IP-adresser för installation behöver utgående anslutning. | Ladda ned containeravbildningar för Arc Resource Bridge. |

| Windows NTP Server | 123 | time.windows.com |

Hanteringsdator och VM-IP-adresser för installation (om Hyper-V-standardvärdet är Windows NTP) behöver utgående anslutning på UDP | Tidssynkronisering av operativsystem i den virtuella datorn och hanteringsdatorn (Windows NTP). |

| Azure Resource Manager | 443 | management.azure.com |

Hanteringsdator och VM-IP-adresser för installation behöver utgående anslutning. | Hantera resurser i Azure. |

| Microsoft Graph | 443 | graph.microsoft.com |

Hanteringsdator och VM-IP-adresser för installation behöver utgående anslutning. | Krävs för Azure RBAC. |

| Azure Resource Manager | 443 | login.microsoftonline.com |

Hanteringsdator och VM-IP-adresser för installation behöver utgående anslutning. | Krävs för att uppdatera ARM-token. |

| Azure Resource Manager | 443 | *.login.microsoft.com |

Hanteringsdator och VM-IP-adresser för installation behöver utgående anslutning. | Krävs för att uppdatera ARM-token. |

| Azure Resource Manager | 443 | login.windows.net |

Hanteringsdator och VM-IP-adresser för installation behöver utgående anslutning. | Krävs för att uppdatera ARM-token. |

| Dataplanstjänst för resursbrygga (installation) | 443 | *.dp.prod.appliances.azure.com |

De virtuella datorernas IP-adress för installationen behöver utgående anslutning. | Kommunicera med resursprovidern i Azure. |

| Nedladdning av resursbrygga (installation) containeravbildning | 443 | *.blob.core.windows.net, ecpacr.azurecr.io |

Vm-IP-adresser för installation behöver utgående anslutning. | Krävs för att hämta containeravbildningar. |

| Hanterad identitet | 443 | *.his.arc.azure.com |

Vm-IP-adresser för installation behöver utgående anslutning. | Krävs för att hämta systemtilldelade hanterade identitetscertifikat. |

| Nedladdning av Azure Arc för Kubernetes-containeravbildningar | 443 | azurearcfork8s.azurecr.io |

Vm-IP-adresser för installation behöver utgående anslutning. | Hämta containeravbildningar. |

| Azure Arc-agent | 443 | k8connecthelm.azureedge.net |

Vm-IP-adresser för installation behöver utgående anslutning. | distribuera Azure Arc-agenten. |

| ADHS-telemetritjänst | 443 | adhs.events.data.microsoft.com |

Vm-IP-adresser för installation behöver utgående anslutning. | Skickar regelbundet microsofts obligatoriska diagnostikdata från den virtuella datorn för installationen. |

| Datatjänst för Microsoft-händelser | 443 | v20.events.data.microsoft.com |

Vm-IP-adresser för installation behöver utgående anslutning. | Skicka diagnostikdata från Windows. |

| Loggsamling för Arc Resource Bridge | 443 | linuxgeneva-microsoft.azurecr.io |

Vm-IP-adresser för installation behöver utgående anslutning. | Push-loggar för installationshanterade komponenter. |

| Ladda ned resursbryggningskomponenter | 443 | kvamanagementoperator.azurecr.io |

Vm-IP-adresser för installation behöver utgående anslutning. | Hämta artefakter för installationshanterade komponenter. |

| Microsofts pakethanterare med öppen källkod | 443 | packages.microsoft.com |

Vm-IP-adresser för installation behöver utgående anslutning. | Ladda ned Linux-installationspaketet. |

| Anpassad plats | 443 | sts.windows.net |

Vm-IP-adresser för installation behöver utgående anslutning. | Krävs för anpassad plats. |

| Azure Arc | 443 | guestnotificationservice.azure.com |

Vm-IP-adresser för installation behöver utgående anslutning. | Krävs för Azure Arc. |

| Anpassad plats | 443 | k8sconnectcsp.azureedge.net |

Vm-IP-adresser för installation behöver utgående anslutning. | Krävs för anpassad plats. |

| Diagnostikdata | 443 | gcs.prod.monitoring.core.windows.net |

Vm-IP-adresser för installation behöver utgående anslutning. | Skickar regelbundet diagnostikdata som krävs av Microsoft. |

| Diagnostikdata | 443 | *.prod.microsoftmetrics.com |

Vm-IP-adresser för installation behöver utgående anslutning. | Skickar regelbundet diagnostikdata som krävs av Microsoft. |

| Diagnostikdata | 443 | *.prod.hot.ingest.monitor.core.windows.net |

Vm-IP-adresser för installation behöver utgående anslutning. | Skickar regelbundet diagnostikdata som krävs av Microsoft. |

| Diagnostikdata | 443 | *.prod.warm.ingest.monitor.core.windows.net |

Vm-IP-adresser för installation behöver utgående anslutning. | Skickar regelbundet diagnostikdata som krävs av Microsoft. |

| Azure Portal | 443 | *.arc.azure.net |

Vm-IP-adresser för installation behöver utgående anslutning. | Hantera kluster från Azure-portalen. |

| Azure CLI &-tillägg | 443 | *.blob.core.windows.net |

Hanteringsdatorn behöver utgående anslutning. | Ladda ned Installationsprogrammet och tillägget för Azure CLI. |

| Azure Arc-agent | 443 | *.dp.kubernetesconfiguration.azure.com |

Hanteringsdatorn behöver utgående anslutning. | Dataplan som används för Arc-agenten. |

| Python-paket | 443 | pypi.org, *.pypi.org |

Hanteringsdatorn behöver utgående anslutning. | Verifiera Kubernetes- och Python-versioner. |

| Azure CLI | 443 | pythonhosted.org, *.pythonhosted.org |

Hanteringsdatorn behöver utgående anslutning. | Python-paket för Azure CLI-installation. |

Krav för inkommande anslutning

Kommunikation mellan följande portar måste tillåtas från hanteringsdatorn, VM-IP-adresser för installation och kontrollplans-IP-adresser. Se till att dessa portar är öppna och att trafiken inte dirigeras via en proxy för att underlätta distribution och underhåll av Arc-resursbryggan.

| Tjänst | Port | IP/dator | Riktning | Anteckningar |

|---|---|---|---|---|

| SSH | 22 | appliance VM IPs och Management machine |

Dubbelriktad | Används för att distribuera och underhålla den virtuella datorn. |

| Kubernetes API-server | 6443 | appliance VM IPs och Management machine |

Dubbelriktad | Hantering av den virtuella datorn för installationen. |

| SSH | 22 | control plane IP och Management machine |

Dubbelriktad | Används för att distribuera och underhålla den virtuella datorn. |

| Kubernetes API-server | 6443 | control plane IP och Management machine |

Dubbelriktad | Hantering av den virtuella datorn för installationen. |

| HTTPS | 443 | private cloud control plane address och Management machine |

Hanteringsdatorn behöver utgående anslutning. | Kommunikation med kontrollplanet (till ex: VMware vCenter-adress). |

Dessutom kräver SCVMM följande undantag:

| Tjänst | Port | URL | Riktning | Anteckningar |

|---|---|---|---|---|

| SCVMM-hanteringsserver | 443 | URL för SCVMM-hanteringsservern. | Den virtuella datorns IP- och kontrollplansslutpunkt behöver utgående anslutning. | Används av SCVMM-servern för att kommunicera med den virtuella enhetens virtuella dator och kontrollplanet. |

| WinRM | WinRM-portnummer (standard: 5985 och 5986). | URL för WinRM-tjänsten. | IP-adresser i IP-poolen som används av den virtuella enheten och kontrollplanet behöver anslutning till VMM-servern. | Används av SCVMM-servern för att kommunicera med den virtuella enhetens virtuella dator. |

I allmänhet omfattar anslutningskrav följande principer:

- Alla anslutningar är TCP om inget annat anges.

- Alla HTTP-anslutningar använder HTTPS- och SSL/TLS med officiellt signerade och verifierbara certifikat.

- Alla anslutningar är utgående om inget annat anges.

Om du vill använda en proxy kontrollerar du att agenterna och datorn som utför registreringsprocessen uppfyller nätverkskraven i den här artikeln.

En fullständig lista över nätverkskrav för Azure Arc-funktioner och Azure Arc-aktiverade tjänster finns i Azure Arc-nätverkskrav (konsoliderade).

Dataresidens

Azure Arc-aktiverad SCVMM lagrar/bearbetar inte kunddata utanför den region som kunden distribuerar tjänstinstansen i.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för