Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Viktigt!

Azure Cache for Redis meddelade sin tidslinje för pensionering för alla SKU:er. Vi rekommenderar att du flyttar dina befintliga Azure Cache for Redis-instanser till Azure Managed Redis så snart du kan.

Mer information om pensionering:

Det är viktigt att hantera åtkomsten till azure Redis-cacheinstansen för att säkerställa att rätt användare har åtkomst till rätt uppsättning data och kommandon. Redis version 6 introducerade åtkomstkontrollistan (ACL), som listar de nycklar som specifika användare kan komma åt och de kommandon som de kan köra. Du kan till exempel förhindra att vissa användare använder DEL-kommandot för att ta bort nycklar i cacheminnet.

Azure Cache for Redis integrerar den här ACL-funktionen med Microsoft Entra så att du kan konfigurera och tilldela dataåtkomstprinciper för programmets användare, tjänstens huvudnamn och hanterade identitet. Azure Cache for Redis erbjuder tre inbyggda åtkomstprinciper som du kan tilldela via rollbaserad åtkomstkontroll (RBAC): Dataägare, Datadeltagare och Dataläsare.

Om de inbyggda åtkomstprinciperna inte uppfyller dina dataskydds- och isoleringskrav kan du skapa och använda dina egna anpassade dataåtkomstprinciper. I den här artikeln beskrivs hur du konfigurerar en anpassad dataåtkomstprincip för Azure Cache for Redis och aktiverar RBAC via Microsoft Entra-autentisering.

Omfattning av tillgänglighet

| Nivå | Bas, Standard, Premium | Enterprise, Enterprise Flash |

|---|---|---|

| Tillgänglighet | Ja | Nej |

Begränsningar

- Konfiguration av dataåtkomstprinciper stöds inte på Enterprise- och Enterprise Flash-nivåer.

- Redis ACL- och dataåtkomstprinciper stöds inte på Azure Redis-instanser som kör Redis version 4.

- Microsoft Entra-autentisering och -auktorisering stöds endast för SSL-anslutningar (Secure Socket Layer).

- Vissa kommandon för Redis blockeras i Azure Cache för Redis. För mer information hittar du i Redis-kommandon som inte stöds i Azure Cache for Redis.

Redis ACL-behörigheter

Med Redis ACL i Redis version 6.0 kan du konfigurera åtkomstbehörigheter för tre områden: kommandokategorier, kommandon och nycklar.

Kommandokategorier

Redis skapade kommandokategorier, till exempel administrativa kommandon och farliga kommandon, för att göra det enklare att ange behörigheter för en grupp kommandon. I en behörighetssträng använder du +@<category> för att tillåta en kommandokategori eller -@<category> för att neka en kommandokategori.

Redis stöder följande användbara kommandokategorier. Mer information och en fullständig lista finns i rubriken Kommandokategorier i Redis ACL-dokumentationen.

| Kategori | Beskrivning |

|---|---|

admin |

Administrativa kommandon, till exempel MONITOR och SHUTDOWN. Normala program behöver aldrig använda dessa kommandon. |

dangerous |

Potentiellt farliga kommandon, inklusive FLUSHALL, RESTORE, SORT, KEYS, CLIENT, DEBUG, INFOoch CONFIG. Tänk på var och en med försiktighet, av olika skäl. |

keyspace |

Innehåller DEL, RESTORE, DUMP, RENAME, EXISTS, DBSIZE, KEYS, EXPIRE, och TTLFLUSHALL. Skriva eller läsa från nycklar, databaser eller deras metadata på ett typagnostiskt sätt. Kommandon som bara läser nyckelområdet, nyckeln eller metadata har read kategorin . Kommandon som kan ändra nyckelrymden, nyckeln eller metadata har write också kategorin. |

pubsub |

PubSub-relaterade kommandon. |

read |

Läser från nycklar, värden eller metadata. Kommandon som inte interagerar med nycklar har varken read eller write. |

set |

Datatyp: relaterade uppsättningar. |

sortedset |

Datatyp: relaterade sorterade uppsättningar. |

stream |

Datatyp: strömmarrelaterad. |

string |

Datatyp: relaterade strängar. |

write |

Att skriva värden eller metadata till nycklar. |

Anmärkning

Kommandon som blockeras för Azure Redis förblir blockerade inom kategorierna.

Kommandon

Med kommandon kan du styra vilka specifika kommandon som en viss Redis-användare kan köra. I en behörighetssträng använder du +<command> för att tillåta ett kommando eller -<command> för att neka ett kommando.

Nycklar

Med nycklar kan du styra åtkomsten till specifika nycklar eller grupper av nycklar som lagras i cacheminnet. Använd ~<pattern> i en behörighetssträng för att ange ett mönster för nycklar. Använd antingen ~* eller allkeys för att ange att behörigheterna gäller för alla nycklar i cacheminnet.

Konfigurera en anpassad dataåtkomstprincip för ditt program

Om du vill konfigurera en anpassad dataåtkomstprincip skapar du en behörighetssträng som ska användas som din anpassade åtkomstprincip och aktiverar Microsoft Entra-autentisering för din cache.

Ange behörigheter

Konfigurera behörighetssträngar enligt dina krav. I följande exempel visas behörighetssträngar för olika scenarier:

| Behörighetssträng | Beskrivning |

|---|---|

+@all allkeys |

Tillåt att programmet kör alla kommandon på alla nycklar. |

+@read ~* |

Tillåt att programmet endast utför kommandon i read-kategorin. |

+@read +set ~Az* |

Tillåt att programmet kör read kommandokategorin och anger kommandot på nycklar med prefixet Az. |

Skapa principen för anpassad dataåtkomst

I Azure-portalen väljer du Azure Redis-cachen där du vill skapa dataåtkomstprincipen.

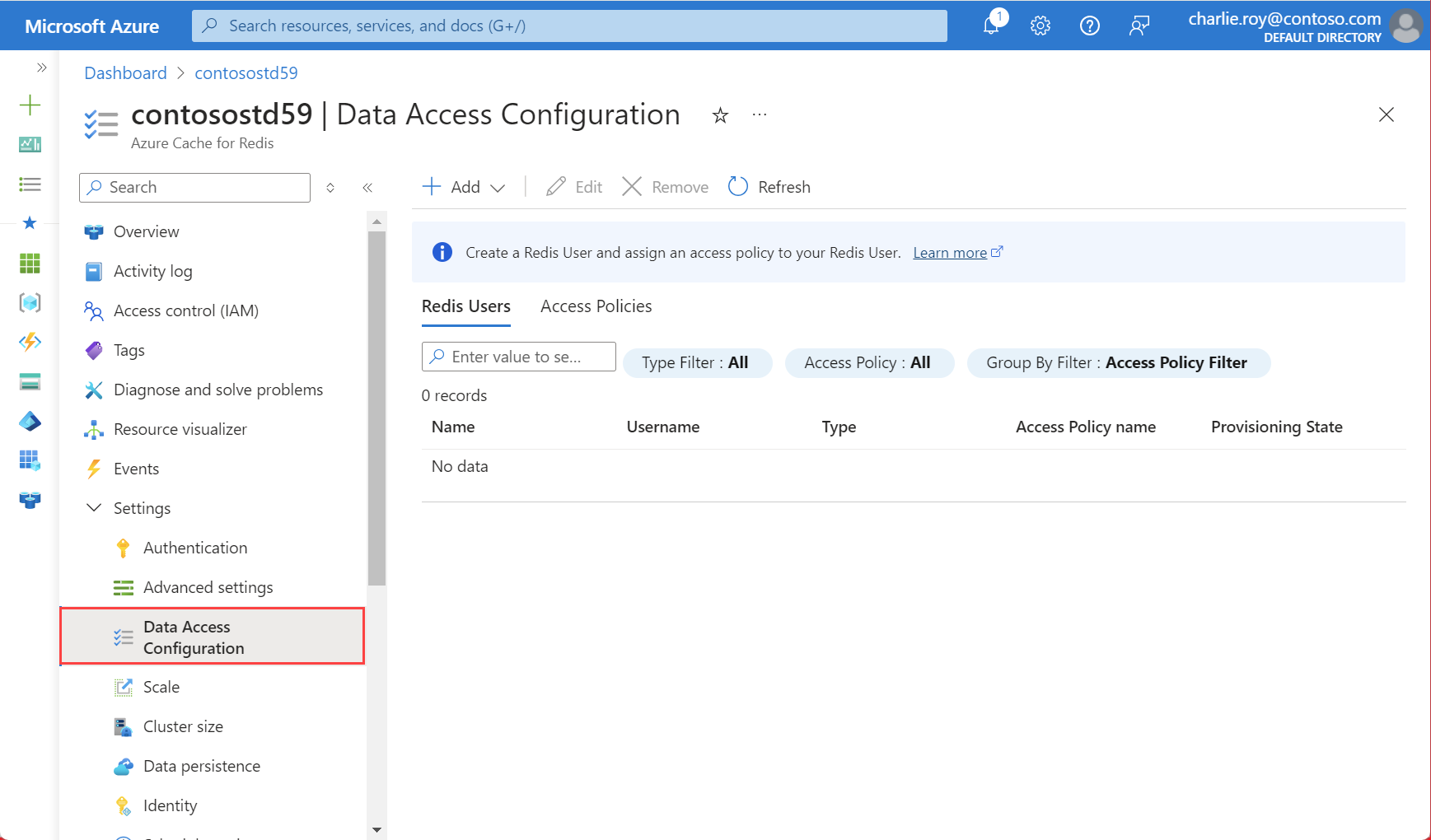

Välj Dataåtkomstkonfiguration under Inställningar i den vänstra navigeringsmenyn.

På sidan Konfiguration av dataåtkomst väljer du Lägg till>ny åtkomstprincip.

På skärmen Lägg till/redigera en anpassad åtkomstprincip anger du ett namn för din åtkomstprincip.

Under Behörigheter lägger du till din anpassade behörighetssträng och väljer sedan Använd.

Den anpassade principen visas nu på fliken Åtkomstprinciper på sidan Konfiguration av dataåtkomst , tillsammans med de tre inbyggda Azure Redis-principerna.

Aktivera Microsoft Entra-autentisering

Om du vill tilldela en användare till en åtkomstprincip med hjälp av Microsoft Entra måste du använda Microsoft Entra istället för Åtkomstnyckelsautentisering aktiverat i cacheminnet. Om du vill kontrollera autentiseringsmetoden väljer du Autentisering under Inställningar i den vänstra navigeringsmenyn för cachen.

På skärmen Autentisering , om Inaktivera autentisering av åtkomstnycklar är markerat och inga åtkomstnycklar visas på skärmen, använder din cache redan Microsoft Entra-autentisering. Annars markerar du kryssrutan bredvid Inaktivera autentisering av åtkomstnycklar och väljer sedan Spara.

Svara Ja på popup-dialogrutan och fråga om du vill inaktivera autentisering av åtkomstnycklar.

Viktigt!

När microsoft Entra-aktiveringsåtgärden är klar startar noderna i cacheinstansen om för att läsa in den nya konfigurationen. Åtgärden kan ta upp till 30 minuter. Det är bäst att utföra den här åtgärden under underhållsperioden eller utanför kontorstid med hög belastning.

Konfigurera Redis-klienten så att den använder Microsoft Entra-ID

De flesta Azure Cache for Redis-klienter förutsätter att ett lösenord och en åtkomstnyckel används för autentisering. Du kan behöva uppdatera klientarbetsflödet för att stödja autentisering och auktorisering med ett specifikt Användarnamn och lösenord för Microsoft Entra. Information om hur du konfigurerar klientprogrammet för att ansluta till cacheinstansen som en specifik Redis-användare finns i Konfigurera redis-klienten att använda Microsoft Entra-ID.