Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

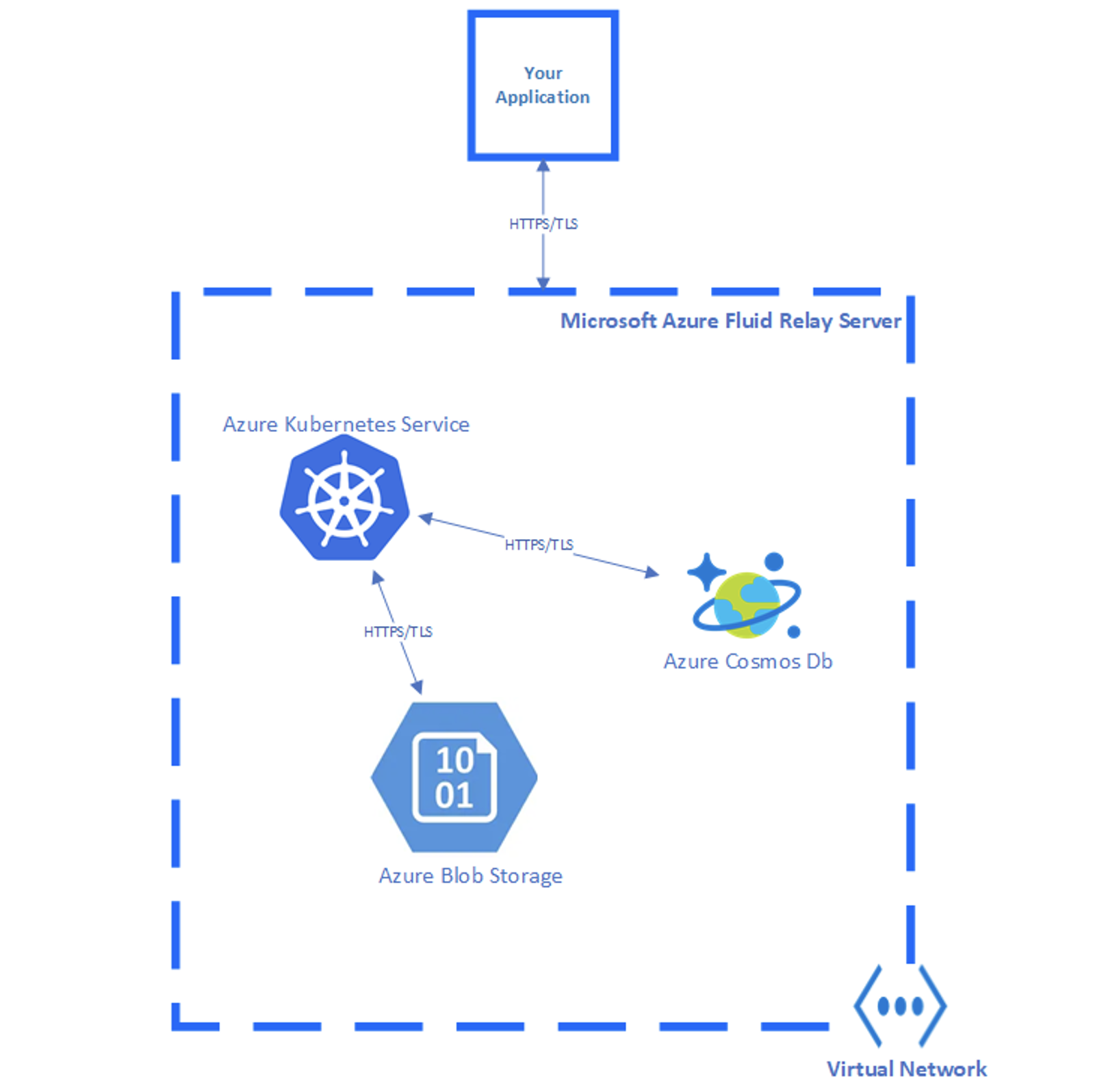

Azure Fluid Relay utnyttjar krypterings-i-vila-funktionen för Azure Kubernetes Service, Azure Cosmos DB och Azure Blob Storage. Tjänst-till-tjänst-kommunikationen mellan Azure Fluid Relay och dessa resurser är TLS-krypterad och omges av gränsen för Azure Virtual Network som skyddas mot externa störningar av nätverkssäkerhetsregler.

Diagrammet nedan visar på en hög nivå hur Azure Fluid Relay implementeras och hur det hanterar datalagring.

Vanliga frågor och svar

Hur mycket mer kostar Azure Fluid Relay om kryptering är aktiverat?

Kryptering i vila är aktiverat som standard. Ingen extra kostnad utgår.

Vem hanterar krypteringsnycklarna?

Nycklarna hanteras av Microsoft.

Hur ofta roteras krypteringsnycklar?

Microsoft har en uppsättning interna riktlinjer för krypteringsnyckelrotation som Azure Fluid Relay följer. De specifika riktlinjerna publiceras inte. Microsoft publicerar SDL (Security Development Lifecycle), som ses som en delmängd av intern vägledning och har användbara metodtips för utvecklare.

Kan jag använda mina egna krypteringsnycklar?

Ja. Mer information finns i Kundhanterade nycklar för Azure Fluid Relay-kryptering.

Vilka regioner har kryptering aktiverat?

Alla Azure Fluid Relay-regioner har kryptering aktiverat för alla användardata.

Påverkar kryptering prestandafördröjningen och dataflödet?

S: Det finns ingen inverkan eller ändringar i prestanda med kryptering i vila aktiverat.