Använda kundhanterade lagringskonton i Azure Monitor-loggar

Azure Monitor-loggar förlitar sig på Azure Storage i olika scenarier. Azure Monitor hanterar vanligtvis den här typen av lagring automatiskt, men vissa fall kräver att du anger och hanterar ditt eget lagringskonto, även kallat ett kundhanterat lagringskonto. Den här artikeln beskriver användningsfall och krav för att konfigurera kundhanterad lagring för Azure Monitor-loggar och förklarar hur du länkar ett lagringskonto till en Log Analytics-arbetsyta.

Kommentar

Vi rekommenderar att du inte är beroende av innehållet som Azure Monitor-loggar laddar upp till kundhanterad lagring eftersom formatering och innehåll kan ändras.

Privata länkar

Kundhanterade lagringskonton används för att mata in anpassade loggar när privata länkar används för att ansluta till Azure Monitor-resurser. Inmatningsprocessen för dessa datatyper överför först loggar till ett mellanliggande Azure Storage-konto och matar först in dem till en arbetsyta.

Krav för arbetsyta

När du ansluter till Azure Monitor via en privat länk kan Azure Monitor Agent endast skicka loggar till arbetsytor som är tillgängliga via en privat länk. Det här kravet innebär att du bör:

- Konfigurera ett AMPLS-objekt (Private Link Scope) för Azure Monitor.

- Anslut den till dina arbetsytor.

- Anslut AMPLS till nätverket via en privat länk.

Mer information om AMPLS-konfigurationsproceduren finns i Använda Azure Private Link för att på ett säkert sätt ansluta nätverk till Azure Monitor.

Krav för Storage-konto

För att lagringskontot ska kunna ansluta till din privata länk måste det:

Finnas i ditt virtuella nätverk eller ett peer-kopplat nätverk och anslutet till ditt virtuella nätverk via en privat länk.

Finnas i samma region som arbetsytan som den är länkad till.

Tillåt Azure Monitor att komma åt lagringskontot. Om du bara vill tillåta att specifika nätverk får åtkomst till ditt lagringskonto väljer du undantaget Tillåt betrodda Microsoft-tjänster att komma åt det här lagringskontot.

Om din arbetsyta hanterar trafik från andra nätverk konfigurerar du lagringskontot så att inkommande trafik kan komma från relevanta nätverk/internet.

Samordna TLS-versionen mellan agenterna och lagringskontot. Vi rekommenderar att du skickar data till Azure Monitor-loggar med hjälp av TLS 1.2 eller senare. Granska den plattformsspecifika vägledningen. Om det behövs konfigurerar du dina agenter att använda TLS. Om det inte är möjligt konfigurerar du lagringskontot så att det accepterar TLS 1.0.

Kundhanterad nyckeldatakryptering

Azure Storage krypterar alla vilande data i ett lagringskonto. Som standard använder den Microsoft-hanterade nycklar (MMK:er) för att kryptera data. Med Azure Storage kan du dock också använda kundhanterade nycklar (CMK:er) från Azure Key Vault för att kryptera dina lagringsdata. Du kan antingen importera dina egna nycklar till Key Vault eller använda Key Vault-API:erna för att generera nycklar.

CMK-scenarier som kräver ett kundhanterat lagringskonto

Ett kundhanterat lagringskonto krävs för:

- Kryptera loggaviseringsfrågor med CMK:er.

- Kryptera sparade frågor med CMK:er.

Tillämpa CMK:er på kundhanterade lagringskonton

Följ den här vägledningen för att tillämpa CMK:er på kundhanterade lagringskonton.

Krav för Storage-konto

Lagringskontot och nyckelvalvet måste finnas i samma region, men de kan också finnas i olika prenumerationer. Mer information om kryptering och nyckelhantering i Azure Storage finns i Azure Storage-kryptering för vilande data.

Tillämpa CMK:er på dina lagringskonton

Om du vill konfigurera ditt Azure Storage-konto för att använda CMK:er med Key Vault använder du Azure Portal, PowerShell eller Azure CLI.

Kommentar

- När du länkar Lagringskonto för fråga tas befintliga sparade frågor på arbetsytan bort permanent för sekretess. Du kan kopiera befintliga sparade frågor före lagringslänken med hjälp av PowerShell.

- Frågor som sparats i frågepaketet krypteras inte med kundhanterad nyckel. Välj Spara som äldre fråga när du sparar frågor i stället för att skydda dem med kundhanterad nyckel.

- Sparade frågor lagras i tabelllagring och krypteras med kundhanterad nyckel när kryptering konfigureras när lagringskontot skapas.

- Aviseringar för loggsökning sparas i Blob Storage där konfigurationen av kundhanterad nyckelkryptering kan ske när lagringskontot skapas eller senare.

- Du kan använda ett enda lagringskonto för alla syften, frågor, aviseringar, anpassade loggar och IIS-loggar. Länkning av lagring för anpassade loggar och IIS-loggar kan kräva fler lagringskonton för skalning, beroende på inmatningshastighet och lagringsgränser. Du kan länka upp till fem lagringskonton till en arbetsyta.

Länka lagringskonton till din Log Analytics-arbetsyta

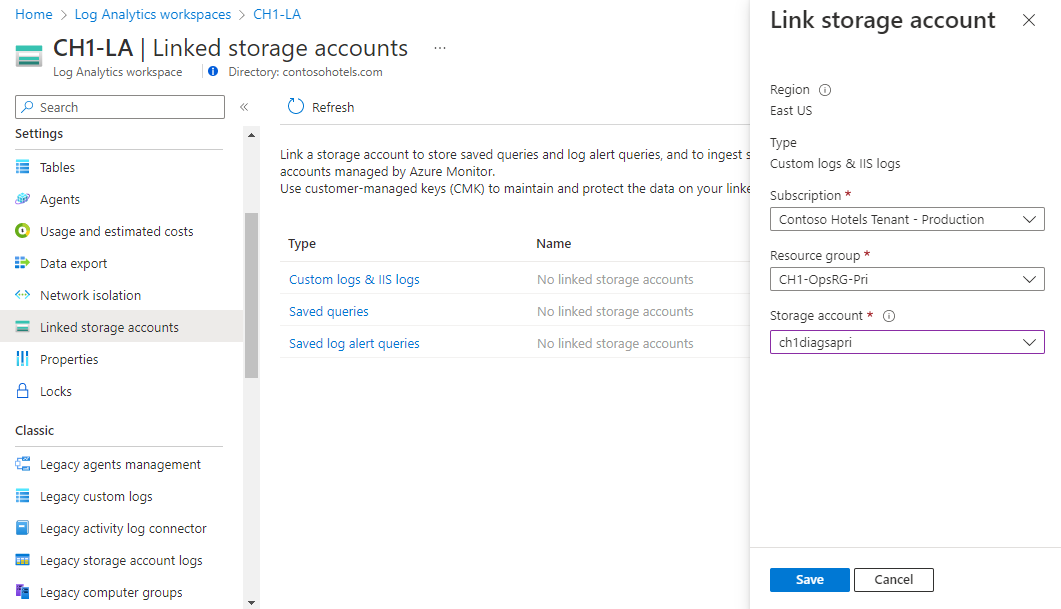

Använda Azure Portal

På Azure Portal öppnar du arbetsytans meny och väljer Länkade lagringskonton. En fönsterruta visar de länkade lagringskontona efter de användningsfall som tidigare nämnts (inmatning via Private Link, tillämpning av CMK:er för sparade frågor eller aviseringar).

Om du väljer ett objekt i tabellen öppnas information om lagringskontot, där du kan ange eller uppdatera det länkade lagringskontot för den här typen.

Du kan använda samma konto för olika användningsfall om du vill.

Du kan använda samma konto för olika användningsfall om du vill.

Använda Azure CLI eller REST API

Du kan också länka ett lagringskonto till din arbetsyta via Azure CLI eller REST API.

De tillämpliga dataSourceType värdena är:

CustomLogs: Så här använder du lagringskontot för inmatning av anpassade loggar och IIS-loggar.Query: Om du vill använda lagringskontot för att lagra sparade frågor (krävs för CMK-kryptering).Alerts: Om du vill använda lagringskontot för att lagra loggbaserade aviseringar (krävs för CMK-kryptering).

Hantera länkade lagringskonton

Följ den här vägledningen för att hantera dina länkade lagringskonton.

Skapa eller ändra en länk

När du länkar ett lagringskonto till en arbetsyta börjar Azure Monitor-loggarna använda det i stället för det lagringskonto som ägs av tjänsten. Du kan:

- Registrera flera lagringskonton för att sprida belastningen på loggarna mellan dem.

- Återanvänd samma lagringskonto för flera arbetsytor.

Ta bort länk till ett lagringskonto

Om du vill sluta använda ett lagringskonto avlänkar du lagringen från arbetsytan. När du avlänkar alla lagringskonton från en arbetsyta använder Azure Monitor-loggar tjänsthanterade lagringskonton. Om nätverket har begränsad åtkomst till Internet kanske dessa lagringskonton inte är tillgängliga och alla scenarion som förlitar sig på lagring misslyckas.

Ersätt ett lagringskonto

Så här ersätter du ett lagringskonto som används för inmatning:

- Skapa en länk till ett nytt lagringskonto. Loggningsagenterna hämtar den uppdaterade konfigurationen och börjar skicka data till den nya lagringen. Processen kan ta några minuter.

- Ta bort länken till det gamla lagringskontot så att agenter slutar skriva till det borttagna kontot. Inmatningsprocessen fortsätter att läsa data från det här kontot tills allt matas in. Ta inte bort lagringskontot förrän du ser att alla loggar har matats in.

Underhålla lagringskonton

Följ den här vägledningen för att underhålla dina lagringskonton.

Hantera loggkvarhållning

När du använder ditt eget lagringskonto är det upp till dig att behålla. Azure Monitor-loggar tar inte bort loggar som lagras på ditt privata lagringsutrymme. I stället bör du konfigurera en princip för att hantera belastningen enligt dina inställningar.

Överväg att läsa in

Lagringskonton kan hantera en viss belastning av läs- och skrivbegäranden innan de börjar begränsa begäranden. Mer information finns i Skalbarhets- och prestandamål för Azure Blob Storage.

Begränsningen påverkar den tid det tar att mata in loggar. Om ditt lagringskonto är överbelastat registrerar du ett annat lagringskonto för att sprida belastningen mellan dem. Om du vill övervaka lagringskontots kapacitet och prestanda läser du dess Insikter i Azure Portal.

Relaterade avgifter

Du debiteras för lagringskonton baserat på mängden lagrade data, typen av lagring och typen av redundans. Mer information finns i Priser för blockblob och Priser för Azure Table Storage.

Nästa steg

- Lär dig mer om hur du använder Private Link för att på ett säkert sätt ansluta nätverk till Azure Monitor.

- Läs mer om kundhanterade nycklar i Azure Monitor.