Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Kommentar

Azure Monitor SCOM Managed Instance har inte längre stöd och planeras vara inaktuell senast den 30 september 2026. Det här innehållet uppdateras inte längre. Vi rekommenderar Azure Monitor eller System Center Operations Manager som en alternativ lösning baserat på dina krav.

I den här artikeln beskrivs de fel som kan uppstå vid validering av indataparametrar och hur du löser dem.

Om du stöter på problem när du skapar lokala parametrar använder du det här skriptet för att få hjälp.

[! DISCLAIMER] Microsoft rekommenderar att du använder det säkraste tillgängliga autentiseringsflödet. Autentiseringsflödet som beskrivs i den här artikeln kräver en mycket hög grad av förtroende för programmet och medför risker som inte finns i andra flöden. Du bör bara använda det här flödet när andra säkrare flöden, till exempel hanterade identiteter, inte är livskraftiga.

Det här skriptet är utformat för att felsöka och lösa problem som rör skapande av lokala parametrar. Få åtkomst till skriptet och använd dess funktioner för att åtgärda eventuella problem som kan uppstå när du skapar lokala parametrar.

Följ dessa steg för att köra skriptet:

- Ladda ned skriptet och kör det med alternativet -Help för att hämta parametrarna.

- Logga in med domänautentiseringsuppgifter till en domänansluten dator. Datorn måste finnas i en domän som används för SCOM Managed Instance. När du har loggat in kör du skriptet med de angivna parametrarna.

- Om verifieringen misslyckas vidtar du de korrigerande åtgärder som föreslås i skriptet och kör skriptet igen tills det har godkänt alla valideringar.

- När alla valideringar har slutförts använder du samma parametrar som används i skriptet för att skapa instanser.

Verifieringskontroller och information

| Validering | beskrivning |

|---|---|

| Valideringskontroller av Azure-indata | |

| Konfigurera krav på testdatorn | 1. Installera AD PowerShell-modulen.

2. Installera grupprincip PowerShell-modulen. |

| Internet-anslutning | Kontrollerar om utgående Internetanslutning är tillgänglig på testservrarna. |

| SQL MI-anslutning | Kontrollerar om den angivna SQL MI kan nås från nätverket där testservrarna skapas. |

| DNS Server-anslutning | Kontrollerar om den angivna DNS-server-IP-adressen kan nås och matchas till en giltig DNS-server. |

| Domänanslutning | Kontrollerar om det angivna domännamnet kan nås och matchas till en giltig domän. |

| Validering av domänanslutning | Kontrollerar om domänanslutningen lyckas med den angivna OU-sökvägen och domänautentiseringsuppgifterna. |

| Statisk IP- och LB FQDN-association | Kontrollerar om en DNS-post har skapats för den angivna statiska IP-adressen mot det angivna DNS-namnet. |

| Verifiering av datorgrupper | Kontrollerar om den angivna datorgruppen hanteras av den angivna domänanvändaren och hanteraren kan uppdatera gruppmedlemskapet. |

| gMSA-kontovalidering | Kontrollerar om den angivna gMSA: – är aktiverad. – Har dns-värdnamnet inställt på det angivna DNS-namnet för lb. – Har en SAM-kontonamnslängd på högst 15 tecken. - Har rätt SPN-uppsättning. Lösenordet kan hämtas av medlemmar i den angivna datorgruppen. |

| Grupprincipvalidering | Kontrollerar om domänen (eller OU-sökvägen, som är värd för hanteringsservrarna) påverkas av en grupprincip, vilket ändrar den lokala gruppen Administratörer. |

| Rensning efter validering | Koppla från domänen. |

Allmänna riktlinjer för att köra valideringsskript

Under registreringsprocessen utförs en validering på valideringssteget/fliken. Om alla valideringar lyckas kan du gå vidare till den sista fasen när du skapar SCOM Managed Instance. Men om några valideringar misslyckas kan du inte fortsätta med skapandet.

I de fall där flera valideringar misslyckas är den bästa metoden att åtgärda alla problem samtidigt genom att manuellt köra ett valideringsskript på en testdator.

Viktigt!

Börja med att skapa en ny virtuell Windows Server-testdator (2022/2019) i samma undernät som valts för att skapa SCOM Managed Instance. Därefter kan både AD-administratören och nätverksadministratören individuellt använda den här virtuella datorn för att verifiera effektiviteten i sina respektive ändringar. Den här metoden sparar avsevärt tid för kommunikation fram och tillbaka mellan AD-administratören och nätverksadministratören.

Följ dessa steg för att köra valideringsskriptet:

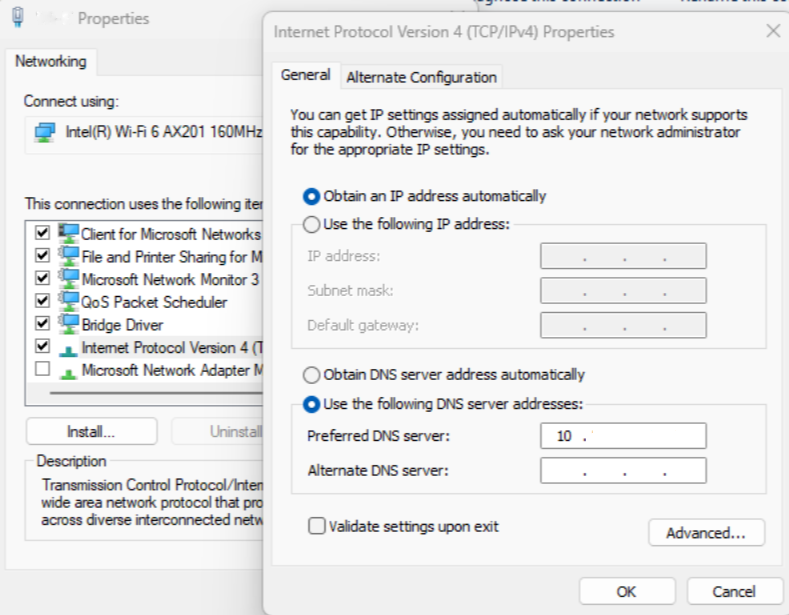

Generera en ny virtuell dator (VM) som körs på Windows Server 2022 eller 2019 i det valda undernätet för att skapa SCOM Managed Instance. Logga in på den virtuella datorn och konfigurera dns-servern så att den använder samma DNS-IP som användes när den hanterade SCOM-instansen skapades. Se till exempel nedan:

Ladda ned valideringsskriptet till den virtuella testdatorn och extrahera. Den består av fem filer:

- ScomValidation.ps1

- RunValidationAsSCOMAdmin.ps1

- RunValidationAsActiveDirectoryAdmin.ps1

- RunValidationAsNetworkAdmin.ps1

- Readme.txt

Följ stegen som nämns i filen Readme.txt för att köra RunValidationAsSCOMAdmin.ps1. Se till att fylla inställningsvärdet i RunValidationAsSCOMAdmin.ps1 med tillämpliga värden innan du kör det.

# $settings = @{ # Configuration = @{ # DomainName="test.com" # OuPath= "DC=test,DC=com" # DNSServerIP = "190.36.1.55" # UserName="test\testuser" # Password = "password" # SqlDatabaseInstance= "test-sqlmi-instance.023a29518976.database.windows.net" # ManagementServerGroupName= "ComputerMSG" # GmsaAccount= "test\testgMSA$" # DnsName= "lbdsnname.test.com" # LoadBalancerIP = "10.88.78.200" # } # } # Note : Before running this script, please make sure you have provided all the parameters in the settings $settings = @{ Configuration = @{ DomainName="<domain name>" OuPath= "<OU path>" DNSServerIP = "<DNS server IP>" UserName="<domain user name>" Password = "<domain user password>" SqlDatabaseInstance= "<SQL MI Host name>" ManagementServerGroupName= "<Computer Management server group name>" GmsaAccount= "<GMSA account>" DnsName= "<DNS name associated with the load balancer IP address>" LoadBalancerIP = "<Load balancer IP address>" } }I allmänhet kör RunValidationAsSCOMAdmin.ps1 alla valideringar. Om du vill köra en specifik kontroll öppnar du ScomValidation.ps1 och kommenterar alla andra kontroller, som finns i slutet av filen. Du kan också lägga till brytpunkt i den specifika kontrollen för att felsöka kontrollen och förstå problemen bättre.

# Default mode is - SCOMAdmin, by default if mode is not passed then it will run all the validations

# adding all the checks to result set

try {

# Connectivity checks

$validationResults += Invoke-ValidateStorageConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateSQLConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateDnsIpAddress $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateDomainControllerConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

# Parameter validations

$validationResults += Invoke-ValidateDomainJoin $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateStaticIPAddressAndDnsname $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateComputerGroup $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidategMSAAccount $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateLocalAdminOverideByGPO $settings

$results = ConvertTo-Json $validationResults -Compress

}

catch {

Write-Verbose -Verbose $_

}

Valideringsskriptet visar alla valideringskontroller och deras respektive fel, vilket hjälper dig att lösa valideringsproblemen. För snabb lösning kör du skriptet i PowerShell ISE med brytpunkt, vilket kan påskynda felsökningsprocessen.

Om alla kontroller lyckas återgår du till registreringssidan och startar om registreringsprocessen igen.

Internet-anslutning

Problem: Utgående Internetanslutning finns inte på testservrarna

Orsak: Inträffar på grund av en felaktig DNS-server-IP eller en felaktig nätverkskonfiguration.

Lösning:

- Kontrollera DNS-serverns IP-adress och kontrollera att DNS-servern är igång.

- Kontrollera att det virtuella nätverket, som används för att skapa SCOM Managed Instance, har siktlinje för DNS-servern.

Problem: Det går inte att ansluta till lagringskontot för att ladda ned produktbitar för SCOM Managed Instance

Orsak: Inträffar på grund av ett problem med internetanslutningen.

Lösning: Kontrollera att det virtuella nätverk som används för att skapa SCOM Managed Instance har utgående Internetåtkomst genom att skapa en virtuell testdator i samma undernät som SCOM Managed Instance och testa utgående anslutning från den virtuella testdatorn.

Problem: Internetanslutningstestet misslyckades. Nödvändiga slutpunkter kan inte nås från det virtuella nätverket

Orsak: Inträffar på grund av en felaktig DNS-server-IP eller en felaktig nätverkskonfiguration.

Lösning:

Kontrollera DNS-serverns IP-adress och kontrollera att DNS-servern är igång.

Kontrollera att det virtuella nätverket, som används för att skapa SCOM Managed Instance, har siktlinje för DNS-servern.

Se till att SCOM Managed Instance har utgående Internetåtkomst och att NSG/brandväggen är korrekt konfigurerad för att tillåta åtkomst till de nödvändiga slutpunkterna enligt beskrivningen i brandväggskraven.

Allmänna felsökningssteg för Internetanslutning

Generera en ny virtuell dator (VM) som körs på Windows Server 2022 eller 2019 i det valda undernätet för att skapa SCOM Managed Instance. Logga in på den virtuella datorn och konfigurera dns-servern så att den använder samma DNS-IP som användes när den hanterade SCOM-instansen skapades.

Du kan antingen följa de stegvisa instruktionerna nedan, eller om du är bekant med PowerShell kör du den specifika kontrollen som anropas

Invoke-ValidateStorageConnectivityi skriptet ScomValidation.ps1 . Mer information om hur du kör valideringsskriptet oberoende av varandra på testdatorn finns i Allmänna riktlinjer för att köra valideringsskriptet.Öppna PowerShell ISE i administratörsläge och ange Set-ExecutionPolicy som Obegränsad.

Kontrollera Internetanslutningen genom att köra följande kommando:

Test-NetConnection www.microsoft.com -Port 80Det här kommandot verifierar anslutningen till www.microsoft.com på port 80. Om detta misslyckas indikerar det ett problem med utgående Internetanslutning.

Kontrollera DNS-inställningarna genom att köra följande kommando:

Get-DnsClientServerAddressDet här kommandot hämtar DNS-serverns IP-adresser som konfigurerats på datorn. Kontrollera att DNS-inställningarna är korrekta och tillgängliga.

Kontrollera nätverkskonfigurationen genom att köra följande kommando:

Get-NetIPConfigurationDet här kommandot visar information om nätverkskonfigurationen. Kontrollera att nätverksinställningarna är korrekta och matchar din nätverksmiljö.

SQL MI-anslutning

Problem: Utgående Internetanslutning finns inte på testservrarna

Orsak: Inträffar på grund av en felaktig DNS-server-IP eller en felaktig nätverkskonfiguration.

Lösning:

- Kontrollera DNS-serverns IP-adress och kontrollera att DNS-servern är igång.

- Kontrollera att det virtuella nätverket, som används för att skapa SCOM Managed Instance, har siktlinje för DNS-servern.

Problem: Det gick inte att konfigurera DB-inloggning för MSI på SQL-hanterad instans

Orsak: Inträffar när MSI inte är korrekt konfigurerat för åtkomst till SQL-hanterad instans.

Lösning: Kontrollera om MSI har konfigurerats som Microsoft Entra-administratör på SQL-hanterad instans. Se till att nödvändiga Microsoft Entra-ID-behörigheter tillhandahålls till SQL-hanterad instans för att MSI-autentisering ska fungera.

Problem: Det gick inte att ansluta till SQL MI från den här instansen

Orsak: Inträffar eftersom det virtuella SQL MI-nätverket inte är delegerat eller inte är korrekt peerkopplat med det virtuella SCOM-nätverket för hanterad instans.

Lösning:

- Kontrollera att SQL MI är korrekt konfigurerat.

- Se till att det virtuella nätverket, som används för att skapa SCOM Managed Instance, har siktlinje till SQL MI, antingen genom att vara i samma virtuella nätverk eller via VNet-peering.

Allmänna felsökningssteg för SQL MI-anslutning

Generera en ny virtuell dator (VM) som körs på Windows Server 2022 eller 2019 i det valda undernätet för att skapa SCOM Managed Instance. Logga in på den virtuella datorn och konfigurera dns-servern så att den använder samma DNS-IP som användes när den hanterade SCOM-instansen skapades.

Du kan antingen följa de stegvisa instruktionerna nedan, eller om du är bekant med PowerShell kör du den specifika kontrollen som anropas

Invoke-ValidateSQLConnectivityi skriptet ScomValidation.ps1 . Mer information om hur du kör valideringsskriptet oberoende av varandra på testdatorn finns i Allmänna riktlinjer för att köra valideringsskriptet.Öppna PowerShell ISE i administratörsläge och ange Set-ExecutionPolicy som Obegränsad.

Kör följande kommando för att kontrollera den utgående Internetanslutningen:

Test-NetConnection -ComputerName "www.microsoft.com" -Port 80Det här kommandot verifierar den utgående Internetanslutningen genom att försöka upprätta en anslutning till www.microsoft.com på port 80. Om anslutningen misslyckas indikerar det ett potentiellt problem med Internetanslutningen.

Kontrollera DNS-inställningarna och nätverkskonfigurationen genom att kontrollera att DNS-serverns IP-adresser är korrekt konfigurerade och verifiera nätverkskonfigurationsinställningarna på den dator där verifieringen utförs.

Kör följande kommando för att testa SQL MI-anslutningen:

Test-NetConnection -ComputerName $sqlMiName -Port 1433Ersätt

$sqlMiNamemed namnet på SQL MI-värdnamnet.Det här kommandot testar anslutningen till SQL MI-instansen. Om anslutningen lyckas anger det att SQL MI kan nås.

DNS Server-anslutning

Problem: DNS IP som tillhandahålls (<DNS IP>) är felaktigt eller dns-servern kan inte nås

Lösning: Kontrollera DNS-serverns IP-adress och kontrollera att DNS-servern är igång.

Allmän felsökning för DNS-serveranslutning

Generera en ny virtuell dator (VM) som körs på Windows Server 2022 eller 2019 i det valda undernätet för att skapa SCOM Managed Instance. Logga in på den virtuella datorn och konfigurera dns-servern så att den använder samma DNS-IP som användes när den hanterade SCOM-instansen skapades.

Du kan antingen följa de stegvisa instruktionerna nedan, eller om du är bekant med PowerShell kör du den specifika kontrollen som anropas

Invoke-ValidateDnsIpAddressi skriptet ScomValidation.ps1 . Mer information om hur du kör valideringsskriptet oberoende av varandra på testdatorn finns i Allmänna riktlinjer för att köra valideringsskriptet.Öppna PowerShell ISE i administratörsläge och ange Set-ExecutionPolicy som Obegränsad.

Kör följande kommando för att kontrollera DNS-matchningen för den angivna IP-adressen:

Resolve-DnsName -Name $ipAddress -IssueAction SilentlyContinueErsätt

$ipAddressmed den IP-adress som du vill verifiera.Det här kommandot kontrollerar DNS-matchningen för den angivna IP-adressen. Om kommandot inte returnerar några resultat eller utlöser ett fel indikerar det ett potentiellt problem med DNS-matchning.

Kör följande kommando för att verifiera nätverksanslutningen till IP-adressen:

Test-NetConnection -ComputerName $ipAddress -Port 80Ersätt

$ipAddressmed den IP-adress som du vill testa.Det här kommandot kontrollerar nätverksanslutningen till den angivna IP-adressen på port 80. Om anslutningen misslyckas föreslår den ett problem med nätverksanslutningen.

Domänanslutning

Problem: Domänkontrollant för domännamn <> kan inte nås från det här nätverket eller så är porten inte öppen på minst en domänkontrollant

Orsak: Inträffar på grund av ett problem med den angivna DNS-server-IP-adressen eller nätverkskonfigurationen.

Lösning:

- Kontrollera DNS-serverns IP-adress och kontrollera att DNS-servern är igång.

- Kontrollera att domännamnsmatchningen dirigeras korrekt till den avsedda domänkontrollanten (DC) som konfigurerats för antingen Azure eller SCOM Managed Instance. Bekräfta att den här domänkontrollanten visas överst bland de lösta domänkontrollanterna. Om lösningen dirigeras till olika DC-servrar indikerar det ett problem med AD-domänmatchning.

- Kontrollera domännamnet och se till att domänkontrollantens konfiguration för Azure och SCOM Managed Instance är igång.

Kommentar

Portarna 9389, 389/636, 88, 3268/3269, 135, 445 ska vara öppna på domänkontrollanter som konfigurerats för Azure eller SCOM Managed Instance, och alla tjänster på domänkontrollanten ska köras.

Allmänna felsökningssteg för domänanslutning

Generera en ny virtuell dator (VM) som körs på Windows Server 2022 eller 2019 i det valda undernätet för att skapa SCOM Managed Instance. Logga in på den virtuella datorn och konfigurera dns-servern så att den använder samma DNS-IP som användes när den hanterade SCOM-instansen skapades.

Du kan antingen följa de stegvisa instruktionerna nedan, eller om du är bekant med PowerShell kör du den specifika kontrollen som anropas

Invoke-ValidateDomainControllerConnectivityi skriptet ScomValidation.ps1 . Mer information om hur du kör valideringsskriptet oberoende av varandra på testdatorn finns i Allmänna riktlinjer för att köra valideringsskriptet.Öppna PowerShell ISE i administratörsläge och ange Set-ExecutionPolicy som Obegränsad.

Kör följande kommando för att kontrollera domänkontrollantens nåbarhet:

Resolve-DnsName -Name $domainNameErsätt

$domainNamemed namnet på den domän som du vill testa.Kontrollera att domännamnsmatchningen dirigeras korrekt till den avsedda domänkontrollanten (DC) som konfigurerats för antingen Azure eller SCOM Managed Instance. Bekräfta att den här domänkontrollanten visas överst bland de lösta domänkontrollanterna. Om lösningen dirigeras till olika DC-servrar indikerar det ett problem med AD-domänmatchning.

Så här verifierar du DNS-serverinställningarna:

- Kontrollera att DNS-serverinställningarna på den dator som kör valideringen är korrekt konfigurerade.

- Kontrollera om DNS-serverns IP-adresser är korrekta och tillgängliga.

Så här verifierar du nätverkskonfigurationen:

- Kontrollera nätverkskonfigurationsinställningarna på den dator där verifieringen utförs.

- Kontrollera att datorn är ansluten till rätt nätverk och har de nätverksinställningar som krävs för att kommunicera med domänkontrollanten.

Kör följande kommando för att testa den nödvändiga porten på domänkontrollanten:

Test-NetConnection -ComputerName $domainName -Port $portToCheckErsätt

$domainNamemed namnet på den domän som du vill testa och$portToCheckmed varje port från följande listnummer:- 389/636

- 88

- 3268/3269

- 135

- 445

Kör det angivna kommandot för alla ovanstående portar.

Det här kommandot kontrollerar om den angivna porten är öppen på den avsedda domänkontrollanten som har konfigurerats för att skapa Azure eller SCOM Managed Instance. Om kommandot visar en lyckad anslutning anger det att de nödvändiga portarna är öppna.

Validering av domänanslutning

Problem: Testhanteringsservrar kunde inte ansluta till domänen

Orsak: Inträffar på grund av en felaktig OU-sökväg, felaktiga autentiseringsuppgifter eller ett problem i nätverksanslutningen.

Lösning:

- Kontrollera de autentiseringsuppgifter som skapats i nyckelvalvet. Användarnamnet och lösenordshemligheten måste återspegla rätt användarnamn och format för användarnamnsvärdet måste vara domän\användarnamn och lösenord, som har behörighet att ansluta en dator till domänen. Användarkonton kan som standard bara lägga till upp till 10 datorer i domänen. Information om hur du konfigurerar finns i Standardgräns för antal om arbetsstationer som en användare kan ansluta till domänen.

- Kontrollera att OU-sökvägen är korrekt och inte blockerar nya datorer från att ansluta till domänen.

Allmänna felsökningssteg för validering av domänanslutning

Generera en ny virtuell dator (VM) som körs på Windows Server 2022 eller 2019 i det valda undernätet för att skapa SCOM Managed Instance. Logga in på den virtuella datorn och konfigurera dns-servern så att den använder samma DNS-IP som användes när den hanterade SCOM-instansen skapades.

Du kan antingen följa de stegvisa instruktionerna nedan, eller om du är bekant med PowerShell kör du den specifika kontrollen som anropas

Invoke-ValidateDomainJoini skriptet ScomValidation.ps1 . Mer information om hur du kör valideringsskriptet oberoende av varandra på testdatorn finns i Allmänna riktlinjer för att köra valideringsskriptet.Öppna PowerShell ISE i administratörsläge och ange Set-ExecutionPolicy som Obegränsad.

Anslut den virtuella datorn till en domän med det domänkonto som används för att skapa SCOM Managed Instance. Kör följande kommando för att ansluta domänen till en dator med autentiseringsuppgifter:

$domainName = "<domainname>" $domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $ouPath = "<OU path>" if (![String]::IsNullOrWhiteSpace($ouPath)) { $domainJoinResult = Add-Computer -DomainName $domainName -Credential $domainJoinCredentials -OUPath $ouPath -Force -WarningAction SilentlyContinue -ErrorAction SilentlyContinue } else { $domainJoinResult = Add-Computer -DomainName $domainName -Credential $domainJoinCredentials -Force -WarningAction SilentlyContinue -ErrorAction SilentlyContinue }Ersätt användarnamnet, lösenordet, $domainName $ouPath med rätt värden.

När du har kört kommandot ovan kör du följande kommando för att kontrollera om datorn har anslutit till domänen:

Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty PartOfDomain

Statisk IP- och LB FQDN-association

Problem: Det gick inte att köra tester eftersom servrarna inte kunde ansluta till domänen

Lösning: Se till att datorerna kan ansluta till domänen. Följ felsökningsstegen från valideringsavsnittet Domänanslutning.

Problem: DNS-namn <DNS-namn> kunde inte lösas

Lösning: Det angivna DNS-namnet finns inte i DNS-posterna. Kontrollera DNS-namnet och se till att det är korrekt associerat med den statiska IP-adressen.

Problem: Den angivna statiska IP-adressen <> och DNS-namnet <> för Load Balancer matchar inte

Lösning: Kontrollera DNS-posterna och ange rätt DNS-namn/statisk IP-kombination. Mer information finns i Skapa en statisk IP-adress och konfigurera DNS-namnet.

Allmänna felsökningssteg för statisk IP- och LB FQDN-association

Generera en ny virtuell dator (VM) som körs på Windows Server 2022 eller 2019 i det valda undernätet för att skapa SCOM Managed Instance. Logga in på den virtuella datorn och konfigurera dns-servern så att den använder samma DNS-IP som användes när den hanterade SCOM-instansen skapades.

Du kan antingen följa de stegvisa instruktionerna nedan, eller om du är bekant med PowerShell kör du den specifika kontrollen som anropas

Invoke-ValidateStaticIPAddressAndDnsnamei skriptet ScomValidation.ps1 . Mer information om hur du kör valideringsskriptet oberoende av varandra på testdatorn finns i Allmänna riktlinjer för att köra valideringsskriptet.Öppna PowerShell ISE i administratörsläge och ange Set-ExecutionPolicy som Obegränsad.

Anslut den virtuella datorn till en domän med det domänkonto som används för att skapa SCOM Managed Instance. Följ stegen i valideringsavsnittet Domänanslutning för att ansluta den virtuella datorn till domänen.

Hämta IP-adress och tillhörande DNS-namn och kör följande kommandon för att se om de matchar. Lös DNS-namnet och hämta den faktiska IP-adressen:

$DNSRecord = Resolve-DnsName -Name $DNSName $ActualIP = $DNSRecord.IPAddressOm DNS-namnet inte kan matchas kontrollerar du att DNS-namnet är giltigt och associerat med den faktiska IP-adressen.

Verifiering av datorgrupper

Problem: Det gick inte att köra testet eftersom servrarna inte kunde ansluta till domänen

Lösning: Se till att datorerna kan ansluta till domänen. Följ felsökningsstegen som anges i avsnittet Domänanslutningsverifiering.

Problem: Det gick inte att hitta datorgruppen med namnet <på datorgruppen> i domänen

Lösning: Kontrollera att gruppen finns och kontrollera namnet eller skapa ett nytt om det inte redan har skapats.

Problem: Datorgruppsnamnet< för indatadatorgruppen >hanteras inte av användarnamnet för användardomänen <>

Lösning: Navigera till gruppegenskaperna och ange den här användaren som chef. Mer information finns i Skapa och konfigurera en datorgrupp.

Problem: Administratörsdomänens <användarnamn> för indatadatorgruppens <datorgruppnamn> har inte de behörigheter som krävs för att hantera gruppmedlemskap

Lösning: Navigera till gruppegenskapernaoch markera kryssrutan Hantera kan uppdatera medlemskapslistan. Mer information finns i Skapa och konfigurera en datorgrupp.

Allmänna felsökningssteg för verifiering av datorgrupper

Generera en ny virtuell dator (VM) som körs på Windows Server 2022 eller 2019 i det valda undernätet för att skapa SCOM Managed Instance. Logga in på den virtuella datorn och konfigurera dns-servern så att den använder samma DNS-IP som användes när den hanterade SCOM-instansen skapades.

Du kan antingen följa de stegvisa instruktionerna nedan, eller om du är bekant med PowerShell kör du den specifika kontrollen som anropas

Invoke-ValidateComputerGroupi skriptet ScomValidation.ps1 . Mer information om hur du kör valideringsskriptet oberoende av varandra på testdatorn finns i Allmänna riktlinjer för att köra valideringsskriptet.Anslut den virtuella datorn till en domän med det domänkonto som används för att skapa SCOM Managed Instance. Följ stegen i valideringsavsnittet Domänanslutning för att ansluta den virtuella datorn till domänen.

Öppna PowerShell ISE i administratörsläge och ange Set-ExecutionPolicy som Obegränsad.

Kör följande kommando för att importera moduler:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinueKontrollera om den virtuella datorn är ansluten till domänen genom att köra följande kommando:

Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty PartOfDomainKontrollera domänens existens och om den aktuella datorn redan är ansluten till domänen kör du följande kommando:

$domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $Domain = Get-ADDomain -Current LocalComputer -Credential $domainUserCredentialsErsätt

$username,passwordmed tillämpliga värden.Kontrollera att användaren finns i domänen genom att köra följande kommando:

$DomainUser = Get-ADUser -Identity $username -Credential $domainUserCredentialsErsätt

$username,$domainUserCredentialsmed tillämpliga värdenKontrollera att det finns en datorgrupp i domänen genom att köra följande kommando:

$ComputerGroup = Get-ADGroup -Identity $computerGroupName -Properties ManagedBy,DistinguishedName -Credential $domainUserCredentialsErsätt

$computerGroupName,$domainUserCredentialsmed tillämpliga värden.Om användar- och datorgruppen finns kontrollerar du om användaren är chef för datorgruppen.

Import-Module ActiveDirectory $DomainDN = $Domain.DistinguishedName $GroupDN = $ComputerGroup.DistinguishedName $RightsGuid = [GUID](Get-ItemProperty "AD:\CN=Self-Membership,CN=Extended-Rights,CN=Configuration,$DomainDN" -Name rightsGuid -Credential $domainUserCredentials | Select-Object -ExpandProperty rightsGuid) # Run Get ACL under the give credentials $job = Start-Job -ScriptBlock { param ( [Parameter(Mandatory = $true)] [string] $GroupDN, [Parameter(Mandatory = $true)] [GUID] $RightsGuid ) Import-Module ActiveDirectory $AclRule = (Get-Acl -Path "AD:\$GroupDN").GetAccessRules($true,$true,[System.Security.Principal.SecurityIdentifier]) | Where-Object {($_.ObjectType -eq $RightsGuid) -and ($_.ActiveDirectoryRights -like '*WriteProperty*')} return $AclRule } -ArgumentList $GroupDN, $RightsGuid -Credential $domainUserCredentials $timeoutSeconds = 20 $jobResult = Wait-Job $job -Timeout $timeoutSeconds # Job did not complete within the timeout if ($null -eq $jobResult) { Write-Host "Checking permissions, timeout after 10 seconds." Remove-Job $job -Force } else { # Job completed within the timeout $AclRule = Receive-Job $job Remove-Job $job -Force } $managerCanUpdateMembership = $false if (($null -ne $AclRule) -and ($AclRule.AccessControlType -eq 'Allow') -and ($AclRule.IdentityReference -eq $DomainUser.SID)) { $managerCanUpdateMembership = $trueOm

managerCanUpdateMembershipär Sant har domänanvändaren behörighet att uppdatera medlemskap på datorgruppen. OmmanagerCanUpdateMembershipär False ger du datorgruppen hantera behörighet till domänanvändaren.

gMSA-kontovalidering

Problem: Testet körs inte eftersom servrarna inte kunde ansluta till domänen

Lösning: Se till att datorerna kan ansluta till domänen. Följ felsökningsstegen som anges i avsnittet Domänanslutningsverifiering.

Problem: Datorgrupp med namn <på datorgruppsnamn> finns inte i domänen. Medlemmarna i den här gruppen måste kunna hämta gMSA-lösenordet

Lösning: Kontrollera att gruppen finns och kontrollera det angivna namnet.

Problem: gMSA med namndomänen <gMSA> hittades inte i domänen

Lösning: Kontrollera att gMSA-kontot finns och kontrollera namnet eller skapa ett nytt om det inte redan har skapats.

Problem: gMSA-domänen <gMSA> är inte aktiverad

Lösning: Aktivera den med följande kommando:

Set-ADServiceAccount -Identity <domain gMSA> -Enabled $true

Problem: gMSA-domänen <gMSA> måste ha dns-värdnamnet inställt på <DNS-namn>

Lösning: gMSA har inte egenskapen DNSHostName korrekt inställd. Ange egenskapen DNSHostName med följande kommando:

Set-ADServiceAccount -Identity <domain gMSA> -DNSHostName <DNS Name>

Problem: Sam-kontonamnet för gMSA-domänen <gMSA> överskrider gränsen på 15 tecken

Lösning: Ange SamAccountName med följande kommando:

Set-ADServiceAccount -Identity <domain gMSA> -SamAccountName <shortname$>

Problem: Datorgruppens <datorgruppsnamn> måste anges som PrincipalsAllowedToRetrieveManagedPassword för gMSA-domänen <gMSA>

Lösning: gMSA har PrincipalsAllowedToRetrieveManagedPassword inte angetts korrekt.

PrincipalsAllowedToRetrieveManagedPassword Ange följande kommando:

Set-ADServiceAccount -Identity <domain gMSA> - PrincipalsAllowedToRetrieveManagedPassword <computer group name>

Problem: SPN:erna har inte angetts korrekt för gMSA-domänens <gMSA>

Lösning: GMSA har inte rätt namn på tjänstens huvudnamn. Ange tjänstens huvudnamn med följande kommando:

Set-ADServiceAccount -Identity <domain gMSA> -ServicePrincipalNames <set of SPNs>

Allmänna felsökningssteg för gMSA-kontovalidering

Generera en ny virtuell dator (VM) som körs på Windows Server 2022 eller 2019 i det valda undernätet för att skapa SCOM Managed Instance. Logga in på den virtuella datorn och konfigurera dns-servern så att den använder samma DNS-IP som användes när den hanterade SCOM-instansen skapades.

Du kan antingen följa de stegvisa instruktionerna nedan, eller om du är bekant med PowerShell kör du den specifika kontrollen som anropas

Invoke-ValidategMSAAccounti skriptet ScomValidation.ps1 . Mer information om hur du kör valideringsskriptet oberoende av varandra på testdatorn finns i Allmänna riktlinjer för att köra valideringsskriptet.Anslut den virtuella datorn till en domän med det domänkonto som används för att skapa SCOM Managed Instance. Följ stegen i valideringsavsnittet Domänanslutning för att ansluta den virtuella datorn till domänen.

Öppna PowerShell ISE i administratörsläge och ange Set-ExecutionPolicy som Obegränsad.

Kör följande kommando för att importera moduler:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinueKontrollera att servrarna har anslutits till domänen genom att köra följande kommando:

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomainKör följande kommando för att kontrollera förekomsten av datorgruppen:

$Credentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $adGroup = Get-ADGroup -Identity $computerGroupName -Properties ManagedBy,DistinguishedName -Credential $CredentialsErsätt användarnamn, lösenord och computerGroupName med tillämpliga värden.

Kör följande kommando för att kontrollera förekomsten av gMSA-kontot:

$adServiceAccount = Get-ADServiceAccount -Identity gMSAAccountName -Properties DNSHostName,Enabled,PrincipalsAllowedToRetrieveManagedPassword,SamAccountName,ServicePrincipalNames -Credential $CredentialsKontrollera om gMSA-kontot är aktiverat för att verifiera gMSA-kontoegenskaperna:

(Get-ADServiceAccount -Identity <GmsaAccount>).EnabledOm kommandot returnerar False aktiverar du kontot i domänen.

Kontrollera att DNS-värdnamnet för gMSA-kontot matchar det angivna DNS-namnet (LB DNS-namn) genom att köra följande kommandon:

(Get-ADServiceAccount -Identity <GmsaAccount>).DNSHostNameOm kommandot inte returnerar det förväntade DNS-namnet uppdaterar du DNS-värdnamnet för gMsaAccount till LB DNS-namn.

Kontrollera att Sam-kontonamnet för gMSA-kontot inte överskrider gränsen på 15 tecken:

(Get-ADServiceAccount -Identity <GmsaAccount>).SamAccountName.LengthKör följande kommandon för att verifiera

PrincipalsAllowedToRetrieveManagedPasswordegenskapen:Kontrollera om den angivna datorgruppen har angetts som "PrincipalsAllowedToRetrieveManagedPassword" för gMSA-kontot:

(Get-ADServiceAccount -Identity <GmsaAccount>).PrincipalsAllowedToRetrieveManagedPassword -contains (Get-ADGroup -Identity <ComputerGroupName>).DistinguishedNameErsätt

gMSAAccountochComputerGroupNamemed tillämpliga värden.Kör följande kommando för att verifiera tjänstens huvudnamn (SPN) för gMSA-kontot:

$CorrectSPNs = @("MSOMSdkSvc/$dnsHostName", "MSOMSdkSvc/$dnsName", "MSOMHSvc/$dnsHostName", "MSOMHSvc/$dnsName") (Get-ADServiceAccount -Identity <GmsaAccount>).ServicePrincipalNamesKontrollera om resultaten har rätt SPN. Ersätt

$dnsNamemed LB DNS-namnet som angavs i skapandet av SCOM Managed Instance. Ersätt$dnsHostNamemed LB DNS-kortnamn. Exempel: MSOMHSvc/ContosoLB.domain.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.domain.com och MSOMSdkSvc/ContosoLB är tjänstens huvudnamn.

Grupprincipvalidering

Viktigt!

Åtgärda grupprincipobjektprinciper genom att samarbeta med active directory-administratören och exkludera System Center Operations Manager från principerna nedan:

- Grupprincipobjekt som ändrar eller åsidosätter lokala administratörsgruppskonfigurationer.

- Grupprincipobjekt som inaktiverar nätverksautentisering.

- Utvärdera grupprincipobjekt som hindrar fjärrinloggning för lokala administratörer.

Problem: Det gick inte att köra det här testet eftersom servrarna inte kunde ansluta till domänen

Lösning: Se till att datorerna ansluter till domänen. Följ felsökningsstegen från valideringsavsnittet Domänanslutning.

Problem: gMSA med namndomänen <gMSA> hittades inte i domänen. Det här kontot måste vara en lokal administratör på servern

Lösning: Kontrollera att kontot finns och se till att gMSA- och domänanvändaren ingår i den lokala administratörsgruppen.

Problem: Kontodomänens <användarnamn> och <domän gMSA> kunde inte läggas till i den lokala gruppen Administratörer på testhanteringsservrarna eller kvarstod inte i gruppen efter grupprincipuppdateringen

Lösning: Kontrollera att det angivna domänanvändarnamnet och gMSA-indata är korrekta, inklusive det fullständiga namnet (domän\konto). Kontrollera också om det finns några grupprinciper på testdatorn som åsidosätter den lokala gruppen Administratörer på grund av principer som skapats på organisationsenhetsnivå eller domännivå. gMSA och domänanvändare måste vara en del av den lokala administratörsgruppen för att SCOM Managed Instance ska fungera. SCOM Managed Instance-datorer måste undantas från alla principer som överskrider den lokala administratörsgruppen (arbeta med AD-administratör).

Problem: SCOM Managed Instance misslyckades

Orsak: En grupprincip i domänen (namn: <grupprincipnamn>) åsidosätter den lokala gruppen Administratörer på testhanteringsservrar, antingen på den organisationsenhet som innehåller servrarna eller domänens rot.

Lösning: Se till att organisationsenheten för SCOM Managed Instance Management Servers (<OU Path>) inte påverkas av att inga principer åsidosätter gruppen.

Allmänna felsökningssteg för verifiering av grupprinciper

Generera en ny virtuell dator (VM) som körs på Windows Server 2022 eller 2019 i det valda undernätet för att skapa SCOM Managed Instance. Logga in på den virtuella datorn och konfigurera dns-servern så att den använder samma DNS-IP som användes när den hanterade SCOM-instansen skapades.

Du kan antingen följa de stegvisa instruktionerna nedan, eller om du är bekant med PowerShell kör du den specifika kontrollen som anropas

Invoke-ValidateLocalAdminOverideByGPOi skriptet ScomValidation.ps1 . Mer information om hur du kör valideringsskriptet oberoende av varandra på testdatorn finns i Allmänna riktlinjer för att köra valideringsskriptet.Anslut den virtuella datorn till en domän med det domänkonto som används för att skapa SCOM Managed Instance. Följ stegen i valideringsavsnittet Domänanslutning för att ansluta den virtuella datorn till domänen.

Öppna PowerShell ISE i administratörsläge och ange Set-ExecutionPolicy som Obegränsad.

Kör följande kommandon för att importera moduler:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinueKör följande kommando för att kontrollera om servrarna har anslutits till domänen:

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomainKommandot måste returnera True.

Kör följande kommando för att kontrollera förekomsten av gMSA-kontot:

Get-ADServiceAccount -Identity <GmsaAccount>Kör följande kommando för att verifiera förekomsten av användarkonton i den lokala gruppen Administratörer:

$domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $addToAdminResult = Add-LocalGroupMember -Group "Administrators" -Member $userName, $gMSAccount -ErrorAction SilentlyContinue $gpUpdateResult = gpupdate /force $LocalAdmins = Get-LocalGroupMember -Group 'Administrators' | Select-Object -ExpandProperty Name<UserName>Ersätt och<GmsaAccount>med de faktiska värdena.Kör följande kommando för att fastställa information om domän- och organisationsenhet (OU):

Get-ADOrganizationalUnit -Filter "DistinguishedName -like '$ouPathDN'" -Properties CanonicalName -Credential $domainUserCredentials<Ersätt OuPathDN> med den faktiska OU-sökvägen.

Kör följande kommando för att hämta GPO-rapporten (grupprincip Object) från domänen och söka efter övergripande principer i den lokala gruppen Administratörer:

[xml]$gpoReport = Get-GPOReport -All -ReportType Xml -Domain <domain name> foreach ($GPO in $gpoReport.GPOS.GPO) { # Check if the GPO links to the entire domain, or the input OU if provided if (($GPO.LinksTo.SOMPath -eq $domainName) -or ($GPO.LinksTo.SOMPath -eq $ouPathCN)) { # Check if there is a policy overriding the Local Users and Groups if ($GPO.Computer.ExtensionData.Extension.LocalUsersAndGroups.Group) { $GroupPolicy = $GPO.Computer.ExtensionData.Extension.LocalUsersAndGroups.Group | Select-Object @{Name='RemoveUsers';Expression={$_.Properties.deleteAllUsers}},@{Name='RemoveGroups';Expression={$_.Properties.deleteAllGroups}},@{Name='GroupName';Expression={$_.Properties.groupName}} # Check if the policy is acting on the BUILTIN\Administrators group, and whether it is removing other users or groups if (($GroupPolicy.groupName -eq "Administrators (built-in)") -and (($GroupPolicy.RemoveUsers -eq 1) -or ($GroupPolicy.RemoveGroups -eq 1))) { $overridingPolicyFound = $true $overridingPolicyName = $GPO.Name } } } } if($overridingPolicyFound) { Write-Warning "Validation failed. A group policy in your domain (name: $overridingPolicyName) is overriding the local Administrators group on this machine. This will cause SCOM MI installation to fail. Please ensure that the OU for SCOM MI Management Servers is not affected by this policy" } else { Write-Output "Validation suceeded. No group policy found in your domain which overrides local Administrators. " }

Om skriptkörningen ger en varning som Validering misslyckades finns det en princip (namn som i varningsmeddelandet) som åsidosätter den lokala administratörsgruppen. Kontakta Active Directory-administratören och undanta System Center Operations Manager-hanteringsservern från principen.