Konfigurera IP-brandvägg för ett Azure Relay-namnområde

Som standard är Relay-namnområden tillgängliga från Internet så länge begäran levereras med giltig autentisering och auktorisering. Med IP-brandväggen kan du begränsa den ytterligare till endast en uppsättning IPv4-adresser eller IPv4-adressintervall i notationen CIDR (Classless Inter-Domain Routing).

Den här funktionen är användbar i scenarier där Azure Relay endast ska vara tillgängligt från vissa välkända platser. Med brandväggsregler kan du konfigurera regler för att acceptera trafik som kommer från specifika IPv4-adresser. Om du till exempel använder Relay med Azure Express Route kan du skapa en brandväggsregel som tillåter trafik från endast ip-adresser för din lokala infrastruktur.

Aktivera IP-brandväggsregler

IP-brandväggsreglerna tillämpas på namnområdesnivå. Därför gäller reglerna för alla anslutningar från klienter som använder protokoll som stöds. Alla anslutningsförsök från en IP-adress som inte matchar en tillåten IP-regel i namnområdet avvisas som obehöriga. I svaret nämns inte IP-regeln. IP-filterregler tillämpas i ordning och den första regeln som matchar IP-adressen avgör åtgärden acceptera eller avvisa.

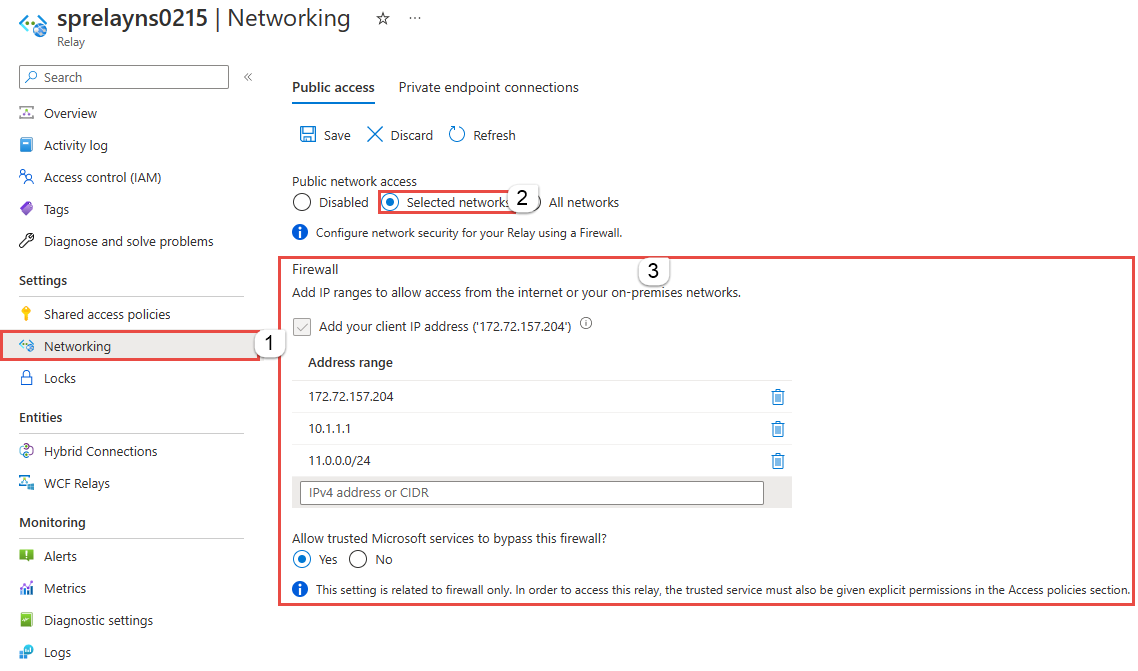

Använda Azure-portalen

Det här avsnittet visar hur du använder Azure-portalen för att skapa IP-brandväggsregler för ett namnområde.

- Gå till ditt Relay-namnområde i Azure-portalen.

- Välj Nätverk på den vänstra menyn.

- Om du vill begränsa åtkomsten till specifika nätverk och IP-adresser väljer du alternativet Valda nätverk . I avsnittet Brandvägg följer du dessa steg:

Välj Alternativet Lägg till klientens IP-adress för att ge den aktuella klient-IP-adressen åtkomst till namnområdet.

För adressintervall anger du en specifik IPv4-adress eller ett IPv4-adressintervall i CIDR-notation.

Om du vill tillåta Microsoft-tjänster som är betrodda av Azure Relay-tjänsten att kringgå den här brandväggen väljer du Ja för Tillåt betrodda Microsoft-tjänster att kringgå den här brandväggen?.

- Spara inställningarna genom att välja Spara i verktygsfältet. Vänta några minuter tills bekräftelsen visas i portalmeddelandena.

Använda Resource Manager-mallar

Med följande Resource Manager-mall kan du lägga till en IP-filterregel i ett befintligt Relay-namnområde.

Mallen tar en parameter: ipMask, som är en enda IPv4-adress eller ett block med IP-adresser i CIDR-notation. I till exempel CIDR-notation 70.37.104.0/24 representerar 256 IPv4-adresserna från 70.37.104.0 till 70.37.104.255, med 24 som anger antalet signifikanta prefixbitar för intervallet.

Kommentar

Det går inte att neka regler, men Azure Resource Manager-mallen har standardåtgärden inställd på "Tillåt" som inte begränsar anslutningar. När du skapar regler för virtuellt nätverk eller brandväggar måste vi ändra "defaultAction"

from

"defaultAction": "Allow"

to

"defaultAction": "Deny"

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespaces_name": {

"defaultValue": "contosorelay0215",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Relay/namespaces",

"apiVersion": "2021-11-01",

"name": "[parameters('namespaces_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard"

},

"properties": {}

},

{

"type": "Microsoft.Relay/namespaces/authorizationrules",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.Relay/namespaces/networkRuleSets",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"ipRules": [

{

"ipMask": "172.72.157.204",

"action": "Allow"

},

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}

Om du vill distribuera mallen följer du anvisningarna för Azure Resource Manager.

Betrodda Microsoft-tjänster

När du aktiverar inställningen Tillåt betrodda Microsoft-tjänster att kringgå den här brandväggsinställningen beviljas följande tjänster åtkomst till dina Azure Relay-resurser:

| Betrodd tjänst | Användningsscenarier som stöds |

|---|---|

| Azure Machine Learning | AML Kubernetes använder Azure Relay för att underlätta kommunikationen mellan AML-tjänster och Kubernetes-klustret. Azure Relay är en fullständigt hanterad tjänst som tillhandahåller säker dubbelriktad kommunikation mellan program som finns i olika nätverk. Detta gör det idealiskt för användning i privata länkmiljöer, där kommunikationen mellan Azure-resurser och lokala resurser är begränsad. |

| Azure Arc | Azure Arc-aktiverade tjänster som är associerade med resursprovidrar ovan kommer att kunna ansluta till hybridanslutningarna i Azure Relay-namnområdet som avsändare utan att blockeras av IP-brandväggsreglerna i Azure Relay-namnområdet. Microsoft.Hybridconnectivity tjänsten skapar hybridanslutningarna i ditt Azure Relay-namnområde och tillhandahåller anslutningsinformationen till relevant Arc-tjänst baserat på scenariot. Dessa tjänster kommunicerar endast med ditt Azure Relay-namnområde om du använder Azure Arc med följande Azure-tjänster: – Azure Kubernetes – Azure Machine Learning – Microsoft Purview |

De andra betrodda tjänsterna för Azure Relay finns nedan:

- Azure Event Grid

- Azure IoT Hub

- Azure Stream Analytics

- Azure Monitor

- Azure API Management

- Azure Synapse

- Öppna Azure-datautforskaren

- Azure IoT Central

- Azure Healthcare Data Services

- Azure Digital Twins

Kommentar

I 2021-11-01-versionen eller senare av Microsoft Relay SDK är egenskapen "trustedServiceAccessEnabled" tillgänglig i egenskaperna Microsoft.Relay/namespaces/networkRuleSets för att aktivera åtkomst till betrodd tjänst.

Om du vill tillåta betrodda tjänster i Azure Resource Manager-mallar inkluderar du den här egenskapen i mallen:

"trustedServiceAccessEnabled": "True"

Baserat på ARM-mallen ovan kan vi till exempel ändra den så att den inkluderar den här egenskapen nätverksregeluppsättning för aktivering av betrodda tjänster:

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespaces_name": {

"defaultValue": "contosorelay0215",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Relay/namespaces",

"apiVersion": "2021-11-01",

"name": "[parameters('namespaces_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard"

},

"properties": {}

},

{

"type": "Microsoft.Relay/namespaces/authorizationrules",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.Relay/namespaces/networkRuleSets",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"trustedServiceAccessEnabled": "True",

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"ipRules": [

{

"ipMask": "172.72.157.204",

"action": "Allow"

},

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}

Nästa steg

Mer information om andra nätverkssäkerhetsrelaterade funktioner finns i Nätverkssäkerhet.