Granska efterlevnaden av Azure SignalR Service-resurser med Hjälp av Azure Policy

Azure Policy är en tjänst i Azure som du använder för att skapa, tilldela och hantera principer. De här principerna tillämpar olika regler och effekter på dina resurser så att resurserna efterlever dina företagsstandarder och serviceavtal.

Den här artikeln introducerar inbyggda principer (förhandsversion) för Azure SignalR Service. Använd dessa principer för att granska nya och befintliga SignalR-resurser för efterlevnad.

Det kostar ingenting att använda Azure Policy.

Inbyggda policydefinitioner

Följande inbyggda principdefinitioner är specifika för Azure SignalR Service:

| Name (Azure-portalen) |

beskrivning | Effekter | Version (GitHub) |

|---|---|---|---|

| Azure SignalR Service bör inaktivera åtkomst till offentligt nätverk | För att förbättra säkerheten för Azure SignalR Service-resursen kontrollerar du att den inte exponeras för det offentliga Internet och endast kan nås från en privat slutpunkt. Inaktivera den offentliga nätverksåtkomstegenskapen enligt beskrivningen i https://aka.ms/asrs/networkacls. Det här alternativet inaktiverar åtkomst från alla offentliga adressutrymmen utanför Azure IP-intervallet och nekar alla inloggningar som matchar IP- eller virtuella nätverksbaserade brandväggsregler. Detta minskar risken för dataläckage. | Granska, neka, inaktiverad | 1.1.0 |

| Azure SignalR Service bör aktivera diagnostikloggar | Granska aktivering av diagnostikloggar. På så sätt kan du återskapa aktivitetsspår som ska användas i undersökningssyfte. när en säkerhetsincident inträffar eller när nätverket komprometteras | AuditIfNotExists, inaktiverad | 1.0.0 |

| Azure SignalR Service bör ha lokala autentiseringsmetoder inaktiverade | Om du inaktiverar lokala autentiseringsmetoder förbättras säkerheten genom att Azure SignalR Service endast kräver Azure Active Directory-identiteter för autentisering. | Granska, neka, inaktiverad | 1.0.0 |

| Azure SignalR Service bör använda en Private Link-aktiverad SKU | Med Azure Private Link kan du ansluta ditt virtuella nätverk till Azure-tjänster utan en offentlig IP-adress på källan eller målet som skyddar dina resurser mot risker med offentliga dataläckage. Principen begränsar dig till Private Link-aktiverade SKU:er för Azure SignalR Service. Läs mer om privat länk på: https://aka.ms/asrs/privatelink. | Granska, neka, inaktiverad | 1.0.0 |

| Azure SignalR Service bör använda privat länk | Med Azure Private Link kan du ansluta ditt virtuella nätverk till Azure-tjänster utan en offentlig IP-adress vid källan eller målet. Den privata länkplattformen hanterar anslutningen mellan konsumenten och tjänsterna via Azure-stamnätverket. Genom att mappa privata slutpunkter till din Azure SignalR Service-resurs i stället för hela tjänsten minskar du risken för dataläckage. Läs mer om privata länkar på: https://aka.ms/asrs/privatelink. | Granskning, inaktiverad | 1.0.0 |

| Konfigurera Azure SignalR Service för att inaktivera lokal autentisering | Inaktivera lokala autentiseringsmetoder så att Azure SignalR Service uteslutande kräver Azure Active Directory-identiteter för autentisering. | Ändra, inaktiverad | 1.0.0 |

| Konfigurera privata slutpunkter till Azure SignalR Service | Privata slutpunkter ansluter ditt virtuella nätverk till Azure-tjänster utan en offentlig IP-adress vid källan eller målet. Genom att mappa privata slutpunkter till Azure SignalR Service-resurser kan du minska risken för dataläckage. Läs mer på https://aka.ms/asrs/privatelink. | DeployIfNotExists, inaktiverad | 1.0.0 |

| Distribuera – Konfigurera privata DNS-zoner för privata slutpunkter som ansluter till Azure SignalR Service | Använd privata DNS-zoner för att åsidosätta DNS-matchningen för en privat slutpunkt. En privat DNS-zon länkar till ditt virtuella nätverk för att matcha till Azure SignalR Service-resursen. Läs mer på: https://aka.ms/asrs/privatelink. | DeployIfNotExists, inaktiverad | 1.0.0 |

| Ändra Azure SignalR Service-resurser för att inaktivera åtkomst till offentligt nätverk | För att förbättra säkerheten för Azure SignalR Service-resursen kontrollerar du att den inte exponeras för det offentliga Internet och endast kan nås från en privat slutpunkt. Inaktivera den offentliga nätverksåtkomstegenskapen enligt beskrivningen i https://aka.ms/asrs/networkacls. Det här alternativet inaktiverar åtkomst från alla offentliga adressutrymmen utanför Azure IP-intervallet och nekar alla inloggningar som matchar IP- eller virtuella nätverksbaserade brandväggsregler. Detta minskar risken för dataläckage. | Ändra, inaktiverad | 1.1.0 |

Tilldela principdefinitioner

- Tilldela principdefinitioner med hjälp av Azure-portalen, Azure CLI, en Resource Manager-mall eller Azure Policy SDK:er.

- Omfång för en principtilldelning till en resursgrupp, en prenumeration eller en Azure-hanteringsgrupp. SignalR-principtilldelningar gäller för befintliga och nya SignalR-resurser inom omfånget.

- Aktivera eller inaktivera principtillämpning när som helst.

Kommentar

När du har tilldelat eller uppdaterat en princip tar det lite tid innan tilldelningen tillämpas på resurser i det definierade omfånget. Se information om utlösare för principutvärdering.

Granska principefterlevnad

Få åtkomst till efterlevnadsinformation som genereras av dina principtilldelningar med hjälp av Azure-portalen, Azure-kommandoradsverktyg eller Azure Policy SDK:er. Mer information finns i Hämta efterlevnadsdata för Azure-resurser.

När en resurs inte är kompatibel finns det många möjliga orsaker. Information om orsaken eller för att hitta ändringen ansvarig finns i Fastställa bristande efterlevnad.

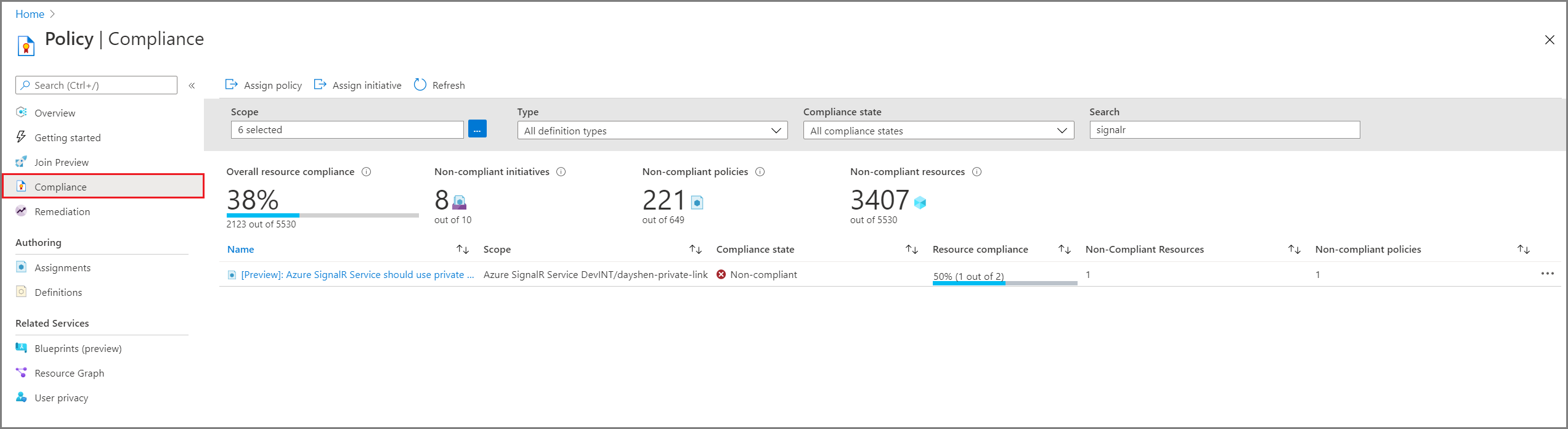

Principefterlevnad i portalen:

Välj Alla tjänster och sök efter Princip.

Välj Efterlevnad.

Använd filtren för att begränsa efterlevnadstillstånd eller för att söka efter principer

Välj en princip för att granska aggregerad efterlevnadsinformation och händelser. Om du vill väljer du en specifik SignalR för resursefterlevnad.

Principefterlevnad i Azure CLI

Du kan också använda Azure CLI för att hämta efterlevnadsdata. Du kan till exempel använda kommandot az policy assignment list i CLI för att hämta princip-ID:t för de Azure SignalR Service-principer som tillämpas:

az policy assignment list --query "[?contains(displayName,'SignalR')].{name:displayName, ID:id}" --output table

Exempel på utdata:

Name ID

------------------------------------------------------------------------------------- --------------------------------------------------------------------------------------------------------------------------------

[Preview]: Azure SignalR Service should use private links /subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Authorization/policyAssignments/<assignmentId>

Kör sedan az policy state list för att returnera det JSON-formaterade efterlevnadstillståndet för alla resurser under en specifik resursgrupp:

az policy state list --g <resourceGroup>

Eller kör az policy state list för att returnera det JSON-formaterade efterlevnadstillståndet för en specifik SignalR-resurs:

az policy state list \

--resource /subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.SignalRService/SignalR/<resourceName> \

--namespace Microsoft.SignalRService \

--resource-group <resourceGroup>

Nästa steg

Läs mer om Definitioner och effekter för Azure Policy

Skapa en anpassad principdefinition

Läs mer om styrningsfunktioner i Azure

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för