Konfigurera granskning för Azure SQL Database och Azure Synapse Analytics

Gäller för:Azure SQL Database

Azure Synapse Analytics

I den här artikeln går vi vidare med att konfigurera granskning för din logiska server eller databas i Azure SQL Database och Azure Synapse Analytics.

Konfigurera granskning för servern

Standardgranskningsprincipen innehåller följande uppsättning åtgärdsgrupper, som granskar alla frågor och lagrade procedurer som körs mot databasen, samt lyckade och misslyckade inloggningar:

- BATCH_COMPLETED_GROUP

- SUCCESSFUL_DATABASE_AUTHENTICATION_GROUP

- FAILED_DATABASE_AUTHENTICATION_GROUP

Information om hur du konfigurerar granskning för olika typer av åtgärder och åtgärdsgrupper med hjälp av PowerShell finns i Hantera Azure SQL Database-granskning.

Azure SQL Database och Azure Synapse Analytics Audit kan lagra 4 000 datatecken för teckenfält i en granskningspost. När instruktionen eller data_sensitivity_information värden som returneras från en granskningsbar åtgärd innehåller mer än 4 000 tecken trunkeras alla data utöver de första 4 000 tecknen och granskas inte.

I följande avsnitt beskrivs granskningskonfigurationen med hjälp av Azure-portalen.

Kommentar

Det går inte att aktivera granskning på en pausad dedikerad SQL-pool. Om du vill aktivera granskning avbryter du den dedikerade SQL-poolen. Mer information finns i Dedikerad SQL-pool.

När granskning har konfigurerats för en Log Analytics-arbetsyta eller till ett Event Hubs-mål i Azure-portalen eller PowerShell-cmdleten skapas en diagnostikinställning med SQLSecurityAuditEvents kategorin aktiverad.

Gå till Azure-portalen.

Gå till Granskning under rubriken Säkerhet i fönstret SQL-databas eller SQL-server .

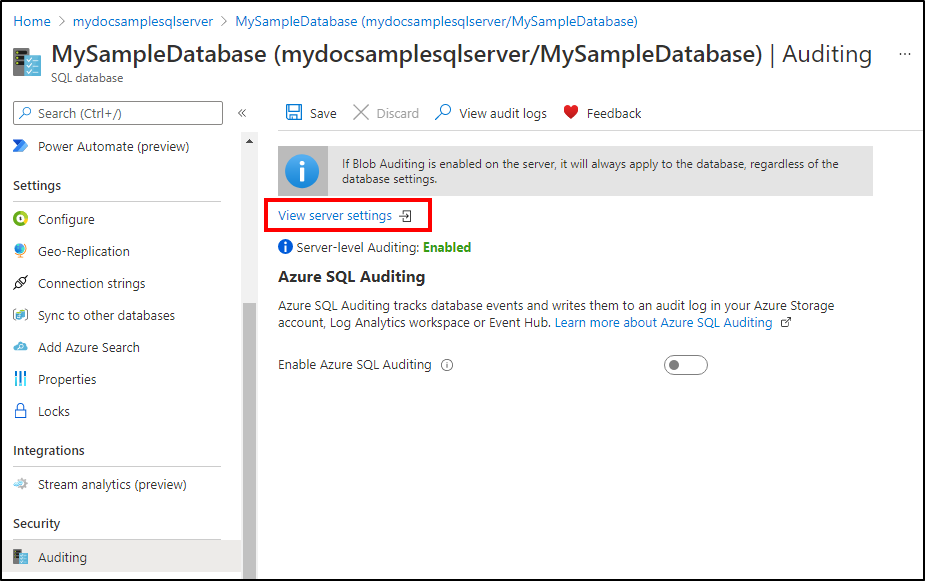

Om du föredrar att konfigurera en servergranskningsprincip kan du välja länken Visa serverinställningar på sidan databasgranskning. Du kan sedan visa eller ändra inställningarna för servergranskning. Servergranskningsprinciper gäller för alla befintliga och nyligen skapade databaser på den här servern.

Om du föredrar att aktivera granskning på databasnivå växlar du Granskning till PÅ. Om servergranskning är aktiverat finns den databaskonfigurerade granskningen sida vid sida med servergranskningen.

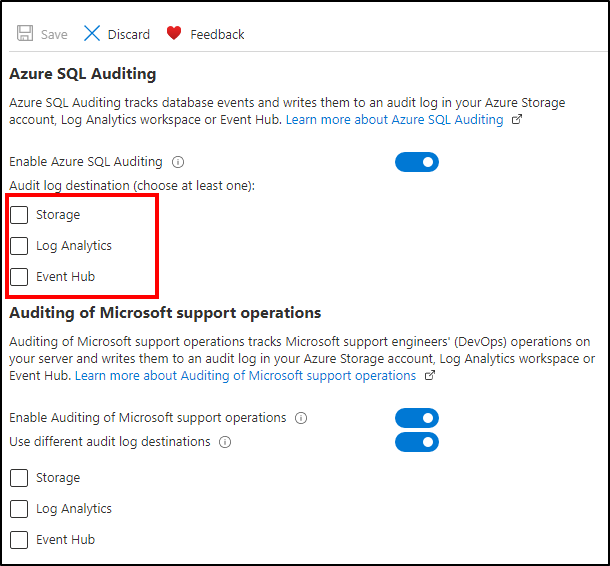

Du har flera alternativ för att konfigurera var granskningsloggar lagras. Du kan skriva loggar till ett Azure-lagringskonto, till en Log Analytics-arbetsyta för förbrukning av Azure Monitor-loggar eller till händelsehubben för förbrukning med hjälp av händelsehubben. Du kan konfigurera valfri kombination av dessa alternativ och granskningsloggar skrivs till var och en.

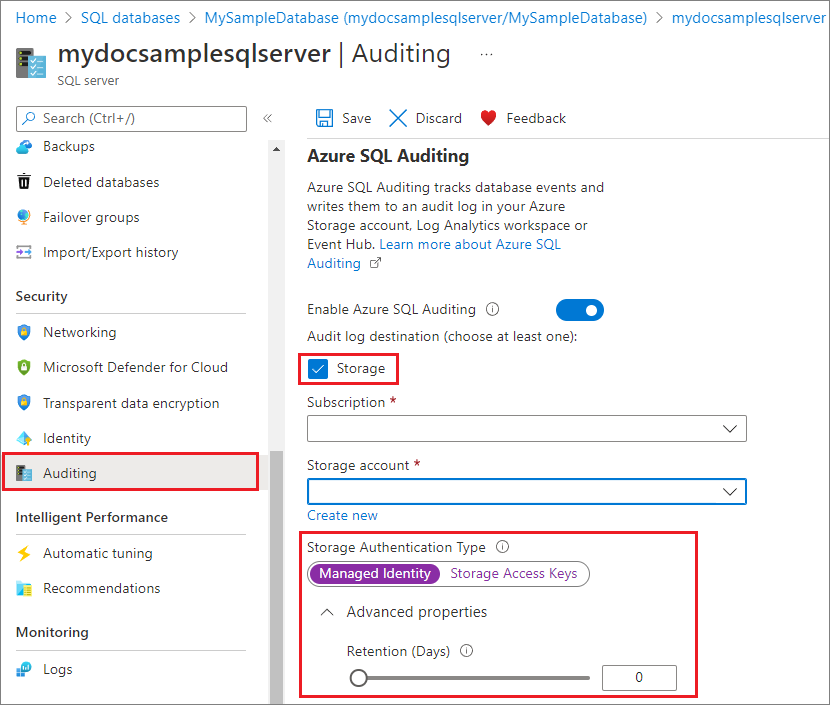

Granska till lagringsmål

Om du vill konfigurera skrivning av granskningsloggar till ett lagringskonto väljer du Lagring när du kommer till avsnittet Granskning . Välj det Azure-lagringskonto där du vill spara loggarna. Du kan använda följande två typer av lagringsautentisering: Hanterad identitet och åtkomstnycklar för lagring. För hanterad identitet stöds systemtilldelad och användartilldelad hanterad identitet. Som standard är den primära användaridentiteten som tilldelats till servern markerad. Om det inte finns någon användaridentitet skapas och används en systemtilldelad hanterad identitet i autentiseringssyfte. När du har valt en autentiseringstyp väljer du en kvarhållningsperiod genom att öppna Avancerade egenskaper och välja Spara. Loggar som är äldre än kvarhållningsperioden tas bort.

Kommentar

Om du distribuerar från Azure-portalen kontrollerar du att lagringskontot finns i samma region som databasen och servern. Om du distribuerar via andra metoder kan lagringskontot finnas i valfri region.

- Standardvärdet för kvarhållningsperioden är 0 (obegränsad kvarhållning). Du kan ändra det här värdet genom att flytta skjutreglaget Kvarhållning (dagar) i Avancerade egenskaper när du konfigurerar lagringskontot för granskning.

- Om du ändrar kvarhållningsperioden från 0 (obegränsad kvarhållning) till något annat värde gäller kvarhållningen endast för loggar som skrivits efter att kvarhållningsvärdet har ändrats. Loggar som skrivits under perioden då kvarhållningsdagarna har angetts till obegränsad kvarhållning bevaras, även efter att kvarhållning har aktiverats.

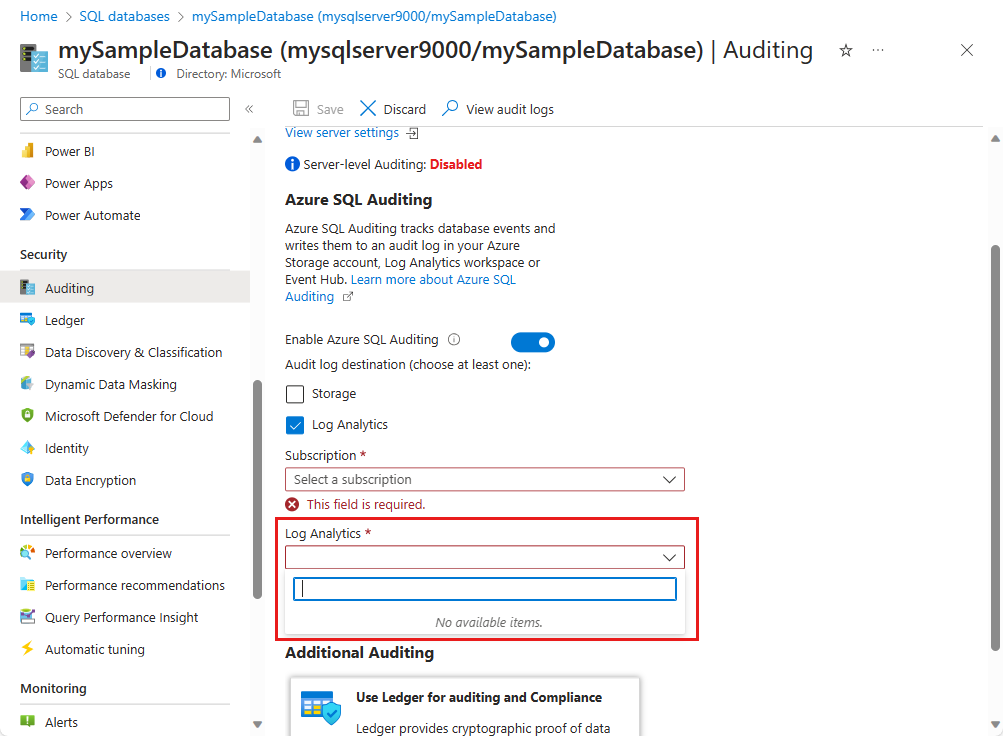

Granska till Log Analytics-mål

Om du vill konfigurera skrivning av granskningsloggar till en Log Analytics-arbetsyta väljer du Log Analytics och öppnar Log Analytics-information. Välj den Log Analytics-arbetsyta där loggar du vill att loggar ska lagras och välj sedan OK. Om du inte har skapat en Log Analytics-arbetsyta kan du läsa Skapa en Log Analytics-arbetsyta i Azure-portalen.

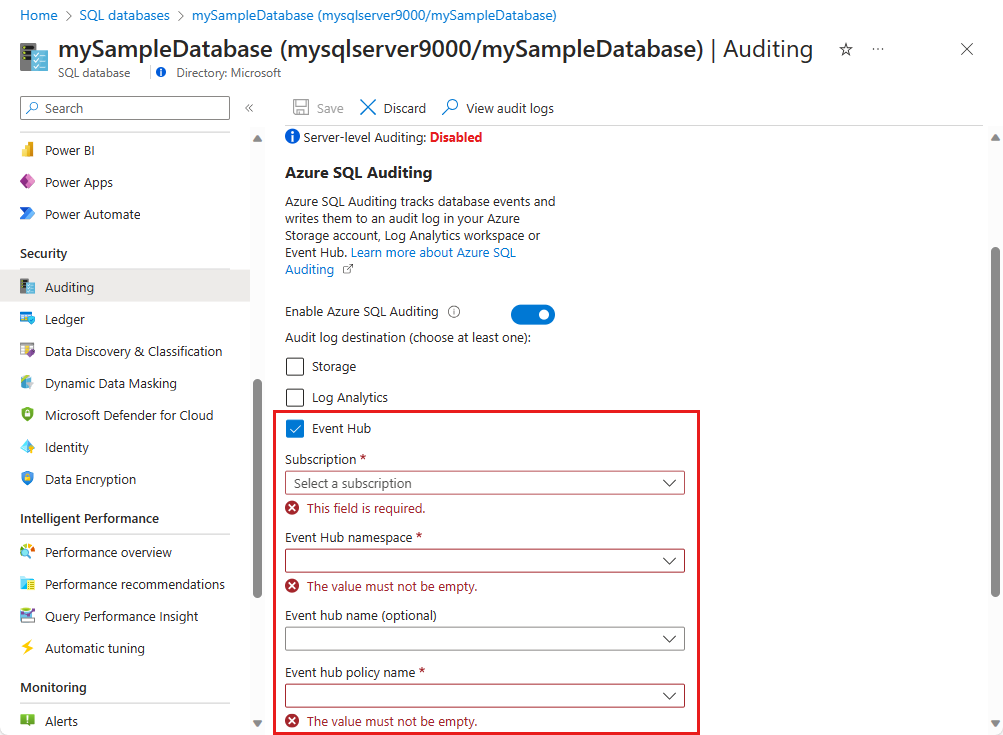

Granska till Event Hubs-mål

Om du vill konfigurera att skriva granskningsloggar till en händelsehubb väljer du Händelsehubb. Välj den händelsehubb där du vill att loggar ska lagras och välj sedan Spara. Kontrollera att händelsehubben finns i samma region som databasen och servern.

Kommentar

Om du använder flera mål som lagringskonto, logganalys eller händelsehubb kontrollerar du att du har behörighet för alla mål, annars misslyckas granskningskonfigurationen eftersom den försöker spara inställningarna för alla mål.

Nästa steg

Se även

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för